Наши эксперты вышли на след киберпреступной группы, осуществлявшей масштабные целевые атаки в рамках деятельности под названием «Проект Элдервуд».

Впервые эта группа привлекла внимание наших аналитиков в 2009 году, осуществив атаку на Google и другие организации с помощью троянской программы Hydraq (Aurora).

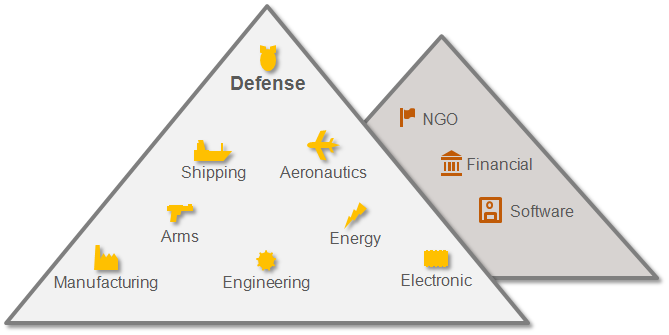

За последние три года его атаки были направлены на предприятия различных отраслей промышленности, а также неправительственные организации.

Жертвами стали компании преимущественно из США и Канады, а также Китая, Гонконга, Австралии и некоторых стран Европы и Азии.

Последние атаки демонстрируют смещение интереса злоумышленников к компаниям, производящим компоненты вооружения и оборонные системы.

При этом одним из основных сценариев работы является проникновение через одну из партнерских организаций, включенных в цепочку поставок.

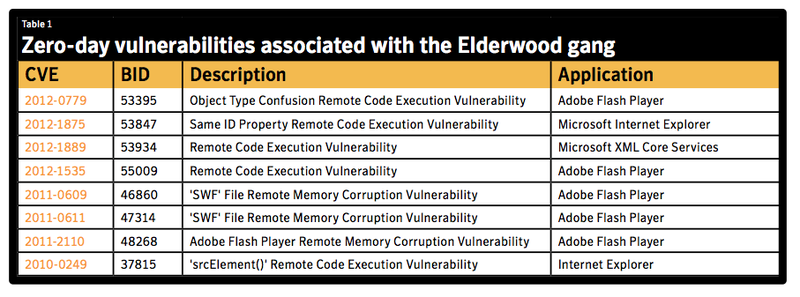

Злоумышленники эксплуатируют большое количество уязвимостей нулевого дня и применяют системный подход к организации атак и созданию вредоносного кода.

Мы наблюдали неоднократное повторное использование ими компонентов платформы под названием «Платформа Elderwood» (названа в честь одного из эксплойтов в их арсенале), которая позволяет быстро применять эксплойты к уязвимостям нулевого дня.

Методика таких атак обычно предполагает использование фишинговых писем, но теперь они были дополнены атаками «водопоя» — компрометацией веб-сайтов, которые с наибольшей вероятностью посещает жертва.

Сопоставив факты, наши аналитики пришли к выводу, что определенная группа использует уязвимости нулевого дня и, судя по всему, имеет неограниченный доступ к информации о них.

Хакеры крадут информацию с компьютеров отдельных жертв, заражая их троянским конем через веб-сайты, которые они часто посещают. Основная цель мошенников — внутренняя информация предприятий ОПК.

Как известно, серьезные уязвимости нулевого дня, обеспечивающие несанкционированный доступ к часто используемым компонентам программного обеспечения, очень редко встречаются в открытом доступе.

Например, в, пожалуй, самом известном проекте Stuxnet, было использовано только четыре из них.

Однако в проекте Elderwood Project их уже используется в два раза больше — восемь.

И ни одна другая группа никогда не демонстрировала ничего подобного.

Использование такого количества эксплойтов для уязвимостей нулевого дня свидетельствует об очень высоком уровне подготовки — для выявления таких уязвимостей хакерам пришлось получить доступ к исходному коду ряда широко используемых программных приложений или декомпилировать их, что требует очень серьезного подхода.

, очень серьезные ресурсы.

Похоже, что группа обладает почти безграничным количеством уязвимостей нулевого дня.

Уязвимости эксплуатируются по требованию — одна за другой, причем часто одна заменяет другую, если предыдущая уже закрыта.

Основными объектами зафиксированных атак стали организации оборонной цепочки поставок, преимущественно ведущие предприятия оборонной промышленности.

Группу интересуют компании, производящие электронные или механические компоненты вооружения и систем, которые продаются ведущим оборонным корпорациям.

Злоумышленники, похоже, полагаются на более низкий уровень безопасности таких производителей и используют их как ступеньки на лестнице, ведущей к интеллектуальной собственности, предназначенной для производства компонентов или крупных продуктов ведущими поставщиками.

На диаграмме ниже показано распределение различных отраслей, составляющих цепочку поставок оборонной продукции.

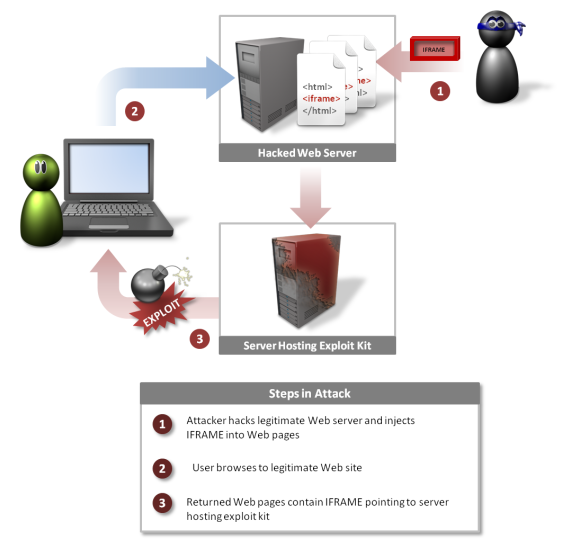

Одним из векторов атак группировки Элдервуд является использование так называемых сайтов «водопоя», что демонстрирует явное изменение методов, используемых злоумышленниками.

Концепция нападения в этом случае аналогична действиям хищника, поджидающего свою жертву в оазисе посреди пустыни.

Он знает, что добыча рано или поздно придет на водопой, и ждет, вместо того, чтобы активно охотиться.

Злоумышленники делают то же самое — они идентифицируют веб-сайты, которые посещают конкретные интересующие их люди, взламывают их и встраивают эксплойты на страницы, которые должна посетить жертва.

Любой посетитель сайта будет подвержен встроенным эксплойтам, и если их компьютер будет взломан ими, на него будет установлена троянская программа.

Цифры и факты:

- 8 уязвимостей нулевого дня

- Атаке подверглись 2 приложения – Internet Explorer и Adobe Flash Player.

- 2 основных метода атаки – фишинговые письма и водопои

- Возможные мотивы: кража интеллектуальной собственности или коммерческой тайны, разведка планов, контактов, информации об инфраструктуре, аналитика для дальнейших атак.

- Подозреваемые: (1) крупная хорошо финансируемая преступная группа, (2) группа, поддерживаемая государством, (3) государство

- Основная география атак: США – 72%, Канада – 9%, Китай – 6%, Австралия – 3%, Гонконг – 3%, другие – меньше.

- Рекомендуемая защита: на файловом уровне – антивирус, на сетевом уровне – защита от вторжений.

Дополнительно технология репутации и SONAR

Подробности и технические подробности в полном отчете Symantec» Проект Элдервуд ”

Теги: #elderwood #информационная безопасность

-

Приложения Недели: Fit, Бомжара И Castround

19 Oct, 24 -

Redux Toolkit Больше Не Нужен?

19 Oct, 24 -

Пользовательские Сопрограммы В Unity 5.3

19 Oct, 24 -

Практическая Стеганография

19 Oct, 24