В последнее время мы наблюдаем некоторую маркетинговую шумиху вокруг атак и уязвимостей в сетевом оборудовании.

Зачастую это происходит в результате вполне реальных событий, но чаще всего речь идет о низкосортной пиар-активности отдельных исследователей или целых компаний, которые таким образом самоутверждаются, паразитируя на не слишком активном освещении этой темы среди специалистов, которые не всегда удается отделить зерна от плевел.

Как ведущий производитель сетевого оборудования, мы решили приоткрыть завесу тайны и расставить все точки над возможностью или невозможностью атак на сетевое оборудование на примере продукции Cisco. SYNful Knock: что это такое и с чем его едят? В сентябре 2015 года американская компания Mandiant, входящая в состав FireEye, которая недавно обосновала падение продаж своего оборудования тем, что китайские хакеры снизили свою активность, опубликовала примечание в своем блоге подробное исследование инцидента с обнаружением поддельной прошивки операционной системы Cisco IOS на маршрутизаторах в некоторых странах мира.

Мандиант назвала свою заметку «SYNful Knock — имплант маршрутизатора Cisco», что привело к очередной демонстрации поверхностного понимания отдельными исследователями того, что такое начинка сетевого оборудования и его безопасность.

В частности, Илья Медведовский, генеральный директор российской компании Digital Security, называющей себя «ведущей российской консалтинговой компанией в сфере информационной безопасности», комментируя исследование Mandiant, заявил: « Сама Cisco была вынуждена признать, что ее клиенты действительно обнаружили для своего сетевого оборудования так называемый «имплант» в стиле АНБ, или аппаратный руткит. Однако ни о каком имплантате, а тем более об аппаратном, упомянутом в цитате господина Медведовского, в исследовании «Мандиант» не упоминалось.

Что же обнаружил «Мандиант»? Сразу нужно сказать, что ни о какой уязвимости сетевого оборудования не может быть и речи! Для успешной реализации злоумышленнику необходима учетная запись администратора маршрутизатора Cisco (а не коммутатора, как сообщают некоторые СМИ) или физический доступ к оборудованию.

Об этом Cisco писала еще в августе, за месяц до исследования Mandiant, опубликовав соответствующий отчет. предупреждение .

Вы бы удивились, если бы вам сказали, что кто-то, получив логин и пароль администратора ПК, переустановил на нем ОС или установил вредоносное ПО? Скорее всего нет. Это достаточно очевидная угроза, часто реализующаяся на практике.

А рекомендация хранить пароль администратора в секрете уже давно стала бессмертной классикой.

Почему же тогда подобная угроза не рассматривается в отношении сетевого оборудования и почему вызывает вопросы рекомендация хранить пароль администратора? Чем роутер или свитч отличаются по принципам обеспечения своей безопасности от мобильного устройства или персонального компьютера? В случае с SYNful Knock, так называется инцидент/вредоносный код, обнаруженный Mandiant, злоумышленник смог установить на роутер заранее подготовленный образ операционной системы (можно ли это назвать аппаратным имплантатом?!), который содержал ряд вредоносных модулей, выполняющих различные задачи:

- Перенаправление трафика, который соответствует определенным критериям, установленным злоумышленником.

Это была основная полезная нагрузка SYNful Knock.

- Обеспечение NAT для внешнего доступа к сетевому оборудованию, установленному внутри.

- Обфускация, например, путем сокрытия вредоносной активности в списке процессов.

- Инкапсуляция команд злоумышленников и ответов на них в специально сформированные TCP-пакеты, отправляемые на интерфейс маршрутизатора.

- Анализ результата команды «показать платформу | включите RO, Valid» на маршрутизаторе.

Зараженный маршрутизатор не должен был выдавать никаких результатов или выдавать что-то похожее на:

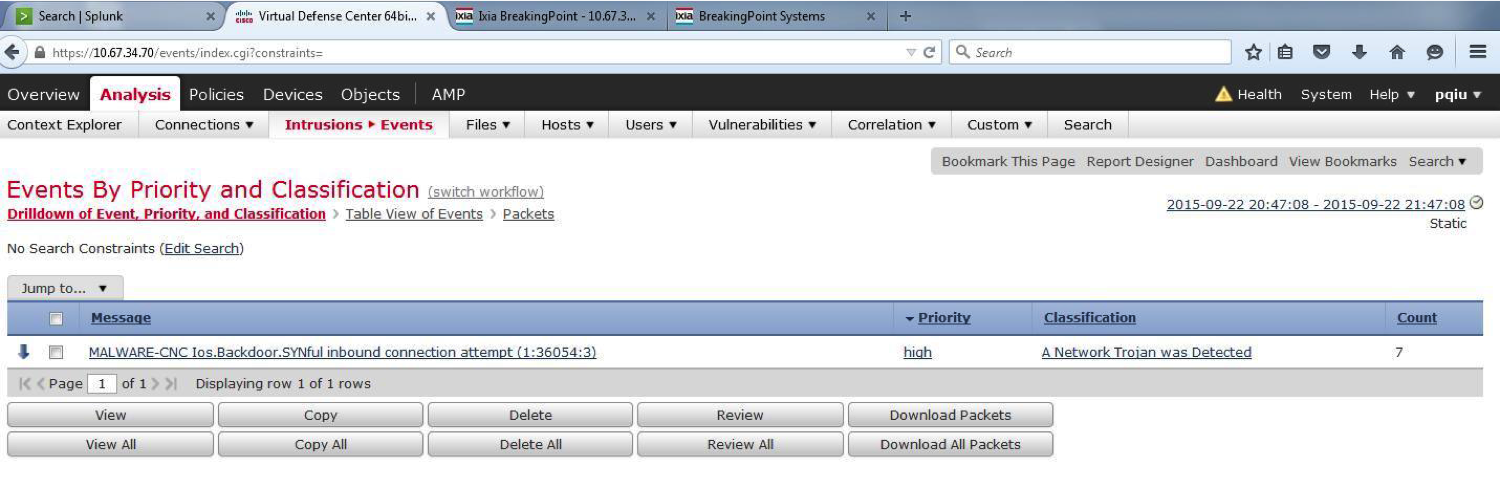

- Особенный сканер SYNfulKnock Scanner, написанный исследовательским подразделением Cisco Talos в виде скрипта Python и распространяемый совершенно бесплатно.

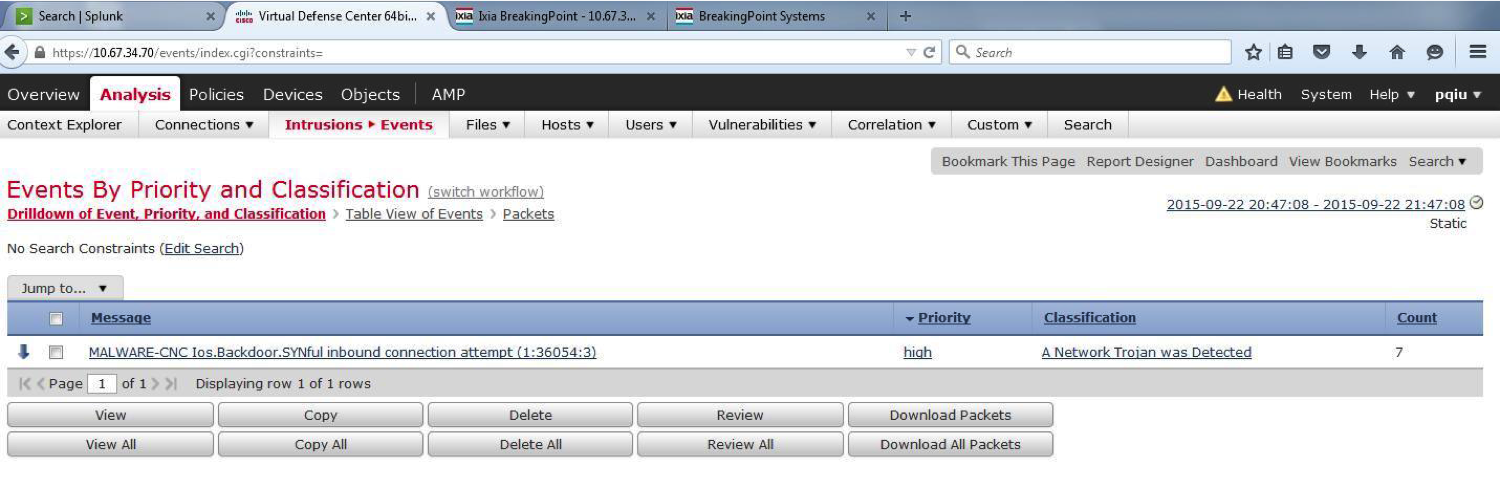

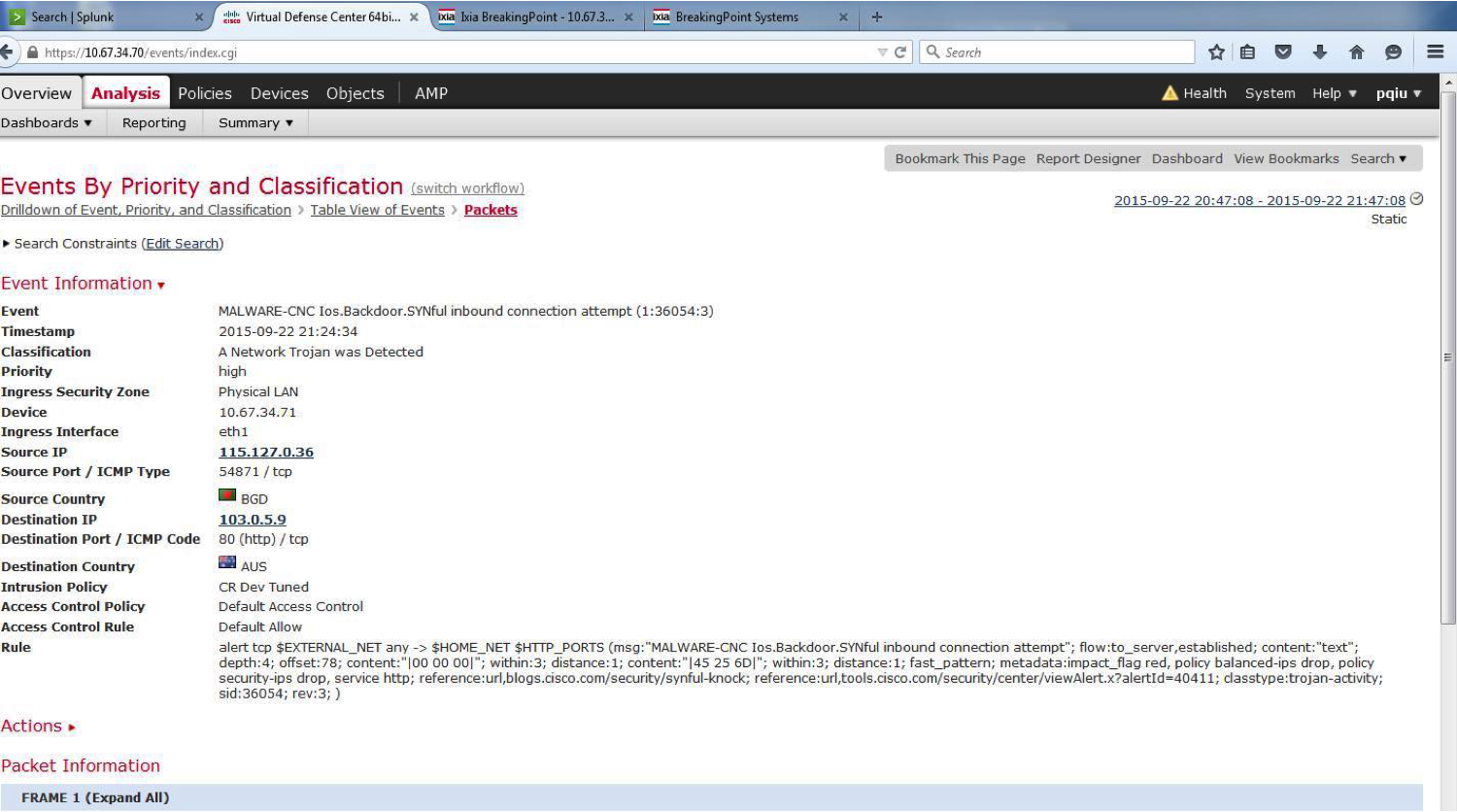

- Сигнатура для системы обнаружения атак Snort с Сид: 36054 .

Аналогичной сигнатурой оснащена система обнаружения вторжений Cisco NGIPS в составе FirePOWER Services на Cisco ASA, Cisco ISR, Cisco FirePOWER Appliance, Cisco Firepower 9300 и в виртуальной версии.

Результат такой подписи показан ниже:

По имеющейся на данный момент информации, SYNful Knock не причинил серьёзного ущерба, а зона его распространения (количество затронутых сетевых устройств) оказалась ограниченной и по состоянию на 20 сентября 2015 года составила 163 устройства, по данным Теневой сервер (из десяти миллионов проданных устройств этого поколения).

История инцидентов с оборудованием Cisco Однако SYNful Knock был не первым инцидентом информационной безопасности, связанным с сетевыми продуктами Cisco. Всего за последние 4 года мы выявили шесть инцидентов заражения нашего оборудования вредоносным кодом.

Все они отражают усилия серьезных злоумышленников, пытающихся разными способами атаковать разные платформы Cisco. Но.

Прежде чем описывать эти инциденты чуть подробнее, хотелось бы отметить важный момент, который я уже высказал при описании инцидента с SYNful Knock. Ни в одном из упомянутых случаев не использовалась какая-либо известная или неизвестная уязвимость в программном обеспечении Cisco. Во всех случаях, зафиксированных нами или нашими клиентами, при атаке использовались либо скомпрометированные/украденные учетные записи администратора сетевого оборудования, либо физический доступ к оборудованию под управлением Cisco IOS. В таблице ниже приведены все 6 инцидентов с нашим оборудованием, зафиксированные за последние 4 года.

Цвет отражает сложность реализации (зеленый – низкий, красный – высокий).

«Статический» способ заражения означает, что речь идет о модификации образа IOS, хранящегося на устройстве.

«Во время выполнения», в свою очередь, означает, что речь идет об изменении кода в памяти (при этом сам образ операционной системы остается неизменным).

«Удаленное обнаружение» означает возможность удаленно идентифицировать вредоносный код на сетевом оборудовании путем сканирования его или его сетевого трафика, как показано в разделе SYNful Knock выше.

Исторически первые два инцидента (варианты 0 и 1) также оказались наиболее простыми с технической точки зрения.

Они были ориентированы на конкретных клиентов, использующих модели маршрутизаторов Cisco ISR 2800, 3825 и 3845, производство которых было прекращено 5 лет назад. Злоумышленники просто подменили загруженный на устройство образ IOS. Бороться с подобными инцидентами довольно легко – нужно лишь проверить код IOS, загруженный на сетевое оборудование, о чем речь пойдет далее.

Варианты 2 и 3 оказались технически более сложными — злоумышленники, используя скомпрометированную учетную запись администратора, смогли модифицировать часть кода IOS в памяти маршрутизаторов Cisco 7600, используя некоторые отладочные возможности оборудования.

Основная цель внедренного кода заключалась в перехвате и перенаправлении пакетов IPv4 на основе критериев, установленных злоумышленником.

Второй целью вредоносного кода была реализация NAT, чтобы позволить злоумышленникам получить доступ к внутренней сети извне, из Интернета.

Проверка загруженного кода IOS в этом случае уже не помогает, так как операционная система на устройстве не меняется – вредоносный код работает только в памяти, во время исполнения.

С другой стороны, после перезагрузки устройства этот модифицированный в памяти код перестает функционировать.

В обоих случаях нейтрализовать повторение проблемы можно с помощью традиционных мер по защите административного доступа к оборудованию и авторизации доступа привилегированных пользователей, а также с помощью функций мониторинга аномального поведения в памяти, о которых также будет сказано ниже.

.

Четвертый вариант аналогичен двум предыдущим по способу попадания на роутер (затрагиваются модели Cisco 1800, 3800 и 7200).

Однако это был первый и пока единственный случай, когда мы обнаружили, что вредоносный код устойчив к перезагрузке устройства и обновлению его программного обеспечения (из-за наличия вредоносного кода в модифицированном коде обновления ROMMON).

Одна часть вредоносного кода, как и в предыдущих инцидентах, отвечала за перенаправление интересующего злоумышленников трафика путем инкапсуляции его в ICMP, однако другая часть кода была совершенно новой.

Он был построен по модульной архитектуре и позволял загружать новые функциональные части по мере необходимости.

При перезагрузке устройства эти модули нужно было загрузить заново, за что отвечала основная часть вредоносного кода, содержащегося в модифицированном обновлении ROMMON. Обезопасить себя от этого варианта вредоносного кода можно, воспользовавшись мерами, описанными для вариантов с нулевого по третий, или просто нейтрализовать модифицированное обновление ROMMON, установив стандартное обновление (не зря Cisco ввела механизм цифровой подписи обновлений ROMMON и IOS).

образы операционной системы, но на предыдущих платформах проверку поколения необходимо активировать вручную).

Наконец, последний, пятый вариант, также известный как SYNful Knock, был похож на инциденты 0, 1, 2 и 3. Его отличие заключалось в том, что для связи с управляющими серверами он использовал протокол TCP, а не ICMP. Почему-то именно этот, не самый сложный вариант, получил широкое освещение в прессе.

Хотя количество зараженных им маршрутизаторов (затронуты были только модели Cisco 1841, 2811 и 3825) составило около ста пятидесяти устройств из десяти миллионов проданных за все время существования этого поколения.

Это слишком много? Не совсем.

Например, в территориально-распределенной сети Cisco 40 тысяч маршрутизаторов.

Компании с офисами в двух-трех десятках стран имеют от одной до двухсот роутеров.

Так может быть, SYNful Knock нашелся всего у одного заказчика, а не у многих, как пишут некоторые отечественные «эксперты»? Это вполне обоснованное предположение, поскольку в том же варианте №3 пострадал только один клиент. Короткий ликбез перед началом серьёзного разговора И здесь пора немного отойти в сторону и дать краткое объяснение тому, что представляет собой сетевое оборудование Cisco сегодня.

Начну с вопроса: «Какие операционные системы Microsoft вы знаетеЭ» «Windows», ответите вы и ошибетесь.

Даже если не брать в расчет MS DOS, у Microsoft есть даже несколько Windows. Есть Windows 3.11, есть Windows 95, есть Windows NT, есть Windows 2000, есть Windows 7, есть Windows 8, есть Windows CE, есть Windows Embedded, есть, наконец, Windows 10 (и это не все Windows).

И это не одна и та же ОС - местами они отличаются очень и очень (и не только графическим интерфейсом).

Вот так и с Cisco — у нас несколько сетевых операционных систем.

Есть IOS, есть CatOS, есть AsyncOS, есть Firepower OS, есть NX OS. И даже IOS могут быть разные — IOS, IOS XE, IOS XR. И совершенно другой.

Та же IOS XR хоть и разделяет три буквы в названии, но имеет мало общего с обычной IOS. IOS XR основан на QNX, IOS XE — на Linux, а IOS — на BSDi. Кстати, во всех описанных выше инцидентах, включая SYNful Knock, атаке пока подверглась только Cisco IOS — в отношении IOS XE, IOS XR, NX-OS и других наших платформ мы не зафиксировали ни одного инцидента.

Поэтому, когда какой-либо исследователь или компания категорически заявляет, что они «взломали IOS», это либо признак непрофессионализма и непонимания того, что у нас есть много разных модификаций нашей фундаментальной операционной системы, либо банальное желание приукрасить и пиарить себя.

Новости.

Но помимо разных IOS существуют еще и различные ее раскладки, отличающиеся функционалом (IP Base, IP Services, IP Voice, Advanced Security, Service Provider Services и т.д.).

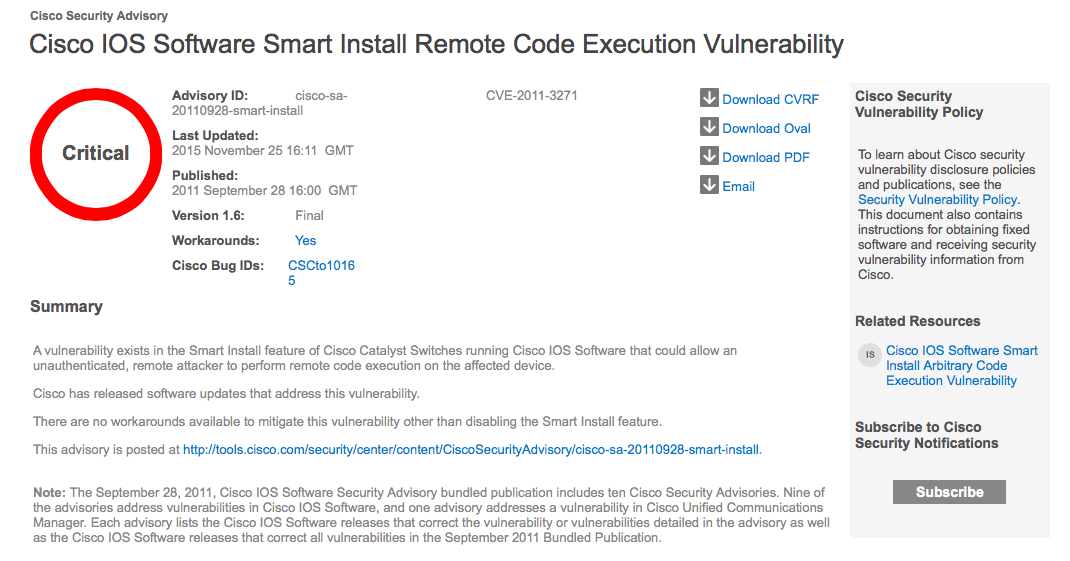

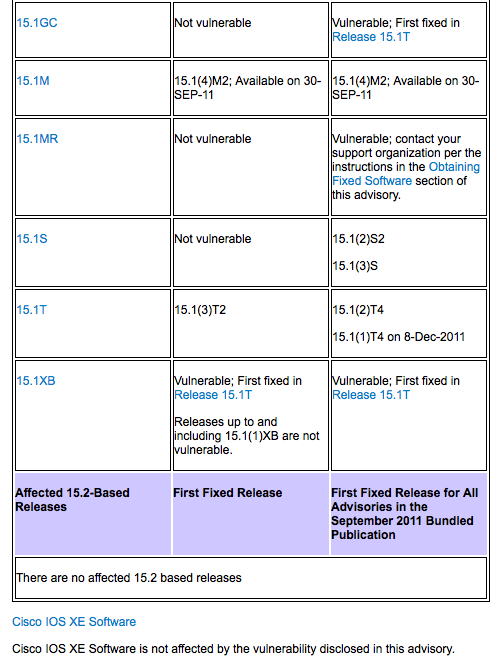

Ну, есть также много версий iOS. Например, если кто-то пишет в своих исследованиях об уязвимости версии iOS 15.1, то возникает закономерный вопрос – какая версия 15.1? 15.1(1)SY5.27 или 15.1(1)SY6 или 15.1(2)SY5.32 или 15.1(4)M11? Это все разнообразный Программное обеспечение, однако, специфично для iOS 15.1. Вы можете мне возразить, что Cisco, вероятно, использует унификацию отдельных фрагментов кода, которые мигрируют от продукта к продукту, от платформы к платформе, от версии к версии.

Да, есть такие фрагменты.

Но, несмотря на это, никакого вредоносного кода или уязвимостей, универсальных для всего ПО Cisco, пока обнаружено не было.

Ну а когда кто-то говорит «мы взломали Cisco», то стоит аккуратно поинтересоваться, что именно взломали и действительно ли это была Cisco. А потом, например, уже упомянутая ранее российская компания Digital Security опубликовала осенью 2014 года отчет «Безопасность абонентского оборудования в телекоммуникационных сетях» и почему-то в нем назвала оборудование Linksys оборудованием Cisco, поставив между ними знак равенства.

Однако подразделение Linksys было продано Belkin весной 2013 года, то есть за полтора года до публикации отчета отечественных «исследователей», и больше не имело никакой формальной связи с Cisco. С реальной точки зрения, приобретя Linksys, Cisco так и не интегрировала ее в свой бизнес, сделав отдельной и ориентированной только на домашних пользователей.

Даже команды разработчиков и процессы разработки в Cisco и Linksys были разными.

Но в этом, вероятно, нельзя винить Digital Security. Все-таки писать о небезопасности оборудования Cisco гораздо круче, чем то же самое про Linksys, который не принадлежит Cisco. Легко ли атаковать сетевое оборудование? Осознав, что сетевое оборудование Cisco — это очень неоднородная среда с разными типами операционных систем, их сборками и версиями, стоит вернуться к исходной задаче, которую я обозначил в самом первом пункте, и задать глобальный вопрос: «Насколько уязвимо/безопасноЭ» такое сетевое оборудование вообщеЭ» ? Давайте сначала вспомним 2000 год. Тогда Cisco выпустила первую версию своего руководства по проектированию безопасных корпоративных сетей.

Cisco БЕЗОПАСНЫЙ (Архитектура безопасности для предприятия), в которой описаны ключевые принципы проектирования и основные аксиомы, легшие в основу архитектуры безопасной сети Cisco.

Одной из таких аксиом была « Любое IP-устройство может стать мишенью для злоумышленников Уже в первой версии Cisco SAFE, которая, кстати, тоже была переведена на русский язык, говорилось о необходимости пристального внимания к безопасности маршрутизаторов и коммутаторов.

Уже тогда мы призывали серьезно рассматривать сетевое оборудование как потенциальную цель для различных несанкционированных действий против него — от атак типа «отказ в обслуживании» и перехвата трафика до повышения привилегий и несанкционированного доступа.

Легко ли атаковать маршрутизатор или коммутатор? Да, они не работают в самой распространенной на данный момент операционной системе Windows. Но принципы их работы нельзя назвать тайной за семью печатями.

Давайте вспомним, что я написал выше.

Различные версии IOS основаны на BSDi, Linux, QNX. Можно ли их считать абсолютно неуязвимыми и лишенными недостатков? Увы, это невозможно.

Стоит ли тогда удивляться, что сетевое оборудование, построенное на основе данных ОС (даже если оно серьезно модифицировано за последние годы), иногда имеет определенные проблемы, которые могут привести к реальным инцидентам? Просто количество подобных инцидентов непропорционально меньше, чем раздутые сенсации и бюллетени об уязвимостях, просто публикуемые Cisco PSIRT (а что это такое, я напишу ниже).

История «сенсаций» о шеллкодах, руткитах и других проблемах в оборудовании Cisco Помните важное замечание об инцидентах с оборудованием Cisco, описанных выше? Они были возможны только в том случае, если был физический доступ к оборудованию или была украдена учетная запись администратора.

С практической точки зрения это важно, поскольку опубликовано немало историй об исследователях, открывших способ взлома «любой Cisco», или описавших теоретическую возможность создания руткита для оборудования Cisco, или даже которые продемонстрировали шеллкод для отдельных, обычно уже не актуальных, версий IOS. Но на практике приходится сталкиваться с тем, что все эти истории имеют ряд схожих особенностей:

- Они основаны на публичной информации об уязвимостях, уже опубликованной на сайте Cisco.

- Обычно они применимы к более старым версиям сетевых операционных систем Cisco.

- В первую очередь они применимы только к Cisco IOS, а не к IOS XE, IOS XR или NX-OS.

- Они основаны на исследованиях в лабораторных условиях, далеких от реальной жизни и реальных условий.

- Они не учитывают программные и аппаратные механизмы безопасности, имеющиеся в оборудовании Cisco.

СМИ - да.

Для производителя уже нет, поскольку к моменту выхода таких публикаций производитель уже давно выпустил рекомендации по защите от подобных угроз, исправления программного обеспечения при необходимости и разослал уведомления всем своим клиентам, подписавшимся на их получение.

Кстати, подписаться Их может сделать любой.

Для потребителей, как правило, не очень, так как в реальном мире многие из описанных способов эксплуатации публичных уязвимостей не работают или сильно ограничены условиями эксплуатации.

Об этом часто забывают различные энтузиасты, которые ради «развлечения», ради пиара или просто интереса пытаются изучить случайно попавшую к ним в руки технику, которую они даже не знают, как правильно настроить или как «залить» на него последнюю версию Cisco IOS, чтобы изучение было более актуальным и интересным хотя бы производителю.

Например, некий исследователь публикует информацию об эксплуатации уязвимости в интерпретаторе Tcl в операционной системе IOS версии 15.1 на коммутаторе ядра Catalyst 6500. Эта уязвимость позволяет злоумышленнику получить права привилегированного пользователя (администратора) и выполнять привилегированные команды.

Получив рабочий код, исследователь или его компания, уже привыкшая делать себе имя на «раздутых сенсациях» и громких заявлениях, даже не удосужившись связаться с производителем сетевого оборудования, спешно вбрасывает в СМИ «жареный факт», который начинает активно обсуждаться и распространяться в Интернете.

Многие специалисты, не имея опыта исследования сетевого оборудования, доверяют такого рода заявлениям, поскольку не могут их проверить, но доверяют мнению «первой в России» компании, полагая, что компания вряд ли напишет неправду (хотя мы выше уже видели, что это далеко.

Исследователи не всегда понимают серьезное корпоративное или операторское сетевое оборудование, а также китайские модемы или другой ширпотреб, который можно купить для исследования на любом радиорынке).

Но давайте посмотрим правде в глаза.

Уязвимость в самом интерпретаторе Tcl уже известна надолго и даже имеет собственный идентификатор CVE. То есть заявление о найденной уязвимости — это откровенная ложь, сделанная исключительно для собственного пиара.

Серьезна ли эта уязвимость и позволяет ли она, как пишут исследователи, получить полный контроль над сетевым устройством? Cisco PSIRT классифицирует его как умеренный риск.

Может ли злоумышленник использовать его? Нет. Как минимум потому, что эта уязвимость в указанной версии iOS 15.1 уже была исправлена на момент публикации исследования (как и в других, которые были ей подвержены).

Да и сама версия 15.1 (хотя мы не знаем, о какой конкретно версии 15.1 идет речь) уже не актуальна.

Я не буду писать о необходимости проникнуть в ядро внутренней сети предприятия, где установлен взятый за основу для исследования коммутатор Catalyst 6500, так как это может быть не так сложно с использованием различных методов социальной инженерии (хотя в условиях об эксплуатации уязвимости стоило бы упомянуть).

Но стоит упомянуть о существовании временных ограничений, при которых данная уязвимость вообще может быть использована.

Уязвимость не может быть использована в любой момент, что также сужает сферу ее применения.

Другой пример – «громкий» доклад Себастьяна Муниса на конференции EUSecWest в мае 2008 года, где представлен «руткит» для оборудования Cisco. Вообще о руткитах для iOS говорят уже давно, и Муниц был одним из первых, кто разработал его прототип.

Все бы ничего, но делалось это не путем эксплуатации каких-либо уязвимостей, а путем модификации образа IOS, загруженного на сетевое устройство.

Да-да, тот же вариант, что и в описанных выше инцидентах, обнаруженных Cisco или нашими клиентами.

И эта возможность существовала задолго до Муница продемонстрировал известный исследователь оборудования Cisco по имени FX (например, в BlackHat в 2003 году).

И уже тогда против него существовал такой простой механизм нейтрализации, как проверка образа IOS, которую можно было делать как офлайн (вне самого устройства), так и на самом устройстве (с помощью командыverify).

По сути, речь идет не об уязвимостях, о которых писала Cisco PSIRT в своем отчете.

Новостная рассылка , а об интересной возможности, которую можно реализовать на практике, если не следовать подробно описанным рекомендациям по защите сетевого оборудования Cisco. В общем, это один из самых популярных недостатков начинающих исследователей.

«Найдя» уязвимость (которая, возможно, уже давно опубликована на сайте Cisco), исследователи сознательно или по незнанию забывают уточнить исходные данные, под которыми она была найдена или использована.

Но это очень сильно зависит от того, удастся ли повторить этот эксперимент в реальной жизни или он никогда не выйдет за рамки лабораторных условий.

И, наконец, незрелые исследователи часто забывают о таком понятии, как «начальный уровень безопасности», а это означает, что в сетевом оборудовании может быть «поднята» немалое количество механизмов безопасности, еще больше сужая возможности злоумышленника.

Другими словами, получается, что уязвимость давно известна и уже устранена, но исследователи в тепличных условиях все еще пытаются ее эксплуатировать, а затем донести свои исследования до общественности, преподнеся как нечто уникальное и долгожданное.

.

С точки зрения реальной безопасности уязвимость уже не представляет никакой опасности, но пиар есть пиар.

Иногда, просто чтобы исследователя или компанию не забыли, такие исследования заворачивают в красивую обертку, за которой ничего нет. Другими словами, с точки зрения специалиста по безопасности, работающего на любом предприятии и интересующегося информацией о безопасности своего сетевого оборудования, стоит изучать не только пресс-релизы исследователей, но и информацию об устранении дыры и ограничениях на его использование предусмотрено производителем.

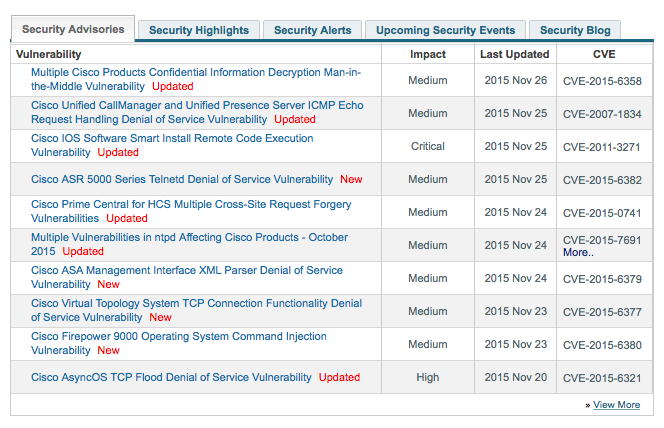

Cisco ПСИРТ Наша команда Cisco PSIRT (Product Security Incident Response Team) регулярно публикует информацию обо всех проблемах, обнаруженных в различных решениях Cisco, на специальном сайте — www.cisco.com/security .

Если зайти на него, то можно увидеть постоянно обновляемую информацию о различных уязвимостях в различных продуктах разных версий.

При этом также указывается много сопутствующей информации, например, при каких условиях может быть реализована данная уязвимость, в какой версии ПО, где скачать патч для ее исправления, ссылки на базу дефектов (багов).

), и т. д.

И конечно же, для каждой уязвимости предоставлена информация о том, как ее устранить.

Не забывайте, что безопасность решения определяется не количеством уязвимостей в нем, а структурированным процессом их устранения.

Кстати, о процессе устранения уязвимостей.

Среди исследователей, которые не просто гонятся за пиаром, а задумываются о реальной, а не декларируемой безопасности, существует практика взаимодействия с производителем оборудования, имеющего ту или иную проблему.

У Cisco также есть такая практика.

По нашему политика раскрытие информации об уязвимостях, мы готовы сотрудничать с любым исследователем или компанией, обнаружившей уязвимости в нашем оборудовании.

Тот же FX активно с нами взаимодействует и не публикует никаких «сенсаций» до общения с PSIRT. Среди российских компаний могу назвать Positive Technologies, которая уже давно и плодотворно сотрудничает с нами, находя в процессе оказания консультационных услуг и присылая нам информацию об уязвимостях в различных наших продуктах.

За последнее время мы получили около пятнадцати таких уведомления , различающиеся по степени опасности от незначительной до высокой.

Компания Positive Technologies в этом контексте является примером зрелого подхода к тестированию уязвимостей программного обеспечения и ответственного отношения к пользователям программного обеспечения, содержащего уязвимости, о которых сообщается только производителю.

Но дважды упомянутая отечественная компания Digital Security не связалась с Cisco PSIRT. никогда о найденных ею уязвимостях или других проблемах в нашем оборудовании! Более того, когда Cisco PSIRT добровольно связалась с Digital Security по поводу недавнего отчета ZeroNights о предполагаемой уязвимости в оборудовании Cisco, представители Digital Security не смогли ответить или предоставить подробности своего исследования.

Что делает Cisco? Если мы говорим о Cisco PSIRT, то нельзя не рассказать и о других наших инициативах по обеспечению безопасности производимого нами сетевого оборудования.

Но сначала я хочу еще раз вернуться к образовательной программе.

К рассказу о типах, сборках и версиях IOS необходимо добавить, что не существует такого общего понятия, как «маршрутизатор Cisco» (то же самое касается и свитчей).

Читая отчеты о любых исследованиях, всегда следует уточнять, о какой конкретной линейке и модели сетевого оборудования идет речь, какая была конфигурация оборудования и как осуществлялось воздействие.

У нас есть ISR, ASR, GSR, CSR, CRS. Самой популярной линейкой является маршрутизатор ISR (Integrated Services Router), который, как ни удивительно, также бывает разных поколений.

С недавних пор мы предлагаем клиентам третье поколение маршрутизаторов Cisco ISR — ISR 4k (он же ISR 4000).

Производство Cisco ISR первого поколения (модели 1800, 2800 и 3800), которое участвовало во всех описанных выше инцидентах, включая SYNful Knock, закончилось пять лет назад, в 2010 году.

Из чего следует вполне закономерный и закономерный вывод – в В настоящее время закупаемого оборудования Cisco многие из ранее описанных инцидентов невозможны в принципе.

Почему я делаю такой вывод? Все очень просто.

Первое поколение маршрутизаторов Cisco ISR появилось в нашей стране в 2004 году, когда меры по обеспечению безопасности собственных продуктов носили спорадический и несистематический характер.

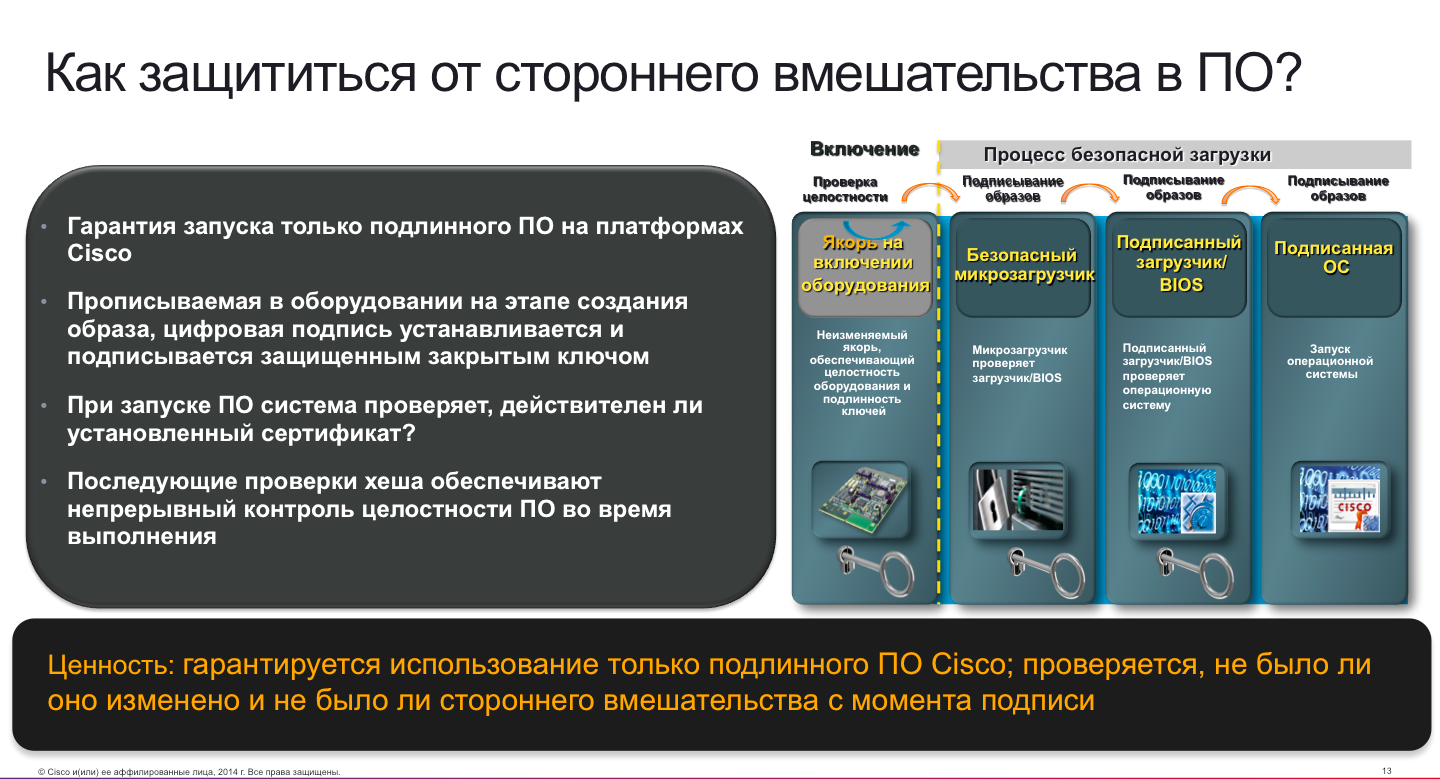

Хотя уже тогда мы реализовали функцию подписи изображения ( Подписание цифрового изображения ), чтобы защитить его от несанкционированных изменений или подмен, но не везде.

Эта функциональность сейчас присутствует в 560 различных продуктах Cisco.

В 2007 году у нас было первое внедрение аппаратного модуля АСТ, предназначенного для контроля целостности оборудования и защиты от контрафактной продукции, которая иногда стала появляться на рынке, имея дальневосточное происхождение.

В 2008 году мы внедрили в Cisco безопасный процесс разработки (Cisco Secure Development Lifecycle, База данных ), а еще через год на свет появилось второе поколение маршрутизаторов Cisco ISR G2 (1900, 2900 и 3900), обладающее гораздо большим функционалом для собственной защиты.

И именно на аппаратном уровне.

В частности, модуль АСТ был преобразован в так называемый модуль Доверительный якорь («якорь доверия»), который сейчас реализован почти в 300 продуктах Cisco. Безопасная и надежная функция загрузки Безопасная загрузка , что позволяет проверить целостность программного обеспечения Теги: #cisco #cisco #маршрутизатор #ISR #synful Knock #верификация #информационная безопасность

-

Настройка Firefox В Linux

19 Oct, 24 -

Как Работает Сотовая Сеть Gsm/Umts?

19 Oct, 24 -

Aws Insight: Виртуальное Частное Облако

19 Oct, 24 -

Google Offer С Русским Привкусом

19 Oct, 24