Варианты использования решений для обеспечения видимости сети

Что такое видимость сети?

Видимость определяется в словаре Вебстера как «способность быть легко замеченным» или «степень ясности».Под видимостью сети или приложений подразумевается устранение «слепых зон», которые затрудняют возможность легко увидеть (или количественно оценить) то, что происходит в сети и/или приложениях в сети.

Такая прозрачность позволяет ИТ-командам быстро изолировать угрозы безопасности и решать проблемы с производительностью, в конечном итоге обеспечивая наилучшее качество обслуживания конечных пользователей.

Еще одна идея заключается в том, что позволяет ИТ-командам отслеживать и оптимизировать сеть вместе с приложениями и ИТ-услугами.

Вот почему прозрачность сети, приложений и безопасности абсолютно необходима для любой ИТ-организации.

Самый простой способ добиться прозрачности сети — реализовать архитектуру видимости, которая представляет собой комплексную сквозную инфраструктуру, обеспечивающую видимость физической и виртуальной сети, приложений и безопасности.

Закладываем основу для прозрачности сети

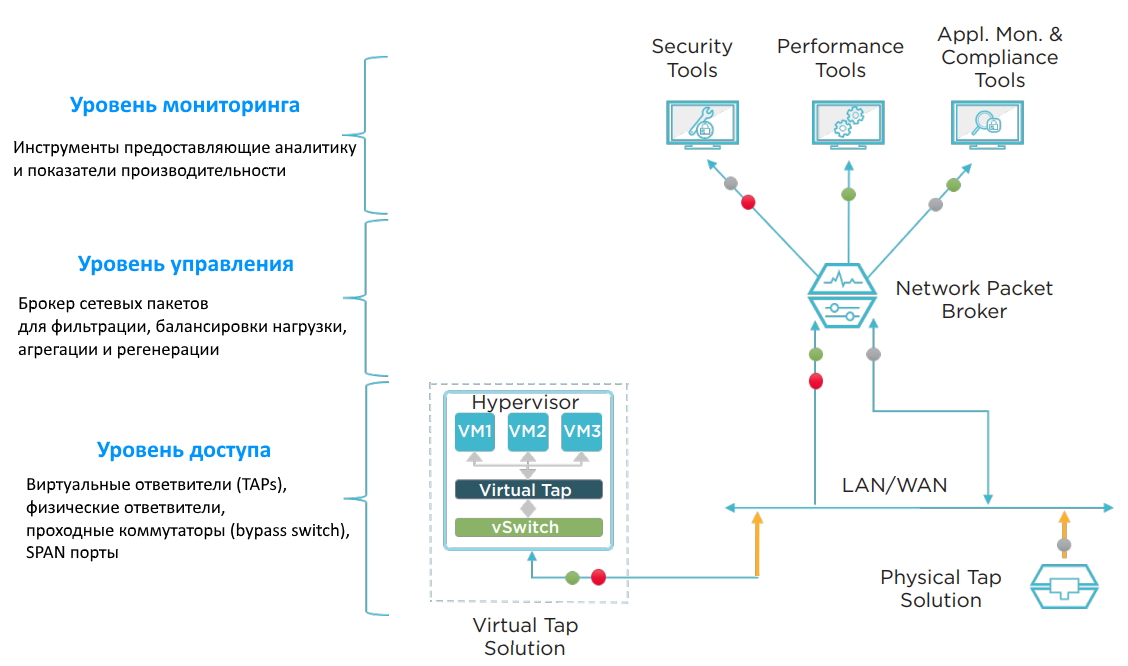

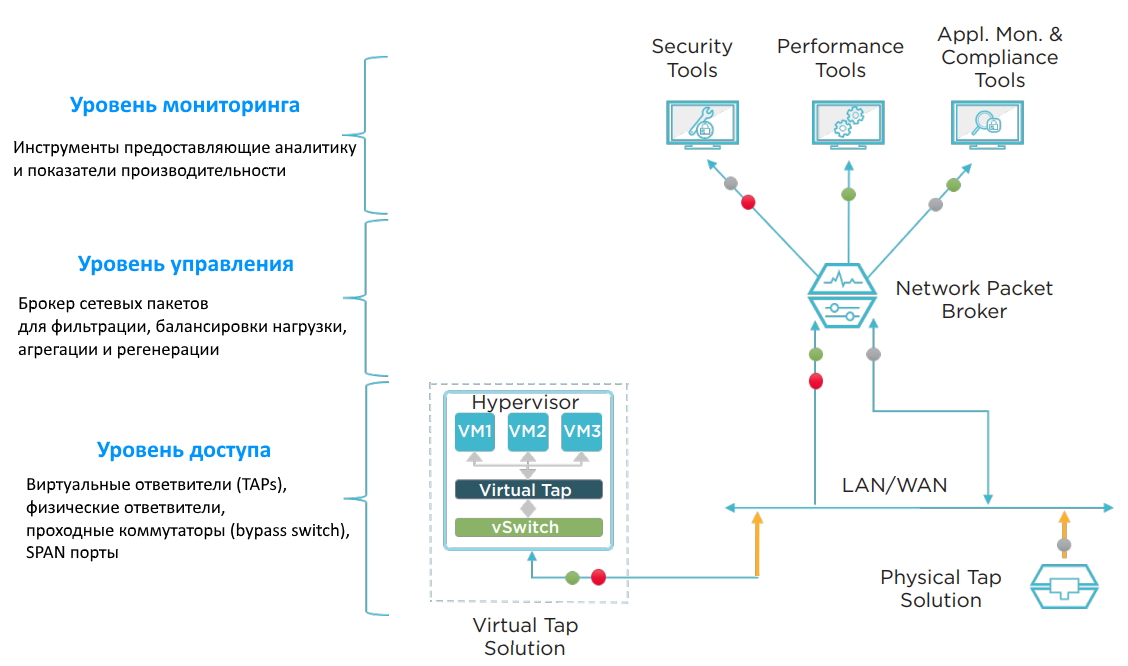

Как только архитектура видимости будет создана, станут доступны многие варианты использования.Как показано ниже, архитектура видимости представляет три основных уровня видимости: уровень доступа, уровень управления и уровень мониторинга.

Используя показанные элементы, ИТ-специалисты могут решать различные проблемы сетей и приложений.

Существует две категории вариантов использования:

- Базовые решения по обеспечению видимости

- Полная видимость сети

Это три критерия, которые влияют на ИТ ежемесячно, если не ежедневно.

Полная видимость сети призвана обеспечить более глубокое понимание «слепых зон», производительности и соответствия требованиям.

Что вы действительно можете сделать с видимостью сети?

Существует шесть различных вариантов использования прозрачности сети, которые могут наглядно продемонстрировать ее ценность.Этот: — Улучшена сетевая безопасность.

— Предоставление возможностей по сдерживанию и сокращению затрат — Ускорение устранения неполадок и повышение надежности сети.

— Устранение «слепых зон» сети — Оптимизация производительности сети и приложений — Усиление соблюдения нормативных требований Ниже приведены некоторые конкретные примеры использования.

Пример №1 – фильтрация данных для решений безопасности, находящихся в режиме реального времени (in-line), повышает эффективность этих решений.

Целью этой опции является использование брокера сетевых пакетов (NPB) для фильтрации данных с низким уровнем риска (например, видео и голоса) для исключения их из проверки безопасности (система предотвращения вторжений (IPS), предотвращение потери данных (DLP) и др.

).

брандмауэр веб-приложений (WAF) и т. д.).

Этот «неинтересный» трафик можно идентифицировать и передать обратно на обходной коммутатор и отправить дальше в сеть.

Преимущество этого решения в том, что WAF или IPS не приходится тратить ресурсы процессора (ЦП) на анализ ненужных данных.

Если ваш сетевой трафик содержит значительный объем данных этого типа, возможно, вы захотите реализовать эту функцию и снизить нагрузку на ваши инструменты безопасности.

У компаний были случаи, когда до 35% сетевого трафика с низким уровнем риска исключалось из проверки IPS. Это автоматически увеличивает эффективную пропускную способность IPS на 35 % и означает, что вы можете отложить покупку дополнительного IPS или обновление.

Мы все знаем, что сетевой трафик увеличивается, поэтому в какой-то момент вам понадобится более производительный IPS. На самом деле вопрос в том, хотите ли вы минимизировать затраты или нет. Пример № 2. Балансировка нагрузки продлевает срок службы устройств 1–10 Гбит/с в сети 40 Гбит/с.

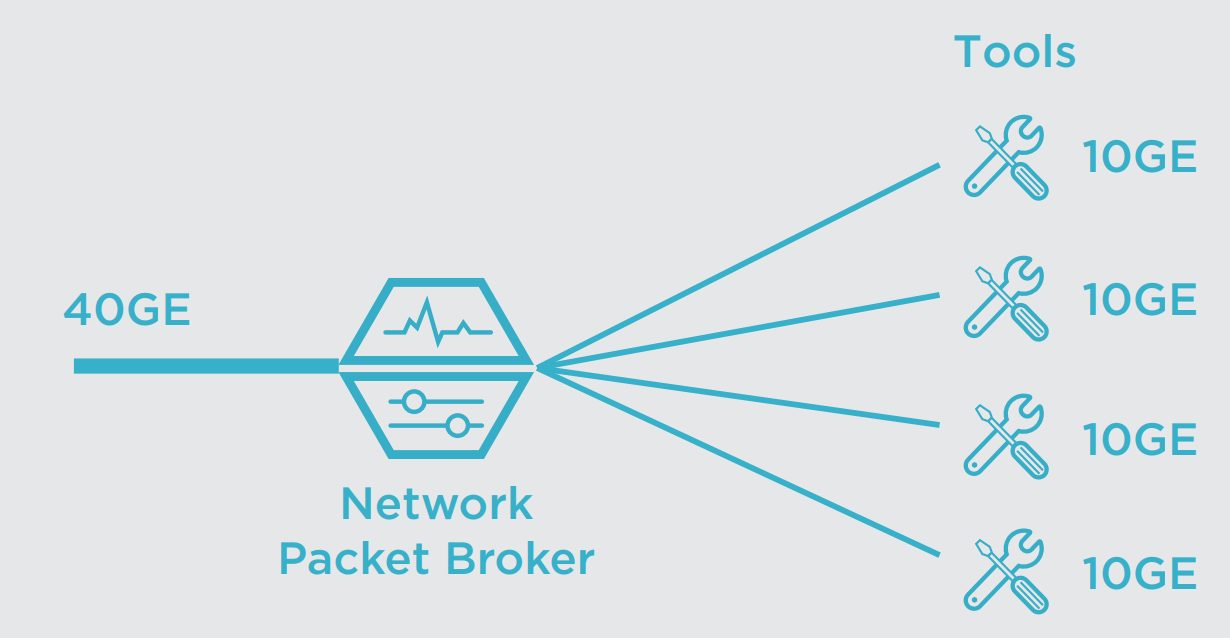

Второй вариант использования предполагает снижение стоимости владения сетевым оборудованием.

Это достигается за счет использования брокеров пакетов (NPB) для балансировки трафика между инструментами безопасности и мониторинга.

Как балансировка нагрузки может помочь большинству предприятий? Во-первых, увеличение сетевого трафика – весьма распространенное явление.

А как насчет мониторинга влияния роста мощности? Например, если вы модернизируете ядро сети с 1 Гбит/с до 10 Гбит/с, для надлежащего мониторинга вам потребуются инструменты 10 Гбит/с.

Если увеличить скорость до 40 Гбит/с или 100 Гбит/с, то на таких скоростях выбор средств мониторинга значительно меньше, а стоимость очень высока.

Брокеры пакетов предоставляют необходимые возможности агрегации и балансировки нагрузки.

Например, балансировка трафика 40 Гбит/с позволяет распределять мониторинговый трафик между несколькими приборами 10 Гбит/с.

Затем вы можете продлить срок службы устройств со скоростью 10 Гбит/с до тех пор, пока у вас не будет достаточно денег для приобретения более дорогих инструментов, способных обрабатывать более высокие скорости передачи данных.

Другой пример — объединить инструменты в одном месте и передать им необходимые данные от брокера пакетов.

Иногда используются отдельные решения, распределенные по сети.

Данные опроса Enterprise Management Associates (EMA) показывают, что 32% корпоративных решений используются недостаточно, или менее 50%.

Централизация инструментов и балансировка нагрузки позволяют объединять ресурсы и повышать эффективность их использования, используя меньшее количество устройств.

Часто вы можете отложить покупку дополнительных инструментов до тех пор, пока коэффициент использования не станет достаточно высоким.

Пример № 3 – устранение неполадок для уменьшения/устранения необходимости получения разрешений на доску изменений.

После установки в сети оборудования для обеспечения видимости (TAP, NPB.) вам редко придется вносить изменения в сеть.

Это позволяет оптимизировать некоторые процессы устранения неполадок и повысить эффективность.

Например, после установки TAP («установил и забыл») он пассивно пересылает копию всего трафика в NPB. Это имеет огромное преимущество, поскольку устраняет большую часть бюрократических хлопот, связанных с получением разрешений на внесение изменений в сеть.

Если вы также установите брокер пакетов, вы получите мгновенный доступ практически ко всем данным, необходимым для устранения неполадок.

Если необходимости вносить изменения нет, этапы утверждения изменений можно пропустить и сразу перейти к отладке.

Этот новый процесс оказывает существенное влияние на сокращение среднего времени ремонта (MTTR).

Исследования показывают, что можно сократить MTTR до 80%.

Пример № 4. Аналитика приложений, использование фильтрации приложений и маскировки данных для повышения эффективности безопасности Что такое прикладной интеллект? Эту технологию можно получить у IXIA Packet Brokers (NPB).

Это расширенная функциональность, которая позволяет выйти за рамки фильтрации пакетов уровня 2–4 (модели OSI) и перейти к уровню 7 (уровню приложений).

Преимущество состоит в том, что данные о поведении пользователя и приложения, а также о местоположении могут генерироваться и экспортироваться в любом желаемом формате — необработанные пакеты, отфильтрованные пакеты или информация NetFlow (IxFlow).

ИТ-отделы могут выявлять скрытые сетевые приложения, снижать угрозы сетевой безопасности, сокращать время простоя сети и/или повышать ее производительность.

Отличительные особенности известных и неизвестных приложений можно идентифицировать, фиксировать и передавать с помощью специализированных инструментов мониторинга и безопасности.

- выявление подозрительных/неизвестных приложений

- выявление подозрительного поведения по геолокации, например, пользователь из Северной Кореи подключается к вашему FTP-серверу и передает данные

- Расшифровка SSL для проверки и анализа потенциальных угроз

- анализ неисправностей приложения

- анализ объема и роста трафика для активного управления ресурсами и прогнозирования расширения

- маскирование конфиденциальных данных (кредитные карты, учетные данные.

) перед отправкой

Помимо стандартного функционала NetStack, PacketStack и AppStack:

Недавно был добавлен и функционал безопасности: SecureStack (для оптимизации обработки конфиденциального трафика), MobileStack (для операторов мобильной связи) и TradeStack (для мониторинга и фильтрации данных финансовой торговли):

выводы

Решения для обеспечения видимости сети — это мощные инструменты, способные оптимизировать сетевой мониторинг и архитектуру безопасности, которые обеспечивают фундаментальный сбор и обмен важными данными.Варианты использования позволяют:

- обеспечить доступ к необходимым конкретным данным по мере необходимости для диагностики и устранения неисправностей

- добавлять/удалять решения безопасности, осуществлять мониторинг как в режиме реального времени, так и по внешнему каналу

- сократить среднее время восстановления

- обеспечить быстрое реагирование на проблемы

- провести расширенный анализ угроз

- устранить большинство бюрократических согласований

- снизить финансовые последствия взлома за счет быстрого подключения необходимых решений к сети и сокращения MTTR

- сократить затраты и трудозатраты на настройку SPAN-порта

-

Как Я Ремонтировал Аккумулятор Ноутбука

19 Oct, 24