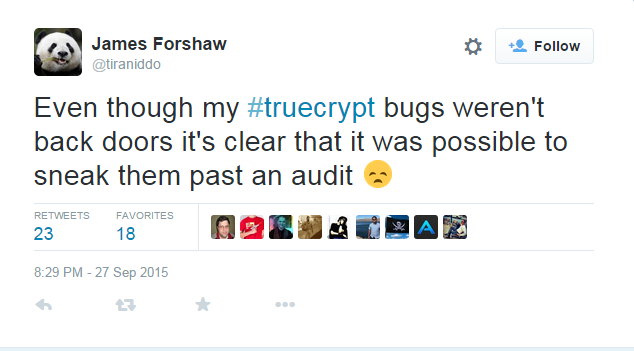

Член команды Google Project Zero Джеймс Форшоу обнаруженный две критические уязвимости в драйвере TrueCrypt, который программа устанавливает в системах Windows. Ошибки безопасности CVE-2015-7358 , CVE-2015-7359 позволить злоумышленникам повысить привилегии, получив полные права администратора и доступ ко всем данным пользователя, даже если они зашифрованы.

Уязвимости остались незамеченными в ходе независимой экспертизы.

аудит код приложения.

Проверка состояла из двух этапов и проводилась инженерами iSEC Partners после того, как разработчики TrueCrypt внезапно заявил о закрытии проекта, сообщив, что его код может содержать уязвимости.

Форшоу считает, что обнаруженные им уязвимости не являются бэкдорами.

Исследователь отметил, что, видимо, участники проверки их просто не заметили.

Аудиторы сосредоточились именно на поиске «закладок» в коде — подозрения в их наличии возникли после странных заявлений первоначальных разработчиков TrueCrypt, которые остались анонимными.

Подробных данных исследователь пока не предоставил.

объявляя , что он хочет дать авторам форка неделю на исправление ошибок.

Поскольку инструмент больше не разрабатывается официально, дыры в безопасности в исходном коде приложения не будут исправлены напрямую.

Однако ошибки исправлены в программе VeraCrypt с открытым исходным кодом, основанной на TrueCrypt. ВераCrypt версия 1.15, выпущенный в конце сентября содержит патчи для уязвимостей, обнаруженных Форшоу.

По мнению эксперта Positive Research Артема Шишкина, эксплуатировать найденные Forshaw уязвимости очень легко.

«Встроенный статический верификатор на это не жалуется, но те, кто «шарит» с безопасностью, проверят это в первую очередь».

«Эксперт не уверен, что уязвимости были «закладками»: «Сомнительно, скорее всего халтура, оставшаяся со времен Windows XP».

Руководитель отдела анализа приложений Positive Technologies Дмитрий Скляров предположил, что обнаруженные уязвимости действительно могли быть оставлены разработчиками TrueCrypt намеренно.

«Ошибка позволяет не делать повышение привилегий, а получить доступ к тому TrueCrypt, смонтированному под другим пользователем, без прав администратора.

То есть уязвимость не позволяет получить контроль над машиной, но обеспечение конфиденциальности явно хромает. В свете этих фактов я, как профессиональный параноик, заявляю, что данные уязвимости вполне могут быть спланированными эксплойтами.

А то, что они так похожи на «раздолбаи», делает их хорошими закладками, поскольку специально созданные уязвимости довольно сложно оставить незамеченными».

По словам Склярова, в ходе грамотно проведенного аудита безопасности должны были быть обнаружены следующие ошибки: «В таких случаях всегда ищут конкретные типы уязвимостей — из описания кажется, что при аудите искали бэкдоры и алгоритмические бэкдоры.

Это означает, что такие дыры должны быть выявлены путем хорошего аудита».

Теги: #truecrypt #Truecrypt #уязвимости #Криптография #шифрование данных #информационная безопасность #Криптография

-

Нуклон

19 Oct, 24 -

Как Вы Храните Рабочие Документы И Файлы?

19 Oct, 24 -

Idcee 2012 – День Инвестора В Киеве

19 Oct, 24 -

Вирусу Исполняется 25 Лет

19 Oct, 24