Устройства Микротик получили широкое распространение благодаря своей цене по отношению к функциональности.

Но ошибки в ПО никто не отменял.

И на этот раз выявился серьезный баг.

25 марта один из пользователей форума Микротик сообщил об обнаружении подозрительной активности на роутерах микротик с использованием портов telnet (TCP порт 23), TR-069 (TCP порт 7547) и WINBOX (TCP 8291).

Сотрудники компании упомянули об ошибке, которую закрыли год назад. Позже выяснилось, что это новая уязвимость и 23 апреля компания Микротик объявил о выпуске прошивка, где эта уязвимость исправлена.

Несмотря на то, что компания быстро выпустила исправление, число устройств, затронутых уязвимостью в сети, исчисляется тысячами.

Я рекомендую всем пользователям RouterOS обновиться как минимум до версии 6.40.8 [исправление] или 6.42.1 [текущая] Также стали общедоступными инструменты, позволяющие обычным пользователям получить доступ к устройствам, не защищенным межсетевым экраном или не обновленным до последней версии.

Ввиду последних событий предлагаю всем пользователям устройств Mikrotik и CHR выполнить хотя бы минимальную настройку.

Минимальные настройки безопасности

Анализируя устройства с багом, я заметил, что почти все пренебрегают настройками брандмауэра, несмотря на то, что это самый эффективный инструмент защиты вашей сетевой инфраструктуры.И 90% устройств имеют учетную запись «админа» с полными правами.

Просто мечта для выводков.

Когда дело доходит до защиты RouterOS, сделайте несколько простых шагов, чтобы обеспечить минимальную безопасность:

- Убедитесь, что у вас установлена последняя версия прошивки.

- Не полагайтесь на отсутствие ошибок в новой прошивке и установите фаервол:

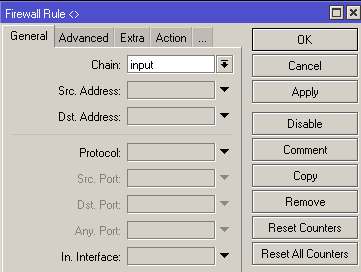

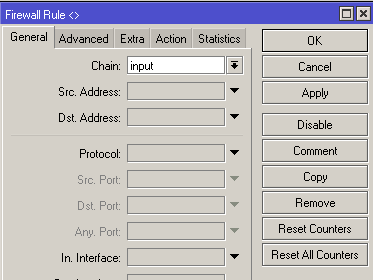

2.1. В цепочке INPUT доступ к устройству разрешен только с доверенных IP-адресов.

Например, диапазон домашней сети или IP-адреса сетевых администраторов.

Обратите внимание, что цепочка INPUT применяется только к пакетам, адресованным непосредственно этому маршрутизатору.

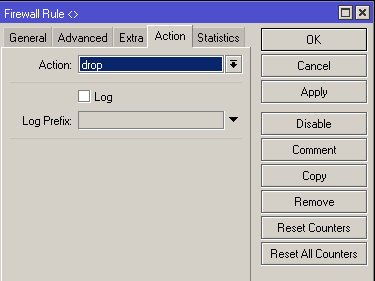

Транзитные пакеты относятся к цепочке FORWARD. 2.2. Отбросьте все пакеты, не соответствующие разрешенным.

2.3. Если вам нужен периодический доступ с динамических адресов, то используйте «стук портов», чтобы добавить ваш IP в разрешенные на определенное время.

- Отключите все службы, которыми вы не пользуетесь (api, ssh, telnet и т.д.)

- После настройки брандмауэра и обновления прошивки смените пароль.

Авторизуйтесь под ним, проверьте права доступа и заблокируйте «администратора».

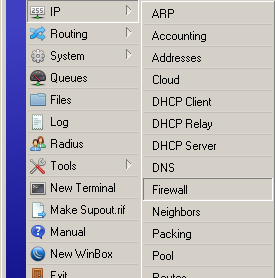

Брандмауэр

Использование терминала.Создайте список адресов, которым будет разрешено подключение к маршрутизатору.

/ip firewall address-list

add address=192.168.1.0/24 list=allow-ip

add address=192.168.88.10/32 list=allow-ip

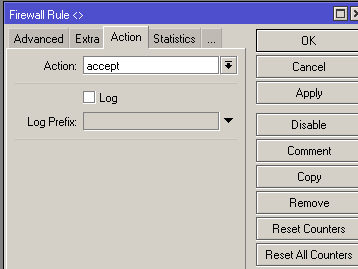

Добавьте правило, разрешающее все действия с этих адресов.

/ip firewall filter

add action=accept chain=input comment="Allow Address List" src-address-list=allow-ip

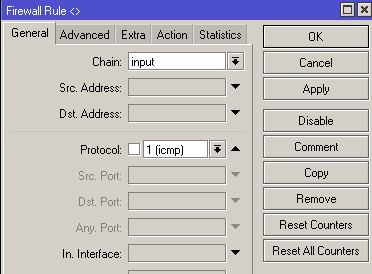

Если вам нужен доступ с неизвестных адресов, я жду icmp-пакет (пинг) определенного размера.

Если такой пакет приходит, то адрес источника добавляется в список разрешенных IP со временем 1 час.

При желании из таких пакетов можно сделать каскад. /ip firewall filter

add action=add-src-to-address-list address-list=allow-ip address-list-timeout=1h chain=input packet-size=783 protocol=icmp

Обратите внимание на размер пакета: package-size 783 байта.

Но при пинге необходимо указать на 28 байт меньше.

В этом случае пинг из окон: ping -l 755 myhostname.domain

Запрещаем доступ ко всем портам, которые не разрешены выше: /ip firewall filter add action=drop chain=input

Услуги,

которые вы не используете, также следует отключить, поскольку это ненужные точки отказа.

/ip service

set api disabled=yes

set api-ssl disabled=yes

и так далее.

То же самое и с Винбоксом.

Мы разрешаем это в нашем адресном листе.

Правило добавления в список адресов по пингу

Правило, запрещающее всё и вся, поставлено в самый конец.

Итак, это должно выглядеть так

Здесь настраиваем услуги

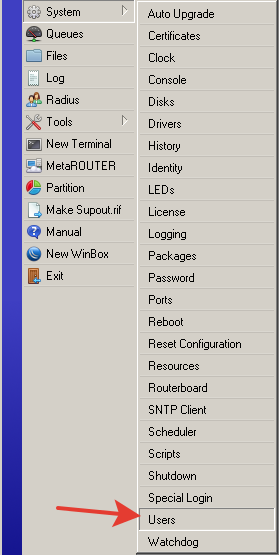

Здесь вы можете добавлять и удалять пользователей «admin», а также менять пароль.

Заключение

Очень надеюсь, что моя краткая инструкция поможет вашему устройству не попасть под контроль какой-либо сети-ботнета, в том числе и Hajim. Теги: #информационная безопасность #Сетевые технологии #Системное администрирование #mikrotik #routeros #bugs #routeros #сетевая безопасность #эксплойт

-

Центр Обработки Данных Космической Сети

19 Oct, 24 -

Канобувости, 54-Й Выпуск

19 Oct, 24 -

Нагрузочное Тестирование Из Облака

19 Oct, 24 -

Рецепт Плавного Релиза: Pmy Note

19 Oct, 24