На этой неделе мы написал о критическом обновлении MS15-034 для драйвера http.sys на Windows 7+ (включая Windows 10 TP).

Злоумышленник, использующий специально созданный заголовок запроса протокола HTTP, может удаленно выполнить код, организовать DoS-атаку или привести к сбою системы в BSOD как в клиентской, так и в серверной версиях Windows. Сам драйвер http.sys загружается Windows на самых ранних этапах и отвечает за реализацию логики протокола HTTP (реализует прикладной уровень модели OSI в Windows).

Эта уязвимость напрямую относится к серверным редакциям Windows, поскольку IIS, отвечающий за механизмы реализации веб-сервера, использует этот драйвер для открытия и обслуживания HTTP-портов для входящих соединений, что может быть использовано для компрометации системы.

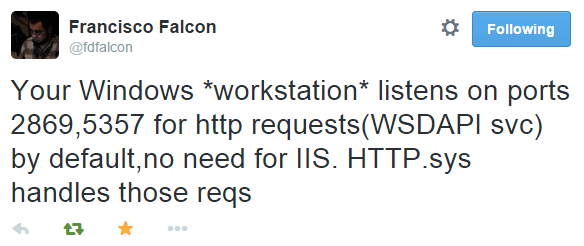

Однако в некоторых современных клиентских выпусках Windows (в зависимости от конфигурации системы и ее служб) запущенные службы также могут открывать порты HTTP для прослушивания входящих соединений.

Сама операция( целочисленное переполнение ) можно, указав специальное значение для поля Range HTTP-заголовка (значение регламентируется RFC 2616, 14.35.1).

Ниже пример такой запрос.

ПОЛУЧИТЬ/HTTP/1.1 Хост: MS15034 Диапазон: байты = 0–18446744073709551615.Этот запрос также можно использовать для проверки системы на наличие уязвимостей.

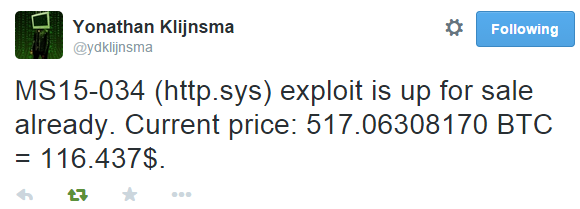

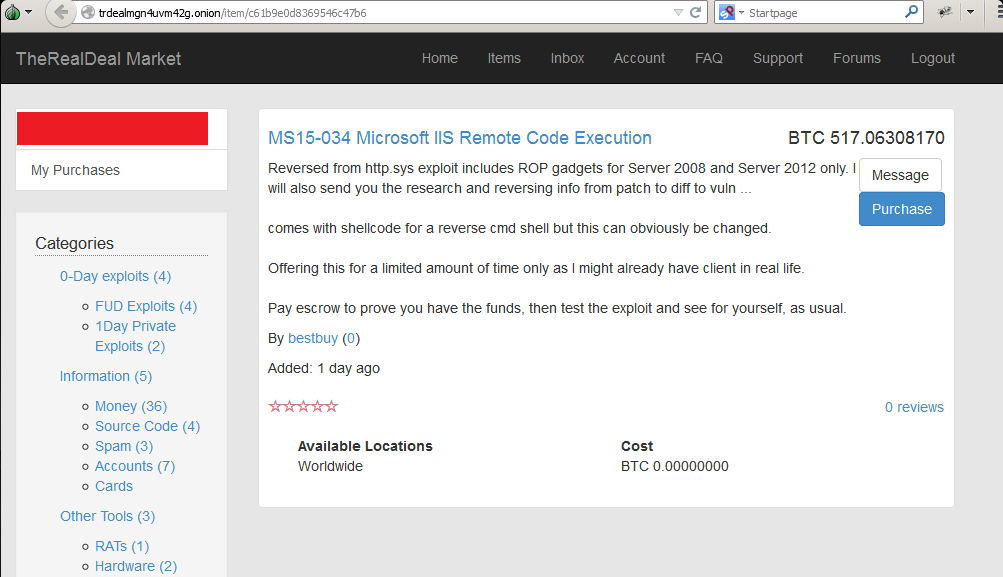

Рис.

Предложение на подпольном форуме о продаже эксплоита для MS15-034.

Обновлять: Мы видим активные эксплойты, атакующие наши ловушки с адреса 78.186.123.180. .isc.sans.edu Одна из обнаруженных версий эксплойта ITW выглядела так:Мы перейдем к Infocon Yellow, поскольку в этих сканированиях используется версия DoS, а не версия «обнаружения» эксплойта.

Сканирование выглядит как «Интернет».

GET /%7Bwelcome.png HTTP/1.1 Пользовательский агент: Wget/1.13.4 (linux-gnu) Принимать: */* Хост: [ip-сервера] Соединение: Поддержание активности Диапазон: байт=18-18446744073709551615.Теги: #MS15-034 #уязвимость #киберпреступность #информационная безопасность

-

Вентилятор

19 Oct, 24 -

Как Появился Нефтепровод?

19 Oct, 24 -

Геймпад Nes-Sega С Адаптером Usb

19 Oct, 24 -

Написание Расширения Для Google Chrome

19 Oct, 24 -

Странное Поведение Stmicroelectronics

19 Oct, 24 -

Создайте Кейлоггер Css

19 Oct, 24