1. Введение Компании, у которых не было систем удаленного доступа, пару месяцев назад срочно развернули их.

Не все администраторы были готовы к такой «жаре», результатом которой стали ляпы в безопасности: неправильная настройка сервисов или даже установка устаревших версий ПО с ранее обнаруженными уязвимостями.

Для кого-то эти упущения уже обернулись бумерангом, другим повезло больше, но выводы обязательно должен сделать каждый.

Лояльность к удаленной работе выросла в геометрической прогрессии, и все больше компаний на постоянной основе принимают удаленную работу как приемлемый формат. Итак, вариантов предоставления удаленного доступа множество: различные VPN, RDS и VNC, TeamViewer и другие.

Администраторам есть из чего выбирать, исходя из особенностей построения корпоративной сети и устройств в ней.

VPN-решения остаются самыми популярными, однако многие небольшие компании выбирают RDS (службы удаленных рабочих столов), их проще и быстрее развернуть.

В этой статье мы поговорим подробнее о безопасности RDS. Сделаем краткий обзор известных уязвимостей, а также рассмотрим несколько сценариев запуска атаки на сетевую инфраструктуру на базе Active Directory. Надеемся, наша статья поможет кому-то поработать над ошибками и повысить безопасность.

2. Недавние уязвимости RDS/RDP Любое программное обеспечение содержит ошибки и уязвимости, которыми могут воспользоваться злоумышленники, и RDS не является исключением.

В последнее время Microsoft часто сообщает о новых уязвимостях, поэтому мы решили дать им краткий обзор:

Эта уязвимость подвергает риску пользователей, подключающихся к взломанному серверу.Злоумышленник может получить контроль над устройством пользователя или закрепиться в системе, чтобы иметь постоянный удаленный доступ.

Эта группа уязвимостей позволяет неавторизованному злоумышленнику удаленно выполнить произвольный код на сервере с RDS с помощью специально сформированного запроса.

Их также можно использовать для создания червей — вредоносных программ, которые самостоятельно заражают соседние устройства в сети.

Таким образом, эти уязвимости могут поставить под угрозу всю сеть компании, и спасти их смогут только своевременные обновления.

Программное обеспечение удаленного доступа привлекает повышенное внимание как исследователей, так и злоумышленников, поэтому вскоре мы можем услышать о новых подобных уязвимостях.

Хорошей новостью является то, что не для всех уязвимостей доступны общедоступные эксплойты.

Плохая новость в том, что злоумышленнику, обладающему опытом, не составит труда написать эксплойт для уязвимости на основе описания или с помощью таких методик, как Patch Diffing (об этом наши коллеги писали в статья ).

Поэтому мы рекомендуем регулярно обновлять программное обеспечение и следить за появлением новых сообщений об обнаруженных уязвимостях.

3. Атаки Переходим ко второй части статьи, где покажем, как начинаются атаки на сетевую инфраструктуру на базе Active Directory. Описанные методы применимы к следующей модели злоумышленника: злоумышленник, имеющий учетную запись пользователя и имеющий доступ к шлюзу удаленных рабочих столов — терминальному серверу (часто он доступен, например, из внешней сети).

Используя эти методы, злоумышленник сможет продолжить атаку на инфраструктуру и закрепить свое присутствие в сети.

Конфигурация сети в каждом конкретном случае может отличаться, но описанные методики достаточно универсальны.

Примеры выхода из ограниченной среды и повышения привилегий

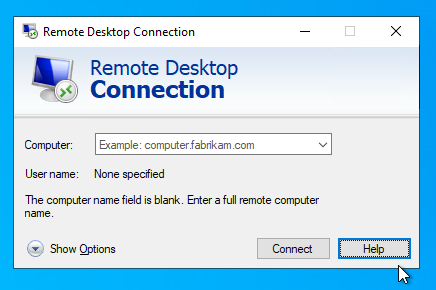

При доступе к шлюзу удаленных рабочих столов злоумышленник, скорее всего, столкнется с какой-то ограниченной средой.При подключении к терминальному серверу на нем запускается приложение: окно подключения по протоколу удаленного рабочего стола к внутренним ресурсам, Проводнику, офисным пакетам или любому другому ПО.

Целью злоумышленника будет получение доступа к выполнению команд, то есть запуск cmd или powershell. В этом могут помочь несколько классических методов выхода из песочницы Windows. Рассмотрим их далее.

Опция 1 .

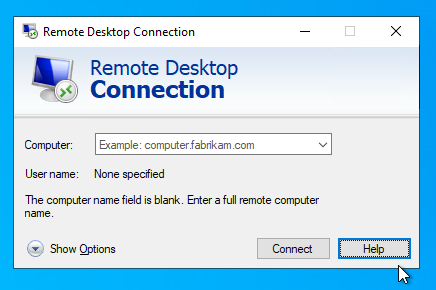

Злоумышленник имеет доступ к окну подключения к удаленному рабочему столу в шлюзе удаленных рабочих столов:

Откроется меню «Показать параметры».

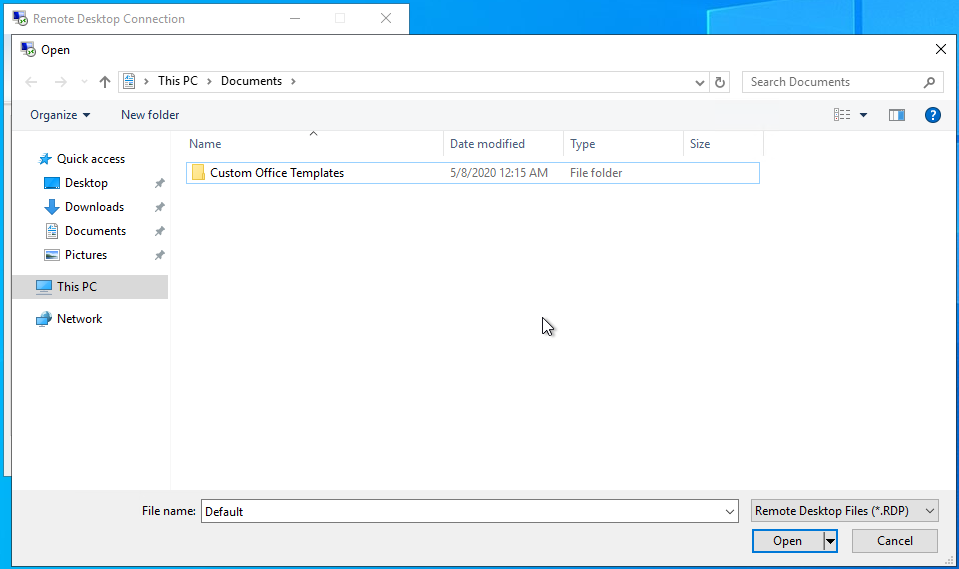

Появятся опции для управления файлами конфигурации подключения:

Из этого окна вы можете легко получить доступ к Проводнику, нажав любую кнопку «Открыть» или «Сохранить»:

Откроется Проводник.

Его «адресная строка» позволяет запускать разрешенные исполняемые файлы, а также просматривать файловую систему.

Это может быть полезно злоумышленнику в случаях, когда системные диски скрыты и к ним невозможно получить прямой доступ:

→ Демо-видео Аналогичный сценарий можно воспроизвести, например, при использовании Excel из пакета Microsoft Office в качестве удаленного программного обеспечения.

→ Демо-видео Кроме того, не стоит забывать о макросах, используемых в этом офисном пакете.

Наши коллеги рассмотрели проблему макробезопасности в этом статья .

Вариант 2 .

Используя те же входные данные, что и в предыдущей версии, злоумышленник запускает несколько подключений к удаленному рабочему столу под одной учетной записью.

При повторном подключении первый закроется, а на экране появится окно с уведомлением об ошибке.

Кнопка помощи в этом окне вызовет Internet Explorer на сервере, после чего злоумышленник сможет зайти в Explorer. → Демо-видео Вариант 3 .

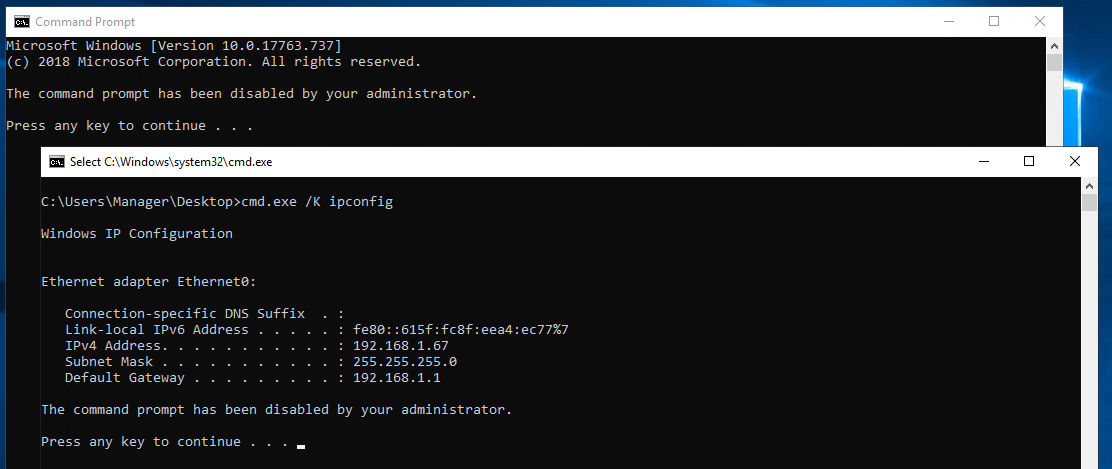

Если настроены ограничения на запуск исполняемых файлов, злоумышленник может столкнуться с ситуацией, когда групповые политики запрещают администратору запускать cmd.exe. Есть способ обойти это, запустив на удаленном рабочем столе bat-файл с содержимым типа cmd.exe/K. .

Ошибка при запуске cmd и успешный пример выполнения bat-файла показаны на рисунке ниже.

Вариант 4 .

Запрет на запуск приложений с помощью черных списков по названию исполняемых файлов – не панацея; их можно обойти.

Рассмотрим следующий сценарий: мы отключили доступ к командной строке, запретили запуск Internet Explorer и PowerShell с помощью групповых политик.

Злоумышленник пытается позвать на помощь – никакой реакции.

Попытка запустить powershell через контекстное меню модального окна, вызываемого с зажатой клавишей Shift - сообщение о том, что запуск запрещен администратором.

Пытается запустить powershell через адресную строку - опять нет ответа.

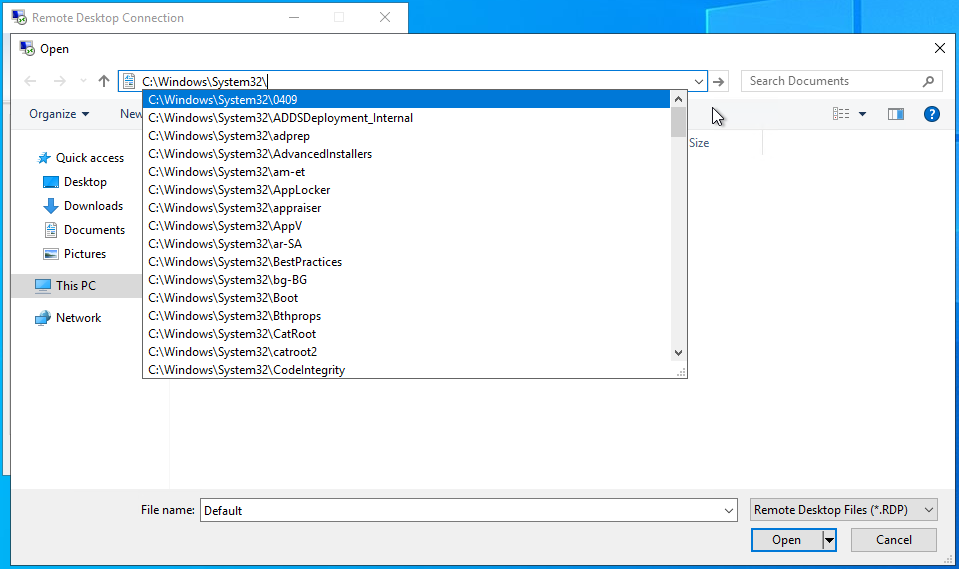

Как обойти ограничение? Просто скопируйте powershell.exe из папки C:\Windows\System32\WindowsPowerShell\v1.0 в пользовательскую папку, измените имя на другое, кроме powershell.exe, и вы сможете запустить его.

По умолчанию при подключении к удаленному рабочему столу предоставляется доступ к локальным дискам клиента, откуда злоумышленник может скопировать powershell.exe и запустить его после переименования.

→ Демо-видео Мы привели лишь несколько способов обойти ограничения; вы можете придумать еще множество сценариев, но все они имеют одну общую черту: доступ к проводнику Windows. Существует множество приложений, использующих стандартные инструменты работы с файлами Windows, и при размещении в ограниченной среде можно использовать аналогичные методы.

4. Рекомендации и заключение Как мы видим, даже в ограниченной среде есть простор для развития атаки.

Однако вы можете усложнить жизнь злоумышленнику.

Приведем общие рекомендации, которые будут полезны как в рассмотренных нами вариантах, так и в других случаях.

- Ограничьте запуск программы черными/белыми списками с помощью групповых политик.

Однако в большинстве случаев запуск кода остается возможным.

Рекомендуем ознакомиться с проектом ЛОЛБАС , иметь представление о недокументированных способах манипулирования файлами и выполнения кода в системе.

Мы рекомендуем комбинировать оба типа ограничений: например, вы можете разрешить запуск исполняемых файлов, подписанных Microsoft, но запретить запуск cmd.exe.

- Отключите вкладки настроек Internet Explorer (можно сделать локально в реестре).

- Отключите встроенную справку Windows через regedit.

- Отключите возможность монтирования локальных дисков для удаленных подключений, если такое ограничение не критично для пользователей.

- Ограничьте доступ к локальным дискам удаленной машины, оставив доступ только к пользовательским папкам.

Теги: #информационная безопасность #ИТ-инфраструктура #Удаленная работа #кибербезопасность #активный каталог #Active Directory #rds #обход #Службы удаленных рабочих столов

-

Работа С Реестром

19 Oct, 24 -

Опять Мошенники. Сейчас В Ирландии

19 Oct, 24 -

Intellij Идея 2020.2

19 Oct, 24 -

Нет Потока

19 Oct, 24