В современных сетях с виртуализацией и автоматизацией широко используется туннелирование трафика.

Однако туннелирование ориентировано на построение сети и обеспечение надежной передачи данных, а вопросы информационной безопасности и мониторинга обычно остаются «за скобками».

Проблема невидимости туннелируемого трафика для систем информационной безопасности является давно известной проблемой — уже в 2011 году был опубликован RFC 6169 «Проблемы безопасности при IP-туннелировании», в котором указаны потенциальные риски использования туннелей.

Сами инструменты DPI не отстают от инфраструктуры и уже давно разбирают туннели и следят за пользовательским трафиком (когда это вообще технически возможно), однако остается узкое место — передача данных из инфраструктуры в эти системы.

Туннелирование и передача трафика в системы мониторинга и информационной безопасности

GTP, GRE, L2TP, PPPoE, VXLAN и другие аббревиатуры туннелей знакомы любому сетевому инженеру.Туннелирование трафика позволяет:

- Обеспечьте контроль потока данных, построив сеть на уровне 3 модели OSI.

- Объедините удаленные офисы в единую сеть с общими ресурсами

- Упростите администрирование сети, разделив его на уровни инфраструктуры и пользователей.

- Стройте единые сети на основе различных технологий

- Обеспечить мобильность пользователей (мобильные сети, миграция виртуальных машин в дата-центры)

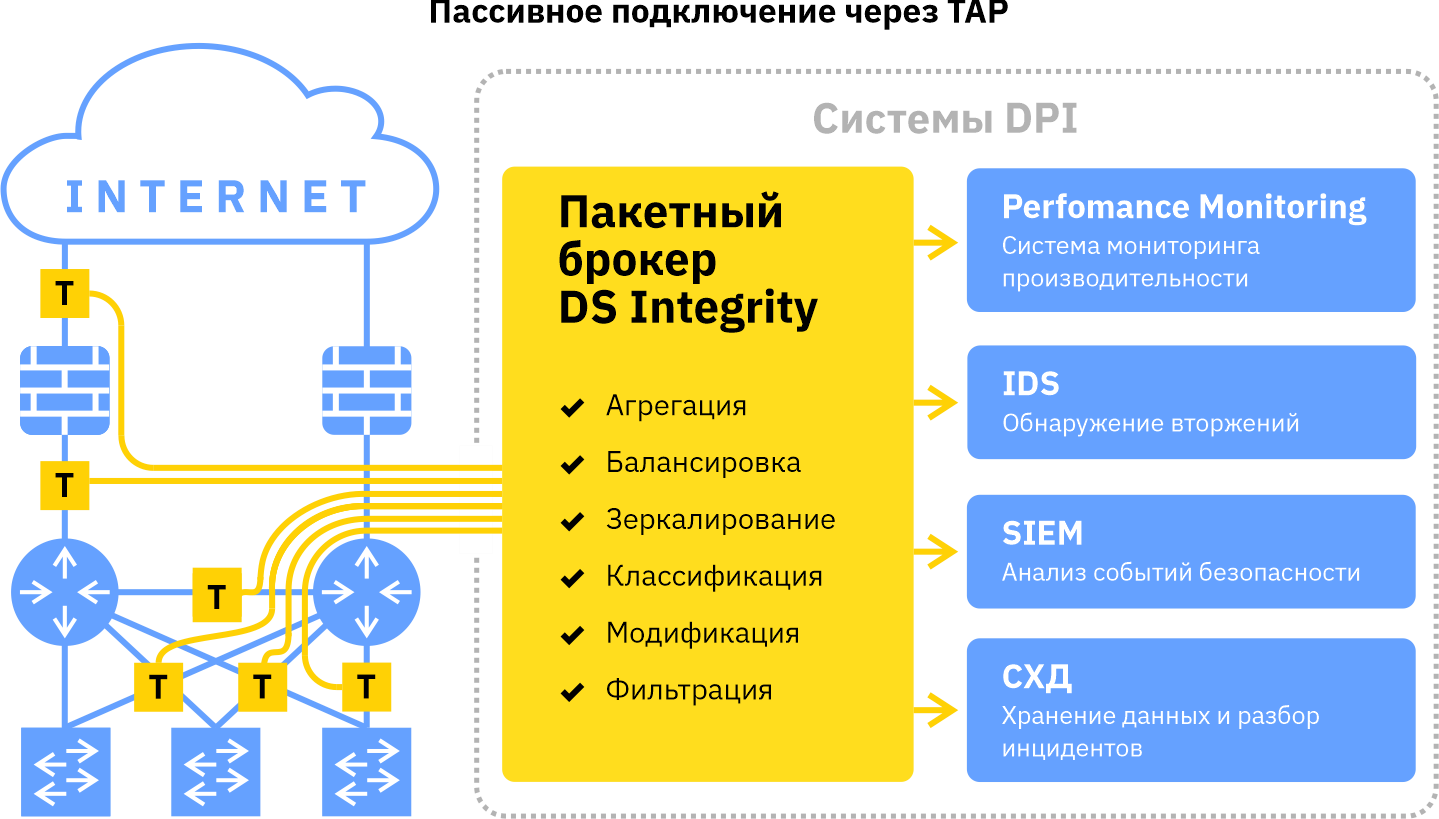

Большинство систем информационной безопасности и систем мониторинга работают с копией трафика.

При этом передача данных из инфраструктуры обеспечивается одним из трех способов:

- Пакеты дублируются с помощью дополнительных функций сетевого оборудования и отправляются на выделенные (SPAN) порты.

- В оптической линии устанавливаются пассивные соединители трафика (TAP), разделяющие оптическую мощность на две линии — к исходному получателю и к системе DPI.

- В инфраструктуру добавляется брокер сетевых пакетов, выполняющий функцию зеркалирования пакетов, как и в случае с TAP – исходному получателю и системе DPI.

Туннели только усугубляют проблему: критерием передачи на порт мониторинга могут быть только внешние поля заголовка (заголовки туннеля) и таким образом предварительная фильтрация по полям пользовательских пакетов (вложенные заголовки) становится невозможной.

Используется наиболее распространенная комбинация пассивных оптических соединителей и брокеров сетевых пакетов.

TAP обеспечивают надежность сети, а брокеры сетевых пакетов обеспечивают правильную передачу данных в системы DPI и оптимизируют их использование.

Однако при использовании туннелирования это возможно только в одном случае — если брокер сетевых пакетов поддерживает анализ туннельных структур и может распределять трафик на основе вложенных заголовков пакетов туннелируемого трафика.

Фильтрация и классификация туннелированного трафика

Без возможности брокера сетевых пакетов анализировать вложенные заголовки туннелируемых пакетов нет смысла говорить об оптимизации инструментов DPI. Фильтрация и классификация, позволяющие снизить нагрузку на системы DPI и уменьшить их количество, должны работать именно на полях пользовательского трафика (вложенных заголовках).В противном случае невозможно разделить IP-адреса конкретных пользователей, требуемые протоколы или зашифрованный трафик — с помощью внешних полей это будет просто туннель.

Попытка очистить трафик к DPI-системам от нецелевого трафика с помощью внешних полей лишь создаст «дыру в безопасности» — целевой трафик «проскальзывает» мимо ИБ и мониторинга в туннеле.

В результате при отсутствии функции анализа вложенных заголовков для обеспечения безопасности или контроля качества весь трафик приходится направлять в системы анализа.

Покупайте новые серверы и лицензии для дополнительной производительности, арендуйте места под серверные и нанимайте дополнительных сотрудников, которые будут обслуживать этот парк.

Балансировка туннелированного трафика

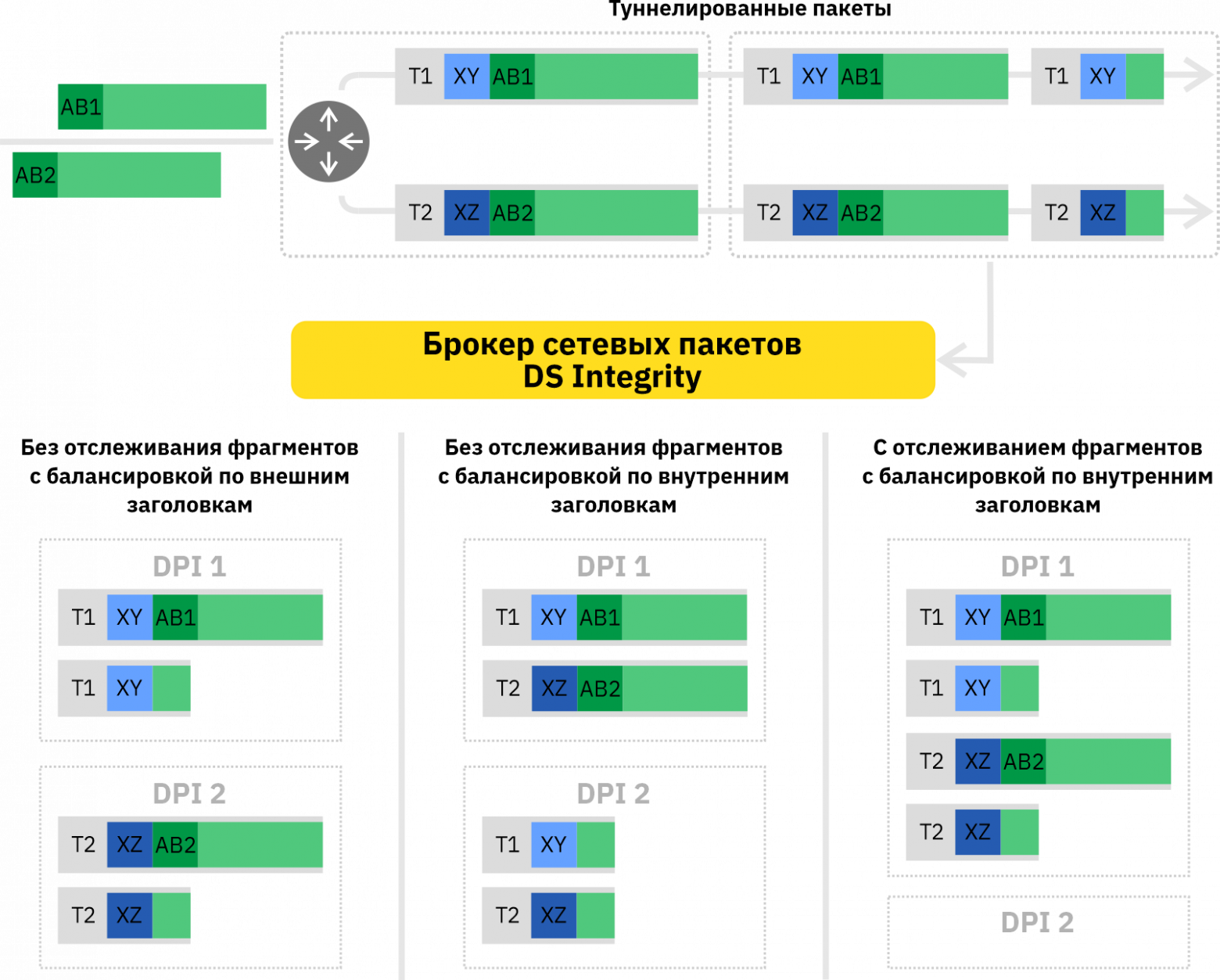

Проблема балансировки туннелированного трафика еще более многогранна.Во-первых, при распределении пользовательских пакетов между разными туннелями (в мобильных сетях, при резервировании с балансировкой нагрузки и просто при передаче прямых и обратных потоков через разные туннели) невозможно обеспечить целостность сеансов обмена пользователями без анализа вложенных заголовков.

Возьмем 2 сессии (AB-BA и CD-DC) и передадим их по туннелированным каналам Т1, Т2 и Т3. Допустим, речь идет об абонентах мобильного оператора, ходящих между базовыми станциями.

Пакеты из этих сессий попадут в разные туннели, и когда туннелируемый трафик достигнет брокера сетевых пакетов, есть 2 варианта их балансировки с сохранением целостности сессий:

- Балансировка внешними разъемами.

Фактически брокер сетевых пакетов разделит разные туннели между системами DPI: T1 и T3 в DPI 1 и T2 в DPI 2. В этом случае пакеты запроса (AB) информационного потока AB-BA, инкапсулированные в туннели T1 и Т2 для обеспечения мобильности абонента попадают в разные системы DPI, а пакеты ответа (БА) в туннелях Т2 и Т3 соответственно окажутся в DPI 1 и DPI 2. Аналогичная ситуация произойдет и с информационным потоком CD-DC. Большинство систем DPI требуют, чтобы все передаваемые данные функционировали правильно.Декапсулируя трафик, каждая из систем DPI будет видеть «фрагменты» обмена информацией, считать ее не требующей обработки (как неудавшуюся) или обрабатывать ее неправильно.

Такая балансировка может быть интересна для мониторинга состояния отдельных участков инфраструктуры (когда именно все пакеты данного туннеля действительно должны поступить в систему анализа), но обычно для этого используется фильтрация.

- Балансировка по вложенным заголовкам.

Брокер сетевых пакетов для балансировки игнорирует внешние заголовки и распределяет пакеты между системами DPI, сохраняя при этом целостность сеансов AB-BA и CD-DC. При этом для мониторинга состояния отдельных участков инфраструктуры можно настроить фильтрацию по внешним заголовкам.Таким образом, каждый инструмент DPI получит весь поток обмена пользовательской информацией, а инструменты мониторинга — все пакеты данного туннеля.

При мониторинге высоконагруженных каналов с небольшим количеством туннелей возникает проблема их неравномерной загрузки и потери пакетов из-за превышения пропускной способности выходного порта.

То есть если сессии AB и CD по 10 Гбит/с инкапсулировать в туннель Т1, то получается 20 Гбит/с трафика (который можно передавать по интерфейсу 40GbE/100GbE или по агрегированным каналам 10GbE LAG).

После того как этот поток копируется и достигает брокера сетевых пакетов, возникает необходимость разбалансировать этот трафик по нескольким системам DPI через интерфейсы 10 GbE. Сделать это с сохранением целостности сессий с помощью внешних заголовков невозможно — поток превысит пропускную способность выходного интерфейса и пакеты начнут теряться.

Балансировка по вложенным заголовкам дает возможность разбить поток на более мелкие без ущерба для целостности обмена информацией и качества работы DPI-систем.

Балансировка фрагментированного туннелированного трафика

Отдельная проблема с балансировкой — фрагментация трафика, вызванная туннелированием: добавление заголовков туннелей приводит к превышению MTU и фрагментации пакетов.

Когда на вход туннелирующего устройства поступает пакет размером равным MTU, то после добавления заголовков туннеля пакет начинает превышать MTU (по количеству байт заголовка туннеля) и разбивается на фрагменты.

При этом вложенный заголовок содержится только в первом фрагменте.

В результате два пакета одной сессии (AB1 и AB2), попадая в разные туннели (T1 с заголовком XY и T2 с заголовком XZ), превращаются в четыре пакета:

- с внешним заголовком XY и вложенным заголовком AB

- с внешним разъемом XY без признаков туннелирования

- с внешним заголовком XZ и вложенным заголовком AB

- с внешним разъемом XZ без признаков туннелирования

Те, кто сталкивается с этими проблемами в значительной части трафика, понимают их и решают. Как обычно, хуже всего, когда проблема затрагивает менее 10% трафика — она может быть незаметной и создается иллюзия, что все безопасно.

А под безопасностью находится туннель.

Теги: #информационная безопасность #Сетевые технологии #сетевое оборудование #ИТ-инфраструктура #туннелирование #балансировщик нагрузки #dpi #фильтрация трафика #фильтрация трафика #gre #телекоммуникационное оборудование #брокеры сетевых пакетов #GTP

-

Оргия Потребления

19 Oct, 24 -

Ремонт Платы Усилителя Сабвуфера

19 Oct, 24 -

Можно Ли Инвестировать В Китайскую Huawei?

19 Oct, 24 -

Просто Google Или Google У Вас На Ладони

19 Oct, 24