Альянс W3C и FIDO объявлено о завершении разработка стандарта беспарольной аутентификации ВебАутн , который ведется с 2015 года.

Подробнее о нем мы поговорим ниже.

/Фликр/ Марк Бернетт / CC BY (фото изменено)

Зачем нам нужен стандарт?

Самой распространенной причиной утечек данных в компаниях остаются слабые пароли.Они являются виновниками большинства атак — 81% случаев, по данным данные Веризон.

Те организации, которые работают над политикой паролей, тратят на это много ресурсов.

В Институте Понемонов требовать , что в общей сложности процедуры сброса и обновления данных аутентификации обходятся компаниям в 5,2 миллиона долларов ежегодно.

Если говорить об общей ситуации в сфере аутентификации, то можно сослаться на данные специалистов Кембриджского университета.

Еще в 2010 году они проанализировали политики безопасности 150 крупных веб-сайтов и установлен что 57% из них не используют TLS. При этом 84% сайтов позволяют бесконечно выбирать данные аутентификации.

Спустя девять лет ситуация с распространением шифрования улучшилась, но все еще вызывает определенные опасения — по статистике WatchGuard за третий квартал 2018 года, почти 21% из 100 тысяч сайтов топ Алекса не использует HTTPS. Здесь на помощь приходит стандарт беспарольной аутентификации WebAuthn. Он должен решить вышеперечисленные проблемы.

Вместо парольных фраз его разработчики предлагают использовать биометрические данные: отпечаток пальца, сетчатку глаза и лицо.

Как это работает

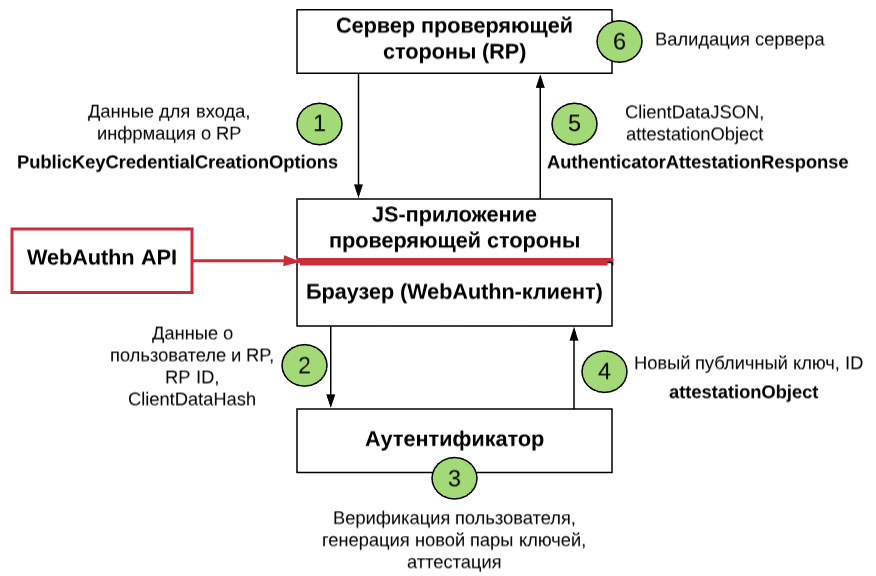

В процессе аутентификации участвуют три объекта.Первый из них Доверяющая сторона WebAuthn .

Он представляет сайт, который хочет посетить пользователь.

Вторая суть - API веб-аутентификации .

В его основе лежат два основных метода, отвечающих за регистрацию и вход: navigator.credentials.create() И navigator.credentials.get() .

Учетные данные для доступа создаются при регистрации новой учетной записи и связываются с существующей парой ключей.

Другой использует известные данные для авторизации на сайте.

Оба метода используют безопасное соединение для передачи информации (например, HTTPS).

Третья суть – аутентификатор .

Он управляет удостоверениями пользователей и отвечает за генерацию общедоступных ключей учетных записей.

В целом процедура авторизации на сайте может выглядеть так:

- Пользователь заходит на сайт и выбирает вариант беспарольной аутентификации (например, с помощью телефона).

- Сайт отправляет соответствующий запрос JavaScript клиенту WebAuthn (браузеру).

- Браузер связывается с аутентификатором (смартфоном), чтобы сгенерировать ключи и отправить их проверяющей стороне.

- Сервер проверяет ваши данные для входа.

- Если все в порядке, то пользователь авторизован на сайте.

Для защиты от фишинга стандарт использует специальные транзакции, привязанные к конкретной сессии.

Если сервер замечает, что идентификатор изменился, он понимает, что запрос исходит от мошенников, и не будет подтверждать авторизацию.

Потенциал и недостатки

К слова Создатели WebAuthn, внедрение нового стандарта поможет избавиться от паролей, а значит и от уязвимостей, которые с ними связаны.Старший инженер по сертификации FIDO Alliance Юрий Акерманн говорит, что вход без пароля защитит пользователей от фишинга, упростит взаимодействие с сайтами и сделает биометрические технологии более доступными.

В нашем блоге мы опубликовал интервью с Юрием , в котором мы говорили о веб-безопасности и решениях без пароля.

«WebAuthn может изменить способ нашего взаимодействия с интернет-ресурсами», — говорит руководитель отдела разработки.Однако ряд экспертов по безопасности обеспокоены тем фактом, что WebAuthn использует асимметричную схему шифрования ECDAA. Он нужен для создания цифровой подписи.IaaS-провайдер 1cloud.ru Сергей Белкин.

— Пользователям не придется придумывать и запоминать пароли.

Однако до тех пор владельцы веб-сайтов и разработчики приложений должны начать использовать стандарт. Его уже внедряют Google, Dropbox, Bank of America. Но пройдет некоторое время, прежде чем аутентификация без пароля станет широко распространенной».

Инженеры из Paragon учитывать , на основе чего использовать методы криптографии эллиптические кривые (которое обеспечивает ECDAA) небезопасен из-за ряда потенциальных уязвимостей.

Paragon также раскритиковал самих создателей стандарта.

Якобы они не проконсультировались с ведущими криптографами ИТ-отрасли и разработали его «секретно», не предоставив стандарт для проведения масштабных криптографических испытаний.

Но, несмотря на все вышесказанное, представители Paragon Initiative по-прежнему верят в перспективу беспарольной аутентификации и выступают за массовое внедрение WebAuthn. WebAuthn уже поддерживается в самых популярных браузерах и ОС.

Завершение стандарта было лишь первым шагом на пути распространения беспарольных систем.

О чем мы пишем в корпоративном блоге:

- Резервное копирование файлов: как защититься от потери данных

- Как защитить персональные данные и от чего их защитить

- Персональные данные: особенности публичного облака

-

Уличный Опрос О Телекоммуникациях

19 Oct, 24 -

Эффективное Построение Команды

19 Oct, 24