ВераCrypt - бесплатная вилка TrueCrypt используется для сквозного шифрования в Windows, Mac OSX и Linux и позволяет шифровать системный диск, отдельный внутренний или внешний диск или создавать виртуальные диски с использованием файлов-контейнеров.

В этой статье мы рассмотрим интересную особенность VeraCrypt по созданию зашифрованного диска со скрытым разделом, этот метод, также называемый методом «неоднозначного шифрования», обеспечивает правдоподобное отрицание наличия второго тома, поскольку.

Без имея необходимый пароль, невозможно доказать существование скрытого тома.

Создание ключевого файла

Для работы с зашифрованным разделом наличие ключевого файла не обязательно, но если вы максимально защитите данные, то он не будет лишним, например, как еще один фактор, обеспечивающий достаточно высокую устойчивость к принудительным атакам.также известный как «метод термического ректального криптоанализа».

При этом предполагается, что на внешнем носителе имеется два ключевых файла, один из которых будет храниться в достаточно безопасном месте, например, в защищенном сейфе.

Вторая копия уничтожается при возникновении угрозы.

Таким образом, даже если станет известно о наличии скрытого раздела и пароль к нему будет извлечен принудительно, без ключевого файла получить доступ к зашифрованной информации не удастся.

VeraCrypt имеет инструмент генерации ключевых файлов, который позволяет создавать случайные файлы данных заданного размера.

Для этого вам необходимо запустить из меню Инструменты — Key File Generator, задать необходимое количество ключевых файлов и их размер и сгенерировать энтропию, совершая хаотичные движения мыши.

После этого сохраните файл ключа (в нашем случае также сделав его копию).

Создание зашифрованного раздела

Чтобы создать скрытый зашифрованный раздел, необходимо сначала подготовить обычный (внешний) зашифрованный том.Для его создания запустите из меню Услуга — Мастер создания тома .

Давайте выберем " Зашифровать несистемный раздел/диск " для создания зашифрованного диска (в моем случае это небольшой SSD-диск).

Если отдельного диска нет, можно использовать " Создайте зашифрованный файловый контейнер ", поскольку в дальнейшем он будет смонтирован как виртуальный диск, для него действительны все последующие инструкции.

Давайте установим тип тома " Скрытый том Veracrypt ", режим тома - "Обычный" (потому что мы создаем новый том).

При размещении тома вам нужно выбрать диск, на котором будет создан зашифрованный том; если вы создаете файловый контейнер, вам нужно будет указать место, где будет создан этот файл.

Режим создания тома" Создать и форматировать " если диск пуст, или " Шифрование на месте ", если на диске уже есть данные, которые необходимо зашифровать.

Алгоритм шифрования оставляем AES, потому что.

Несмотря на возможность выбора одного из пяти алгоритмов шифрования, AES достаточно надежен и быстр (VeraCrypt поддерживает и включает аппаратное ускорение этого алгоритма по умолчанию при использовании процессоров с инструкцией AES-NI).

набор).

Средняя скорость шифрования/дешифрования в памяти (12 потоков, ускорение App. AES включено, МБ/с, чем больше, тем лучше):

Давайте установим надежный пароль (о том, как выбрать надежный пароль, мы говорили в этой статье).

Интересен тот факт: Паролем «самого разыскиваемого хакера», использовавшего полное шифрование диска, Джереми Хаммонда, было имя его кота: «Чуи 123»;Перед форматированием тома вам нужно будет сделать несколько хаотичных движений мышью, чтобы создать необходимый уровень энтропии для шифрования.

Опцию «быстрое форматирование» использовать не следует, поскольку она предполагает создание скрытого раздела.

Если вы не собираетесь хранить файлы большого размера (> 4 ГБ), рекомендуется оставить тип файловой системы FAT.

Создание скрытого тома

В мастере тома выберите « Зашифровать несистемный раздел/диск «.Режим громкости» Скрытый том VeraCrypt «Режим создания» Прямой режим «.

Выберите устройство или контейнер, зашифрованный на предыдущем шаге.

Введите созданный ранее пароль и нажмите « Дальше ".

Укажем тип шифрования для скрытого тома.

Как и выше, я рекомендую оставить настройки по умолчанию.

На этом этапе мы можем добавить использование файла ключа в качестве дополнительной меры безопасности.

На следующем этапе мы определим, сколько места » брать " на основном томе для создания скрытого тома.

Дальнейший процесс настройки тома аналогичен настройке внешнего тома.

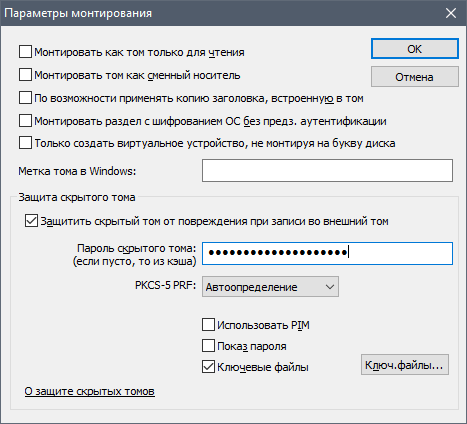

Монтирование внешнего тома

Монтирование тома может занять некоторое время, это связано с большим количеством итераций при генерации ключа, что увеличивает устойчивость к прямым атакам в десятки раз.Чтобы подключить внешний том, нажмите « Устанавливать ", давай откроем" Параметры " и установите параметр " Защитите скрытый том от повреждений при записи » и укажите пароль и файл ключа для скрытого тома.

Опцию защиты необходимо включить при монтировании внешнего тома, поскольку скрытый том является частью внешнего тома, и запись на внешний том без защиты может повредить скрытый том.

В случае, если вас принудительно смонтируют внешний том (против чего и был создан этот механизм), то, естественно, вы монтируете его как обычный том, и VeraCrypt не покажет, что это внешний том, это будет выглядеть как обычный.

Внешний том может содержать информацию, которая будет выглядеть конфиденциальной или иметь конфиденциальный характер, тогда как все самое ценное будет храниться в скрытом томе.

Монтирование скрытого тома

Чтобы смонтировать скрытый том, нажмите «Подключить», укажите пароль и файл ключа для скрытого тома.Когда скрытый том монтируется, VeraCrypt добавляет метку " Скрытый ".

Векторы атак

Фронтальная атака:

Брутфорс-атаки при наличии надёжного пароля неэффективны — именно к этому сценарию готовились разработчики VeraCrypt, а при наличии ключевого файла они абсолютно неэффективны.

Получение ключей шифрования:

Теоретически, получив доступ к выключенному компьютеру, есть некоторая вероятность извлечь ключи шифрования из памяти или файла гибернации и файла подкачки.Для противодействия этому типу атаки рекомендуется в меню «Настройки» — «Производительность» включить опцию шифрования ключей и паролей в оперативной памяти и отключить файл подкачки и спящий режим.

Скрытые элементы управления:

Хранение данных в зашифрованном виде защитит их в случае потери, конфискации или кражи устройства, но если злоумышленники получили скрытый контроль над компьютером по сети, например, с помощью вредоносного ПО с возможностью удаленного управления, это не составит труда для им, чтобы получить ключевой файл и пароль во время использования.Мы не будем рассматривать варианты противодействия этим видам атак, поскольку тема сетевой безопасности достаточно обширна и выходит за рамки данной статьи.

Теги: #информационная безопасность #Хранение данных #шифрование #ruvds_articles #ruvds_articles #VeraCrypt

-

Атомная Война В Эпоху Великого Комбинатора

19 Oct, 24 -

Как Остановить «Помощь Детям» От Мошенников?

19 Oct, 24 -

Js-Стратегия, В Которую Можно Играть Онлайн

19 Oct, 24 -

Топ Лучших Флеш-Студий России 2008

19 Oct, 24