Для чего это все? Эта заметка написана для того, чтобы облегчить путь тем, кто столкнется с проблемой после меня.

Задача кажется тривиальной, но как обычно в процессе возникли проблемы, которые пришлось решать путём длительного изучения.

манов и бесконечные реконфигурации.

Почему-то в Интернете очень мало информации по настройке Cisco Firepower Threat Defense (FTD), а тем более совместно с Микротиком.

Исходные данные

У нас есть:- Сиско ФТД 2120

- Микротик HEX S

- Несколько маршрутизируемых сетей для Cisco, одна или несколько локальных сетей для Mikrotik.

- Необходимость подключения удаленного офиса на Микротике туннелем к головному офису за Cisco FTD.

Конфигурация

Первоначально нам нужно убедиться, что обе наши стороны имеют «белый» маршрутизируемый IP-адрес.Теоретически всё это можно пропустить через NAT, если устройство находится внутри сети, но это усложняет настройку, да и не все провайдеры сейчас позволяют NAT «один к одному».

Начнем со стороны Микротика.

Я предполагаю, что на нем стоит последняя прошивка (в моем случае это 6.48.4), и он уже настроен как роутер «белым» адресом наружу.

Локальная сеть Микротика в нашем случае:

Сети Cisco представляют собой множество локальных подсетей:192.168.88.0/24

172.16.x.x/24

192.168.x.x/24

10.10.x.x/24

.

Маршрутизируемый адрес в примере для Mikrotik будет таким:

1.2.3.1/32Маршрутизируемый адрес для Cisco:

1.2.3.2/32Микротик (Winbox)

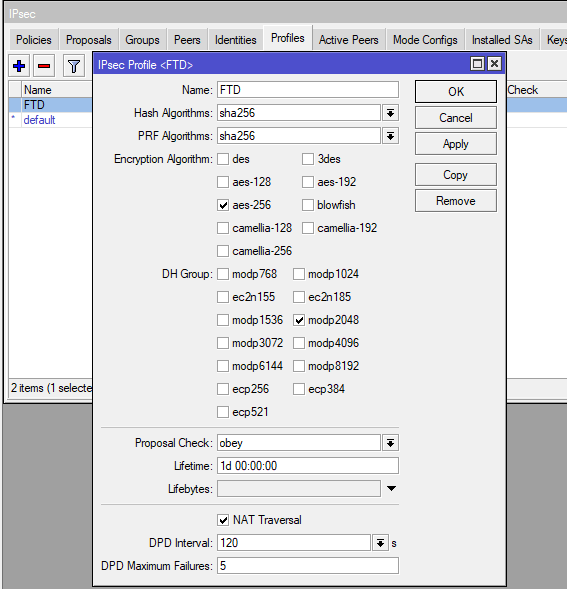

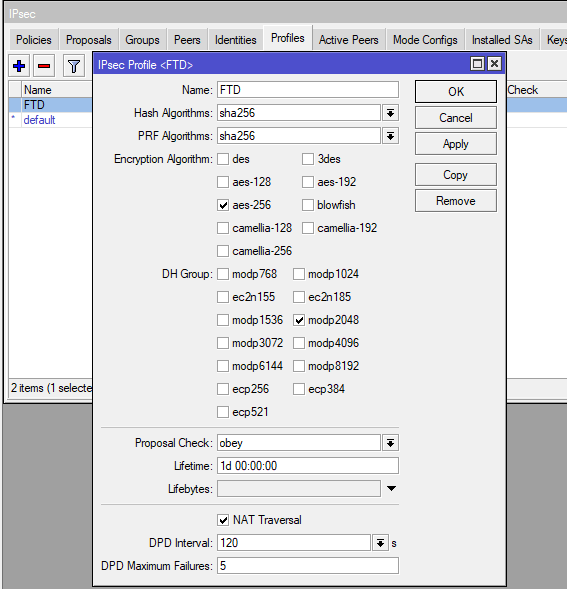

Приступим к настройке IPsec: IP - IPsec - Профили- Добавление имени

- Хэш-алгоритмы sha256

- Алгоритмы PRF sha256

- алгоритмы шифрования aes-256

- Группа Диффи Хеллмана modp2048 (она же группа 14 под другим названием, подробнее см.

руководство от микротика) Все остальное оставляем по умолчанию.

Далее откройте вкладку «Предложения».

- Установите имя

- алгоритмы аутентификации sha256

- Алгоритмы шифрования aes-256 cbc

- Группа PFS modp2048

Создать пир

- Укажите имя

- Адрес — это адрес узла, то есть Cisco ( 1.2.3.2 )

- Локальный адрес — это адрес самого Микротика ( 1.2.3.1 )

- Выберите ранее созданный профиль

- Режим обмена нам нужен IKE2

Перейдите на вкладку «Идентификаторы».

- Выбор настроенного узла (FTD)

- Метод аутентификации с предварительным общим ключом

- В поле Secret указываем сам ключ (желательно длинный и сложный.

Сохраним его для настройки ответной стороны)

- Перед маршрутизацией необходимо выбрать цепь Notrack.

Теперь перейдем к главному — настройке Политик.

Основная загвоздка в настройке со стороны Микротика в том, что для одной политики можно указать только одну подсеть.

Если нам нужно связать 2 подсети, это не проблема.

В случае множества подсетей из разных диапазонов возникает первая трудность.

Вам необходимо создать политику для каждой подсети.

- Выберите ранее созданный пир (FTD)

- Установите флажок «Туннель».

- Источник Адрес — это подсеть на стороне Микротика, которую мы хотим отправить в туннель (192.168.88.0/24)

- Dst.Address — это подсеть, которую мы хотим получить от FTD (172.16.110.0/24).

- Уровень: уникальный - для возможности одновременного управления несколькими полисами.

- Выберите предложение из ранее созданного (FTD_proposal)

Повторяем настройки для каждой подсети, которую хотим добавить в туннель.

От каждого локального до каждого удаленного.

Теперь вам нужно настроить брандмауэр.

Начнем с создания адресных листов.

IP – Брандмауэр – Списки адресов

- Укажите имя (для последующих записей вам нужно будет выбрать существующее имя, чтобы добавить к нему новую запись)

- Укажите подсеть

Один - FTD_networks - с сетями, которые мы получим.

И второе - Mikrotik_networks - с локальными сетями на Микротике.

Перейдите на вкладку «Правила фильтрации».

Здесь нам нужно создать разрешающие правила для наших подсетей, чтобы маршрутизатор их пропускал.

- Цепь: вперед

- Расширенный - Src. Список адресов: Mikrotik_networks

- Расширенный - Dst. Список адресов: FTD_networks

- Действие: принять

Наши разрешительные правила должны быть выше запретительных! Поэтому их нужно подтащить, если это не так.

Перейдите на вкладку NAT. Нам нужно сделать исключения для наших подсетей, чтобы они не попали в обычный NAT-маскарад.

- Цепочка: сркнат

- Расширенный - Src. Список адресов: Mikrotik_networks

- Расширенный - Dst. Список адресов: FTD_networks

- Действие: принять

А еще, поднимите эти правила выше правил маскарада.

Перейдите на вкладку «Необработанные».

Здесь аналогично, нужно сделать 2 правила для предмаршрутизации

- Цепочка: предварительная маршрутизация

- Расширенный - Src. Список адресов: Mikrotik_networks

- Расширенный - Dst. Список адресов: FTD_networks

- Действие: принять

На этом настройка на стороне Микротика завершена.

Вы можете перейти на другую сторону.

Cisco FTD (Центр управления огневой мощью)

Логика настройки межсетевого экрана и NAT на стороне FTD практически одинаковая, но сам туннель настраивается по-другому.Начнем с этого.

Во-первых, нам нужно создать группы для подсетей, которые мы отправляем в туннель и которые получаем.

Заходим в Объекты – Управление объектами.

Добавить группу В моем случае для подсетей, которые мы даём это FTD_Подсети .

Добавляем в Selected Networks все подсети, которые хотим отправить в туннель.

И у нас получается одна подсеть, поэтому настраиваем ее через Добавить сеть — Mikrotik_network .

Несмотря на это, лучше определить группу, даже если внутри всего одна подсеть, так как в случае расширения добавить в группу новую подсеть будет гораздо проще, чем добавлять новые правила для каждого объекта.

Перейдем к созданию туннеля.

Устройства - VPN - Site to Site. Добавьте защиту от угроз VPN Firepower.

- Указываем имя для нашего соединения

- Топология «точка-точка»

- версия IKEv2

- Устройство: Экстранет

- Имя устройства: укажите имя

- IP-адрес: статический, 1.2.3.1

- Защищенные сети: сети, которые мы хотим получать ( Mikrotik_network ).

- Устройство: FTD2120

- Интерфейс: выберите внешний интерфейс

- IP-адрес: 1.2.3.2 — необходимо заменить сам собой

- Защищенные сети: сети, которые мы хотим раздать ( FTD_Подсети ).

На вкладке IKE заполните настройки IKEv2:

- Политика - создать новую: Установите имя Алгоритмы целостности: SHA256 Алгоритмы шифрования: AES-256. Алгоритмы PRF: SHA256 Группа Диффи-Хеллмана: 14

- Тип аутентификации: общий ключ вручную, куда мы вставляем сохраненный ключ.

На вкладке IPsec заполняем:

- Тип криптокарты: Динамический

- Режим IKEv2: Туннель

- Предложения IKEv2 IPsec: создание новых: Установите имя Хэш ESP: SHA-256 Шифрование ESP: AES-256.

- Включить инъекцию обратного маршрута: должно быть включено.

- Самое важное! Включить Perfect Forward Secrecy: должно быть включено.

Модульная группа: 14

То есть работать будет только одна подсеть.

Все остальные параметры оставляем по умолчанию.

Не забудьте сохранить конфигурацию.

Теперь нам нужно (по аналогии с Микротиком) сделать NAT разрешающим правила и исключения.

Заходим в Политики - Контроль доступа и создаем 2 правила.

Из внутренней зоны во внешнюю, от Микротик_сеть К FTD_Подсети, Позволять.

Инспекция и регистрация могут быть добавлены по вашему вкусу.

И второе правило, где все меняется местами.

В моем случае зона Inside_Zone — это зона, за которой находятся все подсети, которые нужно отправить в туннель.

Outside_Zone — это зона Интернета.

Если есть дополнительные зоны (DMZ, подключения к другим подсетям), то для них тоже нужно составить правила.

Перейдите в «Устройства» — «NAT» и создайте статическое правило ручного NAT:

- Исходные объекты взаимодействия: Inside_Zone

- Целевые объекты взаимодействия: Outside_Zone

- Первоначальный источник: FTD_Subnets

- Исходное назначение: Адрес — Mikrotik_network

- Переведенный источник: Адрес — FTD_subnets

- Пункт назначения перевода: Mikrotik_network

- На вкладке «Дополнительно»: флажок «Не проксировать ARP на интерфейсе назначения» должен быть включен.

обследование

FTD, к сожалению, показывает не так много информации, как хотелось бы.Посмотреть состояние туннеля и возможные ошибки можно по пути Устройства — VPN — Устранение неполадок.

Со стороны Микротика, во-первых, мы должны увидеть на вкладке IPsec — Active Peers наше соединение находится в состоянии учредил

а во-вторых, в IPsec - Policies все политики должны стать A (активными) и состоянием PH2. учредил.

Если политики зависают в государстве нет фазы 2 все кроме одного - тогда в первую очередь смотрим настройку Уровень (уникальный) в Политиках на Микротике и галочку Включить идеальную прямую секретность при настройке туннеля на Cisco FTD.

УПД: Комментарии предполагают, что группа DH могла бы иметь более серьезный протокол.

Например, ecp521 на стороне Микротика (группа 21 на стороне Cisco) - это практически не влияет на скорость передачи данных и загрузку процессора Микротика (проверено).

Также Правила Фильтрации на Микротике избыточны, если есть правила по умолчанию ( принять политику входящего/выходящего IPsec), которые позволяют все входить и выходить из ipsec. Теги: #cisco #cisco #itинфраструктура #vpn #ipsec #mikrotik #FTD

-

Postmaster.mail.ru – Умная Статистика

19 Oct, 24 -

Здравствуйте, Уважаемый Мегафон.

19 Oct, 24 -

Осадки На Золоте

19 Oct, 24 -

Выбирайте: Faq Или Мозготрах

19 Oct, 24