Часто наши клиенты, уже использующие облако для работы с персональными данными, задаются вопросом: подходят ли облачные сервисы для резервного копирования персональных данных? Сегодня мы на собственном опыте покажем, какие требования регуляторы предъявляют к резервному копированию персональных данных и данных ГИС, как их выполняет поставщик услуг в облаке и как мы решаем насущные проблемы клиентов по обеспечению доступности персональных данных при с использованием распределенной инфраструктуры.

Экспертом при подготовке статьи выступил Алексей Афанасьев (#ОблакоМТС).

Нормативные требования

Почти все наши клиенты пользуются услугами резервного копирования.При этом, работая с персональными данными, понимают, что регуляторы предъявляют достаточно высокие требования к безопасности столь конфиденциальной информации.

Мы предлагаем воспользоваться опытом нашего провайдера, чтобы понять, как эти меры осуществляются в облаке.

Прежде чем перейти к техническим вопросам, обсудим требования регуляторов к работе с ИСПД и меры, которые необходимо предпринять при организации резервного копирования персональных данных.

Если внимательно прочитать основной нормативный закон, 152-ФЗ «О персональных данных», а именно ст. 19, вы можете увидеть следующее:

Статья 19. Меры по обеспечению безопасности персональных данных при их обработке 1. Оператор при обработке персональных данных должен принять необходимые правовые, организационные и технические меры или обеспечить их принятие для защиты персональных данных от неправомерного или случайного доступа, уничтожения, изменения, блокирования, копирования, предоставления, распространения персональных данных, а также от иных неправомерных действий в отношении персональных данных .Иными словами, закон гласит, что в случае несанкционированного вмешательства, в результате которого персональные данные были уничтожены или повреждены, необходимо иметь средства для их восстановления.2. Обеспечение безопасности персональных данных достигается, в том числе: … 7) восстановление персональные данные изменены или уничтожены вследствие несанкционированного доступа к ним;

Вывод №1, очевидный .

Резервное копирование не является задачей на усмотрение оператора ПД, а, согласно требованиям 152-ФЗ, лежит в зоне его ответственности: резервное копирование ПД — его прямая обязанность.

При построении собственной информационной системы, работающей с персональными данными и ГИС, важно учитывать требования Приказов ФНС № 17 и № 21, которые относят средства резервного копирования к средствам защиты информации.

Приказ ФСТ № 17: 20. Организационно-технические меры информационной безопасности, реализуемые в информационной системе в рамках ее системы информационной безопасности, в зависимости от угроз информационной безопасности, используемых информационных технологий и структурных и функциональных особенностей информационной системы должны обеспечивать:.доступность информации.

20.11. Меры по защите среды виртуализации должны исключать несанкционированный доступ к информации, обрабатываемой в виртуальной инфраструктуре, и к компонентам виртуальной инфраструктуры, а также воздействие на информацию и компоненты, в том числе средства управления виртуальной инфраструктурой, монитор виртуальной машины (гипервизор), система хранения данных (в том числе системы хранения образов виртуальной инфраструктуры), сети передачи данных через элементы виртуальной или физической инфраструктуры, гостевые операционные системы, виртуальные машины (контейнеры), системы и сети репликации, терминальные и виртуальные устройства, а также система резервного копирования и копии, которые он создает.

Приказ ФСТ № 21: ZSV.8 Резервное копирование данных, резервное копирование оборудования, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры ODT.4 Периодическое резервное копирование персональных данных на резервные компьютерные носители персональных данных ОДТ.Вывод №2. Клиент, работающий с персональными данными в облаке, обязан решать вопрос доступности информации и, как следствие, регулярно выполнять резервное копирование.5 Обеспечение возможности восстановления персональных данных с резервных компьютерных носителей персональных данных (резервных копий) в течение установленного периода времени

Помимо вышеперечисленных приказов, необходимо обратить внимание на следующие нормативные документы:

В этих документах указывается на необходимость использования средств быстрого восстановления информации и фиксируется максимальный срок восстановления доступа к данным, утраченным или измененным вследствие несанкционированного доступа - не более 8 часов .Вывод №3. Вышеуказанные приказы не устанавливают каких-либо требований к техническим особенностям системы или методам выполнения резервного копирования.

Однако максимальное время, в течение которого необходимо восстановить доступ к данным, зафиксировано в этих правилах и составляет 8 часов.

Подведем итоги.

Вышеуказанные документы обязывают оператора иметь систему резервного копирования персональных данных, с помощью которой информация должна быть восстановлена не более чем за 8 часов.

Соответственно, оператор ПД обязан выполнять данное требование, отражая технические решения в организационно-распорядительной документации, и правильно использовать их на протяжении всей работы с ИС.

Пользователи облака, сертифицированные по 152-ФЗ, имеют в своем распоряжении готовую инфраструктуру, готовую работать с персональными данными.

Другие сервисы, используемые в безопасном облаке, также должны соответствовать нормативным требованиям.

Решения BaaS не являются исключением.

Поэтому провайдер, предоставляя пользователям защищаемой инфраструктуры инструменты резервного копирования, помимо технических возможностей выполнения резервного копирования, должен также обеспечить соблюдение нормативных требований.

Как проблемы с резервным копированием решает провайдер

Наше облако сертифицировано по требованиям УЗ-1 и К1 соответственно, в нем уже решены два типа задач:- резервное копирование самой облачной инфраструктуры и обеспечение высокой доступности данных;

- Предоставление услуг резервного копирования пользователям этого облака.

- Периодическое резервное копирование конфигурации компонентов инфраструктуры защищаемого сегмента на резервные носители информации (ODT.4).

- Обеспечение возможности восстановления конфигурации компонентов инфраструктуры защищаемого облачного сегмента с резервных носителей (т.е.

резервных копий) в течение заданного интервала времени (ODT.5).

Технически эти требования к резервному копированию облачной инфраструктуры реализуются с помощью продуктов Veeam. Они хорошо зарекомендовали себя в системах виртуализации.

Но это не единственная причина, по которой мы выбрали именно это решение для сегмента 152-ФЗ:

- Veeam Backup & Replication предлагает сертифицированная версия при классификации по уровню 4 – отсутствие недекларированных возможностей;

- Благодаря наличию сертификата пройти аттестацию легко.

С помощью Veeam пользователи облака могут выполнять резервное копирование компонентов своего IP, выполняя все нормативные требования, о которых мы говорили выше.

Наши облачные клиенты в рамках одной инфраструктуры получают не только IaaS-решение, соответствующее 152-ФЗ, но и готовый инструмент резервного копирования, ответственность за который лежит на наших плечах.

Пользователю остается только правильно настроить задачи резервного копирования и контролировать их выполнение.

Таким образом, задача резервного копирования данных ИС клиента, находящихся в сертифицированном облаке, решается без лишних действий.

Во-первых, для этого есть полностью готовые сервисы.

Во-вторых, данные не выходят за рамки сертифицированного решения провайдера, поэтому обсуждать вопросы подключения сайта нет смысла.

Однако клиенты не всегда ограничиваются исключительно услугами одного провайдера.

Многие используют собственные мощности или коллекцию облаков от разных провайдеров.

Именно поэтому ситуация сложнее и интереснее, когда у клиента возникает необходимость сделать резервную копию личных данных.

с вашего локального сайта в облако .

Мы, как провайдер, помогаем таким клиентам решить эту проблему, используя наши услуги BaaS.

Резервное копирование личных данных с вашего локального сайта в облако

При переносе резервных копий за пределы собственного защищенного сайта (то есть в хранилище провайдера) сначала необходимо решить вопрос безопасности.Построение распределенной системы резервного копирования состоит из трех задач.

Давайте разберемся, что это за задачи и как они решаются:

| Задача | Решение |

| Защита данных при передаче по недоверенным каналам связи | Использование сертифицированных крипторешений |

| Защита взаимодействующих сайтов при подключении к общедоступным сетям | Использование сертифицированных инструментов межсетевого экрана.

|

| Обеспечение высокой доступности в соответствии с требованиями регулятора (помните о 8 часах на восстановление) | Построение отказоустойчивой архитектуры решения |

- Как безопасно обмениваться данными между клиентским сайтом и облаком? Есть два способа: зашифровать резервную копию перед ее отправкой или использовать безопасный канал для передачи резервной копии.

Поскольку представленные современные средства резервного копирования не обладают функционалом сертифицированных средств шифрования и, соответственно, не имеют сертификатов СКЗИ, первый вариант исключается.

Поэтому систему нужно строить накладными средствами, решая вопрос защиты каналов установкой криптошлюзов.

Клиент, работающий с облаком, привык использовать гибкие решения и инструменты.

В облаке, как известно, не поощряется использование аппаратных и программных решений, поэтому стоит обратить внимание на виртуальные криптошлюзы.

Этот подход имеет очевидные преимущества.

Виртуальный шлюз легко и быстро устанавливается, не требует размещения или дополнительных затрат и не имеет проблем, типичных для аппаратных решений.

Кроме того, виртуальные шлюзы (в отличие от аппаратных) хорошо масштабируются с точки зрения производительности — с увеличением количества задействованных виртуальных ЦП увеличивается и производительность решения.

Работа с ВМ, которая будет представлять собой криптошлюз, не требует «удаленных рук» и присутствия инженеров на площадке.

- Как защитить сайты, участвующие в обмене данными при подключении к публичным сетям? На стороне локальной площадки клиента вопрос межсетевого экрана обеспечивается установкой программно-аппаратного решения, которое, как правило, сертифицировано и как криптошлюз, и как межсетевой экран.

В облаке мы используем виртуальные криптошлюзы.

Да, такие решения могут не иметь необходимого уровня сертификатов межсетевого экрана, но это не обязательно.

Сертифицированное облако уже защищено общим сертифицированным межсетевым экраном, поэтому нет необходимости в отдельных сертифицированных решениях.

- Реализация отказоустойчивой архитектуры решения.

В большинстве случаев отказоустойчивые решения создаются путем дублирования или кластеризации.

Такой подход оправдан при построении систем на основе программных и аппаратных решений.

Что касается облака, виртуальные аплайны дают нам преимущества — их можно легко скопировать, как и любые другие элементы инфраструктуры.

Линейка продуктов S-Terra включает в себя различные варианты программного, аппаратного обеспечения и виртуальных криптошлюзов.

Благодаря широкому линия вы сможете выбрать оптимальное решение как с точки зрения производительности, так и с точки зрения отказоустойчивости.

Производительность шлюзов S-Terra в зависимости от модификации варьируется от 100 Мбит/с до 10 Гбит/с, поэтому и клиент, и мы как провайдер всегда можем подобрать наиболее оптимальное решение для своих задач.

Варианты подключения локального сайта клиента к сервису BaaS

Обмен данными между сайтами можно организовать двумя способами.

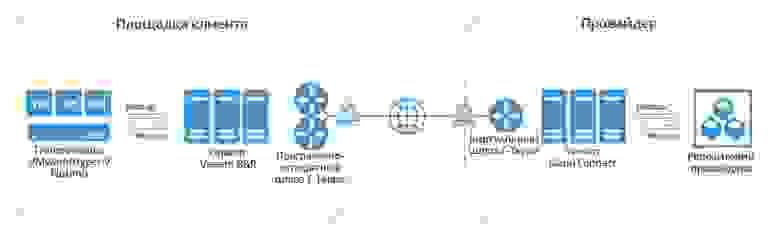

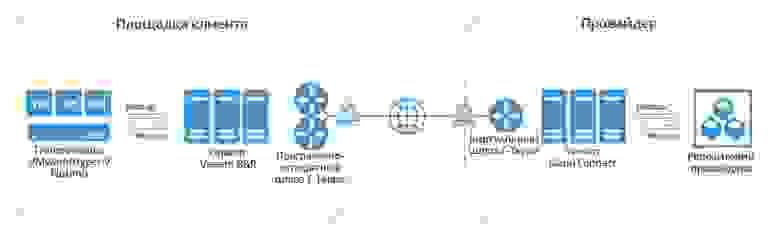

- Резервное копирование Veeam Cloud Connect Схема используется, когда у клиента есть сервер Veeam Backup & Replication. Он создает резервные копии объектов со своего сайта, а в качестве хранилища используется облако.

Между самим Veeam Backup & Replication и репозиторием организована связь по защищенному каналу связи, описанному выше.

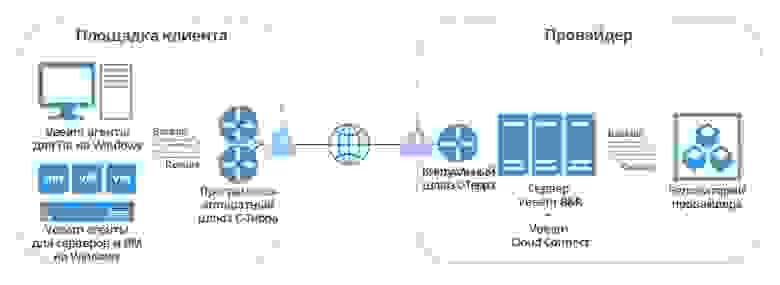

- Использование агентов В случае, если на сайте клиента нет сервера Veeam Backup & Replication, для резервного копирования используются агенты на серверах и виртуальных машинах.

Управление осуществляется через консоль Veeam Service Provider.

- Восстановление в облако провайдера

- Миграция инфраструктуры

Теги: #облачные сервисы #Резервное копирование #152-ФЗ #резервные копии #ИТ-законодательство #ГИС #облако 152

-

Евродоллары

19 Oct, 24 -

«Круглые» Видеоролики На Youtube

19 Oct, 24 -

Генератор Иконок – Iconizer.net

19 Oct, 24 -

Баланс В Играх Tower Defense (Часть 1)

19 Oct, 24