В январе 2013 года мы уже писали о универсальное решение для систем дистанционного банковского обслуживания.

За последний год был внесен ряд изменений, направленных на улучшение защиты от кражи и повышение удобства использования.

К этому нас побудил резкий рост количества атак на системы ДБО, связанных с использованием удаленного доступа к компьютерам пользователей.

К сожалению, при таком типе атаки обычная двухфакторная аутентификация никоим образом не способна защитить финансовые активы компании.

Очевидная мера противодействия — необходимость создания доверенной среды, в которой невозможно использовать инструменты удаленного управления.

Итак, давайте вспомним, что это такое Рутокен ПИНПад .

Это решение класса TrustScreen, способное создать доверенную среду и визуализировать подписываемый документ перед применением электронной подписи.

Подпись происходит непосредственно на самом устройстве после физического нажатия пользователем соответствующей кнопки на экране.

Таким образом, мы защищаемся от атак, осуществляемых с использованием средств удаленного управления, подмены содержимого документа при передаче его на подпись (Man-in-the-browser).

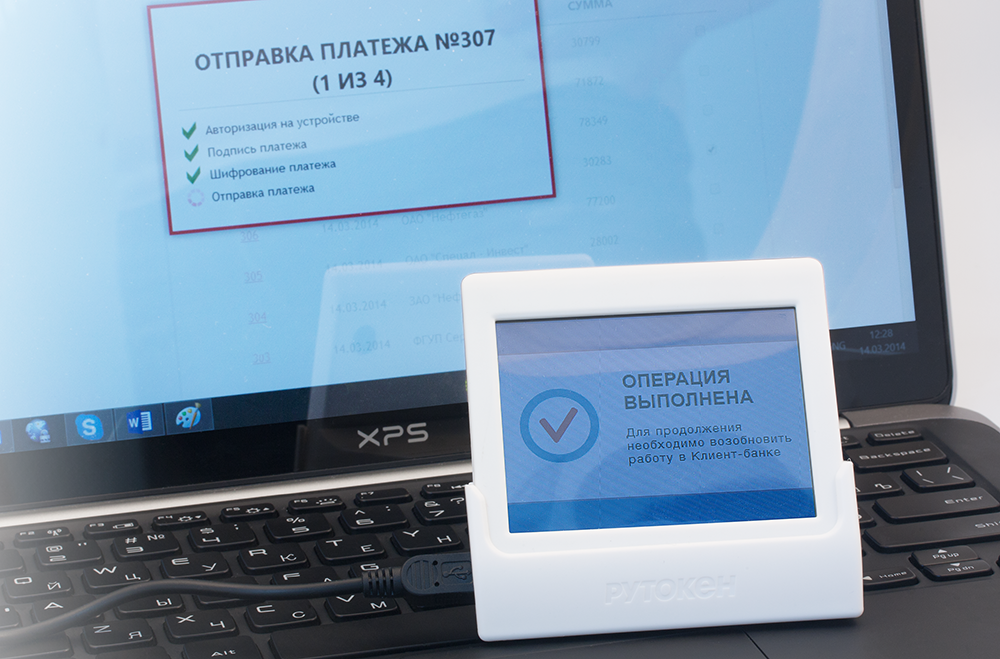

Как видите, мы сделали новый корпус со специальной подставкой, полностью переработали дизайн интерфейса, а также наделили устройство дополнительным функционалом.

Итак, основные моменты:

- Визуализация документов и их подписи на самом устройстве

- Реализация отечественных криптографических алгоритмов «на борту устройства»

- Несъемные ключи

- Ввод PIN-кода оборудования на экране

- Возможность формирования и подтверждения запроса сертификата в формате PKCS#10.

- Поддержка формата X.509 и инфраструктуры PKI.

- Невозможность подписать непроверенные данные

- Возможность проведения массовых платежей по «белым» спискам

- Возможность кэширования PIN-кода

- Журнал операций по расследованию инцидентов

- Работа с любым браузером через плагин

- Цветной сенсорный экран

Перейдем в наш Демобанк, где для начала пройдем процедуру регистрации, а именно - сформируем запрос на сертификат .

Выберите из списка подключенных устройств PINPad:

Придумаем логин:

Запрос выводится на экран и, если согласны, нажимаем галочку и вводим ПИН-код:

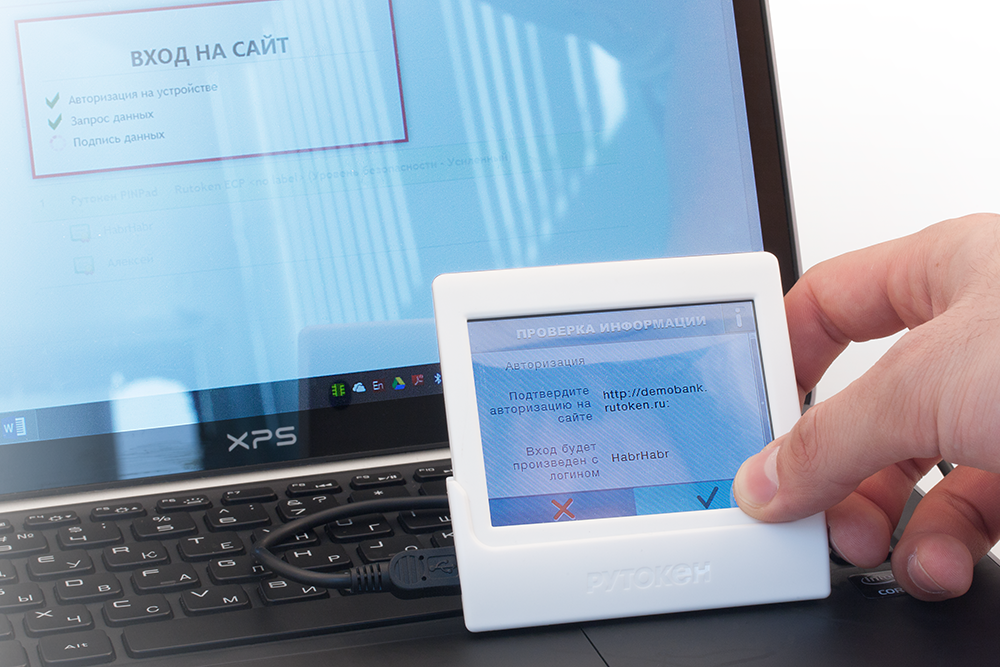

Сейчас авторизация .

Выбираем наш сертификат, смотрим на экране, с каким сертификатом происходит вход и по какому адресу.

Соглашаемся и вводим ПИН-код на устройстве для авторизации:

Отметим, что регистрация и аутентификация происходят путем подписания случайных данных на устройстве в формате CMS с запросом, отображаемым на экране устройства.

В Демобанке есть белый список, в который входят контрагенты, с которыми мы постоянно работаем и полностью им доверяем.

Что означает восклицательный знак на платеже? В этом случае реализовано визуальное подтверждение оплаты для респондентов не из белого списка и подтверждение оплаты на сумму, превышающую 100 000 рублей.

Такие платежи требуют визуализации и дополнительного подтверждения с помощью Рутокен PINPad.

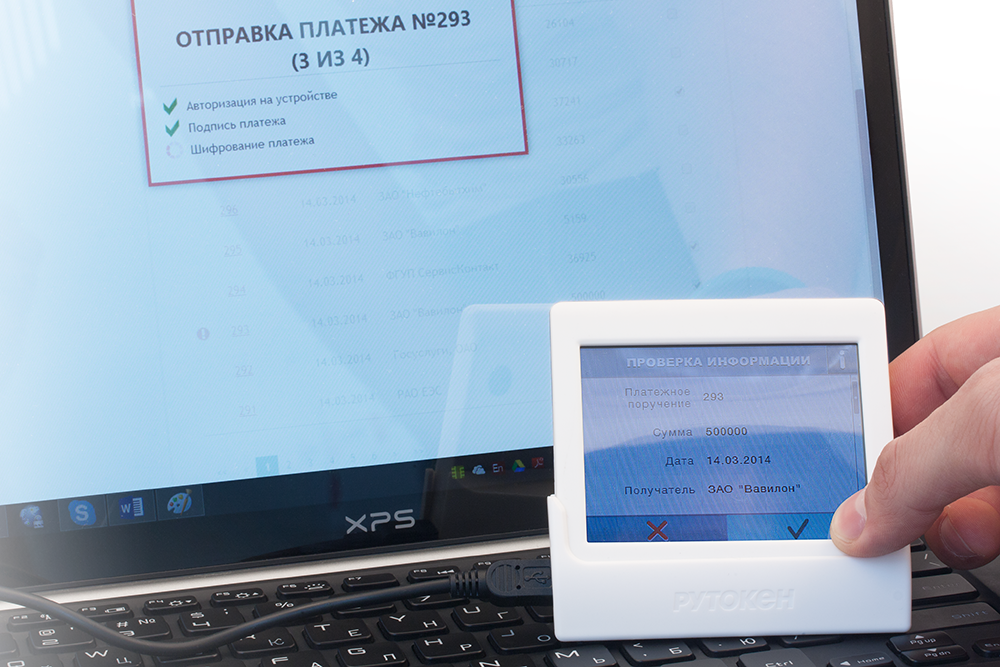

Если мы произведем массовый платеж из 4-х платежей, то два из них, не отмеченные восклицательным знаком, будут подписаны без визуализации, а оставшиеся два отобразятся на экране PINPad:

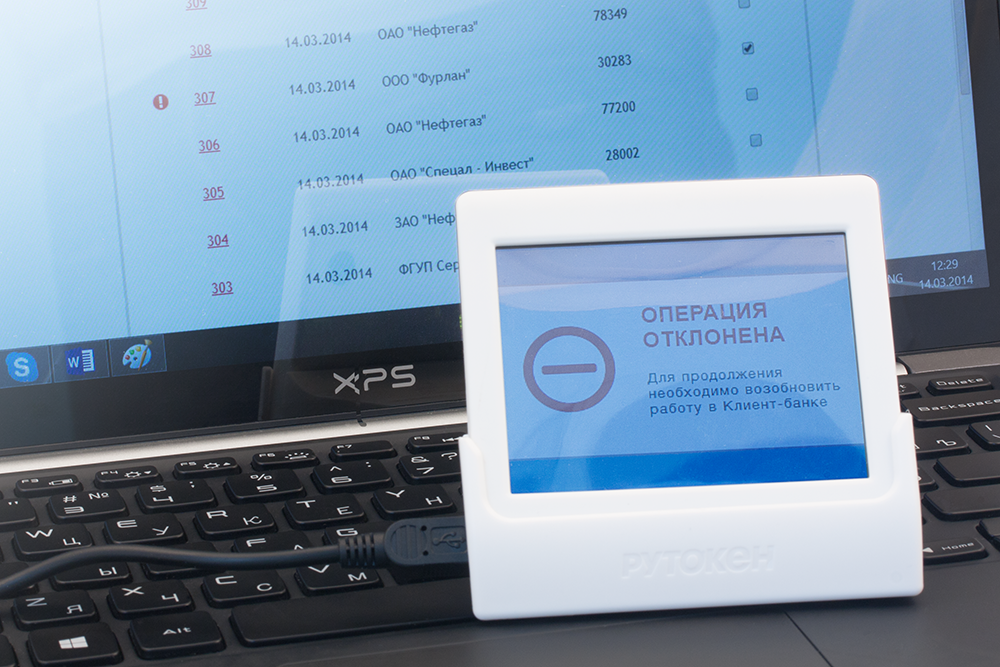

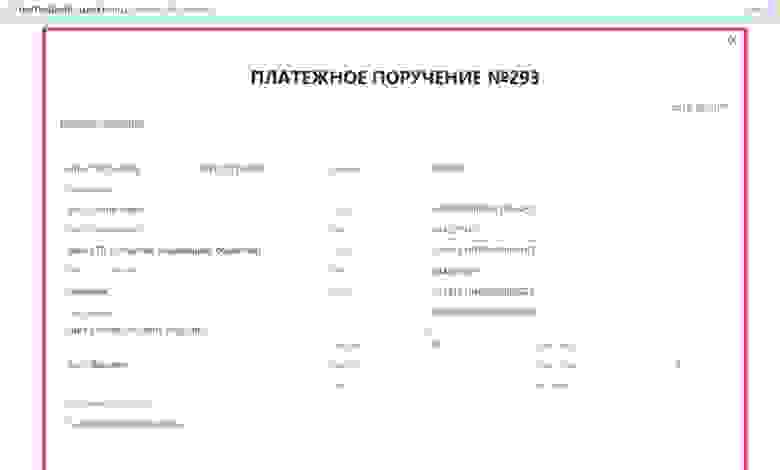

Если злоумышленник подменяет платежный документ, мы замечаем неверные данные на экране устройства и отклоняем платеж:

Если все ок, то подписываем платежное поручение, формируется подпись, затем все данные шифруются и отправляются на сервер:

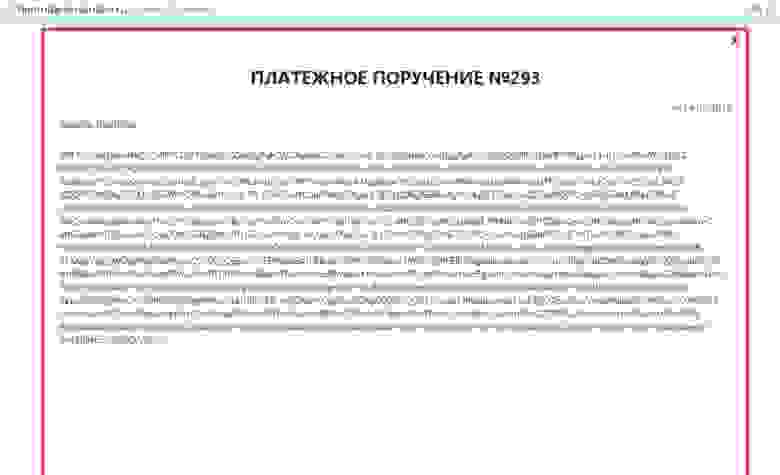

После просмотра и подтверждения генерируется подпись в формате CMS:

Обратите внимание, что в зависимости от выбранной политики безопасности есть возможность кэшировать ПИН-код при авторизации и использовать этот кэш в сессии, не запрашивая ПИН-код для каждой операции.

В заключение: Представленное решение способно максимально защитить учетные записи пользователей от различных типов угроз, в том числе связанных с удаленным управлением и подменой документов.

PINPad также позволяет осуществлять безопасные массовые платежи и организовывать расследования инцидентов.

В настоящее время ведутся работы по поддержке Рутокен PINPad в наиболее распространенных системах ДБО и ряде банков.

Теги: #Плагин Рутокен #Рутокен пинпад #безопасность платежей #Интернет-банкинг #dbo #информационная безопасность #Криптография

-

Канобувости, 47 Выпуск

19 Oct, 24 -

Как И Зачем Делать Отчеты?

19 Oct, 24 -

Письмо Новичку, Изучающему Data Science

19 Oct, 24 -

Софтфон – Офисный Телефон В Твоем Смартфоне

19 Oct, 24 -

О Проблемах С Ревью Кода

19 Oct, 24