Все серии 8. Сети для самых маленьких.

Часть восьмая.

BGP и IP SLA 7. Сети для самых маленьких.

Часть седьмая.

VPN 6. Сети для самых маленьких.

Часть шестая.

Динамическая маршрутизация 5. Сети для самых маленьких: Часть пятая.

NAT и ACL 4. Сети для самых маленьких: Часть четвертая.

СТП 3. Сети для самых маленьких: Часть третья.

Статическая маршрутизация 2. Сети для самых маленьких.

Часть вторая.

Переключение 1. Сети для самых маленьких.

Первая часть.

Подключение к оборудованию Cisco 0. Сети для самых маленьких.

Часть нулевая.

Планирование Покупка заводов в Сибири была стратегически правильным решением для компании «Лифт ми Ам».

После того, как лифты стали подниматься не только вверх, но и вниз, дела компании пошли… нет, пошли вверх.

Лифты начали уносить как горячие пирожки со стола.

Название уже не соответствовало действительности и было принято решение о ребрендинге.

( На самом деле их мучила судебная тяжба с Моби.

).

Так, под крыло LinkMiAp планируется взять заводы в Новосибирске, Томске и Брно.

Пришло время подумать о том, как подключить эту ферму к существующей сети.

Итак, сегодня мы рассматриваем 1) Возможные варианты подключения, их плюсы и минусы 2) Site-to-Site VPN на основе GRE и IPSec. 3) Большая тема: динамическая многоточечная виртуальная сеть (DMVPN) в теории и практике.

Традиционное видео содержит лишь краткий отрывок из статьи, посвященной работе и настройке DMVPN. Если вы хотите соединить несколько офисов, у вас есть огромный выбор методов и средств.

Все зависит только от ваших возможностей, способностей, желания и наличия оборудования.

Давайте по порядку.

А ) Постройте физический канал своими руками.

Тогда это может быть:

Ethernet – витая пара.До 100 метров.

Максимум на одно здание или между соседними зданиями.

Скорость до 1 Гбит/с (Строго говоря, существует стандарт 10GBASE-T, позволяющий передавать данные со скоростью 10 Гбит/с на одно и то же расстояние).

Wi-Fi. Расстояние зависит от реализации: дальность действия в 40 км может быть достигнута с использованием мощных направленных антенн.

В среднем до 5 км при прямой видимости.

Скорость зависит от используемого стандарта и расстояния.

Необходимо зарегистрироваться в Роскомнадзоре, а при высоких мощностях излучения получить разрешение на его включение.

xDSL – от двух до четырех проводов.

Скорость зависит от расстояния (теоретический максимум 250 Мбит/с, расстояние до 6 км).

Хотя ходят слухи о разработке стандарта 1 Гбит/с по двум проводам.

Или решения типа E1.

Речь идет не о подключении к Интернету по xDSL, а о ссылке: модем-модем.Радиорелейные линии.Да и такие решения существовать .

Вы можете назвать это мостом.

Расстояние до нескольких десятков километров.

Скорость до 600 Мбит/с.

Но это решение уже на уровне оператора, поскольку требует множества согласований и мероприятий по планированию, строительству и вводу в эксплуатацию.

Оптоволокно.

1 Гбит/с (решения на 10 и 100 Гбит/с могут оказаться неоправданно дорогими).

Расстояние зависит от многих факторов: от нескольких километров до сотен.

Требуется разрешение на прокладку кабеля и квалифицированный персонал для строительства и обслуживания.

Для небольших компаний имеет смысл подключить здание недалеко от центрального узла.

В целом, конечно, каждый случай индивидуален и требует расчета.

В этом случае для вас все прозрачно — вы используете собственную физическую линию, поэтому через нее можно передавать что угодно без ограничений.

Б) Второй вариант — арендовать канал у провайдера.

Если вам нужен стабильный канал в другой город, это самый распространенный и надежный вариант. Провайдер может предоставить Вам следующие услуги: Настоящий прямой кабель.

Например, он может одолжить вам одну или две темный волокна от его оптического луча.

Вы вольны отправить в него все, что душе угодно.

Это никак не контролируется и не ограничивается провайдером; они только оказывают поддержку.

Например, в случае аварии искать подрядчика и сварочный аппарат придется не вам, а поставщику.

И он несет ответственность за простой.

Если это не по взаимному согласию (читай, взаиморасчету), то, пожалуй, самый дорогой путь.

L2VPN. В канал тоже можно ставить что угодно, но в этом случае ваш трафик будет идти через активное оборудование провайдера, поэтому он может быть ограничен, например, по скорости.

Этот термин относится к нескольким услугам второго уровня: VLAN – в том или ином виде между филиалами предусмотрена VLAN. Псевдокабель ( ПВЕ3 ) — это услуга «точка-точка», когда кажется, что между двумя узлами есть кабель.

Все передаваемые вами кадры доставляются в удаленную точку в неизмененном виде.

Аналогично и наоборот. Это возможно благодаря тому, что ваш кадр, поступающий на роутер провайдера, инкапсулируется в ПДУ Более высокий уровень обычно представляет собой пакет MPLS. ВПЛС ( Виртуальная частная сеть ) представляет собой симуляцию локальной сети.

В этом случае вся сеть провайдера будет для вас чем-то вроде абстрактного гигантского коммутатора.

Как и настоящий, он будет хранить таблицу MAC-адресов и принимать решение, куда отправить входящий кадр.

Это также реализуется путем инкапсуляции кадра в пакет MPLS. L3VPN. В этом случае сеть провайдера представляет собой крупный роутер с несколькими интерфейсами.

То есть ваше подключение будет происходить на сетевом уровне.

Вы настраиваете IP-адреса на своих роутерах с обеих сторон, но маршрутизация в сети провайдера – это уже головная боль провайдера.

IP-адреса для точек соединения могут быть как определены вами, так и выданы провайдером — это зависит от реализации и вашего соглашения.

Это может работать на основе GRE, IPSec или MPLS. Этот сервис выглядит очень простым с точки зрения клиента – как с точки зрения настройки, так и с точки зрения реализации – но сложным с точки зрения оператора.

Реализацией L2/L3 VPN на базе MPLS мы займемся, но значительно позже.

В) Ну и последний вариант: туннель через публичную сеть.

Предположим, у вас есть доступ в Интернет в обоих местах.

Часто самый дешевый способ — построить туннель между этими двумя точками.

Для этого нужно всего лишь иметь белые (публичные) статические адреса на всех точках (а иногда достаточно и на одной) и оборудование, на котором это реализовать.

Данное решение имеет ряд недостатков, которые мы рассмотрим ниже, но тем не менее, именно на этом мы сегодня и остановимся.

Таким образом, вы сами выбираете, какой вариант использовать, исходя из бюджета, осуществимости и вашей способности убедить руководство.

В рамках этого релиза нам необходимо подключить 3 офиса: в Новосибирске, Томске и Брно.

Давайте договоримся, что везде мы будем использовать только подключение к Интернету.

Схема подключения ступично-спицевых узлов – по-русски, звезда:

Напомню, что общая схема сети LinkMiAp сейчас выглядит так:

Но мы абстрагируемся от этого, концентрируясь только на существенных вещах.

Поскольку мы взялись за реализацию варианта Б, нам придется детально разобраться в этих вариантах.

Сегодня существует бесчисленное множество различных приложений и протоколов для организации VPN, но большинство из них — это способы соединения хостов, а не сетей.

Мы имеем в виду удаленную работу.

Например вот так:

То есть это схема работы, при которой один сотрудник подключается к корпоративной сети удаленно (удаленный работник в терминологии Cisco).

Честно говоря, нас это мало интересует; вопрос о том, как соединить целые сети, гораздо интереснее.

Сегодня мы рассмотрим самые распространенные варианты: ГР?

IPSec (туннельный и транспортный режимы)

GRE через IPSec

ВТИ

ДМВН

ГР?

Generic Routing Encapsulation — это очень простой протокол туннелирования.

Такса, туннелирование .

Что это за животное? Грубо говоря, это означает, что ваши исходные данные берутся вместе с служебными заголовками (обычно IP, но могут быть и Ethernet и ATM), упаковываются в пакет и передаются по общедоступной сети, как если бы автомобиль ехал по туннелю через горы.

На конечном узле заголовки нового пакета удаляются, и ваши данные продолжают свое путешествие в исходной форме.

Не очень понятно, да? Давайте посмотрим на GRE в качестве примера.

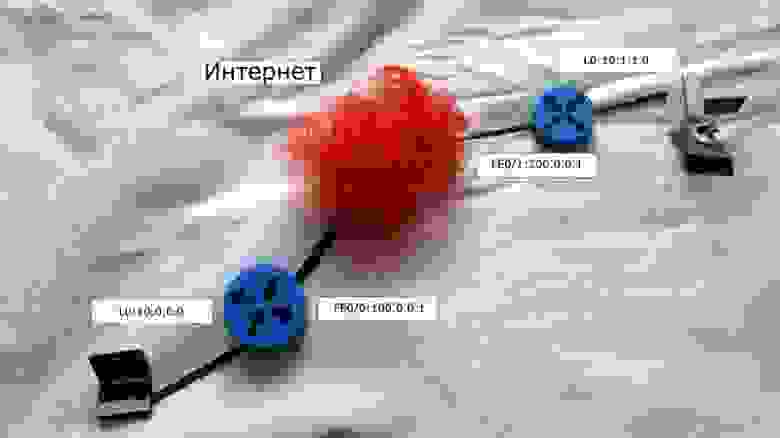

А пока давайте возьмем абстрактную топологию:

Два роутера подключены к Интернету через статические белые адреса.

Каждый из них имеет частные сети из диапазона 10.0.0.0/8.

Конечно, эти сети не маршрутизируются в Интернет. (На картинке изображены компьютер и ноутбук, но на практике мы будем настраивать виртуальный интерфейс Loopback0)

Наша задача открыть туннель:

Таким образом, для ПК1 при общении с ПК2 Интернета нет — они оба будут думать, что находятся в одной локальной сети.

Туннель GRE настроен следующим образом:

интерфейс Туннель0 IP-адрес 10.2.2.1 255.255.255.252Поскольку туннель представляет собой виртуальный интерфейс L3, через который мы будем осуществлять маршрутизацию, ему должен быть присвоен IP-адрес, который выбирается согласно вашему IP-плану, возможно, из частной сети.

Адрес источника может быть выбран в качестве IP-адреса выходного интерфейса.

(белый адрес, предоставленный провайдером) и его название (в нашем случае FE0/0):

источник туннеля 100.0.0.1Адрес назначения – публичный адрес удаленной стороны:

пункт назначения туннеля 200.0.0.1Готовый вид:

интерфейс Туннель0 IP-адрес 10.2.2.1 255.255.255.252 источник туннеля 100.0.0.1 пункт назначения туннеля 200.0.0.1Сразу после этого тоннель должен подняться:

R1#sh целое число 0 Туннель0 активен, линейный протокол активен Аппаратное обеспечение — это туннель Интернет-адрес: 10.2.2.1/30. MTU 1514 байт , BW 9 Кбит, DLY 500000 мкс, надежность 255/255, txload 1/255, rxload 1/255 Инкапсуляция TUNNEL, петля не установлена Поддержка активности не установлена Источник туннеля 100.0.0.1, пункт назначения 200.0.0.1 Туннельный протокол/транспорт GRE/IPЗдесь отражена вся основная информация.

Обратите внимание на размер MTU — он не равен 1500, как установлено для обычных физических интерфейсов.

О параметре MTU мы поговорим в конце статьи.

По умолчанию GRE не проверяет доступность адреса назначения и сразу отправляет туннель в Up. Но вам просто нужно добавить команду в интерфейс туннеля поддерживать активность X , так как роутер начинает отправлять кипалаивы и не поднимется, пока не будет ответа.В нашей тестовой схеме мы просто настроили Loopback-интерфейсы как локальную сеть — они всегда в Up. Мы дали им адреса с маской /32. На самом деле они подразумевают реальные подсети вашего предприятия (ну как на картинке).

интерфейс Loopback0 IP-адрес 10.0.0.0 255.255.255.255На вашем маршрутизаторе у вас должно быть два статических маршрута:

IP-маршрут 0.0.0.0 0.0.0.0 100.0.0.2 IP-маршрут 10.1.1.0 255.255.255.255 10.2.2.2В первом написано, что шлюзом по умолчанию является адрес провайдера 100.0.0.2:

R1#трассировка 200.0.0.1 Введите escape-последовательность для аборта.Второй перенаправляет пакеты, адресованные хосту с адресом 10.1.1.0, на next-hop 10.2.2.2 — это адрес туннеля на обратной стороне.Отслеживание маршрута до 200.0.0.1 1 100.0.0.2 56 мс 48 мс 36 мс 2 200.0.0.1 64 мс * 60 мс

Туннели GRE являются однонаправленными и обычно предполагают наличие обратного туннеля на другой стороне, хотя обычно в этом нет необходимости.

Но в нашем случае, когда Интернет находится посередине, и стоит задача организовать частную сеть, с другой стороны должна быть симметричная настройка: nsk-obsea-gw1:

интерфейс Туннель0 IP-адрес 10.2.2.2 255.255.255.252 источник туннеля 200.0.0.1 пункт назначения туннеля 100.0.0.1 IP-маршрут 0.0.0.0 0.0.0.0 200.0.0.2 IP-маршрут 10.0.0.0 255.255.255.255 10.2.2.1Попробуем запустить пинг:

R1#ping 10.1.1.0 источник 10.0.0.0 Введите escape-последовательность для аборта.Поразительнй! Но что происходит за кулисами? А там, ребята, удивительные вещи: Когда запускаешь ping 10.1.1.0, что делает роутер? 1) Формирует IP-пакет::Отправка 5 100-байтовых сообщений ICMP на адрес 10.1.1.0, время ожидания составляет 2 секунды: !!! Вероятность успеха составляет 100 процентов (5/5), мин/среднее/максимум туда и обратно = 44/71/136 мс.

R1#трассировщик 10.1.1.0 Введите escape-последовательность для аборта.

Отслеживание маршрута до 10.1.1.0 1 10.2.2.2 68 мс * 80 мс

2) Смотрит таблицу маршрутизации

R1#sh IP-маршрут 10.1.1.0 Запись маршрутизации для 10.1.1.0/32 Известен через «статический», расстояние 1, метрика 0 Блоки дескриптора маршрутизации: * 10.2.2.2 Метрика маршрута равна 0, количество долей трафика равно 1.Затем он рекурсивно смотрит, где находится адрес 10.2.2.2:

R1#sh ip rou 10.2.2.2 Запись маршрутизации для 10.2.2.0/30 Известно через «подключено», расстояние 0, метрика 0 (подключено, через интерфейс) Блоки дескриптора маршрутизации: * подключен напрямую, через Tunnel0 Метрика маршрута равна 0, количество долей трафика равно 1.Хорошо, Туннель 0:

R1#sh целое число 0 Туннель0 активен, линейный протокол активен Аппаратное обеспечение — это туннель Интернет-адрес: 10.2.2.1/30. MTU 1514 байт, BW 9 Кбит, DLY 500000 мкс, надежность 255/255, txload 1/255, rxload 1/255 Инкапсуляция TUNNEL, петля не установлена Поддержка активности не установлена Источник туннеля 100.0.0.1, пункт назначения 200.0.0.13) Понимая, что это GRE-туннель, добавляет в пакет заголовок GRE:

А вверху — новый заголовок IP. Отправителем будет исходный адрес туннеля, а получателем — пункт назначения туннеля.

4) Вновь созданный пакет отправляется в чудесный мир по маршруту по умолчанию:

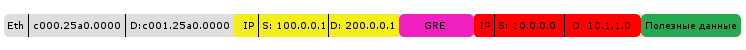

R1#sh IP-маршрут Шлюз последней инстанции — 100.0.0.2 в сеть 0.0.0.0.5) Не забудьте про Ethernet-заголовок; при отправке его провайдеру его также необходимо сформировать.

Поскольку туннель GRE представляет собой виртуальный интерфейс уровня 3, он не имеет собственного MAC-адреса (например, как Loopback).

В конечном итоге кадр покинет физический интерфейс FastEthernet0/0:

R1#sh IP-маршрут 100.0.0.2 Запись маршрутизации для 100.0.0.0/30 Известно через «подключено», расстояние 0, метрика 0 (подключено, через интерфейс) Блоки дескриптора маршрутизации: * подключение напрямую, через FastEthernet0/0 Метрика маршрута равна 0, количество долей трафика равно 1.Соответственно, свой адрес он укажет в качестве Source MAC.

R1#sh целое FastEthernet0/0 работает, линейный протокол работает Аппаратное обеспечение — Gt96k FE, адрес — c000.25a0.0000 (смещение c000.25a0.0000) Интернет-адрес: 100.0.0.1/30.Назначение традиционно берется из ARP-кэша или получается с помощью ARP-запроса с адреса 100.0.0.2:

R1#показать арп Протокол Адрес Возраст (мин) Аппаратное обеспечение Тип адреса Интерфейс Интернет 100.0.0.1 – c000.25a0.0000 ARPA FastEthernet0/0 Интернет 100.0.0.2 71 c001.25a0.0000 ARPA FastEthernet0/0

6) И в таком виде новый IP-пакет передается в Интернет. А поскольку каждый маршрутизатор не разделяет пакет, а принимает решение на основе первого IP-заголовка, никто в Интернете не узнает, что где-то внутри находятся ваши частные адреса 10.1.1.0 и 10.0.0.0.

7) И наконец прибывает в пункт назначения.

R3 обнаруживает, что адрес назначения принадлежит ему самому, удаляет IP-заголовок и что под ним находит? Заголовок GRE. Он проверяет, что у него действительно есть такой GRE-туннель, удаляет заголовок GRE, а дальше это самый обычный IP-пакет, от которого нужно избавиться согласно записям в таблице маршрутизации.

В этом случае передайте Loopback 0 на интерфейс для обработки.

R3#sh IP-маршрут 10.1.1.0 Запись маршрутизации для 10.1.1.0/32 Известно через «подключено», расстояние 0, метрика 0 (подключено, через интерфейс) Блоки дескриптора маршрутизации: * подключен напрямую, через Loopback0 Метрика маршрута равна 0, количество долей трафика равно 1.Это несколько простых манипуляций.

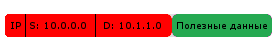

Пока пакет в локальной сети выглядит так:

и обрабатывается на основе частных адресов.

Как только он попадает в публичную сеть, GRE присоединяет к нему дополнительный IP-заголовок:

и пакет обрабатывается на основе общедоступных адресов.

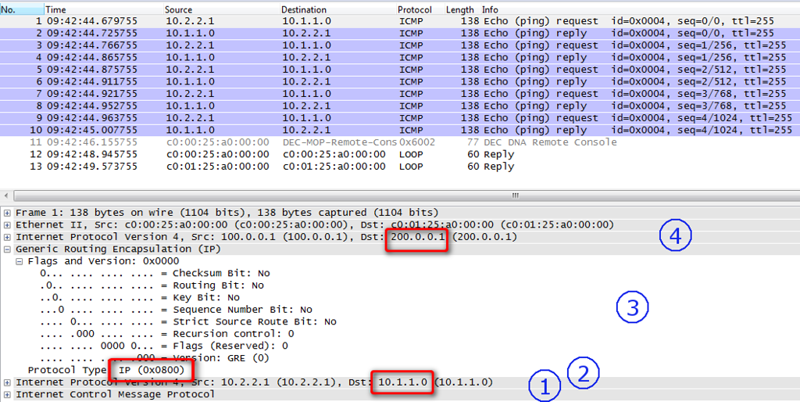

Вот как посылка выглядит онлайн:

1 – исходные данные

2 – первый IP-заголовок (внутренний)

3 – заголовок GRE (указывающий, что внутри содержатся данные IP-протокола)

4 – новый IP-заголовок (внешний, с туннельными адресами)

Типичный обмен ICMP-сообщениями при ближайшем рассмотрении может выглядеть так: Так.

Полная настройка маршрутизатора для GRE .

Если мы попытаемся провести аналогии с материальным миром, давайте представим себе ситуацию, когда вы едете из деревни, заключенные в машину.

Вы доходите до реки, и вам нужно переправиться на другой берег и там продолжить путь к городу.

В речном порту вашу машину инкапсулируют в паром и переправляют по бурным волнам на другой берег, где вашу машину забирают, и вы продолжаете свой путь.

Итак, этот паром был паромом GRE.

Сделаем три замечания: Во-первых, мы выбрали Loopback-интерфейсы и адреса с маской /32 просто для тестирования; на самом деле это вполне могли быть интерфейсы fa1/0.15 и fa0/1.16 с подсетями 172.16.15.0/24 и 172.16.16.0/24, например, или любые другие.Обычный GRE — яркий пример туннелирования, который очень легко настроить и относительно легко устранить неполадки.Во-вторых, мы все говорим о публичных сетях и адресах, но на самом деле это, конечно, не имеет значения и туннели можно возводить даже внутри вашей корпоративной сети, когда конечные сети уже имеют IP-подключение без туннеля.

В-третьих, несмотря на то, что теоретически трафик может возвращаться обратно не через туннель, его необходимо создать, чтобы конечный узел мог успешно декапсулировать пакеты GRE.

Очевидно, вы уже догадываетесь, какие три большие проблемы нас подстерегают в этой области? Безопасность.

Тем не менее данные, инкапсулированные в GRE, передаются в виде открытого текста.

Сложность масштабирования.

Если у вас 5-7 филиалов, обслуживание такого количества туннелей все еще возможно, но что, если их 50? Более того, туннелирование трафика часто выполняется на ЦП, особенно на линиях низкого и среднего диапазона, а это дополнительная нагрузка на процессор.

Все ветки будут взаимодействовать друг с другом через центральный узел, хотя могли бы и напрямую.

IPSec Шифрование предназначено для решения первой проблемы, упомянутой выше.

В настоящее время для организации зашифрованного VPN-канала в основном используются следующие технологии: IPSec (IP Security), OpenVPN и PPTP (Point-to-Point Tunneling Protocol).

Безусловный лидер, конечно же, IPSec, и о нем мы еще поговорим.

Во-первых, нужно понимать, что IPSec — это не протокол, это стандарт, включающий в себя три протокола, каждый со своими функциями: ESP (Инкапсуляция полезных данных безопасности) занимается непосредственно шифрованием данных, а также может обеспечивать аутентификацию источника и проверку целостности данных.

А.

Х.

(Authentication Header — заголовок аутентификации) отвечает за аутентификацию источника и проверку целостности данных.

АЙК (Протокол обмена ключами в Интернете) используется для формирования IPSec SA (Security Association, подробнее об этом ниже), то есть для координации работы участников защищенного соединения.

Используя этот протокол, участники договариваются о том, какой алгоритм шифрования будет использоваться, какой алгоритм будет использоваться (и будет ли вообще проверка целостности) и как аутентифицировать друг друга.

Прежде чем двигаться дальше, давайте разберемся с термином SA — Security Association. В целом SA представляет собой набор параметров безопасного соединения (например, алгоритм шифрования, ключ шифрования), которые могут использоваться обеими сторонами соединения.

Каждое соединение имеет партнер СА с ним.

Теперь по порядку, как создается безопасное соединение в IPSec: Во-первых, участникам необходимо договориться о том, какие алгоритмы/механизмы безопасности они будут использовать для своего безопасного соединения, и именно здесь в игру вступает IKE. Процесс состоит из двух этапов: Этап первый: участники аутентифицируют друг друга и согласовывают параметры установления специального соединения (тоже безопасного), предназначенного только для обмена информацией о желаемых/поддерживаемых алгоритмах шифрования и других деталях будущего IPSec-туннеля.

Параметры этого мини-туннеля (правильно называемого ISAKMP Tunnel) определяются политикой ISAKMP, в режим редактирования которой мы можем попасть из режима конфигурации командой криптографическая политика isakmp номер полиса .

Если стороны достигли соглашения, устанавливается туннель ISAKMP (его наличие можно посмотреть командой показать криптовалюту isakmp sa ), который уже проходит второй этап IKE. Этап второй: участники, которые уже доверяют друг другу, договариваются о том, как построить основной туннель данных.

Они по очереди предлагают друг другу варианты, указанные в команде.

набор криптографических преобразований IPsec , и, если придут к соглашению, поднимут главный тоннель.

Надо сказать, что после своего установления вспомогательный туннель ISAKMP никуда не исчезает — он используется для обновления SA основного.

Дело в том, что ключи, выбранные для шифрования информации в IPSec-туннеле, имеют определенное «время жизни» (может выражаться как в байтах, так и в секундах — первый из них достигает порогового значения), по истечении которого их необходимо заменить.

Это похоже на пароль, который вы меняете раз в час (время жизни IPSec SA по умолчанию составляет 4608000 килобайт/3600 секунд).

Участники получали зашифрованный туннель с устраивающими их всех параметрами и отправляли туда потоки данных, подлежащие шифрованию, т. е.

попадающие под список доступа, указанный в криптокарте.

Периодически, в соответствии с настроенным временем жизни, ключи шифрования основного туннеля обновляются: участники снова общаются через туннель ISAKMP, проходят вторую фазу и устанавливают новые SA.

Строго говоря, в этом процессе есть нулевой шаг: некоторый трафик должен соответствовать списку доступа в криптокарте.Теперь немного о наборе трансформаций и чем ESP отличается от AH. То, как наши данные, проходящие через туннель, будут зашифрованы, определяется командой.Только после этого произойдет все остальное.

набор криптографических преобразований IPsec Имя набора , за которым следует имя протокола, который будет использоваться (ESP или AH) + алгоритм, по которому протокол будет работать.

Например, команда криптографический набор преобразований ipsec SET1 esp-aes даст понять маршрутизатору, что набор преобразований с именем «SET1», если он применяется, будет работать только через протокол ESP с шифрованием AES. Ну, если с ESP всё более-менее понятно, то его задача – шифровать (предоставлять конфиденциальность ), что такое АГ и зачем он вообще нужен? AH обеспечивает аутентификация data, то есть дает уверенность, что эти данные пришли именно от того, с кем мы установили соединение, и не были изменены в пути.

Не вдаваясь в подробности, это работает следующим образом: в каждый пакет между заголовком IP и заголовком транспортного уровня вставляется заголовок AH, который содержит: информация, по которой получатель может понять, к какому SA принадлежит этот пакет (т.е.

в том числе, какой алгоритм ему следует использовать для вычисления хеша для сравнения — MD5 или SHA) так называемое ICV (Integrity Check Value), представляющее собой хеш от посылки (на самом деле не всей посылки, а полей, не изменяемых во время пути), что позволяет получателю четко убедиться в том, что эта посылка не менялись по ходу дела, вычисляя хэш из той же информации и сравнивая результат со значением этого поля.

IPSec может работать в двух режимах: туннельном и транспортном.

Режим туннеля IPSec

В этом режиме берется исходный IP-пакет, полностью зашифровывается вместе с IP-заголовком, добавляется служебная информация IPSec и новый IP-заголовок:

*картинка не точная и показывает только суть, на самом деле заголовков больше, а в конце еще есть трейлеры.

Это режим "по умолчанию".

Давайте еще раз посмотрим на процесс установки.

На местной стороне: Во-первых, общая политика для этапа 1 заключается в создании первого, вспомогательного туннеля: тип шифрования (по умолчанию DES) и аутентификация.

Аутентификацию можно выполнить на основе сертификатов, но мы рассмотрим простой пример с предварительным общим ключом:

крипто-политика isakmp 1 зашифровать AES предварительная аутентификация

Часто несколько из этих политик указываются с различными комбинациями шифрования, хеш-функции и группы DH. При создании isakmp sa сторона, инициирующая соединение, отправляет все локально настроенные политики isakmp. Принимающая сторона рассматривает по очереди, в порядке приоритета.Теги: #Сетевые технологии #Системное администрирование #vpn #ipsec #podcast #шифрование #туннелирование #туннель #сети для самых маленьких #сети для самых маленьких #DMVPN #flexvpn #gre

-

Proforma: Объекты В 3D Через Веб-Камеру

19 Oct, 24 -

Идеи Для Домашнего Офиса

19 Oct, 24 -

Беспроводная Солнечная Клавиатура

19 Oct, 24 -

Ищу Фотохостинг

19 Oct, 24