Все выпуски 8. Сети для самых маленьких.

Часть восьмая.

BGP и IP SLA 7. Сети для самых маленьких.

Часть седьмая.

VPN 6. Сети для самых маленьких.

Часть шестая.

Динамическая маршрутизация 5. Сети для самых маленьких: Часть пятая.

NAT и ACL 4. Сети для самых маленьких: Часть четвертая.

СТП 3. Сети для самых маленьких: Часть третья.

Статическая маршрутизация 2. Сети для самых маленьких.

Часть вторая.

Переключение 1. Сети для самых маленьких.

Первая часть.

Подключение к оборудованию Cisco 0. Сети для самых маленьких.

Часть нулевая.

Планирование Мы продолжаем развивать нашу небольшую уютную сеть Lift mi Up. Мы уже обсуждали вопросы маршрутизации и стабильности, а теперь наконец-то доросли до подключения к Интернету.

Хватит замкнутости в нашей корпоративной среде! Но с развитием появляются новые проблемы.

Сначала вирус парализовал веб-сервер, затем кто-то протаранил червя, который распространился по сети, заняв часть пропускной способности.

А еще какой-то негодяй повадился подгадывать ssh-пароли к серверу.

Представляете, что будет, когда мы подключимся к Интернету?! Поэтому сегодня: 1) научиться настраивать различные списки контроля доступа (Access Control List) 2) пытаюсь понять разницу между ограничением входящего и исходящего трафика 3) понять, как работает NAT, его плюсы, минусы и возможности 4) на практике организуем подключение к Интернету через NAT и повысим безопасность сети с помощью списков доступа.

Список контроля доступа Что же нам сказать о списках доступа? На самом деле тема относительно простая и из курса CCNA ее копировал только ленивый.

Но не стоит ли нам разорвать нашу удивительную историю из-за каких-то предубеждений? Какова цель списков доступа? Казалось бы, совершенно очевидный ответ — ограничить доступ: запретить кому-то что-то делать, например.

В целом это так, но нужно понимать это шире: речь идет не только о безопасности.

То есть изначально, вероятно, так и было, следовательно разрешать И отрицать при настройке.

Но на самом деле списки ACL представляют собой универсальный и мощный механизм фильтрации.

С их помощью можно определить, кому назначать те или иные политики, а кому нет, кто будет участвовать в тех или иных процессах, а кто нет, кому мы ограничиваем скорость до 56к, а кому до 56М.

Чтобы было немного понятнее, приведем простой пример.

Маршрутизация на основе политик (PBR) работает на основе списков доступа.

Вы можете сделать это здесь, чтобы входящие пакеты от сети 192.168.1.0/24 были отправлены на следующий переход 10.0.1.1, и от сеть 192.168.2.0/24 на 10.0.2.1 (обратите внимание, что нормальная маршрутизация основана на адресе назначения пакета и все пакеты автоматически отправляются на один следующий переход):

В конце статьи приведен пример настройки ПБР И Ограничения скорости на основе ACL .

Типы списков ACL

Ладно, давай на время забудем эти слова.Вообще говоря, списки доступа бывают разные: — Стандарт - Передовой — Динамический — Светоотражающий — По времени Сегодня мы сосредоточим наше внимание на первых двух, и вы можете прочитать о них больше на сайте цика .

Входящий и исходящий трафик

Для начала давайте проясним одну вещь.Что вы подразумеваете под входящим и исходящим трафиком? Это нам понадобится в будущем.

Входящий трафик — это тот, который приходит на интерфейс извне.

Исходящий — это тот, который отправляется из интерфейса во внешнюю среду.

Применить список доступа можно либо к входящему трафику, тогда нежелательные пакеты даже не попадут к роутеру и соответственно дальше в сеть, либо к исходящему трафику, тогда пакеты поступают на роутер, обрабатываются им, доходят до целевой интерфейс и сбрасываются только на него.

Стандартный список доступа проверяет только адрес отправителя.

Расширенный — адрес отправителя, адрес получателя и порт. Стандартные ACL рекомендуется размещать как можно ближе к получателю (чтобы не резать больше, чем необходимо), а расширенные — ближе к отправителю (чтобы как можно раньше отбросить нежелательный трафик).

Упражняться

Давайте сразу перейдем к практике.Что нам следует ограничить в нашей маленькой сети «Lift mi Up»? а) ВЕБ-сервер.

Разрешить доступ всем к TCP-порту 80 (протокол HTTP).

Для устройства с которого будет осуществляться управление (у нас админ) нужно открыть телнет и фтп, но мы дадим ему полный доступ.

Все остальные кладут трубку.

б) Файловый сервер.

Мы должны предоставить жителям Lift Mi Up доступ к нему через порты для общих папок, а всем остальным — через FTP. в) Почтовый сервер.

Здесь у нас работают SMTP и POP3, то есть TCP-порты 25 и 110. Также открываем администратору доступ к управлению.

Мы блокируем других.

г) Для будущего DNS сервера нужно открыть UDP порт 53 д) Разрешить передачу ICMP-сообщений в сеть серверов.

е) Поскольку у нас есть Другая сеть для всех беспартийных людей, которые не входят в ФЭО, ПТО и бухгалтерию, мы ограничим их всех и предоставим только некоторый доступ (включая нас и админа) е) Еще раз, в управляющую сеть следует пускать только администратора и конечно же вашего близкого человека.

ж) Мы не будем создавать барьеров для общения между сотрудниками отдела.

а) Доступ к WEB-серверу

Здесь у нас политика запрета всего, что не разрешено.Поэтому теперь нам нужно что-то открыть и закрыть все остальное.

Так как мы защищаем сеть серверов, то лист будем вешать на идущий к ним интерфейс, то есть на FE0/0.3. Вопрос только о в или в вне нам нужно это сделать? Если мы не хотим отправлять пакеты в сторону серверов, которые уже есть на роутере, то это будет исходящий трафик.

То есть в сети серверов у нас будут адреса назначения (с которых мы будем выбирать, на какой сервер идти трафик), а адреса источника могут быть любыми — как из нашей корпоративной сети, так и из Интернета.

Еще одно замечание: поскольку мы будем фильтровать еще и по адресу назначения (есть одни правила для WEB-сервера, другие — для почтового), то нам понадобится расширенный список контроля доступа; это единственное, что позволяет нам это сделать.

Правила в списке доступа проверяются сверху вниз до первого совпадения.

Как только срабатывает одно из правил, независимо от того, разрешено оно или запрещено, проверка прекращается и трафик обрабатывается на основании сработавшего правила.

То есть если мы хотим защитить ВЕБ-сервер, то в первую очередь нам нужно дать разрешение, потому что если мы настроим в первой строчке запретить любой IP-адрес - тогда он будет работать всегда и трафик вообще не будет идти.

Любой — это специальное слово, которое означает сетевой адрес и обратную маску 0.0.0.0 0.0.0.0 и означает, что правилу подчиняются абсолютно все узлы из любых сетей.

Еще одно особенное слово хозяин — имеется в виду маска 255.255.255.255 — то есть ровно один-единственный указанный адрес.

Итак, первое правило: разрешить доступ всем на 80 порт

msk-arbat-gw1(config)# расширенный список доступа ip Servers-out msk-arbat-gw1(config-ext-nacl)# примечание WEB msk-arbat-gw1(config-ext-nacl)# разрешить TCP любому хосту 172.16.0.2 eq 80Позволять ( разрешать ) TCP-трафик с любого узла ( любой ) принимать гостей ( хозяин — ровно один адрес) 172.16.0.2, адресованный порту 80. Попробуем прикрепить этот список доступа к интерфейсу FE0/0.3:

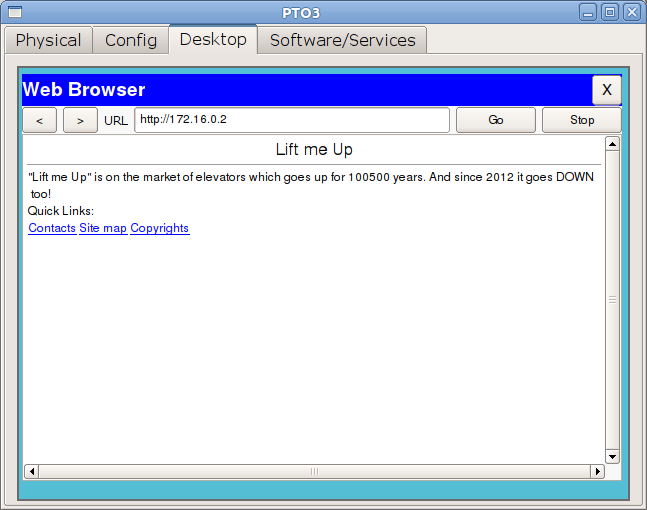

msk-arbat-gw1(config)# int fa0/0.3 msk-arbat-gw1(config-subif)# ip access-group Servers-out внеПроверяем с любого из наших подключенных компьютеров:

Как видите, страница открывается, а что с пингом?

И так с любого другого узла? Дело в том, что после всех правил в Cisco ACL неявный запретить любой IP-адрес (неявное отрицание).

Что это значит для нас? Любой пакет, покидающий интерфейс и не соответствующий ни одному правилу в ACL, подвергается неявному запрету и отбрасывается.

То есть ни пинг, ни FTP, ни что-то еще здесь работать не будет. Пойдем дальше: нам нужно дать полный доступ к компьютеру, с которого будет осуществляться управление.

Это будет компьютер нашего администратора с адресом 172.16.6.66 из Другой сети.

Каждое новое правило автоматически добавляется в конец списка, если оно уже существует:

msk-arbat-gw1(config)# расширенный список доступа ip Servers-out msk-arbat-gw1(config-ext-nacl)# разрешить TCP-хост 172.16.6.66 хост 172.16.0.2 диапазон 20 FTP msk-arbat-gw1(config-ext-nacl)# разрешить TCP-хост 172.16.6.66 хост 172.16.0.2 eq telnetВот и все.

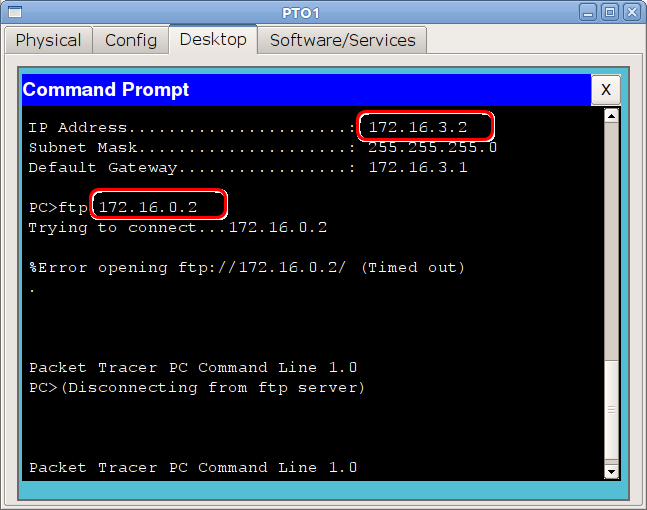

Проверяем с нужного узла (поскольку сервера в РТ не поддерживают telnet, проверяем по FTP):

То есть FTP-сообщение дошло до маршрутизатора и должно покинуть интерфейс FE0/0.3. Маршрутизатор проверяет и видит, что пакет соответствует добавленному нами правилу, и пропускает его.

И с чужого узла

Пакет FTP не подпадает ни под одно из правил, за исключением неявного запрета IP Any Any и отбрасывается.

б)Доступ к файловому серверу

Здесь в первую очередь нужно решить, кто будет «резидентом» и кому нужно дать доступ.Разумеется, это те, у кого адрес из сети 172.16.0.0/16 — доступ будет предоставлен только им.

Теперь с общими папками.

Большинство современных систем уже используют для этого протокол SMB, для которого требуется порт TCP 445. На старых версиях использовался NetBios, который подавался через аж три порта: UDP 137 и 138 и TCP 139. Договорившись с нашим админом, мы настроим порт 445 (реально проверить в рамках РТ, конечно, не получится).

Но кроме этого нам потребуются порты для FTP — 20, 21, причем не только для внутренних хостов, но и для подключений из Интернета:

msk-arbat-gw1(config)# расширенный список доступа ip Servers-out msk-arbat-gw1(config-ext-nacl)# разрешить TCP 172.16.0.0 0.0.255.255 хост 172.16.0.3 экв 445 msk-arbat-gw1(config-ext-nacl)# разрешить TCP любой хост 172.16.0.3 диапазон 20 21Здесь мы повторно применили дизайн диапазон 20 21 — для того, чтобы указать несколько портов в одной строке.

Для FTP, вообще говоря, только 21 порта недостаточно.

Дело в том, что если открыть только его, то авторизоваться можно, а передачу файлов - нет. 0.0.255.255 — подстановочная маска.

О том, что это такое, мы поговорим чуть позже.

в) Доступ к почтовому серверу

Продолжаем развивать практику – теперь с почтовым сервером.В этот же список доступа добавляем нужные нам новые записи.

Вместо номеров портов для широко используемых протоколов можно указать их имена:

msk-arbat-gw1(config)# расширенный список доступа ip Servers-out msk-arbat-gw1(config-ext-nacl)#разрешить TCP любому хосту 172.16.0.4 eq pop3 msk-arbat-gw1(config-ext-nacl)#разрешить TCP любому хосту 172.16.0.4 eq smtp

г) DNS-сервер

msk-arbat-gw1(config)# расширенный список доступа ip Servers-out msk-arbat-gw1(config-ext-nacl)# разрешение UDP 172.16.0.0 0.0.255.255 хост 172.16.0.5 экв 53

д) ICMP

Остаётся только исправить ситуацию с пингом.Нет ничего плохого в добавлении правил в конец списка, но почему-то эстетичнее будет увидеть их в начале.

Для этого используем простой чит. Для этого вы можете использовать, например, текстовый редактор.

Скопируйте туда кусок про ACL из show run и добавьте следующие строки: нет расширенного списка доступа к IP-серверам расширенный список доступа к IP-серверам разрешить icmp любой любой отметить ВЕБ разрешить TCP любой хост 172.16.0.2 eq www разрешить хост TCP 172.16.6.66 хост 172.16.0.2 диапазон 20 FTP разрешить хост TCP 172.16.6.66 хост 172.16.0.2 eq telnet отметить ФАЙЛ разрешить TCP 172.16.0.0 0.0.255.255 хост 172.16.0.3 eq 445 разрешить TCP любой хост 172.16.0.3 диапазон 20 21 отметить ПОЧТУ разрешить TCP любому хосту 172.16.0.4 eq pop3 разрешить TCP любой хост 172.16.0.4 eq smtp отметить DNS разрешить udp 172.16.0.0 0.0.255.255 хост 172.16.0.5 eq 53 В первой строке удаляем существующий список, затем создаем его заново и перечисляем все новые правила в нужном нам порядке.

Командой в третьей строке мы разрешили прохождение всех ICMP-пакетов от любых хостов к любым хостам.

Далее просто копируем все скопом и вставляем в консоль.

Интерфейс интерпретирует каждую строку как отдельную команду и выполняет ее.

Поэтому мы заменили старый список на новый.

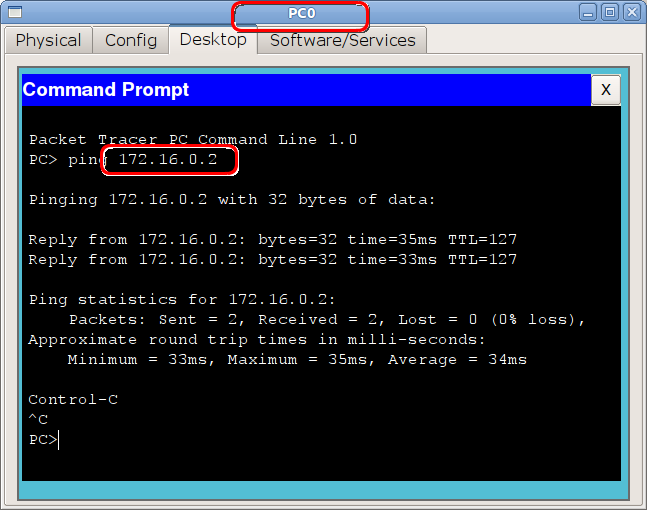

Проверяем, что пинг есть:

Замечательный.

Этот «чит» хорош для первоначальной настройки или если вы точно понимаете, что делаете.

В рабочей сети при удаленной настройке ACL вы рискуете остаться без доступа к настраиваемому оборудованию.

Чтобы вставить правило в начало или любое другое желаемое место, можно прибегнуть к такому приему: расширенный список доступа к IP-серверам 1 разрешение icmp любой любой Каждое правило в списке нумеруется с определенным шагом, и если перед словом разрешить/запретить поставить цифру, то правило будет добавлено не в конец, а в нужное вам место.В результате Список доступа к сети серверов будет выглядеть так: расширенный список доступа к IP-серверам разрешить icmp любой любой отметить ВЕБ разрешить TCP любой хост 172.16.0.2 eq www разрешить хост TCP 172.16.6.66 хост 172.16.0.2 диапазон 20 FTP разрешить хост TCP 172.16.6.66 хост 172.16.0.2 eq telnet отметить ФАЙЛ разрешить TCP 172.16.0.0 0.0.255.255 хост 172.16.0.3 eq 445 разрешить TCP любой хост 172.16.0.3 диапазон 20 21 отметить ПОЧТУ разрешить TCP любому хосту 172.16.0.4 eq pop3 разрешить TCP любой хост 172.16.0.4 eq smtp отметить DNS разрешить udp 172.16.0.0 0.0.255.255 хост 172.16.0.5 eq 53 В настоящее время наш администратор имеет доступ только к веб-серверу.К сожалению, эта функция не работает в RT. Если вдруг возникнет необходимость (все последовательные номера между правилами заняты), вы всегда можете перенумеровать правила (в данном примере номер первого правила присвоен 10 (первый номер) и приращение равно 10): повторная последовательность списка доступа IP-серверов 10 10

Дайте ему полный доступ ко всей сети.

Это первое домашнее задание.

е) Права пользователей из Другой сети

До сих пор нам нужно было не впускай кто-то где-то, поэтому мы обратили внимание на адрес назначения и прикрепили список доступа к исходящему из интерфейса трафику.Теперь нам нужно не выпускай : Никакие запросы от компьютеров Другой сети не должны выходить за пределы.

Ну, конечно, кроме тех, которые мы специально разрешаем.

msk-arbat-gw1(config)# расширенный список доступа ip Other-in msk-arbat-gw1(config-ext-nacl)# примечание IAM msk-arbat-gw1(config-ext-nacl)# разрешить ip хоста 172.16.6.61 любой msk-arbat-gw1(config-ext-nacl)# замечание ADMIN msk-arbat-gw1(config-ext-nacl)# разрешить ip хоста 172.16.6.66 любойЗдесь мы не могли сначала запретить всем, а потом разрешить избранным, потому что под правило попадали бы абсолютно все пакеты.

запретить любой IP-адрес И разрешать вообще не будет работать.

Применяем его к интерфейсу.

На этот раз у входа:

msk-arbat-gw1(config)#int fa0/0.104 msk-arbat-gw1(config-subif)#ip access-group Other-in вто есть всем IP-пакетам от хоста с адресом 172.16.6.61 или 172.16.6.66 разрешено пересылаться туда, куда они предназначены.

Почему мы здесь также используем расширенный список доступа? Ведь, казалось бы, мы проверяем только адрес отправителя.

Потому что мы дали админу полный доступ, а гость компании «Lift mi Up», например, попадающий в ту же сеть, не имеет абсолютно никакого доступа ни к чему, кроме Интернета.

ж) Сеть управления

Ничего сложного.Правило будет выглядеть так:

msk-arbat-gw1(config)# расширенный список доступа ip Management-out msk-arbat-gw1(config-ext-nacl)# примечание IAM msk-arbat-gw1(config-ext-nacl)# разрешить IP-хост 172.16.6.61 172.16.1.0 0.0.0.255 msk-arbat-gw1(config-ext-nacl)# замечание ADMIN msk-arbat-gw1(config-ext-nacl)# разрешить IP-хост 172.16.6.66 172.16.1.0 0.0.0.255Мы применяем этот ACL к интерфейсу FE 0/0.2:

msk-arbat-gw1(config)# int fa0/0.2 msk-arbat-gw1(config-subif)#ip access-group Выход управления

г) Больше никаких ограничений

ГотовыйМаска и обратная маска

До сих пор без объяснений нам давали странный параметр типа 0.0.255.255, подозрительно напоминающий маску подсети.Немного сложно понять, но именно обратная маска используется для определения того, на какие хосты будет распространяться правило.

Чтобы понять, что такое обратная маска, необходимо знать, что такое обычная маска.

Начнем с самого простого примера.

Обычная сеть с 256 адресами: 172.16.5.0/24, например.

Что означает эта запись? А это означает ровно следующее Айпи адрес.

Десятичная запись 172 16 5 0 Айпи адрес.

Двоичная запись 10101100 00010000 00000101 00000000 Маска подсети.

Двоичная запись 11111111 11111111 11111111 00000000 Маска подсети.

Десятичная запись 255 255 255 0 IP-адрес — это 32-битный параметр, разделенный на 4 части, которые вы привыкли видеть в десятичной форме.

Маска подсети также имеет длину 32 бита — это фактически шаблон, трафарет, определяющий адрес подсети адреса.

Там, где в маске есть единицы, значение измениться не может, то есть часть 172.16.5 совершенно не меняется и будет одинаковой для всех хостов в этой подсети, а вот часть с нулями меняется.

То есть в нашем примере 172.16.5.0/24 - это адрес сети, а хосты будут 172.16.5.1-172.16.5.254 (последние 255 - широковещательные), потому что 00000001 - это 1, а 11111110 - это 254 (речь идет о о последнем октете адреса).

/24 означает, что длина маски 24 бита, то есть у нас 24 единицы — неизмененная часть и 8 нулей.

Другой случай, когда наша маска, например, 30 бит, а не 24. Например 172.16.2.4/30. Запишем это так: Айпи адрес.

Десятичная запись 172 16 2 4 Айпи адрес.

Двоичная запись 10101100 00010000 00000010 00000100 Маска подсети.

Двоичная запись 11111111 11111111 11111111 11111100 Маска подсети.

Десятичная запись 255 255 255 252 Как видите, для этой подсети могут изменяться только два последних бита.

Последний октет может принимать следующие 4 значения: 00000100 — адрес подсети (4 в десятичном формате) 00000101 — адрес узла (5) 00000110 — адрес узла (6) 00000111 - трансляция (7) Все, что за этим, - это другая подсеть То есть теперь вам должно быть немного понятно, что маска подсети — это последовательность из 32 бит, где сначала идут единицы, означающие адрес подсети, затем идут нули, означающие адрес хоста.

При этом нули и единицы в маске не могут чередоваться.

То есть маска 11111111.11100000.11110111.00000000. невозможный Что такое обратная маска (подстановочный знак)? Для подавляющего большинства админов и некоторых инженеров это не что иное, как инверсия привычной маски.

То есть нули сначала задают адрес той части, которая обязательно должна совпадать, а единицы, наоборот, свободной части.

То есть в первом примере, который мы взяли, если вы хотите отфильтровать все хосты из подсети 172.16.5.0/24, то вы установите правило в листе доступа: ….

172.16.5.0 0.0.0.255 Потому что обратная маска будет выглядеть так: 00000000.00000000.00000000.11111111 Во втором примере с сетью 172.16.2.4/30 обратная маска будет выглядеть так: 30 нулей и две единицы: Обратная маска.

Двоичная запись 00000000 00000000 00000000 00000011 Обратная маска.

Десятичная запись 0 0 0 3 Соответственно, параметр в списке доступа будет выглядеть так: ….

172.16.2.4 0.0.0.3 Позже, когда вы сдадите собаку при расчете масок и обратных масок, вы запомните наиболее используемые числа, количество хостов в конкретной маске и поймете, что в описанных ситуациях получается последний октет обратной маски.

вычитанием последнего октета обычной маски из 255 (255-252=3) и т.д. А пока нужно потрудиться и посчитать) Но на самом деле обратная маска — это несколько более богатый инструмент, здесь вы можете объединять адреса внутри одной подсети или даже объединять подсети, но самое главное отличие в том, что вы можете чередовать нули и единицы.

Это позволяет, например, фильтровать конкретный хост (или группу) по нескольким подсетям с помощью одной строки.

Пример 1

Данный: сеть 172.16.16.0/24 Необходимый: отфильтровать первые 64 адреса (172.16.16.0-172.16.16.63) Решение: 172.16.16.0 0.0.0.63Пример 2

Данный: сети 172.16.16.0/24 и 172.16.17.0/24 Необходимый: фильтровать адреса из обеих сетей Решение: 172.16.16.0 0.0.1.255Пример 3

Данный: Сети 172.16.0.0-172.16.255.0 Необходимый: фильтровать хост с адресом 4 из всех подсетей Решение: 172.16.16.0 0.0.255.4 Честно говоря, с этим последним сценарием применения я ни разу в жизни не сталкивался.Это, должно быть, какие-то ужасно конкретные задачи.

Подробнее об обратных масках можно прочитать здесь: http://habrahabr.ru/post/131712/

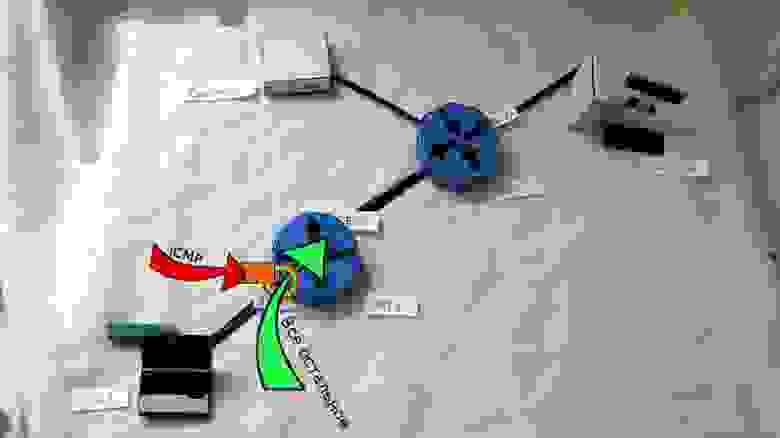

Работа ACL в картинках

Гипотетическая сеть:

1) На роутере RT1 на интерфейсе FE0/1 разрешен вход всё кроме ICMP.

2) На роутере RT2 на интерфейсе FE0/1 запрещен выход по SSH и TELNET

Тесты кликабельный 1) Пинг с ПК1 на Сервер1

2) TELNET от ПК1 к Серверу1

3) SSH от ПК1 к Серверу2

4) Пинг с Сервера2 на ПК1.

Дополнения

1) Правила, применимые к исходящему трафику (out), не будут фильтровать трафик самого устройства.То есть, если вам нужно где-то запретить доступ самому Cisco, то вам придется фильтровать входящий трафик на этом интерфейсе (ответный трафик, откуда нужно запретить доступ).

2) Вам нужно быть осторожным с ACL. Небольшая ошибка в правиле, неправильный порядок настройки или вообще плохо продуманный список могут оставить вас без доступа к устройству.

Например, вы хотите заблокировать доступ куда угодно для сети 172.16.6.0/24, кроме вашего адреса 172.16.6.61 и установите такие правила:

запретить ip 172.16.6.0 0.0.0.255 любой разрешить ip хоста 172.16.6.61 любойКак только вы примените ACL к интерфейсу, вы сразу потеряете доступ к роутеру, потому что попадаете под первое правило, а второе даже не проверяется.

Вторая неприятная ситуация, которая может с вами случиться: трафик, который не должен был попасть под ACL. Представьте себе такую ситуацию: у нас в серверной комнате есть FTP-сервер в пассивном режиме.

Для доступа к нему вы открыли 21-й порт в ACL. Выход серверов .

После установки первоначального соединения FTP-сервер сообщает клиенту порт, на котором он готов передавать/принимать файлы, например, 1523. Клиент пытается установить TCP-соединение на этом порту, но встречает ACL-серверы.

-аут, где такого разрешения нет - и на этом сказка об удачном переносе заканчивается.

В нашем примере выше, где мы настраивали доступ к файловому серверу, мы открывали доступ только 20 и 21 числа, потому что для примера этого достаточно.

В реальной жизни вам придется повозиться.

Несколько примеров конфигураций ACL для распространенных случаев.

3) Очень похожая и интересная задача следует из пункта 2. Например, вы хотите разместить следующие списки ACL на интернет-интерфейсе:

разрешение на выход списка доступа TCP хост 1.1.1.1 хост 2.2.2.2 eq 80 список доступа в разрешении TCP-хоста 2.2.2.2 любой eq 80Казалось бы: хосту с адресом 1.1.1.1 разрешен доступ через порт 80 к серверу 2.2.2.2 (первое правило).

А с сервера 2.2.2.2 входящие соединения разрешены.

Но нюанс здесь в том, что компьютер 1.1.1.1 устанавливает соединение К порту 80, а с какого-то другого порта, например, 1054, то есть ответный пакет от сервера приходит на сокет 1.1.1.1:1054, под него не попадает правило в ACL находится на IN и отбрасывается из-за неявного запрета ip Any Any. Чтобы избежать такой ситуации и не открывать всю кучу портов, можно прибегнуть к такому трюку в ACL на в:

разрешить TCP хост 2.2.2.2 любой установлен.Подробности этого решения можно найти в одной из следующих статей.

4) Говоря о современном мире, нельзя обойти вниманием такой инструмент, как группы объектов (Объект-группы).

Допустим, вам необходимо создать ACL, освобождающий три конкретных адреса в Интернете на трех одинаковых портах с перспективой расширения количества адресов и портов.

Как это выглядит без знания групп объектов:

расширенный список доступа ip TO-INTERNET разрешить TCP-хост 172.16.6.66 любой eq 80 разрешить TCP-хост 172.16.6.66 любой eq 8080 разрешить TCP-хост 172.16.6.66 любой eq 443 разрешить TCP-хост 172.16.6.67 любой eq 80 разрешить TCP-хост 172.16.6.67 любой eq 8080 разрешить TCP-хост 172.16.6.67 любой eq 443 разрешить TCP-хост 172.16.6.68 любой eq 80 разрешить TCP-хост 172.16.6.68 любой eq 8080 разрешить TCP-хост 172.16.6.68 любой eq 443По мере увеличения количества параметров поддерживать такой ACL становится все сложнее, и при настройке легко допустить ошибки.

Но если обратиться к группам объектов, то он принимает следующий вид:

служба групп объектов INET-PORTS описание Порты, разрешенные для некоторых хостов TCP-эквалайзер www TCP-эквалайзер 8080 TCP-экв 443 сеть групп объектов HOSTS-TO-INET описание Хосты, которым разрешен доступ в сеть хост 172.16.6.66 хост 172.16.6.67 хост 172.16.6.68 расширенный список доступа ip INET-OUT разрешить группу объектов INET-PORTS группу объектов HOSTS-TO-INET любойНа первый взгляд выглядит немного угрожающе, но если присмотреться, то очень удобно.

4) Очень полезную информацию для устранения неполадок можно получить из вывода команды показать списки доступа IP %ACL name% .

Помимо фактического списка правил для указанного ACL, эта команда показывает количество совпадений для каждого правила.

msk-arbat-gw1#sh списки доступа ip nat-inet Расширенный список IP-доступа nat-inet разрешить TCP 172.16.3.0 0.0.0.255 хост 192.0.2.2 eq www разрешить IP 172.16.5.0 0.0.0.255 хост 192.0.2.3 разрешить IP 172.16.5.0 0.0.0.255 хост 192.0.2.4 разрешить ip хоста 172.16.4.123 любойТеги: #cisco #cisco #Сетевые технологии #маршрутизация #Системное администрирование #nat #сети для самых маленьких #сети для самых маленьких #acl #packettracer #packettracer #PAT #overload

-

Приложение Перехватчик-Нг 2.5 Для Android

19 Oct, 24 -

Ipados В Стиле Windows 95

19 Oct, 24 -

Один День Удаленного Фронтендера

19 Oct, 24 -

Корпоративная Шизофрения

19 Oct, 24 -

Пенрин Сейчас В Продаже

19 Oct, 24 -

Эффект Параллакса Для Живых Обоев На Android

19 Oct, 24