Решение Cyber Threat Defense (CTD) может обнаруживать и блокировать сложные атаки, включая атаки нулевого дня, утечки конфиденциальной информации и ботнеты.

Это новые механизмы борьбы с продвинутыми угрозами с помощью анализа сетевой активности, которые будут рассмотрены в статье на примере OpenSSL HeartBleed. Решение коррелирует и анализирует сетевую телеметрию, собираемую интеллектуальным сетевым оборудованием (в частности, коммутаторами, маршрутизаторами и межсетевыми экранами Cisco), не требует установки агентов на рабочих станциях и серверах и масштабируется для распределенных сетей любого размера.

Новые подходы к обнаружению атак

Традиционное обнаружение атак на сетевом уровне включает сбор и анализ сетевого трафика на наличие определенного набора сигнатур, соответствующих известным атакам.Для этого необходимо наличие датчиков (IDS/IPS) в ключевых частях сети, которые пытаются выявить известные плохие закономерности в сетевом трафике.

Но по ряду причин такой подход в наше время уже не актуален: во-первых, сигнатуры беспомощны перед атаками нулевого дня и передовыми методами маскировки вредоносного кода и каналов управления ботнетами.

Во-вторых, современные целевые атаки (APT) способны обходить традиционный периметр сети, где традиционно устанавливаются датчики и работают изнутри сети.

Внутрисетевая связь между рабочими станциями и серверами обычно выходит за рамки IDS/IPS. Поскольку установка выделенных датчиков внутри всех сегментов сети и мониторинг каждой рабочей станции – задача технически сложная и финансово затратная.

Уже около 10 лет отрасль разрабатывает новые подходы к обнаружению атак путем анализа поведения и аномалий сетевого трафика.

Короче говоря, системы поведенческого анализа выявляют известное «плохое поведение» устройств в сети путем анализа сетевых взаимодействий.

Основными примерами такого поведения являются сканирование сети или открытие большого количества сеансов TCP. Анализ аномалий выявляет значительные отклонения трафика сетевых устройств от «нормального» профиля трафика для данного устройства или группы устройств.

Анализ аномалий включает в себя обучение и статистический анализ для построения и обновления «нормального» профиля трафика.

Примеры аномалий включают внезапное увеличение интернет-трафика рабочей станции или изменение структуры трафика (например, увеличение зашифрованного трафика SSL) по сравнению с обычным ежедневным трафиком для этой рабочей станции.

Для выявления плохого поведения и аномалий в большинстве случаев достаточно проанализировать основные параметры трафика (телеметрии) и нет необходимости внимательно изучать содержимое каждого пакета, как это делает IPS.

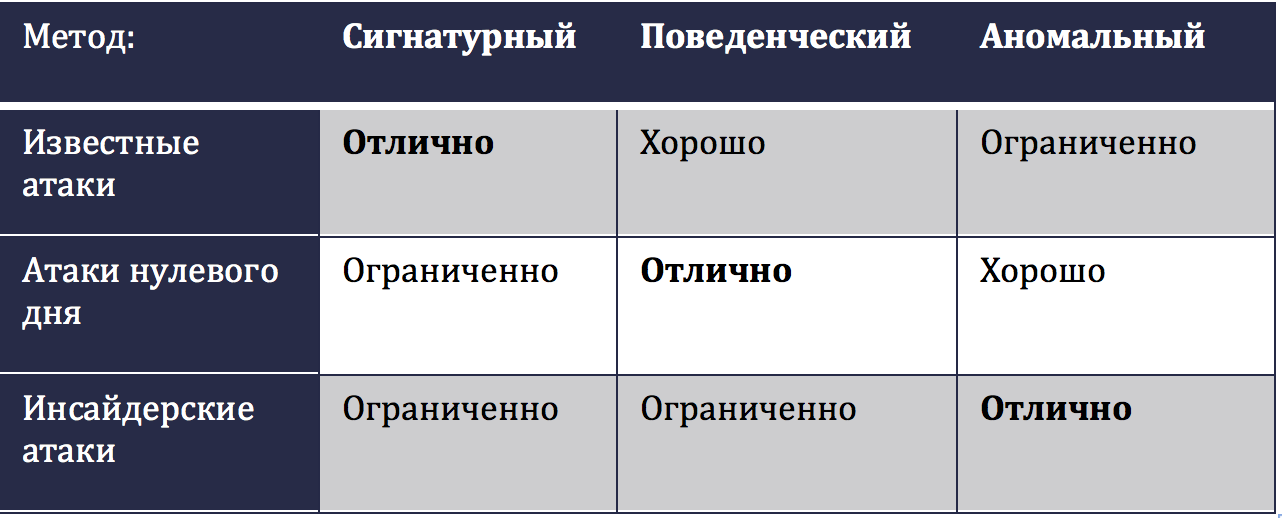

Каждый из этих подходов имеет свои преимущества и ограничения:

Анализ поведения и анализ аномалий во многом пересекаются, и эти подходы часто используются вместе.

Системы защиты, построенные на этих принципах, называются обнаружением аномалий поведения сети (NBAD).

Следует отметить, что системы NBAD не заменяют, а дополняют традиционные IDS/IPS с точки зрения выявления сложных атак и могут использоваться совместно.

IDS/IPS фокусируется на защите периметра и критических точек сети.

Системы NBAD глубоко проникают во всю сеть, собирая телеметрию с сетевой инфраструктуры и устройств безопасности.

NetFlow — ценный источник телеметрии для обеспечения безопасности

Сетевой протокол NetFlow — отличный источник информации для задач безопасности.NetFlow изначально был предложен Cisco для учета и мониторинга сетевого трафика еще в 90-х годах.

NetFlow собирал статистику сетевых потоков, проходящих через сетевую инфраструктуру.

Под потоком понимается совокупность пакетов, идущих в одном направлении и имеющих общие параметры:

- Адрес источника/назначения,

- Порт источника/назначения для UDP и TCP,

- Тип и код ICMP-сообщения,

- номер IP-протокола,

- Сетевой интерфейс

- Тип услуги IP.

За последние двадцать лет NetFlow был стандартизирован как стандарт IETF (протокол IPFIX) и получил множество версий и расширений.

NetFlow научился собирать подробную детальную статистику о структуре трафика, размерах и характеристиках пакетов, фрагментации и т. д. NetFlow может добавлять информацию о приложении, если на сетевых устройствах включен DPI (глубокая проверка пакетов).

Таким образом, с помощью NetFlow можно идентифицировать более 1000 приложений и, например, отличить обычный веб-трафик от обмена файлами Skype или P2P на порту 80. Статистику NetFlow можно дополнить информацией о соответствии потока политикам межсетевого экрана, содержимому URL-адресов HTTP и другая информация уровня приложения.

Таким образом, информация, полученная от NetFlow, может быть успешно использована для анализа поведения сети и выявления аномалий безопасности.

Еще одним отличием NetFlow является широта покрытия трафика.

NetFlow поддерживается на всех маршрутизаторах Cisco (включая ISR G2 и ASR), межсетевых экранах Cisco ASA и коммутаторах Catalyst 2960-X, 3560, 3750-X, 3850, 4500, 6500 и Nexus 7000. Совсем недавно на серверных сетевых интерфейсах Cisco UCS также появилась поддержка NetFlow, которая позволяет собирать телеметрию трафика серверов и трафика виртуальных машин.

NetFlow и IPFIX также поддерживаются многими другими поставщиками и продуктами с открытым исходным кодом.

Таким образом, протокол NetFlow может собирать телеметрию и обеспечивать видимость атак во всех частях сети — от уровня доступа и центра обработки данных до удаленного филиала.

Фактически NetFlow позволяет заглянуть в «поведение» отдельной рабочей станции и сервера без необходимости установки программного агента, используя только функционал инфраструктуры.

NetFlow может учитывать каждый обработанный пакет, обеспечивая подробный анализ всего трафика.

Это отличает NetFlow от аналогичных протоколов, таких как sFlow, которые могут собирать только агрегированную статистику (выборочный поток), анализируя каждый n-й пакет. Агрегированный и полный NetFlow можно сравнить с чтением каждой страницы книги и тщательным чтением ее страница за страницей.

Агрегированная статистика позволяет быстро просмотреть трафик, но менее подходит для целей безопасности.

Full NetFlow обеспечивает комплексный обзор сетевой активности с точки зрения безопасности.

Решение Cisco для защиты от киберугроз

Именно на протоколе NetFlow основано решение Cisco для защиты от киберугроз — Cyber Threat Defense (CTD).Решение состоит из нескольких компонентов:

- сетевая инфраструктура (коммутаторы, маршрутизаторы, межсетевые экраны), поддерживающая протокол NetFlow,

- система анализа сетевого трафика Lancope StealthWatch,

- дополнительный механизм Cisco Identity Services Engine (ISE), который добавляет контекстную информацию.

StealthWatch и ISE доступны как в аппаратном формате, так и в формате виртуальных устройств.

На начальном этапе Cyber Threat Defense необходимо описать зоны, составляющие сеть организации.

Такими зонами могут быть:

- локальная сеть,

- ветви,

- рабочие станции, объединенные по назначению или местоположению,

- серверы, сгруппированные по доступным сервисам и приложениям и т. д.

Зона веб-сервера, в свою очередь, делится на зоны внешних и внутренних веб-серверов.

Чем точнее сеть сегментирована на зоны, тем точнее решение сможет анализировать телеметрию и поведение устройств.

CTD может подсказать вероятное назначение устройств и принадлежность устройств к определенной зоне.

Например, если сервер является источником веб-трафика, то вам будет предложено отнести этот сервер к группе веб-серверов.

На следующем этапе CTD собирает телеметрию NetFlow из сетевой инфраструктуры и строит профили поведения сети для зон и отдельных сетевых устройств.

Начальное самообучение и адаптация происходит в первые 7 дней; в течение следующих 28 дней создается профиль нормального поведения (базовый уровень).

Профили автоматически адаптируются по мере постепенного изменения структуры трафика.

Если трафик значительно отклоняется от нормального или «плохого» поведения, произойдет уведомление о потенциальном инциденте безопасности.

При регистрации инцидента ключевыми показателями являются числовые значения:

- Индекс обеспокоенности (CI) — показатель того, что конкретный хост является источником неприемлемой или аномальной активности;

- Целевой индекс (TI) – показатель того, что хост является возможной целью атаки или аномальной активности;

- Индекс общего доступа к файлам (FSI) отслеживает потенциальную активность P2P.

Индексы позволяют отслеживать, насколько ненормально поведение хостов и уверенность системы в серьезности и надежности этой аномалии.

Индексы также позволяют вам расставлять приоритеты в расследовании инцидентов.

Чем выше значение индекса, тем опаснее инцидент. Приведем пример из жизни.

Если в дверь звонит случайный прохожий, а затем сообщает, что ошибся адресом, то особого повода для беспокойства нет. А вот если прохожий таким же образом постучал в десятую дверь, то это повод для беспокойства.

Таким образом, индекс беспокойства равен 10. Cyber Threat Defense делает то же самое — если показатели превышают пороговое значение, генерируется соответствующий сигнал тревоги.

В системе имеется большое количество стандартных политик формирования тревог и возможно создание пользовательских политик, описывающих недопустимую активность с точки зрения конкретной организации.

Добавление контекста

Контекст важен, когда решение работает. Протокол NetFlow обычно работает с IP-адресами и номерами портов.Знание контекста позволяет Cyber Threat Defense понять:

- какой пользователь и какое устройство скрываются за тем или иным IP-адресом,

- какое приложение использует этот порт,

- какова репутация IP-адреса или доменного имени и был ли ранее замечен интернет-хост в незаконной деятельности (например, в работе ботнета).

Информация о пользователях и устройствах собирается посредством интеграции CTD с Cisco Identity Services Engine, который имеет интеллектуальные механизмы для идентификации типов устройств и имен пользователей в сети.

Данные о репутации интернет-хостов получаются в режиме реального времени из облачной базы данных репутации.

Эта база данных, в частности, содержит динамическую информацию об активных центрах управления ботнетами.

При достижении порогового значения CTD может выполнить заранее определенное действие.

Например, поручите брандмауэру заблокировать подозрительную активность на определенном хосте или заблокировать порт коммутатора.

Команды могут подаваться в автоматическом или полуавтоматическом режиме (после подтверждения администратором).

В системе предустановлены скрипты для маршрутизаторов и межсетевых экранов разных производителей, а также имеется возможность создания собственных скриптов.

От чего мы защищаемся?

Решение Cyber Threat Defense можно использовать в различных сценариях безопасности для защиты от более широкого спектра атак.В частности, CTD может обнаружить и помочь заблокировать следующие виды атак и аномалий, влияющих на информационную безопасность:

- распространение вредоносного кода и вирусные эпидемии,

- активность ботнетов,

- DDoS-атаки,

- сетевой интеллект,

- попытки несанкционированного доступа к ресурсам,

- несанкционированное накопление данных,

- попытки утечки данных,

- использование запрещенных приложений (например P2P, IP-телефония),

- несанкционированная установка сервисов (например, сайта),

- нарушение политик доступа и выявление брешей в конфигурации МС?.

CTD также является отличным инструментом аудита информационной безопасности, позволяющим проверить, работает ли сеть так, как запланировано при настройке межсетевых экранов, IPS и сетевой инфраструктуры.

И, конечно же, Cyber Threat Defense может оказать помощь в расследовании киберинцидентов, изучении способов распространения вредоносного кода и векторов атак.

Поскольку информация обо всех сетевых потоках и сессиях сохраняется, появляется возможность узнать, с кем и как взаимодействовал подозрительный хост в определенный момент времени в прошлом.

Давайте рассмотрим механизмы защиты от киберугроз на примере нашумевшей уязвимости OpenSSL HeartBleed. Сложность идентификации HearBlead заключалась в том, что если бы уязвимость была правильно использована злоумышленником, в журналах веб-сервера не осталось бы следов эксплойта.

SSL-шифрование также затрудняет различие между обычными и вредоносными транзакциями на основе содержимого запроса и подписей.

Поэтому для выявления попыток эксплуатации уязвимости необходимо ориентироваться на размерные характеристики SSL-запросов и ответов веб-сервера.

Если вы посмотрите системный отчет с попытками эксплуатации уязвимости HeartBleed на тестовой системе, то заметите две особенности этих транзакций.

Во-первых, соотношение размера клиентского запроса к размеру ответа составляет примерно 4,8%.

Во-вторых, атаки, нацеленные на HeartBleed, скорее всего, создадут сеансы с длительным сроком существования.

Каждая транзакция Heartbleed возвращает злоумышленнику ответ, содержащий содержимое небольшого фрагмента памяти атакуемого веб-сервера.

Чтобы получить интересующую информацию (приватные ключи или пароли SSL), злоумышленнику придется многократно повторять транзакции, а сеанс пользователя, скорее всего, продлится несколько часов.

CTD имеет встроенный механизм обнаружения таких долгоживущих сессий (Suspect Long Flow).

Таким образом, CTD можно использовать для выявления подозрительных веб-транзакций.

Поскольку телеметрия сети NetFlow обычно хранится в течение нескольких месяцев, можно обнаружить попытки атак, произошедшие в прошлом до того, как уязвимость была официально опубликована.

Самое главное, что для обнаружения таких атак нет необходимости обновлять сигнатуры и решение способно обнаруживать атаки с «нулевого» дня с момента появления уязвимости или эксплойта.

NetFlow — отличный источник информации об инцидентах, но не единственный.

Развитие Cisco Cyber Threat Defense идет по пути интеграции в решение дополнительных источников информации — сетевых IPS SourceFire, Cisco Advanced Malware Protection, систем фильтрации почты и веб-контента, облачного интеллекта.

Широта охвата событий в сочетании с передовыми технологиями обработки и корреляции позволит вам еще точнее и быстрее реагировать на меняющийся ландшафт угроз.

Из-за ограниченного размера статьи мы сосредоточились только на защитном функционале Cyber Threat Defense. Фактически, решение CTD может быть очень полезно ИТ-администраторам для контроля сетевой активности пользователей, мониторинга использования сетевых ресурсов, анализа производительности приложений и качества обслуживания.

Подробнее об этом в будущих статьях.

Более подробную информацию о решении можно найти на веб-сайте Cisco:

- Решение Cisco Cyber Threat Defense: получите полное представление о новейших скрытых онлайн-угрозах

- Решение Cisco для защиты от киберугроз

- Защита от угроз Cisco

- Продукты безопасности Cisco

-

Как Работает Программа Disk Speedup

19 Oct, 24 -

Как Изменить Пароль В Msn?

19 Oct, 24 -

Лучшие Шрифты Для Программирования

19 Oct, 24 -

Организация Школьных Звонков

19 Oct, 24