Приветствую вас, дорогие жители Хабро и случайные гости.

В этом цикле статей мы поговорим о построении простой сети для компании, которая не слишком требовательна к своей ИТ-инфраструктуре, но в то же время имеет необходимость обеспечить своим сотрудникам качественное подключение к Интернету, доступ к общим файлам.

ресурсов, а также предоставить сотрудникам VPN-доступ к рабочему месту и подключить систему видеонаблюдения, доступ к которой возможен из любой точки мира.

Сегмент малого бизнеса характеризуется быстрым ростом и, соответственно, перепланировкой сети.

В этой статье мы начнем с одного офиса на 15 рабочих мест и будем дальше расширять сеть.

Так что, если какая-то тема интересна, пишите в комментариях, мы постараемся реализовать ее в статье.

Я предполагаю, что читатель знаком с основами компьютерных сетей, но на все технические термины приведу ссылки на Википедию; если что-то не понятно, нажмите и исправьте этот недостаток.

Итак, начнем.

Любая сеть начинается с осмотра территории и получения требований клиента, которые в дальнейшем будут сформированы в техническом задании.

Часто заказчик сам не до конца понимает, чего он хочет и что ему для этого нужно, поэтому приходится подсказывать ему, что мы можем сделать, но это работа больше, чем просто торгового представителя, мы обеспечиваем техническую часть, поэтому будем считать, что мы получили следующие начальные требования:

- 17 рабочих станций для настольных ПК

- Сетевое дисковое хранилище ( НАН )

- Система видеонаблюдения с использованием сетевой видеорегистратор и IP-камеры (8 шт.)

- Покрытие офисного Wi-Fi, две сети (внутренняя и гостевая)

- Возможно добавление сетевых принтеров (до 3 шт.)

- Перспектива открытия второго офиса на другом конце города.

Выбор оборудования

Не буду углубляться в выбор поставщика, так как это вопрос, вызывающий вековые споры; остановимся на том, что с брендом уже определились, это Cisco. Основой сети является маршрутизатор (маршрутизатор).Важно оценить наши потребности, так как в будущем мы планируем расширять сеть.

Приобретение роутера с запасом для этого сэкономит деньги заказчика при расширении, хотя на первом этапе это будет немного дороже.

Cisco для сегмента малого бизнеса предлагает серию Rvxxx, в которую входят маршрутизаторы для домашних офисов (RV1xx, чаще всего со встроенным модулем Wi-Fi), предназначенные для соединения нескольких рабочих станций и сетевых хранилищ.

Но они нам не интересны, так как у них достаточно ограниченные возможности VPN и достаточно низкая пропускная способность.

Встроенный беспроводной модуль нас также не интересует, так как его предполагается разместить в техническом помещении в стойке; Wi-Fi будет организован с помощью точки доступа ( Точки доступа ).

Наш выбор падет на RV320, младшую модель старшей серии.

Нам не нужно большое количество портов во встроенном свитче, так как у нас будет отдельный свитч, чтобы обеспечить достаточное количество портов.

Основным преимуществом роутера является его достаточно высокая пропускная способность.

VPN сервер (75 Мбит/с), лицензия на 10 VPN-туннелей, возможность поднять VPN-туннель Site-2-site. Также немаловажно наличие второго порта WAN для обеспечения резервного подключения к Интернету.

Маршрутизатор должен быть переключатель (переключатель) .

Важнейшим параметром коммутатора является набор функций, которые он имеет. Но сначала давайте посчитаем порты.

В нашем случае мы планируем подключить к коммутатору: 17 ПК, 2 AP (точки доступа Wi-Fi), 8 IP-камер, 1 NAS, 3 сетевых принтера.

Используя арифметику, получаем число 31, соответствующее количеству изначально подключенных к сети устройств, к этому прибавляем 2 восходящая линия связи (планируем расширять сеть) и остановимся на 48 портах.

Теперь о функционале: наш коммутатор должен уметь ВЛАН , желательно все 4096, не помешает SFP помоему, так как на другом конце здания можно будет подключить свитч по оптике, он должен иметь возможность работать по замкнутому кругу, что дает нам возможность резервировать ссылки( STP-протокол связующего дерева ), также точка доступа и камеры будут питаться по витой паре, поэтому необходимо иметь PoE (подробнее о протоколах можно прочитать в вики, названия кликабельны).

Слишком сложно Л3 Функционал нам не нужен, поэтому нашим выбором будет Cisco SG250-50P, так как он обладает для нас достаточным функционалом и в то же время не включает в себя избыточные функции.

О Wi-Fi мы поговорим в следующей статье, так как это достаточно обширная тема.

Там мы остановимся на выборе AR. Мы не выбираем NAS и камеры, мы предполагаем, что этим занимаются другие люди, а нас интересует только сеть.

Планирование

Для начала определимся, какие виртуальные сети нам нужны (что такое VLAN, можно прочитать в Википедии).Итак, у нас есть несколько логических сегментов сети:

- Клиентские рабочие станции (ПК)

- Сервер (NAS)

- Кабельное телевидение

- Гостевые устройства (WiFi)

- Управление VLAN10 (MGMT)

- Серверы VLAN50

- ВЛАН100 ЛВС+Wi-Fi

- VLAN150 Гостевой Wi-Fi (V-WiFi)

- VLAN200 CAM

Зарезервированный пул будет содержать адреса, которые будут настроены статически (принтеры, серверы, интерфейсы управления и т. д. для клиентов).

DHCP выдаст динамический адрес).

Вот мы и оценили ИП, есть пара моментов, на которые хотелось бы обратить внимание:

- Настраивать DHCP в сети управления, как и в серверной, нет смысла, так как все адреса назначаются вручную при настройке оборудования.

Некоторые оставляют небольшой DHCP-пул на случай подключения нового оборудования, для его первоначальной настройки, но я привык и советую настраивать оборудование не у заказчика, а у себя на столе, поэтому не сделайте этот бассейн здесь.

- Некоторым моделям камер может потребоваться статический адрес, но мы предполагаем, что камеры получают его автоматически.

- В локальной сети пул для принтеров оставляем, так как служба сетевой печати не особо надежно работает с динамическими адресами.

Настройка маршрутизатора

Ну и наконец перейдем к настройке.Берем патч-корд и подключаем к одному из четырех LAN-портов роутера.

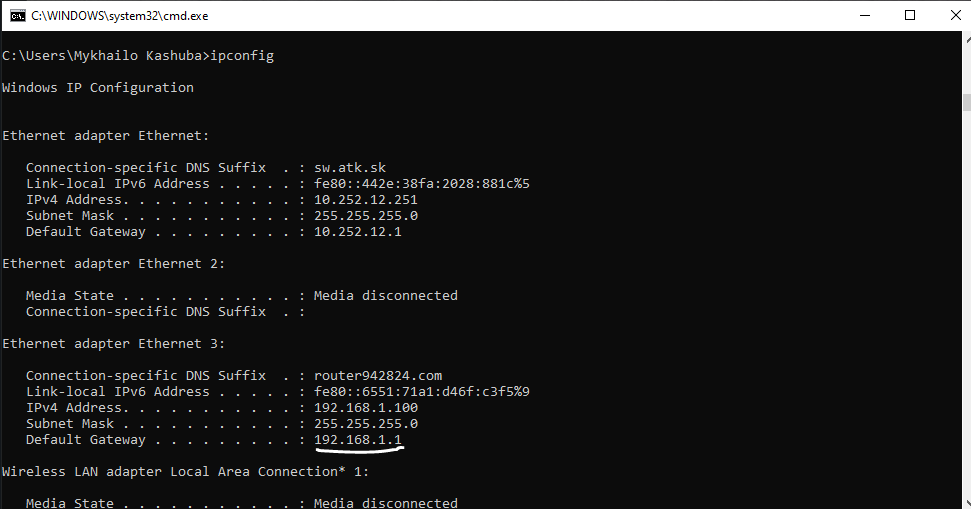

По умолчанию DHCP-сервер на роутере включен и доступен по адресу 192.168.1.1. Проверить это можно с помощью консольной утилиты ipconfig, в выводе которой наш роутер будет шлюзом по умолчанию.

Давай проверим:

В браузере зайдите по этому адресу, подтвердите небезопасное соединение и войдите под логином/паролем cisco/cisco. Немедленно смените пароль на безопасный.

И первым делом переходим на вкладку Настройка, раздел Сеть, здесь задаем имя и доменное имя для роутера.

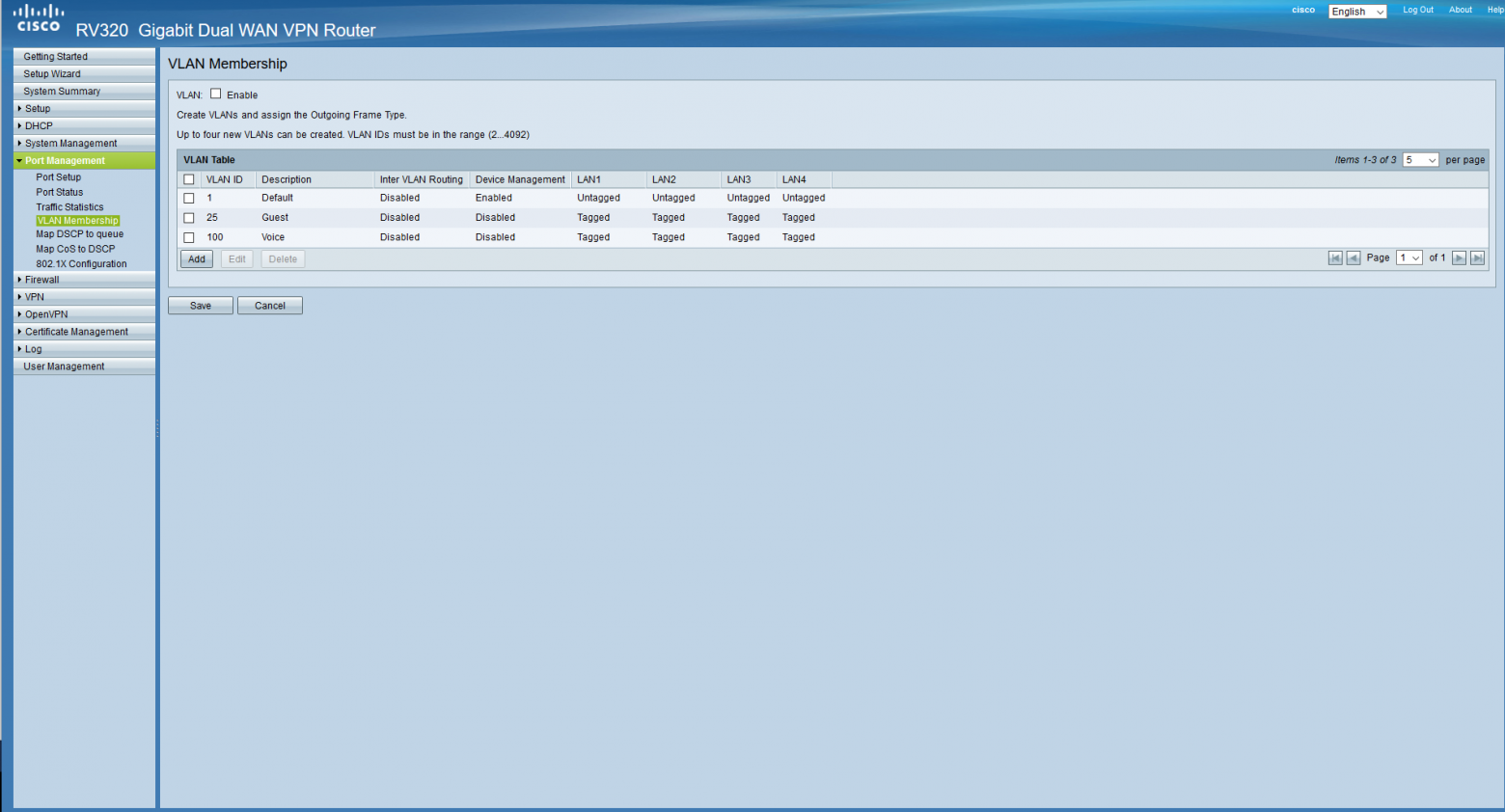

Теперь давайте добавим VLAN к нашему маршрутизатору.

Перейдите в Управление портами/Членство в VLAN. Нас встретит табличка VLAN-ok, настроенная по умолчанию.

Они нам не нужны, удалим все, кроме первого, так как он дефолтный и удалить его нельзя, и сразу добавим те VLAN, которые планировали.

Не забудьте поставить галочку вверху.

Мы также разрешим управление устройствами только из сети управления и разрешим маршрутизацию между сетями везде, кроме гостевой сети.

Порты настроим чуть позже.

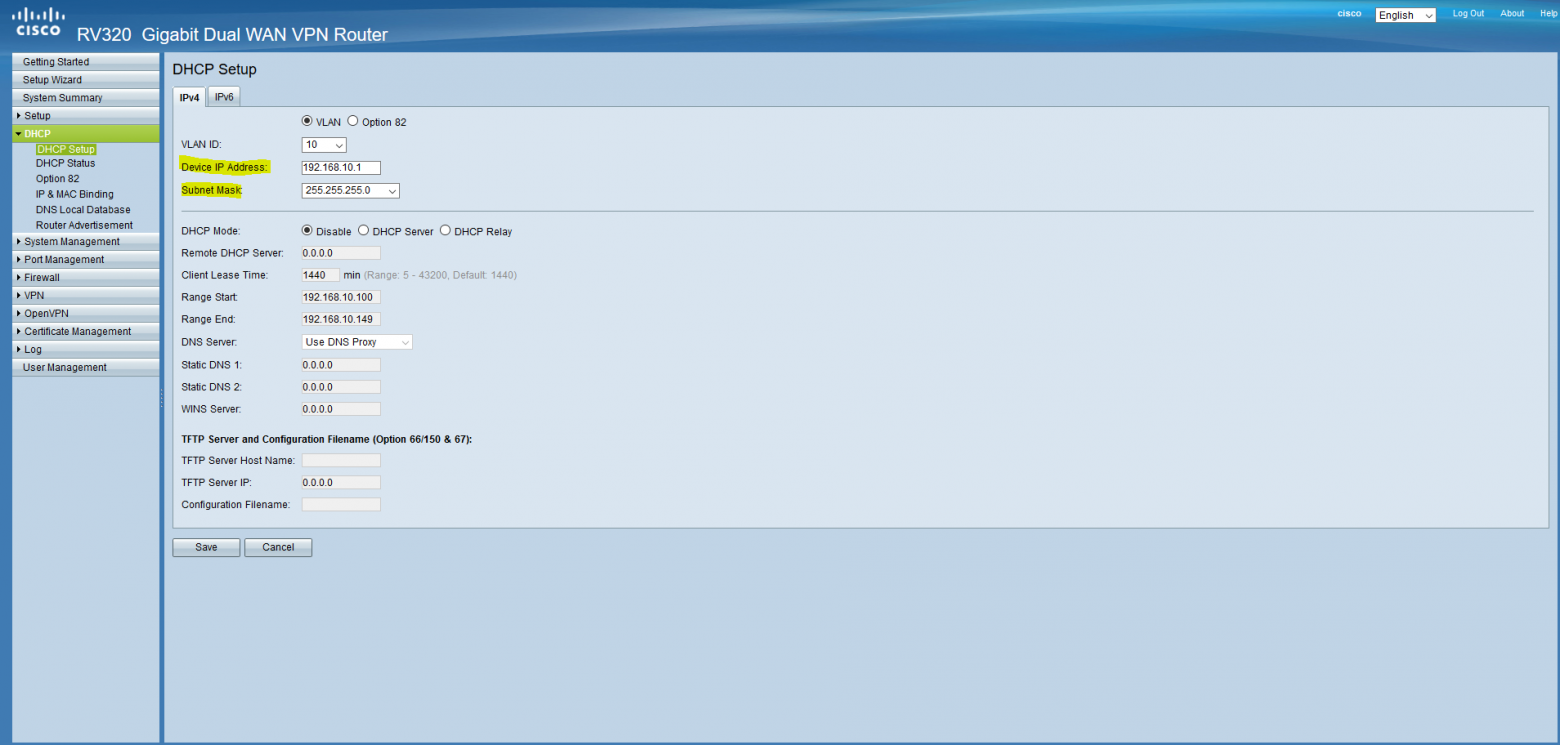

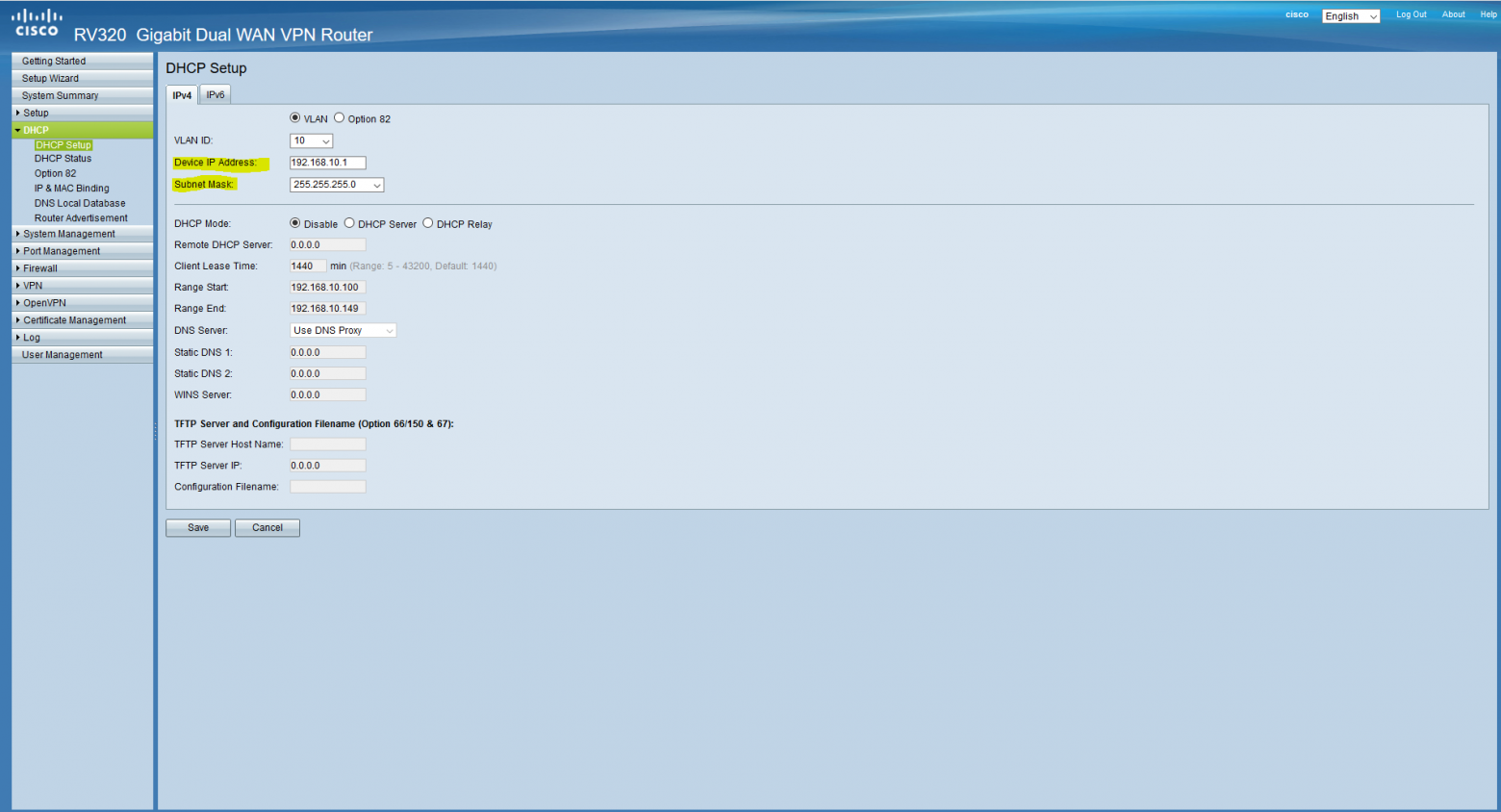

Теперь настроим DHCP-сервер согласно нашей таблице.

Для этого перейдите в «Настройка DHCP/DHCP».

Для сетей, в которых DHCP будет отключен, настроим только адрес шлюза, который будет первым в подсети (и маску соответственно).

В сетях с DHCP все довольно просто, также настраиваем адрес шлюза, а пулы и DNS прописываем ниже:

С DHCP мы разобрались, теперь клиенты, подключенные к локальной сети, будут получать адрес автоматически.

Теперь настроим порты (порты настраиваются по стандарту 802.1q , ссылка кликабельна, можете ознакомиться).

Поскольку предполагается, что все клиенты будут подключаться через управляемые коммутаторы нетегированной (родной) VLAN, все порты будут MGMT, а это значит, что любое устройство, подключенное к этому порту, попадет в эту сеть (подробнее здесь).

Давайте вернемся к управлению портами/членству в VLAN и настроим это.

Оставляем VLAN1 Excluded на всех портах, он нам не нужен.

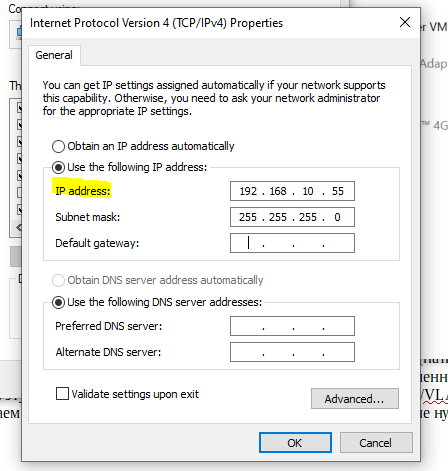

Теперь на нашей сетевой карте нам необходимо настроить статический адрес из управляющей подсети, так как мы попали в эту подсеть после того, как нажали «сохранить», а DHCP-сервера здесь нет. Зайдите в настройки сетевого адаптера и настройте адрес.

После этого роутер будет доступен по адресу 192.168.10.1.

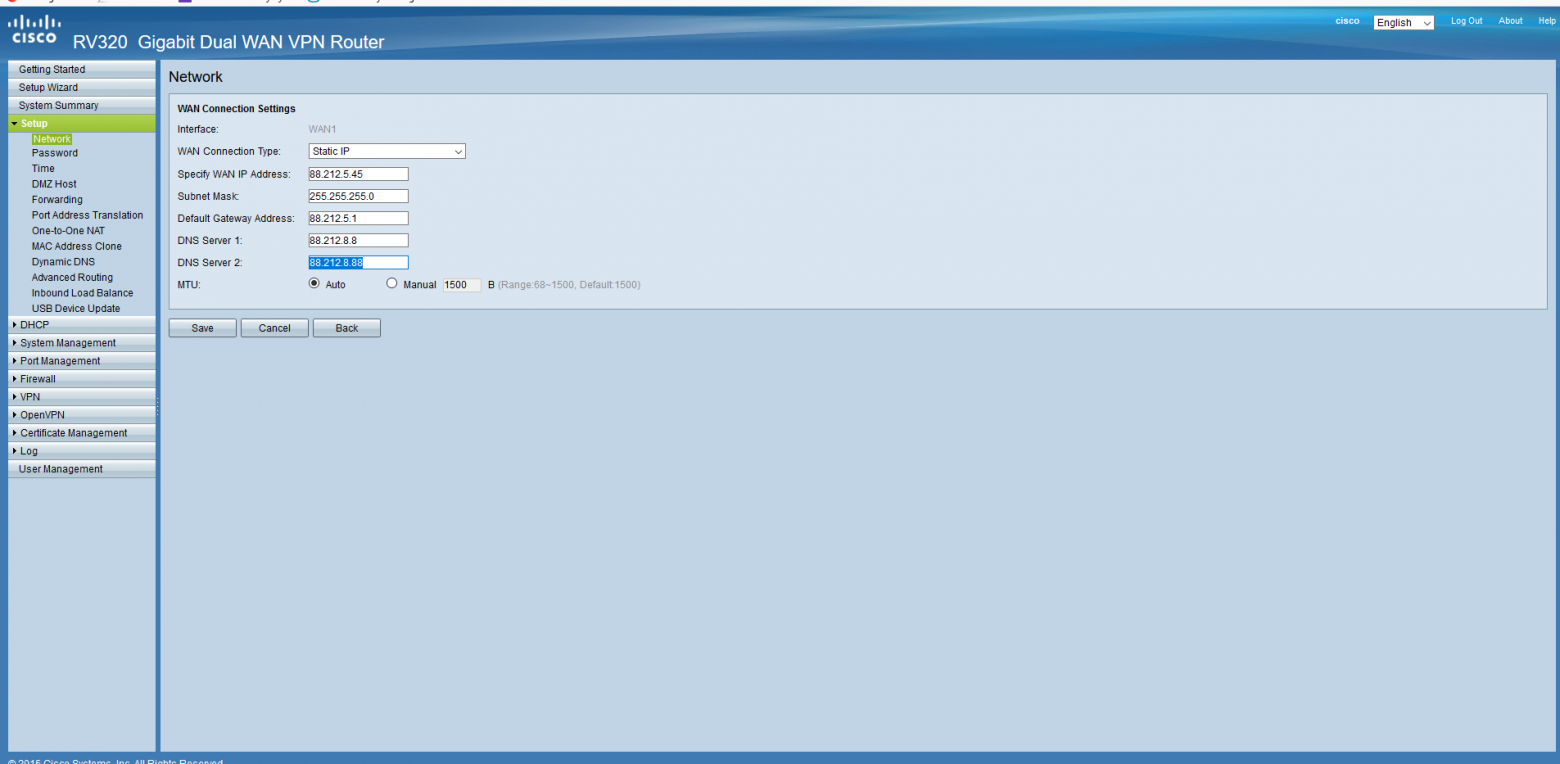

Давайте настроим наше подключение к Интернету.

Предположим, что мы получили статический адрес от провайдера.

Перейдите в «Настройка/Сеть», отметьте внизу WAN1, нажмите «Изменить».

Выберите Статический IP и настройте свой адрес.

И последнее на сегодня — настройка удаленного доступа.

Для этого зайдите в «Брандмауэр/Общие» и установите флажок «Удаленное управление», при необходимости настройте порт.

Пожалуй, это все на сегодня.

В результате статьи у нас есть базовый настроенный роутер, с помощью которого мы можем выйти в Интернет. Объём статьи больше, чем я ожидал, поэтому в следующей части мы закончим настройку роутера, установку VPN, настройку межсетевого экрана и логирование, а также настройку свитча и сможем ввести в эксплуатацию наш офис.

.

Надеюсь, что статья оказалась для вас хоть немного полезной и информативной.

Пишу впервые, буду очень рад конструктивной критике и вопросам, постараюсь ответить всем и принять во внимание ваши замечания.

Также, как я писал вначале, приветствуются ваши мысли о том, что еще может появиться в офисе и что еще будем настраивать.

Мои контакты: Телеграмма: Хебельц Скайп/почта: [email protected] Добавляйтесь, пообщаемся.

Теги: #сетевое оборудование #ИТ-инфраструктура #Системное администрирование #Cisco RV #малый бизнес

-

Оптимизация Походов По Магазинам

19 Oct, 24 -

Обзор Систем Управления Проектами

19 Oct, 24 -

Субстики #85

19 Oct, 24