Пришло время подвести итоги нашего ежегодного CTF-квеста от команды RUVDS.

Давайте поговорим о последнем этапе, раскроем свои лица и наконец-то объявим победителей, которые непрерывно искали 2,5 месяца!

Искра, буря, безумие – 82 дня борьбы и тысячи сообщений в чате.

Криптография, реверс-инжиниринг и реальная матрица.

Кто такой Джон Роу и почему он так долго скрывался?.

Мы знаем, что вы уже ждали эту статью, поэтому кратко напомним вам о том, что было ранее, и двинемся дальше.

Краткое описание предыдущих частей:

- В первой части мы рассказали о решении первых двух вводных задач и объявили приз, объявив командный финал.

- Во второй части Мы разбавили ожидание финала легендарными мемами участников и разобрали еще одну часть квеста.

Он завершил вербовку участников своих темных дел и вышел на свободу.

видео сообщение , в котором он просил прошедших все этапы помочь ему получить базы данных, которые, в свою очередь, слил другой хакер под ником YK44B12 .

К тому времени люди уже с нетерпением ждали финала и снова активизировались в дискорд-чате, организовав голосовой мозговой штурм.

Участники не сразу поняли, что от них требуется, но вскоре поняли, что необходимо применять техники.

ОСИНТ , а затем навыки веб-сканирования.

Они получили доступ к системе видеонаблюдения своей новой цели и поймали YK44B12 в собственной квартире:

И тогда они начали три дня постоянная онлайн-трансляция!

Наметанный глаз быстро обнаружил на столе хакера флешку и NFC-ключ, которые тоже пришлось взломать чуть ли не в самом конце предстоящего путешествия.

Обнаружив на используемом им виртуальном сервере канал удаленного управления, который он, видимо, таким образом настроил для доступа через Интернет, участники также получили доступ к его личному ноутбуку, стоящему в комнате.

Затем постепенно переходя от одной машины к другой, почти как в реальной жизни.

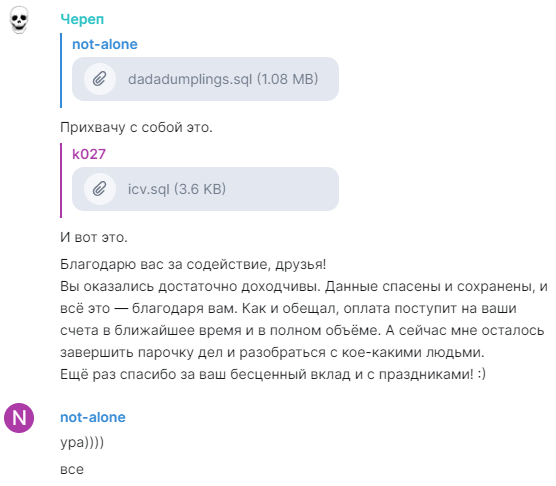

пентесты , например, используя социальная инженерия заставив его на время вставить флэшку с ключевым файлом, а затем неосторожно оставить ключ возле считывателя, нужные базы были успешно получены и переданы Черепу.

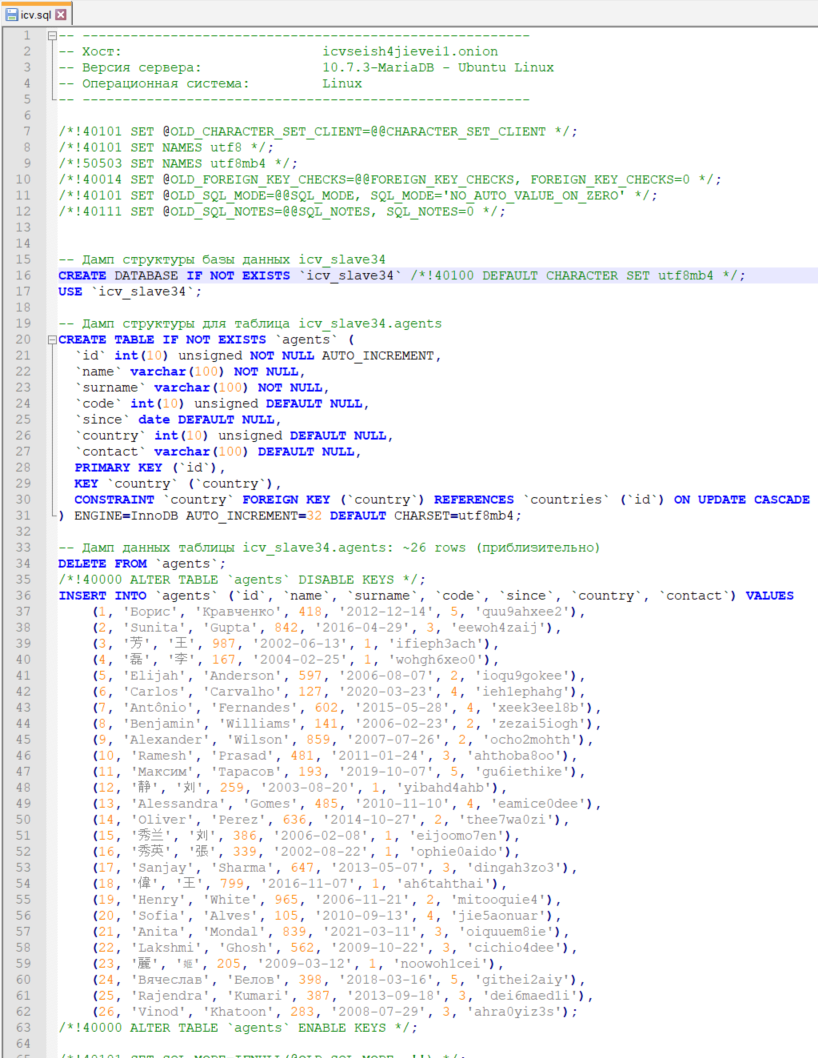

Первый из них был от вымышленного сервиса по доставке пельменей, любимого участниками, а именно Dadadumplings.ru, который содержал как данные их клиентов, так и информацию об ассортименте и сделанных заказах:

Вторая база была значительно меньше по размеру, но содержала гораздо больше ценных (по мнению Черепа) "мал золотник да дорог" ) данные.

База данных называлась ICV, и расшифровка этой аббревиатуры тогда еще не была известна, хотя на основании названия таблицы «агенты» можно было сделать некоторые предположения:

На всё это у участников ушло 3 дня – и это неудивительно, учитывая гору дел (подробнее расскажем чуть позже, в следующих статьях), которые для этого пришлось сделать: хотя yk44b12 допустил ошибки в своих защиты, их еще надо было найти, изучить и правильно «раскрутить», чтобы получить искомое.

Но задание Черепа было успешно выполнено!

После чего некоторые могли бы подумать, что наш квест завершен, но таймер трансляции из комнаты пытался на что-то намекать.

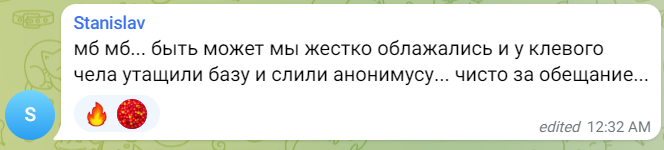

А некоторые участники еще не знали, насколько близки к истине их предположения:

Настроение квестодателей можно описать примерно так:

Было решено немного развлечь ребят и после обратного отсчета таймера, 02.05.2022 в 00:00:00, yk44b12 вернулся в трансляцию с зажигательным танцем:

Но кроме шуток!

На следующий день (3 мая), когда длинный 15-часовой таймер закончился, в эфире появился ролик, где было видно, что некий человек увозит важное дело на белом фургоне.

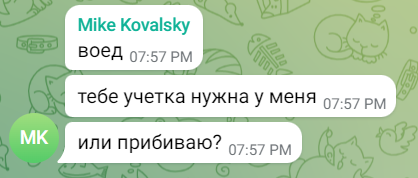

При этом участники, выполнившие задание «Череп» матрица кто-то постучал, представившись агентом ICV Вячеславом Беловым:

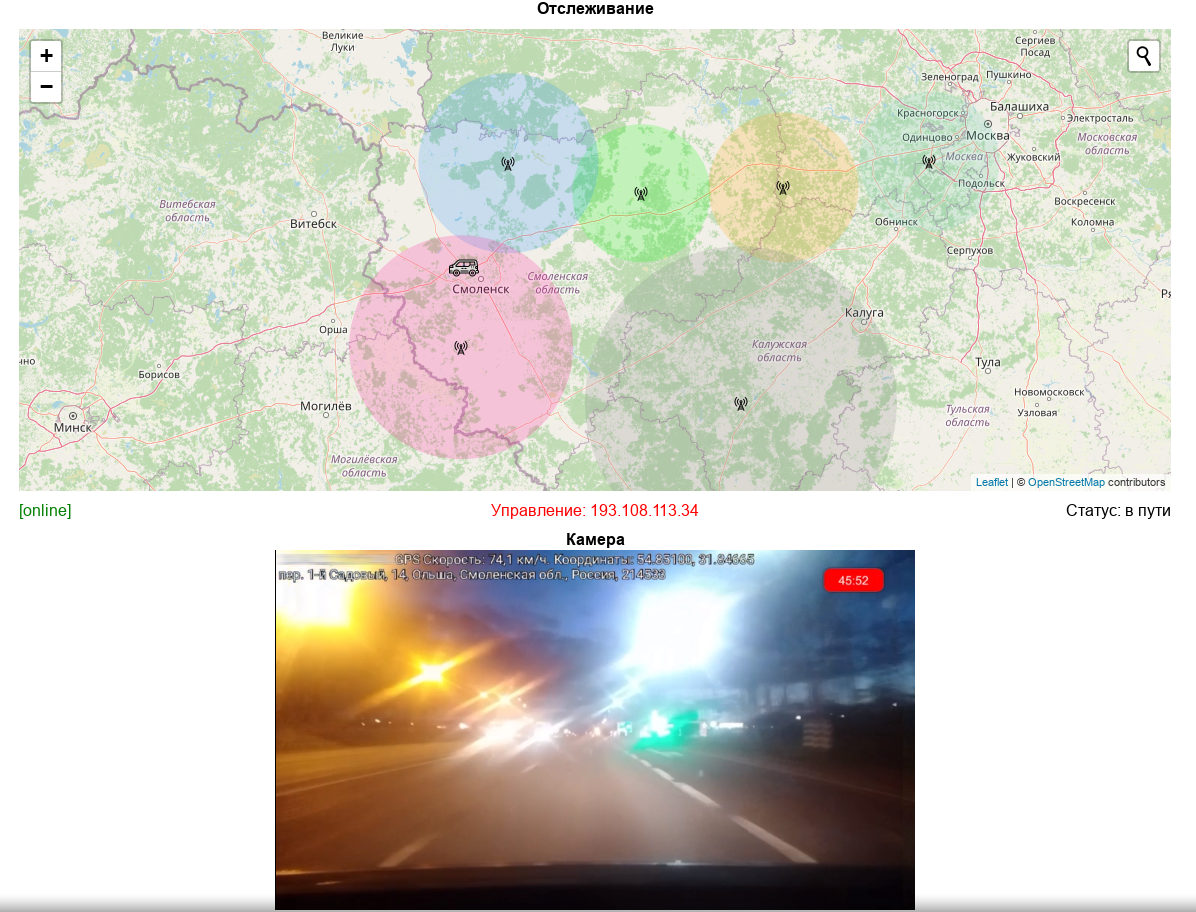

И предложил исправиться и остановить Черепа, который в этот момент направлялся за границу с полученными данными, которые продемонстрировал систему мониторинга своего умного автомобиля :

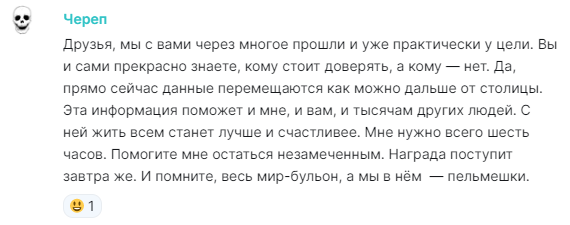

Сам Череп (кстати, он запечатлен на фото ниже, когда выходит из подъезда и садится в машину) призвал не поддаваться на провокации и продолжать ему верить:

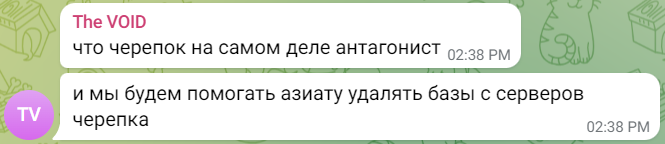

В результате игрокам пришлось быстро разделиться на две команды: 4 человека остались верны Черепу, а 8 решили сыграть против него, присоединившись к агенту (сами игроки часто называли его «корпоративным») International Cyber Vigilante. .

Тем, кто остался с Черепом, нужно было в течение 5 часов защищать от кибератак 5 диспетчерских вышек умной машины, которые одна за другой встречались на его пути, и каждая из которых в результате взлома могла передать машине команду на стоп: тогда Череп будет захвачен агентами ICV. Команде агента Вячеслава необходимо было перехватить управление любой из этих вышек и дать команду остановить машину.

Когда игроки распределились (кстати, учитывая важность кульминации, игроки могли свободно пригласить в помощь кого угодно) среди команд разгорелись нешуточные дискуссии о том, кому теперь верить:

Итогом напряженной пятичасовой борьбы за диспетчерские вышки стала победа команды Черепок, сумевшей защитить своего героя! Будем ждать от него новых задач ;)

Судьба «Черепа» и какая команда победит решалась буквально в последние полчаса, когда накал страстей достиг апогея и мы буквально отсчитывали последние минуты до пересечения машиной границы.

Полную версию погони можно посмотреть на сайте наша группа вконтакте .

Мы знаем, что все, кто участвовал в квесте, много вложили в процесс решения головоломок, поэтому после долгой встречи - они решили - победившей команде защитников было предложено разделить сладкий вкус победы с любыми игроками по их выбору.

, в том числе из проигравшей команды, чем они благородно воспользовались.

По этическим соображениям мы не будем публиковать разбивку вклада в итоговую победу – это останется тайной внутри команд. Однако и здесь были интересные моменты; один из участников проигравшей команды решил поделиться со своей командой частью выделенного приза.

Череп сдержал свое обещание, но мы почтим память всех активных участников этого квеста.

?-и-и-и! фанфары - Победа! Победители — Команда Череп (комната — yk44b12):

- Келсейро**

- кролик**

- крона**

- потерянный**

Корпоративный коллектив (комната – МКВ, «Правильный выбор»):

- прост**

- к0**

- не-аль**

- шитья**

- p.s_man_**

- звгол**

- pab** (не прошел в финал, но был приглашен игроками)

- petrifi** (не прошел в финал, но был приглашен игроками)

- бесплатно**

- ross_te**

Также по каждому из приведенных выше списков приведем:

- Особая футболка из нашего коллекционного товара, внешний вид которой будет отражать этот квест.

- Персональные промокоды на наши услуги (что бы было без наших серверов ;))

- Уникальные стикеры и стикерпаки для социальных сетей – подробнее о них ниже:

Стикерпак будет опубликован в социальных сетях, но особым участникам мы раздадим стикеры.

И наконец, немного цифр: Дата начала: 10.02.2022 – первый день раздачи визиток Дата окончания: 03.05.2022 — последний этап с погоней Общая продолжительность - 82 дня! Пиковое количество активных участников: 177 Количество активных участников, которые смогли выйти в финал и были награждены призами: 14 Все «жареные» подробности противостояния команд, не включившие в себя реальные истории тактического обмана противника, а также подробное описание решаемых задач ждите в следующих статьях.

Теги: #информационная безопасность #квест #ctf #ruvds_articles #ruvds_articles #готовься к игре

-

Ecir 2013 - В Москве

19 Oct, 24 -

Как Работает Разработка Обучающих Игр?

19 Oct, 24