Во многих случаях методы, применявшиеся в 80-х годах прошлого века, были эффективнее современных.

Источник: tvtropes.org

Теперь, что бы вы ни слушали, ни смотрели, что бы вы ни играли, 90% всего контента защищено авторским правом.

Разработчики встраивают в свои продукты разнообразные схемы «антипиратской» защиты.

Для программного обеспечения требуются лицензии, коды и аутентификация пользователя в сети.

Понятно, что все эти технологии защиты от «пиратов» появились не просто так.

С годами они развивались и совершенствовались.

Каковы были истоки? Разработчики программного обеспечения, в том числе игр, использовали защиту от копирования еще до появления Интернета.

В большинстве случаев схемы защиты были вовсе не цифровыми, а.

аналоговыми.

Схемы ранней защиты от копирования существовало два типа: кодовые диски и ручной поиск.

Если скопировать игру или какое-то программное обеспечение было легко, то обойти такой метод защиты было сложно, если вообще возможно.

Перемещающиеся элементы, цветные страницы, циклы вопросов и ответов были весьма эффективными, хотя и раздражали некоторых пользователей.

Более того, Интернет еще не стал всемирной сетью.

Не было либо цифровых сканирований, цветных копиров, брутфорса и т. д., либо всё это было недоступно рядовому пользователю.

Об аналоговых методах защиты можно говорить как о низких технологиях, которые помогли решить высокотехнологичные задачи.

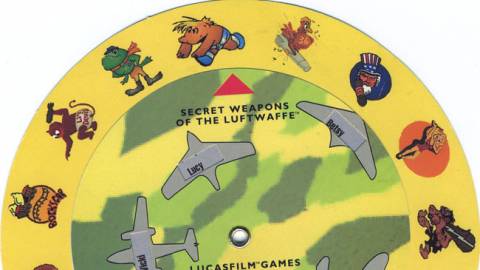

Кодовые колеса

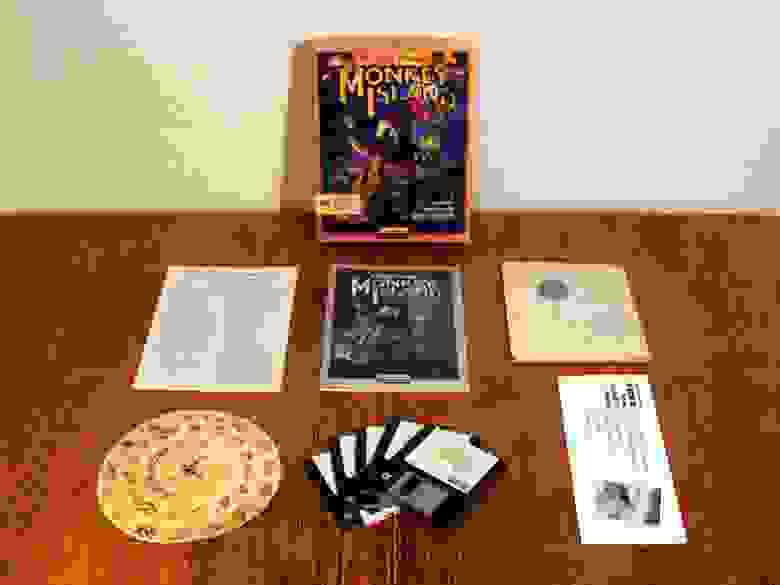

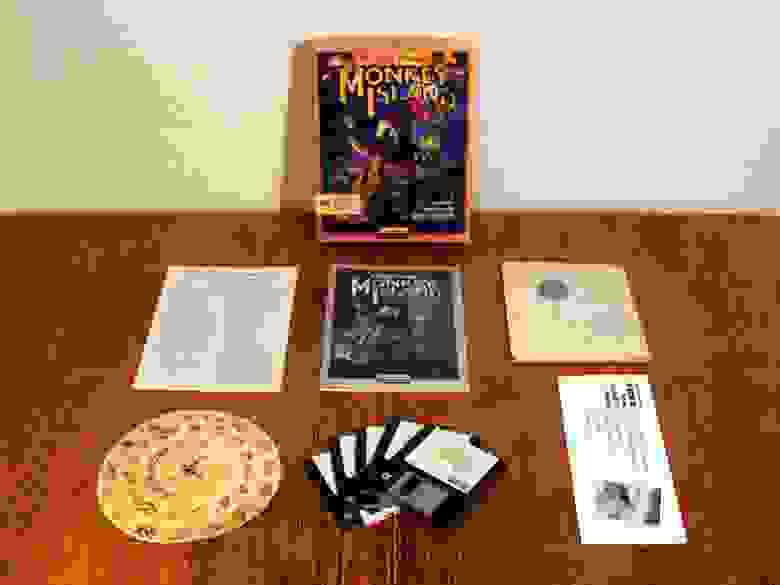

Многие игры поставлялись со специальными механическими устройствами, называемыми «кодовыми дисками».Игра «Zany Golf», например, продавалась вместе с двумя картонными дисками, где один круг был немного меньше другого.

По краям дисков были написаны определенные слова.

На меньшем диске также были прорези, расположенные по спирали.

В определенный момент игры пользователю давалось слово на внешней стороне большего диска, слово на внешней стороне меньшего диска и код слота для просмотра.

Если игрок разместил оба диска правильно, то в названном слоте появлялся код, который нужно было ввести в игру для продолжения.

В игре «Zany Golf» к дискам применялись термины гольфа.

То же самое сделали и разработчики игры «Их звездный час».

Там использовались названия самолетов Люфтваффе.

А разработчики игры SSI усложнили жизнь покупателям.

Вместо обычных слов они взяли символы из языков фэнтезийных рас.

Плюс диск имел три набора слотов, каждый набор располагался строго по своей спирали.

Такие диски было крайне сложно скопировать вручную.

А если фотографировать или пользоваться ксероксом, то придется испортить всю конструкцию.

Ну какой уважающий себя компьютерщик станет уничтожать документацию по программному обеспечению? Конечно, диски копировались, но это были достаточно единичные случаи.

Похожая система использовалась в Alone in the Dark 2. Только здесь были не картонные диски, а что-то вроде игровых карточек с рядом геометрических элементов на одной из сторон.

Эти карты были связаны с сюжетом игры; без них невозможно было пройти Alone in the Dark 2. В определенный момент игры геймеру сообщались значения пары карт и номер слота, в котором он должен был искать, кладя одну карту поверх другой.

Например, «положите карту «3 бубен» на «Пиковую даму» и назовите символ в первом ряду второго столбца».

Почти все игровые элементы были цветными, что делало невозможным использование копировальных аппаратов, которые в то время были черно-белыми.

«Угнать» эту игру было практически невозможно.

Ручной поиск

Это обычная защита для большого количества игр, включая Populous, X-Com: UFO Defense, Railroad Tycoon, Prophecy и многих других игр.При этом никаких дополнительных предметов вместе с игрой не продавалось.

Информация, необходимая для сравнения с игрой, содержалась в инструкции к игре.

Необходимые данные можно было распечатать на свободных страницах инструкции.

В игре Populous пользователю показывали герб определенного мира и просили назвать этот мир.

В инструкции гербы с указанными названиями печатались внизу ряда страниц.

Так, иногда приходилось пролистывать всю инструкцию, чтобы найти нужные данные.

А без мануала играть было невозможно.

В Railroad Tycoon показывались изображения поездов, и вам нужно было дать им названия.

В «Пророчестве» показывалось изображение врага, и вам нужно было идентифицировать этого персонажа.

Такой метод защиты от копирования заставлял пользователя постоянно перелистывать свои инструкции, так что при активной игре руководства через короткое время изрядно потрепались.

Паузы в игре, когда нужно было пройти проверку, очень раздражали, плюс трата времени.

В Sim City использовался специальный буклет с красными страницами, который входил в коробку с игрой.

В этом буклете было 4 страницы и 88 различных кодов.

Читать все это было очень трудно, даже при ярком солнечном свете.

Разработчики постарались таким образом защитить свой буклет от копировального аппарата.

И им это удалось – «ксерифицировать» документ удалось, но на выходе получился практически черный лист, на котором уже ничего понять невозможно.

Неизвестно, сколько игроков повредили зрение.

Работа с буклетом также заняла немало времени.

Меньше времени было потрачено на работу с защитным механизмом игры X-Com: UFO Defense. Здесь геймеру конкретно рассказали, что делать и куда смотреть.

Обычно нужно было ввести код, расположенный на странице под названием игра.

Разработчики других игр пошли дальше, и в результате пользователю нужно было найти на заданной странице определенную строку текста и назвать такое-то слово.

Не очень креативно, но и времени много не заняло.

Картографическое подтверждение

Этот метод защиты от копирования использовали разработчики игры «Ультима».В коробке была очень красочная и подробная карта.

Чтобы подтвердить оригинальность игры, пользователю приходилось искать ответ как в руководстве, так и на карте, на пересечении определенной долготы и широты.

Вопросы типа «На какой долготе находится город Скара-БрейЭ» были повесткой дня.

А если еще принять во внимание тот факт, что вся информация на карте была записана с помощью рун, то для новичка это было сложно – ему приходилось сначала все переводить (по мануалу), а потом уже искать долготу.

Но это было больше похоже на развлечение, поэтому геймеры особо не жаловались.

Еще более интересным оказалось сочетание цифровых и реальных элементов в игре Deadline от Infocom. Разработчикам не удалось уместить все игровые тексты в 80 КБ.

И тогда было решено создать не цифровые, а настоящие игровые элементы с необходимыми текстами.

Они оригинально соединились с цифровым миром.

Это была и защита от копирования, и очень увлекательная игра, которую оценили как критики, так и геймеры.

Оригинальную схему использовали и разработчики игры Indianapolis 500: The Simulation. Во время виртуальных гонок игроку был показан пиксельный портрет одного из победителей реальной гонки Indy 500. К игре прилагался альманах, в котором были перечислены все победители гонок за разные годы.

От игрока требовалось указать имя человека, которого он увидел на экране дисплея.

Или геймера попросили написать модель автомобиля, на котором ездил этот гонщик.

Была также игра под названием «Где в мире Кармен Сан-ДиегоЭ», которая шла вместе с копией Всемирного альманаха 1990 года.

Покупатель игры должен был ответить на вопросы типа «Какова численность населения ЗамбииЭ» Это было одновременно и защитой, и образовательным инструментом.

Интересный метод защиты от копирования использовали разработчики первых версий программного обеспечения Game Guru, поставлявшегося на дискетах.

Уже в те времена эта программа позволяла редактировать данные игры в шестнадцатеричном редакторе, входящем в комплект программного обеспечения.

Программа рассказала, что и где изменить, чтобы получить бесконечные жизни, много денег и т.д. в разных играх.

Так, количество установок программы было ограничено тремя установками.

Каждый раз при установке программного обеспечения в специальный файл на диске добавлялся маркер.

Когда количество маркеров достигло трёх, программу уже нельзя было установить.

Если владелец дискеты пытался защитить ее от записи, программа просто переставала работать и не запускалась.

Но другой метод защиты – обращение к покупателю, к его сознанию.

На момент появления этого видео (его показывали по ТВ) пользователи ПК учились работать с загрузочными дискетами и расширяли память и часто копировали игры и программы друг у друга.

Интересно, сколько пользователей компьютеров после просмотра этого видео отказались нелегально скопировать заветную игру, которую они одолжили у друга? Теги: #Игры и игровые приставки #История ИТ #НЛО #защита от копирования #популярность #антипиратство #кодовые колеса

-

Определение Блоггинга

19 Oct, 24 -

Коварные Процентильные Фильтры

19 Oct, 24 -

Уралсвязьинформ Запускает Услуги Ngn/Ip

19 Oct, 24