Закончился первый день знаменитого конкурса Pwn2Own 2016, который проходит в Ванкувере.

Конкурс представляет собой платформу, на которой исследователи безопасности могут продемонстрировать свои эксплойты для различных продуктов, включая веб-браузеры и плагины к ним.

На этот раз была немного изменена система Pwn2Own и введена система баллов за успешную эксплуатацию уязвимостей, а в списке продуктов появилось известное программное обеспечение для виртуализации VMware Workstation.

Как нетрудно догадаться, в случае с VMware Workstation участникам предлагается продемонстрировать успешный «побег» из виртуальной машины (VM escape) и, запустив эксплойт на виртуальной машине, его код должен быть выполнен на хосте.

Правила предусматривают, что все запускаемое программное обеспечение, а также ОС должны быть полностью обновлены (актуальны).

Рис.

Количество баллов, начисляемых за успешный взлом определенного программного обеспечения.

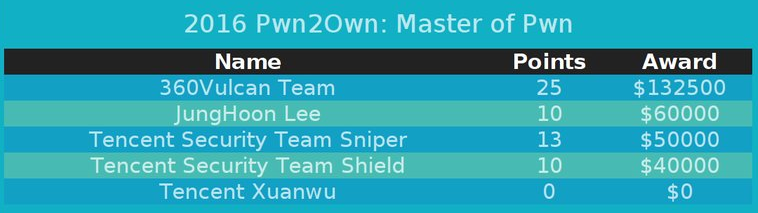

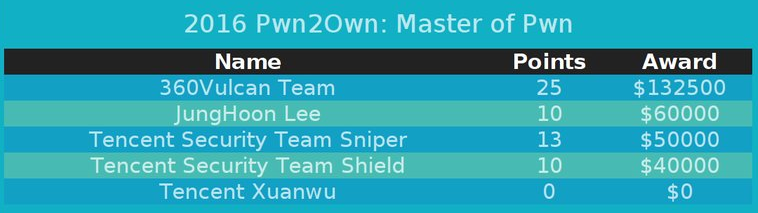

Система баллов работает следующим образом.

Например, участник дважды успешно продемонстрировал удаленное выполнение кода (RCE): один раз для Google Chrome в обход песочницы и один раз для Microsoft Edge в обход песочницы, получив максимальные СИСТЕМНЫЕ права.

В этом случае ему будет начислено 10+3+10+5=28 очков.

Участнику, набравшему наибольшее количество баллов, присваивается звание «Мастер Пвн».

В этом году цены за успешную работу были следующими (64-битные веб-браузеры актуальных версий Microsoft Windows 10, Apple OS X El Capitan).

Как и в прошлый раз, в состав плагинов не вошло известное программное обеспечение Oracle Java. Кроме того, с конкурса были сняты такие веб-браузеры, как Microsoft Internet Explorer 11 и Mozilla Firefox, а также плагин Adobe Reader.

- Google Chrome: 65 000 долларов.

- Microsoft Edge: 65 000 долларов США.

- Adobe Flash on Edge: 60 000 долларов США.

- Apple Safari: 50 000 долларов.

- Получение СИСТЕМНЫХ или рут прав: 20 000$.

- Побег из VMware Workstation: 75 000 долларов.

Успешная запись должна быть разработана так, чтобы использовать уязвимость для изменения стандартного пути выполнения программы или процесса, чтобы обеспечить выполнение произвольных инструкций.В первый день соревнований были успешно продемонстрированы эксплойты для Google Chrome, Flash Player on Edge с СИСТЕМНЫМИ правами в Windows 10 и Safari. «Эксплойт для VMware Workstation не был продемонстрирован.Запись необходима, чтобы обойти методы цели, предназначенные для обеспечения безопасного выполнения кода, такие как предотвращение выполнения данных (DEP), рандомизация макета адресного пространства (ASLR) и изолированная программная среда приложения.

Полученные полезные данные должны выполняться в контексте с повышенными правами (например, на целевых объектах на базе Windows со средним уровнем целостности или выше).

Правила предусматривают, что демонстрируемые эксплойты должны использовать неизвестные уязвимости нулевого дня, о которых будет сообщено поставщикам после их демонстрации.

После выхода соответствующих обновлений информация об уязвимостях может быть публично раскрыта.

Теги: #Pwn2Own #информационная безопасность

-

Сервер Прометея И Tls

19 Oct, 24 -

Хабрареволюция!

19 Oct, 24 -

Обзор Игры Penumbra: Black Plague Для Linux

19 Oct, 24 -

Выпущена Новая Версия Netbeans Ide 7.1.

19 Oct, 24 -

Плохие Стихи В Рунете

19 Oct, 24 -

Краткая Инструкция: Github Через Tor

19 Oct, 24