Утечки данных — больная тема для служб безопасности.

А теперь, когда большинство людей работают из дома, опасность утечек значительно возрастает. Именно поэтому известные киберпреступные группировки уделяют повышенное внимание устаревшим и недостаточно безопасным протоколам удаленного доступа.

И, что интересно, сегодня все больше утечек данных связано с программами-вымогателями.

Как, почему и каким образом – читайте под катом.

Начнем с того, что разработка и распространение программ-вымогателей сама по себе является очень прибыльным криминальным бизнесом.

Например, по данным американского ФБР, Группа Содинокиби за последний год она заработала примерно 1 миллион долларов в месяц.

А злоумышленники, использовавшие Рюк, получили еще больше — в начале деятельности группировки их доход составлял $3 млн в месяц.

Поэтому неудивительно, что многие директора по информационной безопасности (CISO) включают программы-вымогатели в число пяти главных бизнес-рисков.

Операционный центр Acronis Cyber Protection Operation Center (CPOC), расположенный в Сингапуре, подтверждает рост киберпреступности в сфере программ-вымогателей.

Во второй половине мая в мире было заблокировано на 20% больше программ-вымогателей, чем обычно.

После небольшого снижения сейчас, в июне, мы снова наблюдаем рост активности.

И для этого есть несколько причин.

Залезть на компьютер жертвы

Технологии безопасности развиваются, и злоумышленникам приходится несколько менять свою тактику, чтобы проникнуть в конкретную систему.Целевые атаки программ-вымогателей продолжают распространяться через хорошо продуманные фишинговые электронные письма (включая методы социальной инженерии).

Однако в последнее время разработчики вредоносного ПО уделяют большое внимание удаленным работникам.

Для их атаки можно найти плохо защищенные сервисы удаленного доступа, такие как RDP, или VPN-серверы с уязвимостями.

Вот что они делают. В даркнете есть даже программы-вымогатели как услуги, которые предоставляют все необходимое для атаки на выбранную организацию или человека.

Злоумышленники ищут любые способы проникновения в корпоративную сеть и расширения спектра атак.

Таким образом, попытки заражения сетей поставщиков услуг стали популярным трендом.

Поскольку облачные сервисы сегодня только набирают популярность, заражение популярного сервиса позволяет атаковать десятки, а то и сотни жертв одновременно.

Если веб-интерфейс управления безопасностью или консоли резервного копирования скомпрометированы, злоумышленники могут отключить защиту, удалить резервные копии и позволить своему вредоносному ПО распространиться по всей организации.

Кстати, именно поэтому эксперты рекомендуют тщательно защищать все сервисные учетные записи с помощью многофакторной аутентификации.

Например, все облачные сервисы Acronis позволяют установить двойную защиту, поскольку в случае компрометации вашего пароля злоумышленники могут свести на нет все преимущества использования комплексной системы киберзащиты.

Расширение спектра атак

Когда заветная цель достигнута, и вредоносное ПО уже находится внутри корпоративной сети, для дальнейшего распространения обычно используется вполне стандартная тактика.Злоумышленники изучают ситуацию и стремятся преодолеть барьеры, созданные внутри компании для противодействия угрозам.

«Эта часть атаки может происходить вручную (ведь если они уже попали в сеть, то наживка на крючке»!).

Для этого используются известные инструменты, такие как PowerShell, WMI PsExec, а также более новый эмулятор Cobalt Strike и другие утилиты.

Некоторые преступные группы специально нацелены на менеджеры паролей, чтобы глубже проникнуть в корпоративную сеть.

А такое вредоносное ПО, как Ragnar, недавно было замечено в полностью закрытом образе виртуальной машины VirtualBox, что помогает скрыть наличие на машине стороннего ПО.

Таким образом, попав в корпоративную сеть, вредоносная программа пытается проверить уровень доступа пользователя и использовать украденные пароли.

Такие утилиты, как Mimikatz и Bloodhound & Co., помогают взломать учетные записи администраторов домена.

И только когда злоумышленник посчитает возможности распространения исчерпанными, программа-вымогатель загружается непосредственно в клиентские системы.

Программы-вымогатели как прикрытие

Учитывая серьезность угрозы потери данных, с каждым годом все больше компаний внедряют так называемый «План аварийного восстановления».Благодаря этому им не приходится слишком беспокоиться о зашифрованных данных, а в случае атаки программ-вымогателей они не начинают собирать выкуп, а запускают процесс восстановления.

Но и нападавшие не спят. Под видом программ-вымогателей происходит массовая кража данных.

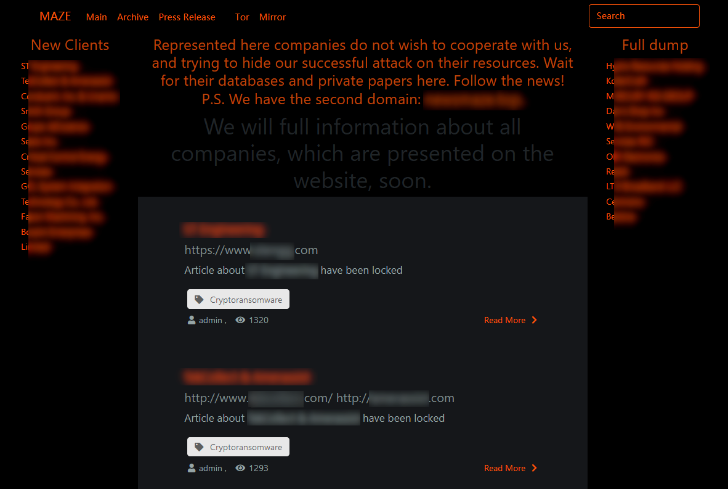

Maze первыми массово применили подобную тактику еще в 2019 году, хотя другие группировки периодически объединяли атаки.

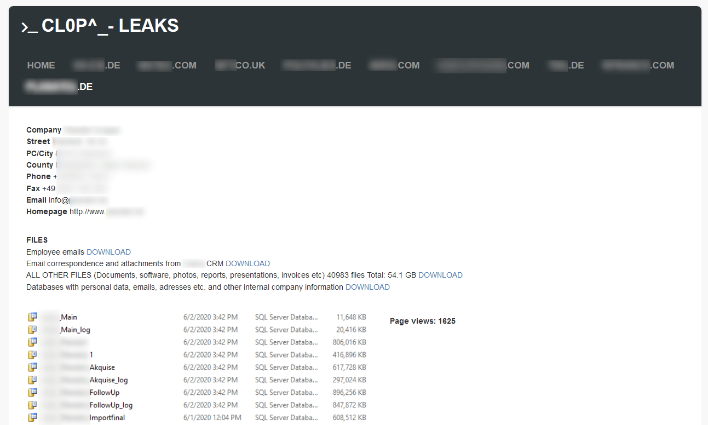

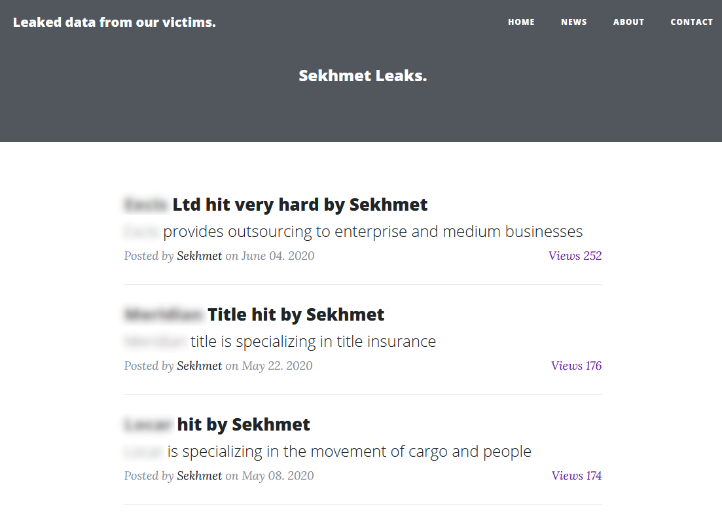

Сейчас кражей данных параллельно с шифрованием занимаются как минимум Sodinokibi, Netfilm, Nemty, Netwalker, Ragnar, Psya, DoppelPaymer, CLOP, AKO и Sekhmet. Иногда злоумышленникам удается выкачать из компании десятки терабайт данных, которые могли бы быть обнаружены средствами сетевого мониторинга (если бы они были установлены и настроены).

Ведь чаще всего передача данных происходит просто с помощью скриптов FTP, Putty, WinSCP или PowerShell. Чтобы обойти системы DLP и сетевого мониторинга, данные могут быть зашифрованы или отправлены в виде архива, защищенного паролем, что является новой проблемой для групп безопасности, которым необходимо проверять исходящий трафик на наличие таких файлов.

Изучение поведения инфокрадов показывает, что злоумышленники не собирают все — их интересуют только финансовые отчеты, клиентские базы данных, личные данные сотрудников и клиентов, контракты, записи и юридические документы.

Вредоносная программа сканирует диски на наличие любой информации, которая теоретически может быть использована для шантажа.

В случае успеха такой атаки злоумышленники обычно публикуют небольшой тизер, демонстрируя несколько документов, подтверждающих утечку данных из организации.

А некоторые группы публикуют весь набор данных на своем сайте, если время выплаты выкупа уже истекло.

Чтобы избежать блокировки и обеспечить широкий охват, данные также публикуются в сети TOR. Еще один способ монетизации — продажа данных.

Например, Sodinokibi недавно объявила об открытых аукционах, на которых данные достаются тому, кто предложит самую высокую цену.

Стартовая цена таких сделок составляет $50-100 тыс.

в зависимости от качества и содержания данных.

Например, набор из 10 000 записей о движении денежных средств, конфиденциальных деловых данных и отсканированных водительских прав был продан всего за 100 000 долларов.

А за 50 000 долларов можно было купить более 20 000 финансовых документов плюс три базы данных бухгалтерского учета и данных о клиентах.

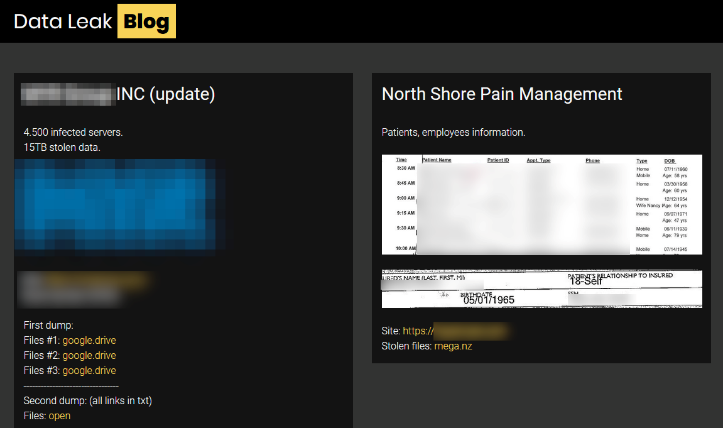

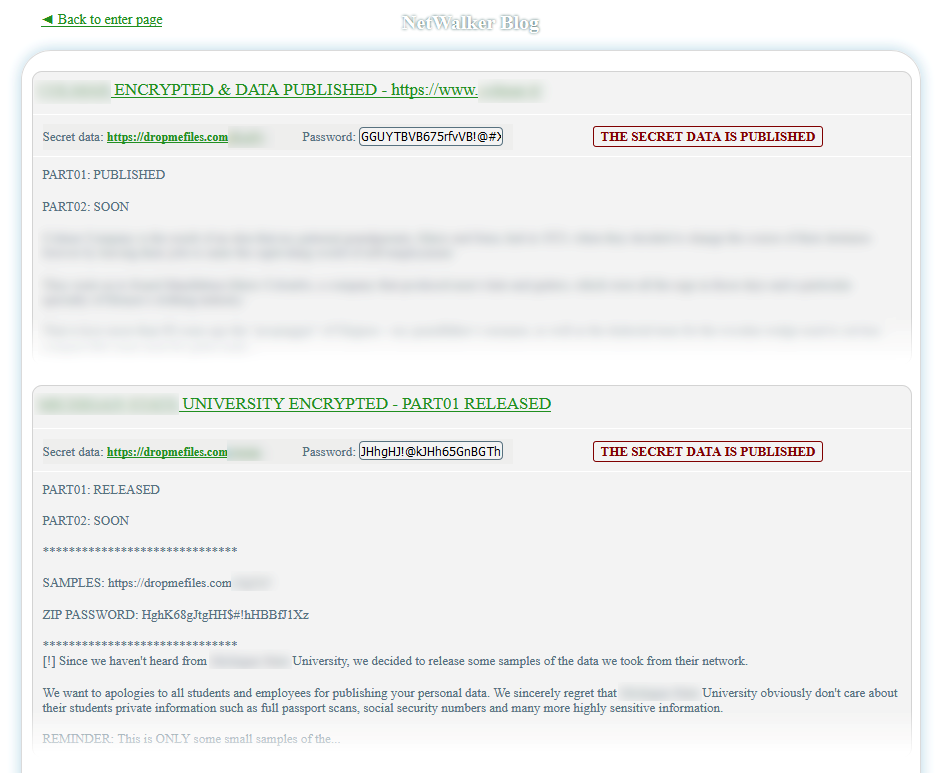

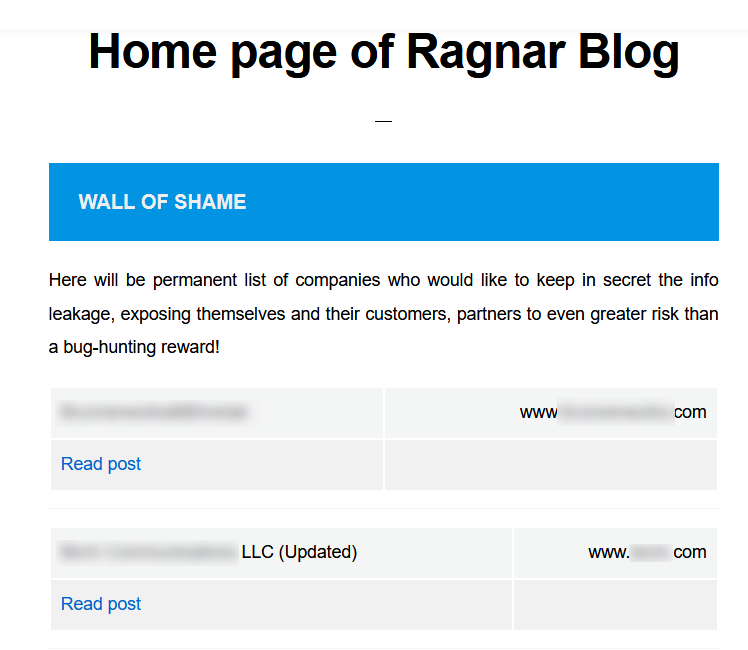

Сайты, на которых публикуются утечки, сильно различаются.

Это может быть простая страница, на которой просто выложено все украденное, но есть и более сложные конструкции с разделами и возможностью покупки.

Но главное, что все они служат одной цели – повысить шансы злоумышленников получить реальные деньги.

Если эта бизнес-модель покажет хорошие результаты для злоумышленников, можно не сомневаться, что подобных сайтов станет еще больше, а методы кражи и монетизации корпоративных данных получат дальнейшее расширение.

Вот как выглядят нынешние сайты, публикующие утечки данных:

Что делать с новыми атаками

Основная проблема для команд безопасности в этой среде заключается в том, что в последнее время все больше и больше инцидентов, связанных с программами-вымогателями, оказываются лишь отвлекающим фактором от кражи данных.Злоумышленники больше не полагаются только на шифрование сервера.

Наоборот, основная цель — организовать утечку, пока вы боретесь с вымогателями.

Таким образом, использования только системы резервного копирования, даже при наличии хорошего плана восстановления, недостаточно для противодействия многоуровневым угрозам.

Нет, без резервных копий, конечно, тоже не обойтись, ведь злоумышленники обязательно попытаются что-то зашифровать и потребовать выкуп.

Дело скорее в том, что теперь каждая атака с использованием программ-вымогателей должна рассматриваться как повод для всестороннего анализа трафика и начала расследования возможной атаки.

Вам также следует подумать о дополнительных функциях безопасности, которые могут:

- Быстро обнаруживайте атаки и анализируйте необычную сетевую активность с помощью ИИ.

- Мгновенно восстанавливайте системы после атак программ-вымогателей нулевого дня, чтобы вы могли отслеживать сетевую активность.

- Блокируйте распространение классических вредоносных программ и новых видов атак в корпоративной сети.

- Анализ программного обеспечения и систем (включая удаленный доступ) на наличие текущих уязвимостей и эксплойтов.

- Предотвратить передачу неопознанной информации за пределы корпоративного периметра

Войти , Пожалуйста.

Вы когда-нибудь анализировали фоновую активность во время атаки программы-вымогателя? 30% Да 3 70% Нет 7 Проголосовали 10 пользователей.

4 пользователя воздержались.

Теги: #информационная безопасность #Хранение данных #Антивирусная защита #Восстановление данных #утечки данных #Acronis #Ransomare

-

Искусственный Интеллект Против Коронавируса

19 Oct, 24