Для будущих студентов курса " Администратор Линукс.Теги: #информационная безопасность #linux #конфигурация Linux #ansible #администрирование Linux #песочницы #анализ вредоносного кодаПрофессиональный

" и всем интересующимся мы подготовили статью за авторством Александра Колесникова.

Цель данной статьи — показать, какие проекты существуют сегодня для автоматического анализа исполняемых файлов для ОС Linux. Предоставленная информация может быть использована для развертывания тестового стенда для анализа вредоносного кода.Эта тема может быть актуальна для администраторов и исследователей вредоносного ПО.

Возможности песочницы Linux

Основная проблема песочниц ОС Linux для анализа приложений — ограниченная поддержка процессоров, на которых работает операционная система.Так как использовать для каждой архитектуры свою физическую машину очень дорого.

Вот как виртуализированные решения, такие как Hyper-V, VMWare или VBox, используют компромисс.

Эти решения неплохо справляются со своей задачей, но допускают виртуализацию только на той архитектуре, на которой работает основной хост. Для запуска кода на ARM, MIPS и других архитектурах вам придется обратиться к другим продуктам, способным эмулировать необходимые инструкции процессора.

Попробуем собрать как можно больше проектов и посмотреть, какие архитектуры процессоров поддерживаются.

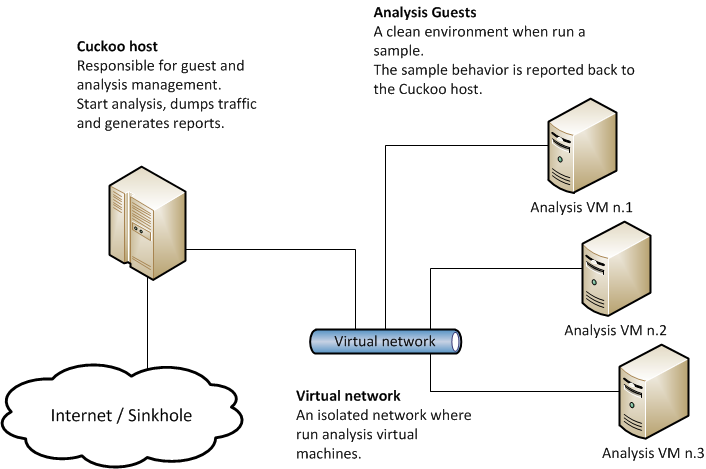

Песочница с кукушкой

Абсолютным лидером среди бесплатных автоматизированных песочниц уже давно стала песочница Кукушка .Эта песочница позволяет настроить любую популярную платформу для запуска приложений.

Песочница оснащена веб-интерфейсом, который используется для управления песочницей и получения результатов работы приложения.

Архитектура этой песочницы позволяет писать собственные плагины, которые могут менять характеристики и поведение песочницы в зависимости от запускаемого файла или установленных дополнительных настроек.

Общую архитектурную схему можно найти ниже:

Эта песочница очень популярна для анализа вредоносного ПО для ОС Windows. Разработчики утверждают, что он также может работать с ОС Linux. Единственная разница будет заключаться в том, что вместо виртуальной машины в Windows необходимо настроить виртуальную машину в Linux. Попробуем найти еще аналоги.

Песочница LiSA

Песочница с открытым исходным кодом для анализа кода под ОС Linux. Вы можете найти репозиторий песочницы здесь .В документации указано, что эта песочница может анализировать исполняемые файлы с платформ:

Такая эмуляция возможна благодаря использованию эмулятора Qemu. Песочница также предлагает статический и динамический анализ исполняемого файла.

- x86_64

- я386

- рука

- мипы

- aarch64

Статический анализ осуществляется с помощью инструмента Radare2, а динамический анализ — с помощью специального расширения ядра, собирающего события взаимодействия с ОС: файловые операции, сетевые взаимодействия, запуск команд и процессов.

В документации описано, что поддержка такого большого количества процессоров позволяет работать с прошивкой устройства.

То есть вы можете просмотреть, что выполняет программное обеспечение, которое будет записано на IoT-устройстве.

Очень полезная функция, учитывая, что вредоносное ПО может быть записано в образ прошивки устройства и работать там на постоянной основе.

Одной из особенностей является использование Docker-контейнеров.

Это значительно ускоряет настройку песочницы.

Интерфейс песочницы:

Лимонная песочница

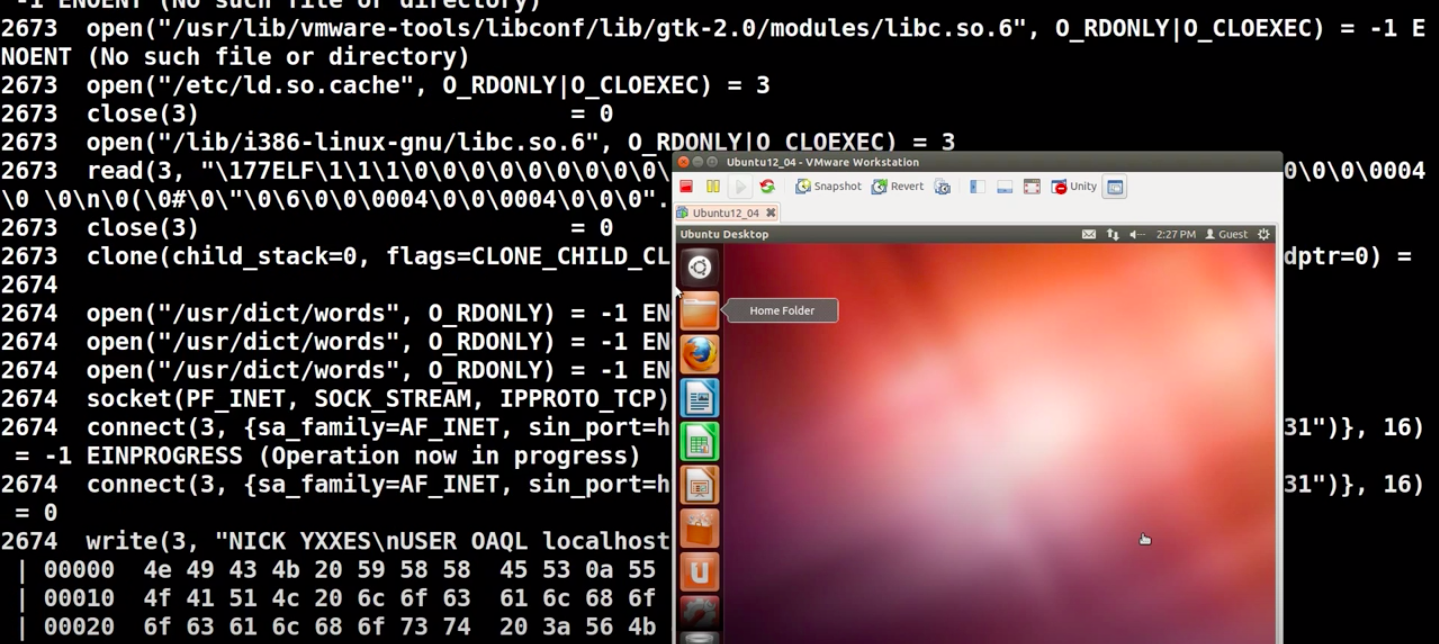

Относительно простой набор скриптов, используемый для анализа приложений.Никаких возможностей расширения (кроме написания новой логики) у него нет. Теоретически может анализировать приложения на любом процессоре, так как весь функционал написан на Python. Вы можете найти репозиторий Здесь .

Песочница работает со следующими инструментами:

Похоже, что эта песочница — это просто автоматизированная часть работы аналитика вредоносного ПО.

- Яра

- ссглубокий

- лдд

- след

- Инецим

- tcpdump

- волатильность

- системная копия

Результат работы скриптов можно увидеть ниже:

драквуф Песочница

Вы можете найти репозиторий здесь .Единственный набор инструментов, не направленный конкретно на исследование вредоносного кода.

Этот набор используется для изучения программного обеспечения в целом.

Записанные артефакты выполнения приложений настолько детальны, что вредоносное ПО также можно проанализировать.

В документации указано, что этот инструментарий может работать практически со всеми популярными операционными системами.

Единственное условие, которое должно быть выполнено на устройстве, — это вложенная виртуализация.

Все действия в песочнице реализуются путем перехвата системных функций ОС, которая используется в качестве хоста для исследуемого приложения.

К сожалению, для просмотра данных песочницы вам придется самостоятельно анализировать данные из json.

Детукс

Репозиторий песочницы можно найти Здесь .Песочница для анализа вредоносного кода.

Может анализировать следующие архитектуры:

В качестве базового гипервизора используется проект Qemu. Песочница автоматически собирает трафик и идентификаторы компрометации.

- х86

- x86_64

- РУКА

- МИПС

- МИПСЕЛЬ

Вся информация включена в отчет. В отличие от аналогов, он не имеет красивого интерфейса, а записывает все в отчет в формате json. Как видно из списка выше, выбор среди песочниц пока небольшой.

Однако набор инструментов везде практически одинаковый:

Поэтому пользователю придется сделать выбор, будет ли он анализировать данные, которые выдает песочница, или нет.

- радар2

- Волатильность

- Яра

- собственный перехватчик системных вызовов.

Узнайте больше о курсе " Администратор Линукс.Профессиональный

" .Также приглашаем всех принять участие в открытом вебинаре по данной теме.

«Практикум по написанию Ansible ролей» .

В ходе урока мы научимся писать, тестировать и отлаживать ansible роли.

Это важно для тех, кто хочет автоматизировать настройку инфраструктуры, потому что.

Это один из инструментов, позволяющий это сделать.

Присоединяйтесь к нам!

-

Почему Вам Следует Знать Flv Player?

19 Oct, 24 -

Выбор Vds-Хостинга Для Проекта Ruby On Rails

19 Oct, 24 -

Sun Tech Days 2010 - Как Это Было

19 Oct, 24 -

Концепт Коммуникатора Скартел

19 Oct, 24 -

Синкмл

19 Oct, 24