Специалисты Palo Alto Networks обнаруженный первый настоящий вирус-вымогатель для Apple OS X. Вредоносное ПО называется KeRanger и распознается нашими антивирусными продуктами как OSX/Filecoder.KeRanger.A .

КеРейнджер относится к типу крипто-вымогатели или файлкодер и специализируется на шифровании пользовательских файлов с дальнейшим требованием выкупа за расшифровку.

Для распространения вредоносной программы злоумышленники выбрали эффективный метод компрометации дистрибутивов программного обеспечения под названием Transmission for OS X. Эта программа представляет собой простой бесплатный BitTorrent-клиент. Несколько дней назад два дистрибутива Transmission v2.90 были скомпрометированы KeRanger и распространены на официальном сайте клиента.

Поскольку Transmission является бесплатным программным обеспечением, злоумышленники могут просто скомпилировать специальную версию с бэкдором и заменить ее на сервере разработчиков.

Кроме того, скомпрометированный дистрибутив был подписан законным цифровым сертификатом разработчика Mac.

Рис.

Распространение компрометированной передачи на официальном сайте.

(данные Palo Alto Networks) Поскольку файл имеет легитимную цифровую подпись, вредоносное ПО может успешно обходить защитное программное обеспечение Apple Gatekeeper. После установки скомпрометированного приложения на компьютере пользователя активируется вредоносный код. После этого KeRanger ждет целых три дня, прежде чем впервые подключиться к своему управляющему C&C-серверу, используя анонимную сеть Tor. Этот трюк маскирует присутствие программы-вымогателя после того, как пользователь был напрямую скомпрометирован.

После подключения к C&C KeRanger инициирует процесс шифрования определенных типов файлов на компьютере пользователя.

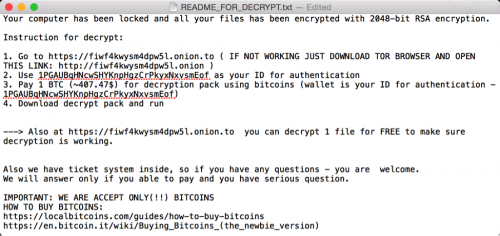

За расшифровку файлов злоумышленники требуют выкуп в размере одного биткойна (около 400 долларов США).

В дополнение к этому KeRanger пытается зашифровать файлы резервных копий, чтобы пользователь не смог восстановить из них свои данные.

Рис.

Информация об цифровой подписи вредоносного распространения.

Файлы были подписаны 4 марта.

(данные Palo Alto Networks) Как мы уже упоминали, оба скомпрометированных дистрибутива были подписаны законным цифровым сертификатом, выданным Apple. Идентификатор разработчика в этом цифровом сертификате — «POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI (Z7276PX673)», который отличается от аналогичного идентификатора, который использовался для подписи предыдущих законных версий Transmission. Скомпрометированный дистрибутив содержит дополнительный файл General.rtf, расположенный по пути Transmission.app/Contents/Resources. Этот файл представляет собой исполняемый файл Mach-O, но для его маскировки используется значок документа RTF. Исполняемый файл упакован с использованием UPX версии 3.91. Когда пользователь запускает зараженные дистрибутивы, встроенное легитимное приложение Transmission.app/Content/MacOS/Transmission скопирует файл General.rtf в папку ~/Library/kernel_service и выполнит файл «kernel_service» еще до того, как пользователь начнет работать.

с графическим интерфейсом.

Рис.

Иконки вредоносных объектов в раздаче.

(данные Palo Alto Networks)

Рис.

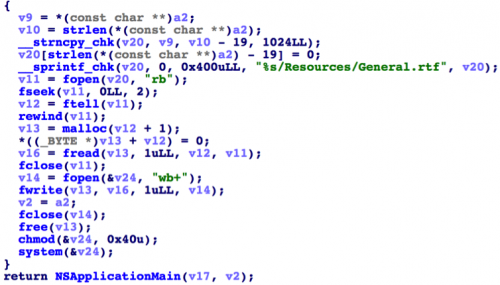

Код KeRanger выполняется упомянутым файлом General.rtf, который специализируется на шифровании файлов и требованиях выкупа.

(данные Palo Alto Networks) Вредоносная программа специализируется на шифровании более трехсот типов файлов, включая следующие:

- Документы: .

doc, .

docx, .

docm, .

dot, .

dotm, .

ppt, .

pptx, .

pptm, .

pot, .

potx, .

potm, .

pps, .

ppsm, .

ppsx, .

xls, .

xlsx, .

xlsm, .

xlt, .

xltm, .

xltx, .

txt, .

csv, .

rtf, .

tex

- Изображения: .

jpg, .

jpeg

- Аудио и видео: .

mp3, .

mp4, .

avi, .

mpg, .

wav, .

flac.

- Архивы: .

zip, .

rar., .

tar, .

gzip.

- Исходный код: .

cpp, .

asp, .

csh, .

class, .

java, .

lua.

- Базы данных: .

db, .

sql.

- Ээлектронная почта: .

eml

- Сертификаты: .

pem.

Рис.

Запрос выкупа, полученный программой-вымогателем от командного сервера.

(данные Palo Alto Networks) Зашифрованные файлы KeRanger получают дополнительное расширение .

encrypted к существующему имени.

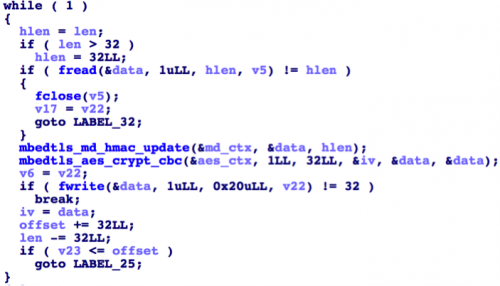

Для шифрования файлов используется процедура, аналогичная программе-вымогателю Windows, то есть используются алгоритмы шифрования симметричный AES и асимметричный RSA. Функция шифрования указана ниже.

Чтобы расшифровать файлы, вам необходимо получить закрытый ключ RSA, который можно использовать для расшифровки симметричного ключа AES, хранящегося в теле каждого файла.

Рис.

Функция шифрования файлов с использованием AES. Заключение Цифровой сертификат, используемый для подписи вредоносных файлов, уже отозван Apple, а программное обеспечение безопасности Gatekeeper уже обнаруживает файлы KeRanger. Авторы Transmission Project также были уведомлены об инциденте, а скомпрометированные дистрибутивы были удалены с сервера.

Apple добавила подписи KeRanger в свой инструмент безопасности XProtect, и компьютеры Mac автоматически получили обновление.

Теги: #вымогатели #os x #keranger #вредоносное ПО #безопасность #информационная безопасность

-

Эскимосско-Алеутские Языки

19 Oct, 24 -

Строим Себе Верстак Сравнительно Недорого

19 Oct, 24 -

3Do Или Недостающее Звено

19 Oct, 24 -

«Офис Без Планктона» (С) Новая Газета

19 Oct, 24