Система доменных имен (DNS) похожа на телефонную книгу, которая преобразует удобные для пользователя имена, такие как «ussc.ru», в IP-адреса.

Так как активность DNS присутствует практически во всех сеансах связи, независимо от протокола.

Таким образом, журналирование DNS является ценным источником данных для специалистов по информационной безопасности, позволяющим обнаружить аномалии или получить дополнительные данные об исследуемой системе.

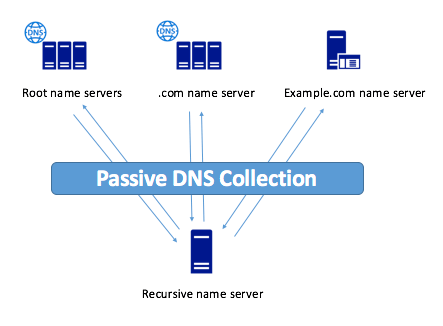

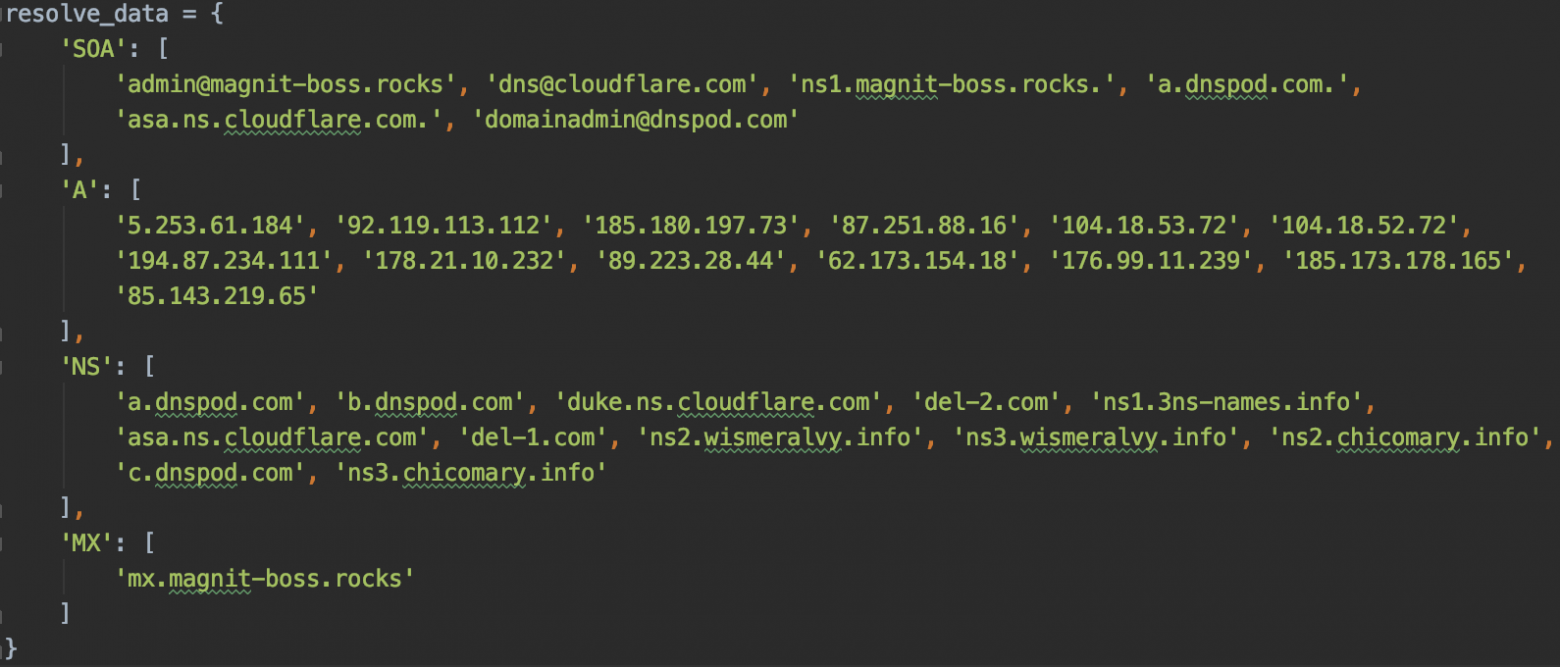

В 2004 году Флориан Веймер предложил метод журналирования под названием «Пассивный DNS», который позволяет восстанавливать историю изменений данных DNS с возможностью индексации и поиска, что может обеспечить доступ к следующим данным:

- Доменное имя

- IP-адрес запрошенного доменного имени

- Дата и время ответа

- Тип ответа

- и т. д.

Рисунок 1. Пассивный DNS (взято с сайта Ctovision.com ) Особенностью Passive DNS является то, что нет необходимости регистрировать IP-адрес клиента, что помогает защитить конфиденциальность пользователя.

На данный момент существует множество сервисов, предоставляющих доступ к данным Passive DNS:

| DNSDB | Всего вирусов | ПассивныйВсего | Осьминог | БезопасностьТрейлы | Зонтичное расследование | |

|---|---|---|---|---|---|---|

| Компания | Фарсайт Безопасность | Всего вирусов | Рискик | СафеDNS | БезопасностьТрейлы | Циско |

| Доступ | По запросу | Не требует регистрации | Регистрация бесплатна | По запросу | Не требует регистрации | По запросу |

| API | Подарок | Подарок | Подарок | Подарок | Подарок | Подарок |

| Наличие клиента | Подарок | Подарок | Подарок | Отсутствующий | Отсутствующий | Отсутствующий |

| Начало сбора данных | 2010 | 2013 год | 2009 год | Отображает только последние 3 месяца | 2008 | 2006 |

Варианты использования пассивного DNS

Используя пассивный DNS, вы можете создавать соединения между доменными именами, NS-серверами и IP-адресами.Это позволяет строить карты изучаемых систем и отслеживать изменения на такой карте от первого открытия до текущего момента.

Пассивный DNS также упрощает обнаружение аномалий трафика.

Например, отслеживание изменений в зонах NS и записях типа A и AAAA позволяет выявить вредоносные сайты, использующие метод fast flux, призванный скрыть C&C от обнаружения и блокировки.

Потому что легитимные доменные имена (за исключением тех, которые используются для балансировки нагрузки) не будут часто менять свои IP-адреса, а большинство легитимных зон редко меняют свои NS-серверы.

Пассивный DNS, в отличие от прямого поиска поддоменов с помощью словарей, позволяет найти даже самые экзотические доменные имена, например «222qmxacaiqaaaaaazibq4aaidhmbqaaa0undefined7140c0.p.hoff.ru».

Это также иногда позволяет найти тестируемые (и уязвимые) области сайта, материалы для разработчиков и т. д.

Исследование ссылки из электронного письма с использованием пассивного DNS

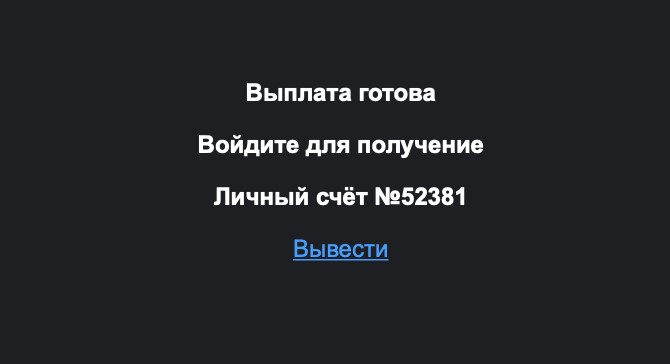

В настоящее время спам является одним из основных способов проникновения злоумышленника на компьютер жертвы или кражи конфиденциальной информации.Попробуем проверить ссылку из такого письма с помощью Passive DNS, чтобы оценить эффективность этого метода.

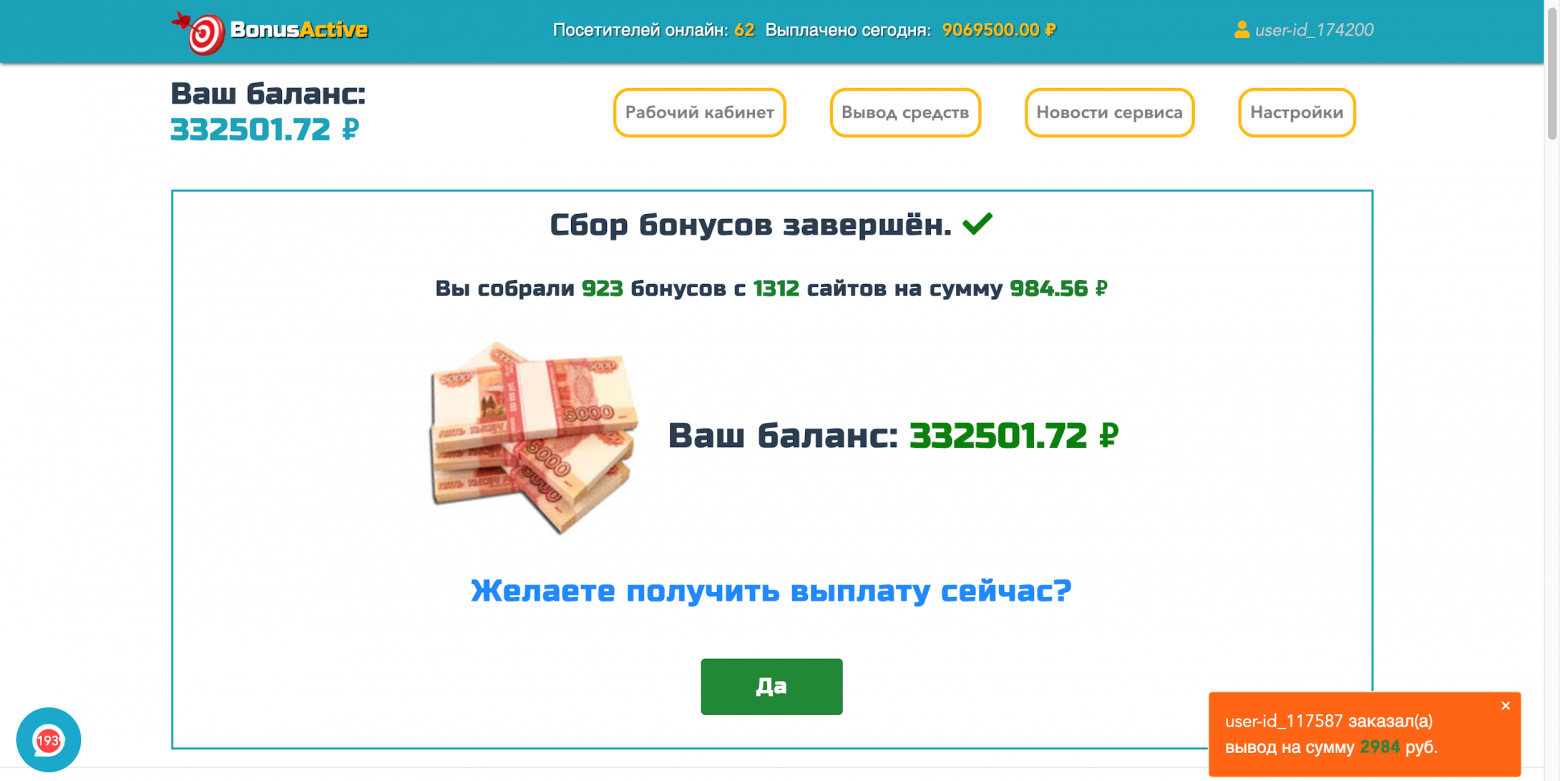

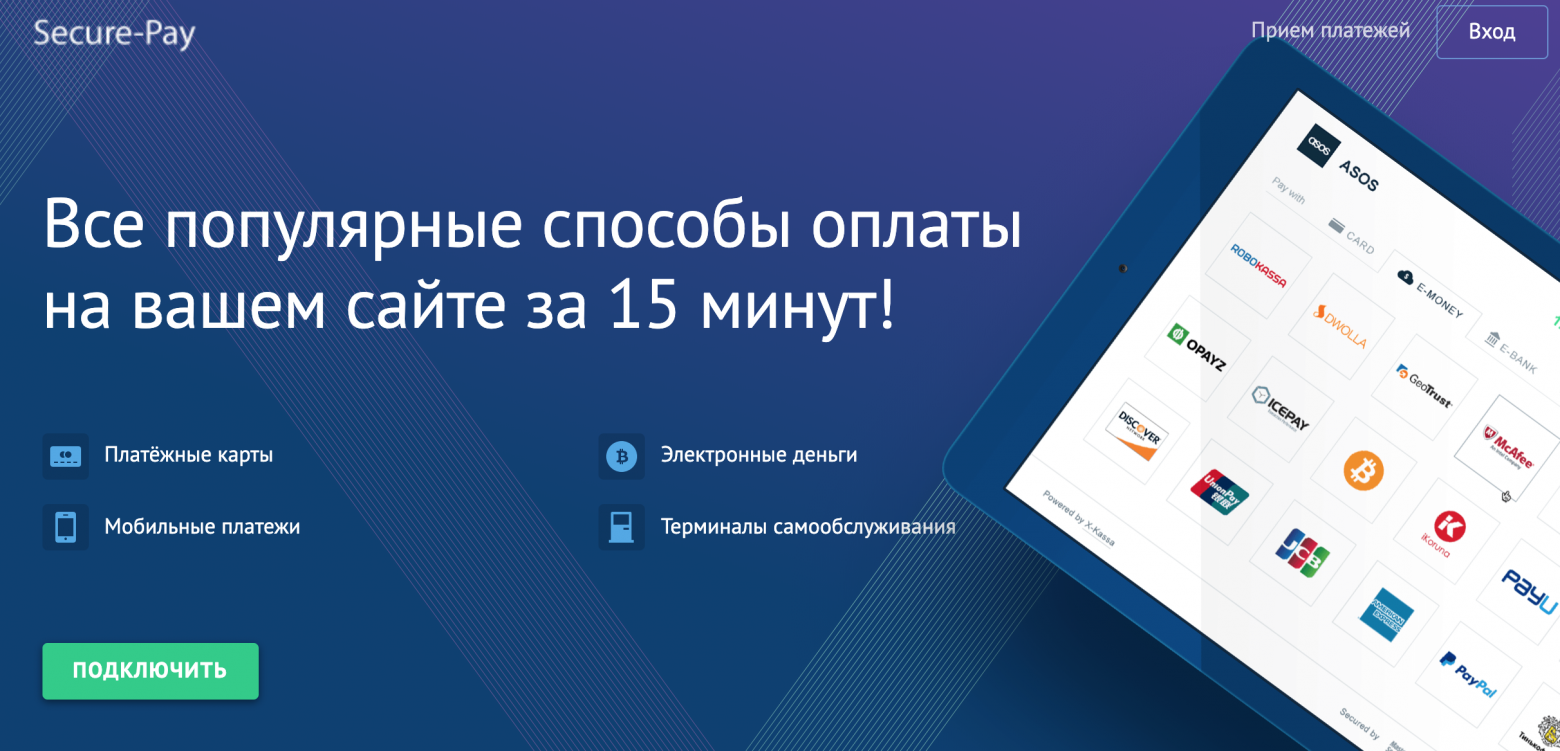

Рисунок 2. Спам-письмо Ссылка из этого письма вела на сайт magnit-boss.rocks, который предлагал автоматически собирать бонусы и получать деньги:

Рисунок 3. Страница, размещенная на домене Magnit-boss.rocks Для изучения этого сайта я использовал API Рискик , у которого уже есть 3 готовых клиента на Питон , Рубин И Ржавчина .

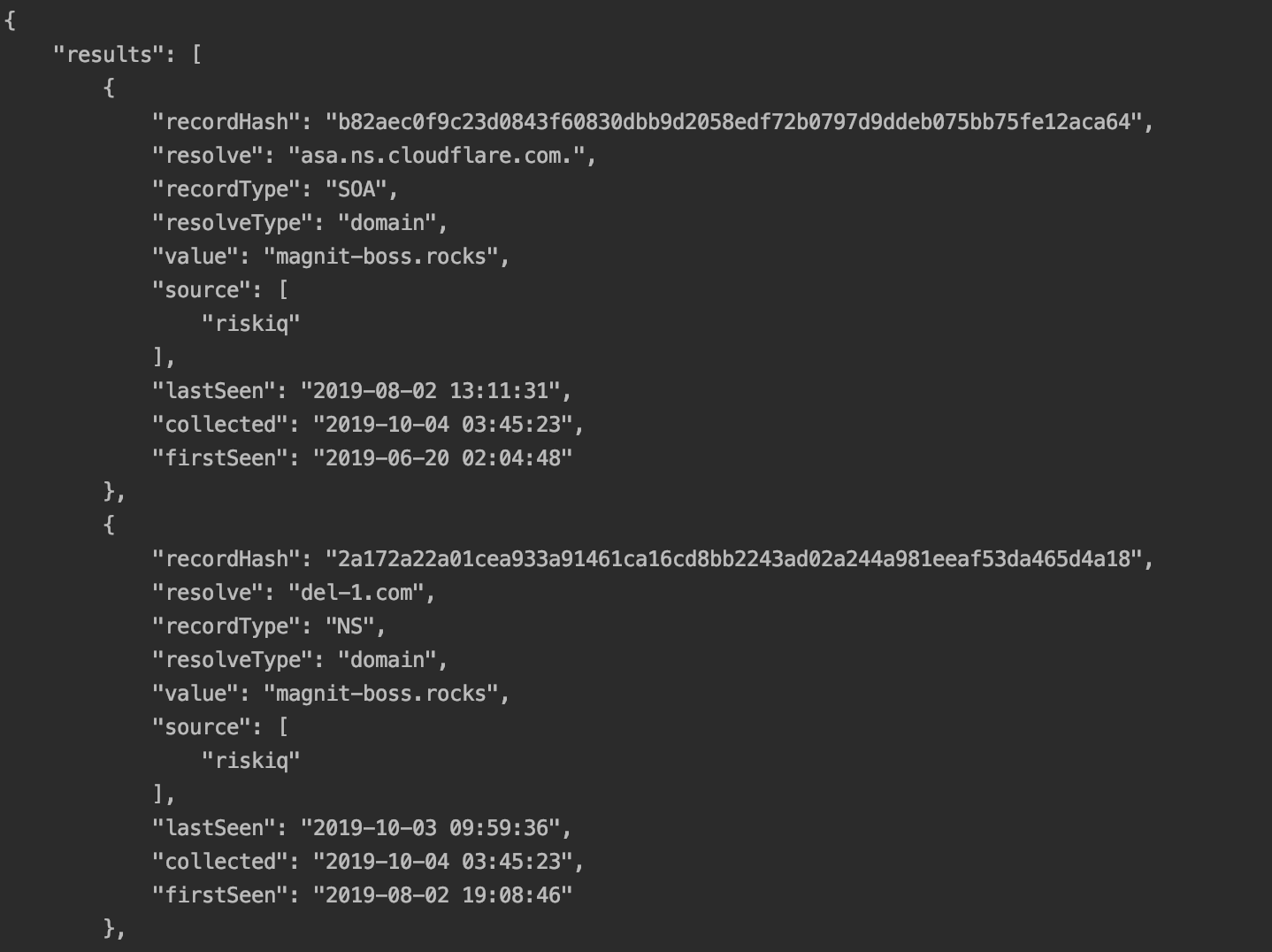

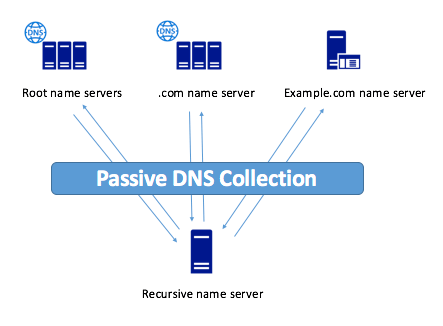

Первым делом узнаем всю историю данного доменного имени, для этого воспользуемся командой: pt-client pdns --query Magnetic-boss.rocks Эта команда отобразит информацию обо всех разрешениях DNS, связанных с этим доменным именем.

Рисунок 4. Ответ Riskiq API Приведем ответ от API в более наглядную форму:

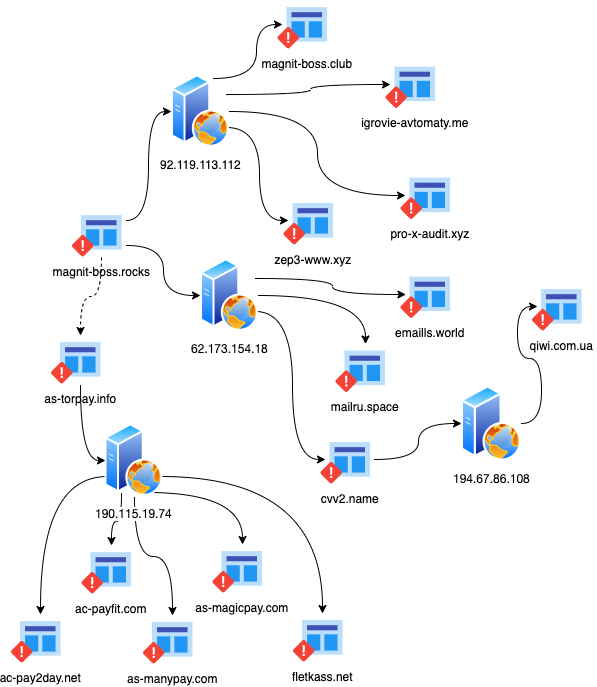

Рисунок 5. Все записи из ответа Для дальнейшего исследования мы взяли IP-адреса, на которые резолвилось это доменное имя на момент получения письма 01.08.2019, такими IP-адресами являются следующие адреса 92.119.113.112 и 85.143.219.65. Используя команду: pt-client pdns --query вы можете получить все доменные имена, связанные с этими IP-адресами.

IP-адрес 92.119.113.112 имеет 42 уникальных доменных имени, которые разрешаются в этот IP-адрес, среди которых есть следующие имена:

- Magnetic-Boss.club

- igrovie-avtomaty.me

- pro-x-audit.xyz

- zep3-www.xyz

- и так далее

- cvv2.name (сайт для продажи данных кредитных карт)

- emaills.world

- www.mailru.space

- и так далее

Рисунок 6. Домашняя страница сайта ac-pay2day.net Выглядит как легальный сайт, есть сертификат https, и на главной странице предлагается подключить эту платежную систему к вашему сайту, но, увы, все ссылки для подключения не работают. Это доменное имя разрешается только в 1 IP-адрес — 190.115.19.74. Он, в свою очередь, имеет 1475 уникальных доменных имен, которые разрешаются в этот IP-адрес, включая такие имена, как:

- ac-pay2day.net

- ac-payfit.com

- as-manypay.com

- fletkass.net

- as-magicpay.com

- и так далее

Рисунок 7. Карта исследуемой системы Не все так радужно, как хотелось бы.

Например, такие расследования могут легко потерпеть неудачу в CloudFlare или аналогичных сервисах.

А эффективность собираемой базы данных во многом зависит от количества DNS-запросов, проходящих через модуль сбора данных Passive DNS. Но тем не менее, Passive DNS является источником дополнительной информации для исследователя.

Автор: Специалист Уральского центра систем безопасности Теги: #информационная безопасность #Сетевые технологии #Анализ и проектирование систем #аналитика #dns #пассивный dns

-

Концепция Безбумажного Офиса

19 Oct, 24 -

Отображать Gmail Только В Формате Html

19 Oct, 24 -

Создание Робота Для Соревнований Roborace

19 Oct, 24 -

Проверка Правильности Ввода Капчи На Лету

19 Oct, 24