В отчете мы собрали сводную статистику по событиям и инцидентам ИБ, зафиксированным во втором квартале 2017 года нашим корпоративным Центром мониторинга.

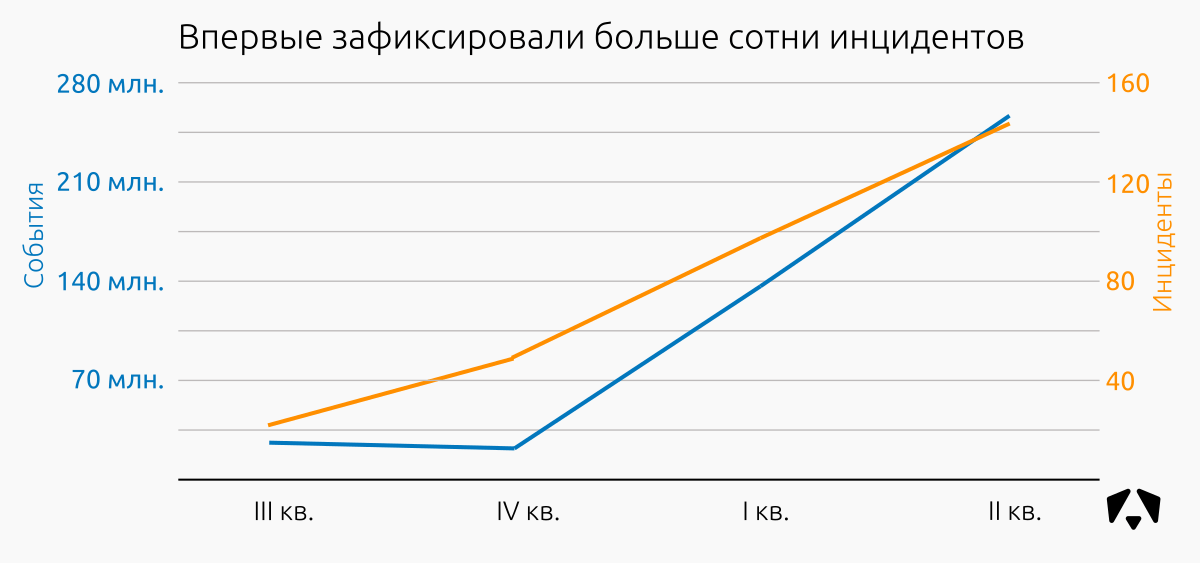

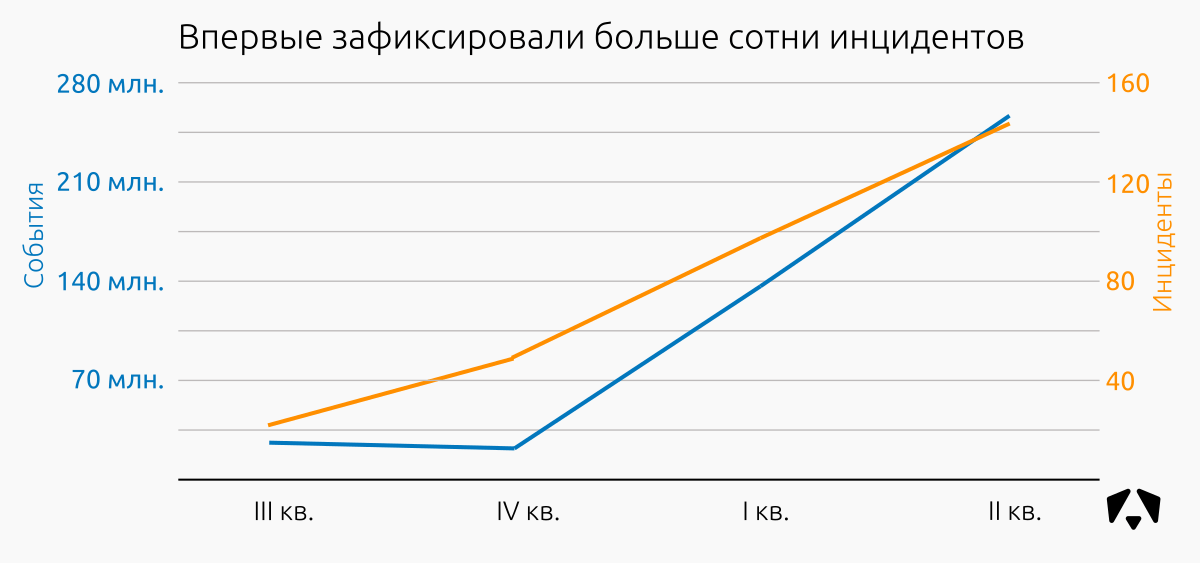

За три месяца датчики зафиксировали и проанализировали 254 453 172 события информационной безопасности и выявили 144 инцидента.

За предыдущий первый квартал 2017 года Центр мониторинга зафиксировал 137 873 416 событий ИБ и 98 инцидентов .

Результаты мониторинга

В период с 1 апреля по 30 июня 2017 года сотрудники Центра мониторинга провели мониторинг информационных систем нескольких организаций с общим количеством подключенных узлов около 15,5 тысяч (рабочие места, Интернет, почта, файловые хранилища, VPN и т.д.).

Мы видим существенный рост количества зафиксированных событий (+85%) и инцидентов (+47%).

При этом количество узлов мониторинга росло медленнее, прирост во втором квартале.

В 2017 году было около 30%.

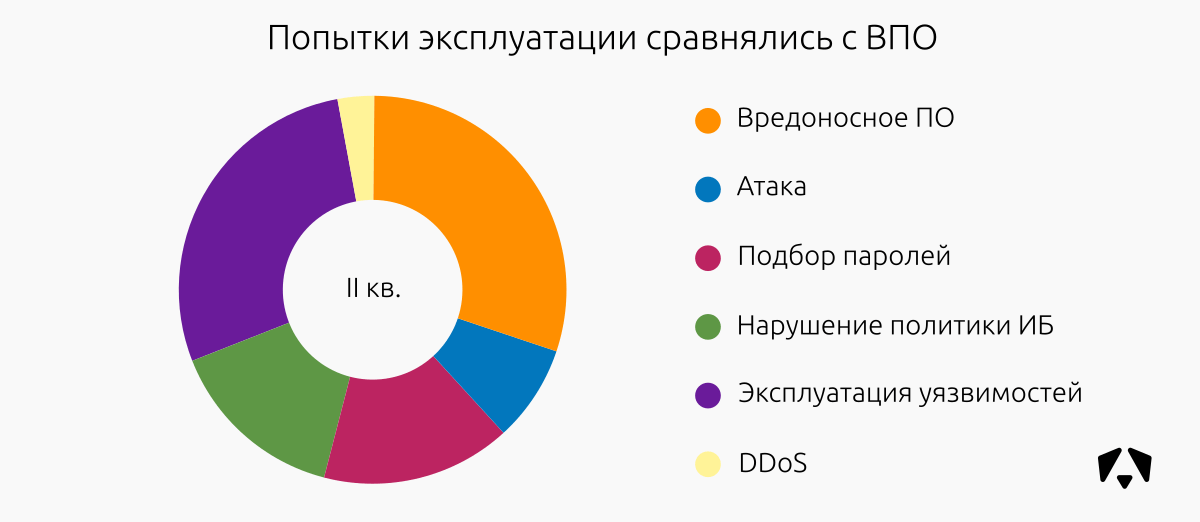

Как видно на одном из графиков ниже, количество попыток эксплуатации уязвимостей (например, EternalBlue, используемой в атаках программ-вымогателей) значительно возросло.

Хочу плакать И Петя ).

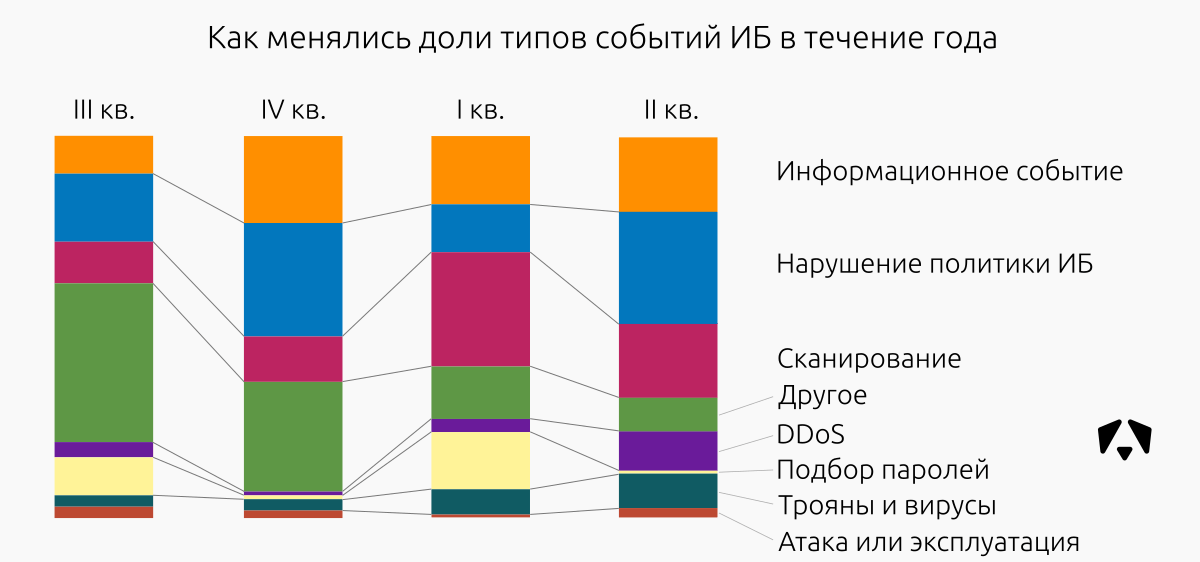

Описания типов событий «Информационное событие» — события информационной направленности, которые могут быть полезны при анализе инцидента.

«Нарушение политики информационной безопасности» – события, указывающие на действия, предположительно нарушающие требования политики информационной безопасности подконтрольной организации.

«Атака или эксплуатация» — события, указывающие на попытки удаленного выполнения кода или эксплуатации уязвимостей на контролируемых ресурсах.

«Сканирование» — события, указывающие на исследование сети перед попыткой атаки.

«Подбор пароля» — события, обозначающие попытки получения доступа к контролируемым ресурсам путем подбора аутентификационных данных.

«Трояны и вирусы» — события, свидетельствующие о факте заражения контролируемых ресурсов вирусами или активности вредоносных программ.

«DDoS» — это события, указывающие на попытки проведения распределенных атак типа «отказ в обслуживании».

«Прочие» – события, которые по своей сути не могут быть отнесены ни к одному из вышеперечисленных классов.

Среди 144 выявленных инцидентов:

| Сорт инцидент | Высокая критичность | Средняя критичность | Низкая критичность | Всего инцидентов | Частота инцидентов |

|---|---|---|---|---|---|

| Вредоносное ПО | 8 | 21 | 14 | 43 | 30% |

| Атака | 4 | 5 | 3 | 12 | 8% |

| Выбор пароля | 11 | 8 | 4 | 23 | 16% |

| Нарушение политики информационной безопасности | 2 | 6 | 13 | 21 | 15% |

| Ээксплуатация уязвимостей | 12 | 21 | 7 | 40 | 28% |

| DDoS | 3 | 2 | 5 | 3% | |

| Общий: | 40 | 63 | 41 | 144 | 100,0% |

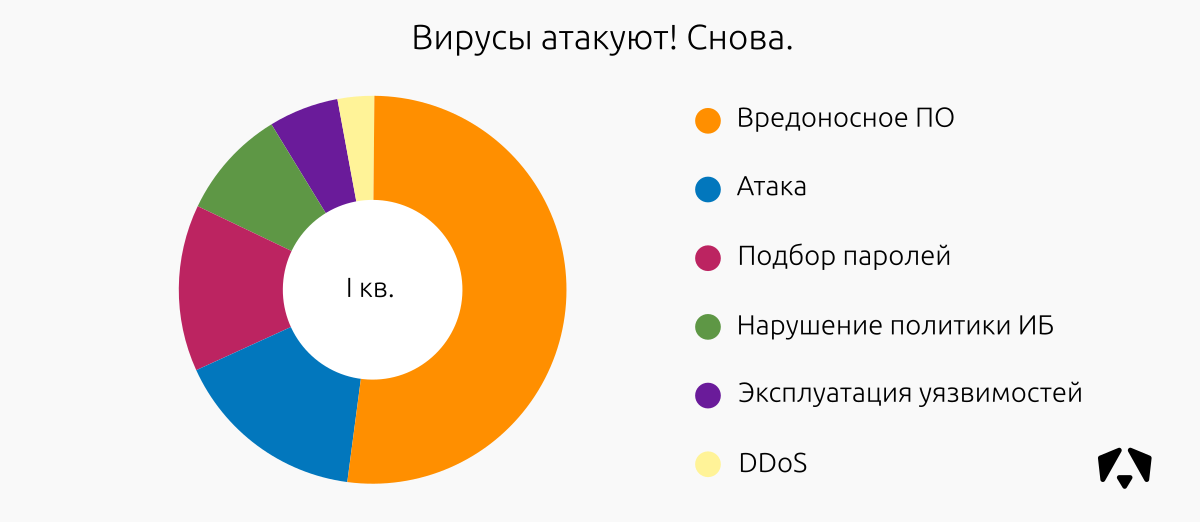

В первом квартале 2017 года ситуация была немного иной:

Соотношение типов зарегистрированных инцидентов информационной безопасности в течение года изменилось следующим образом:

| Доля инцидентов, % | ||||

|---|---|---|---|---|

| Класс инцидента | III квартал 2016 г.

|

IV квартал 2016 г.

|

I квартал 2017 г.

|

II квартал 2017 г.

|

| Вредоносное ПО | 42,8 | 51 | 52 | 30 |

| DDoS | 14,3 | 1,9 | 3 | 3 |

| Нарушение политики информационной безопасности | 14,3 | 13,2 | 9 | 15 |

| Выбор пароля | 23,8 | 13,2 | 14 | 16 |

| Атака | 11,3 | 16 | 8 | |

| Ээксплуатация уязвимостей | 4,8 | 9,4 | 6 | 28 |

Мы увидели явный рост количества попыток эксплуатации.

К счастью, к моменту масштабных атак мы уже написали сигнатуры для средств защиты сети и «поймали» эти атаки на ранней стадии, поэтому нам удалось избежать большинства ОЧЕНЬ серьезных последствий.

В первом квартале 2017 года мы наблюдали попытки некоторых сотрудников организаций, подключенных к Центру мониторинга, майнить криптовалюты на корпоративных ИТ-ресурсах.

К сожалению, высокий курс обмена биткойнов и эфириума побуждает нас продолжать попытки сделать это.

Такие инциденты включены в «Нарушение политики».

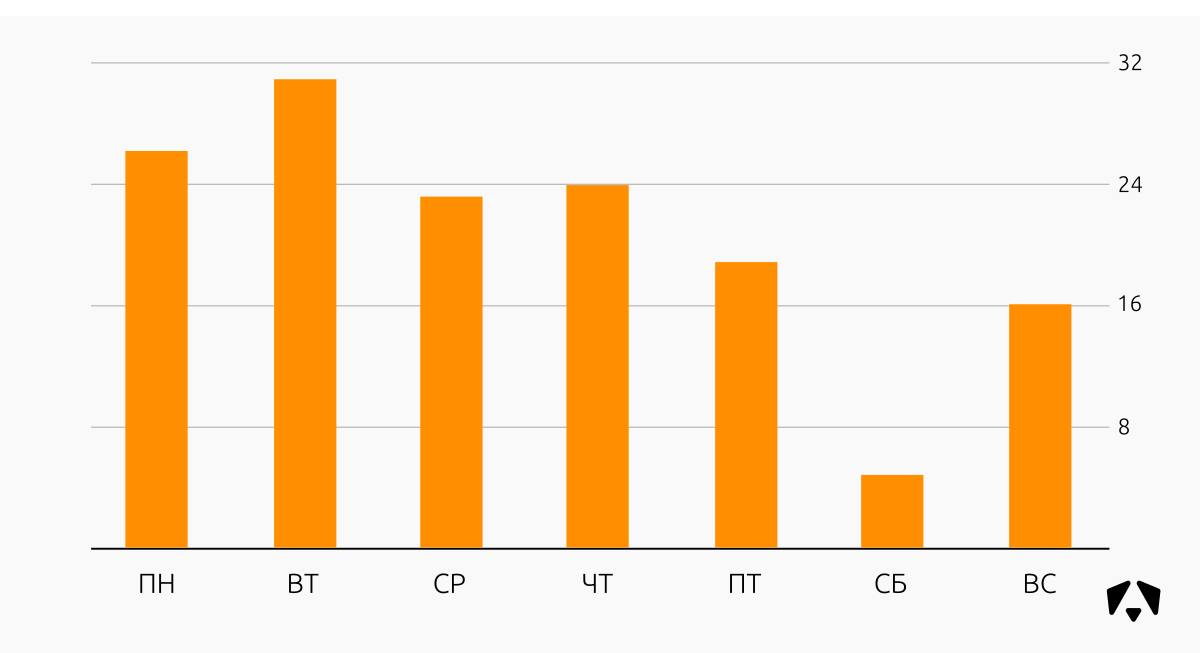

Распределение инцидентов ИБ по дням недели во втором квартале 2017 года:

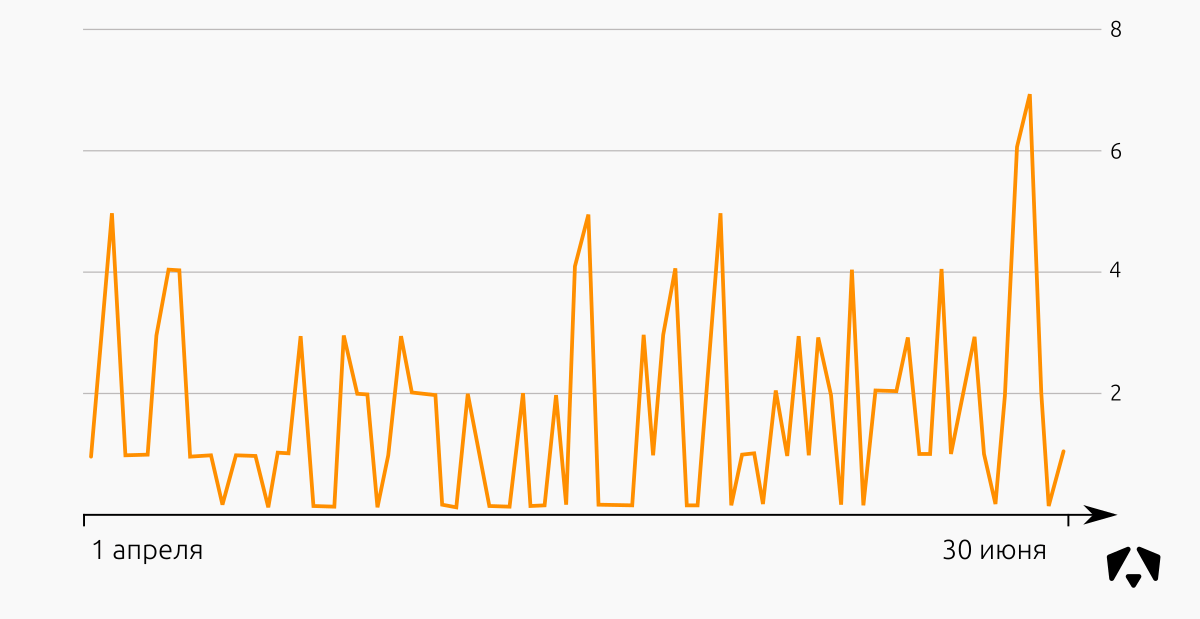

Распределение инцидентов ИБ за второй квартал 2017 года:

На этот раз мы видим достаточно плавную картину, без резких пиков.

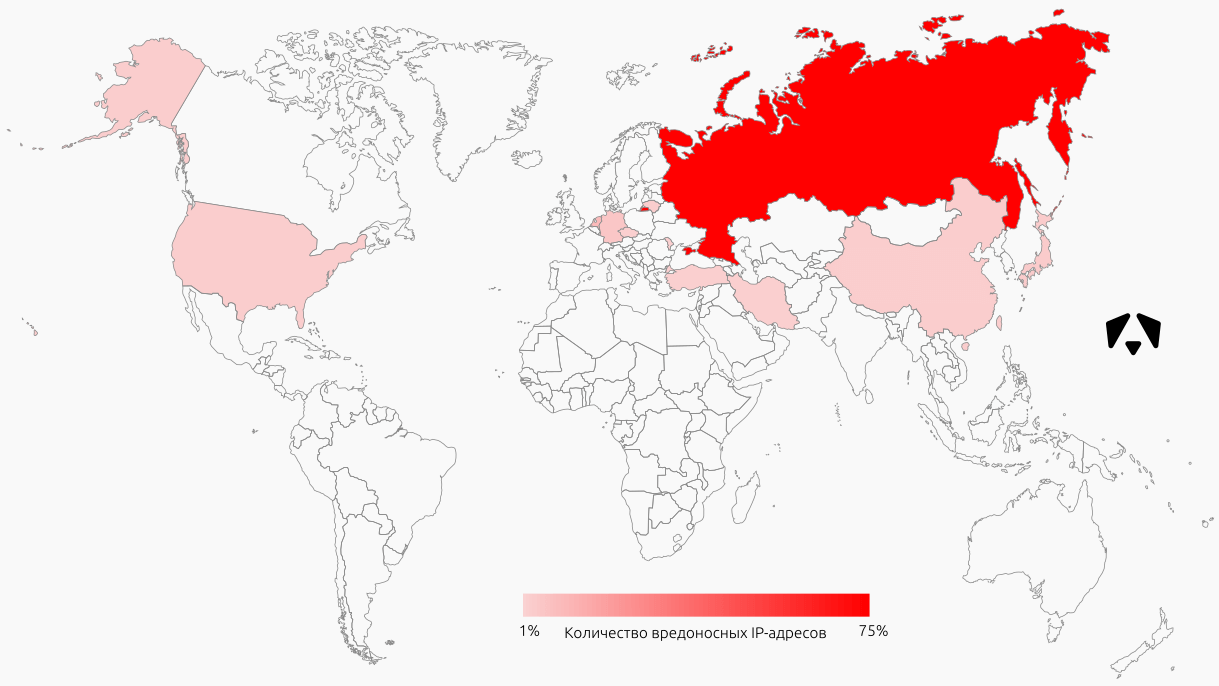

ТОП источников

В данном случае под источниками атак понимаются IP-адреса, которые были участниками сетевого взаимодействия с контролируемыми адресами.На графике показано расположение первой сотни IP-адресов по количеству зарегистрированных событий.

Большая часть этих адресов находится в России, Нидерландах и Германии, хотя, конечно, нельзя сказать, что злоумышленники были выходцами из этих стран.

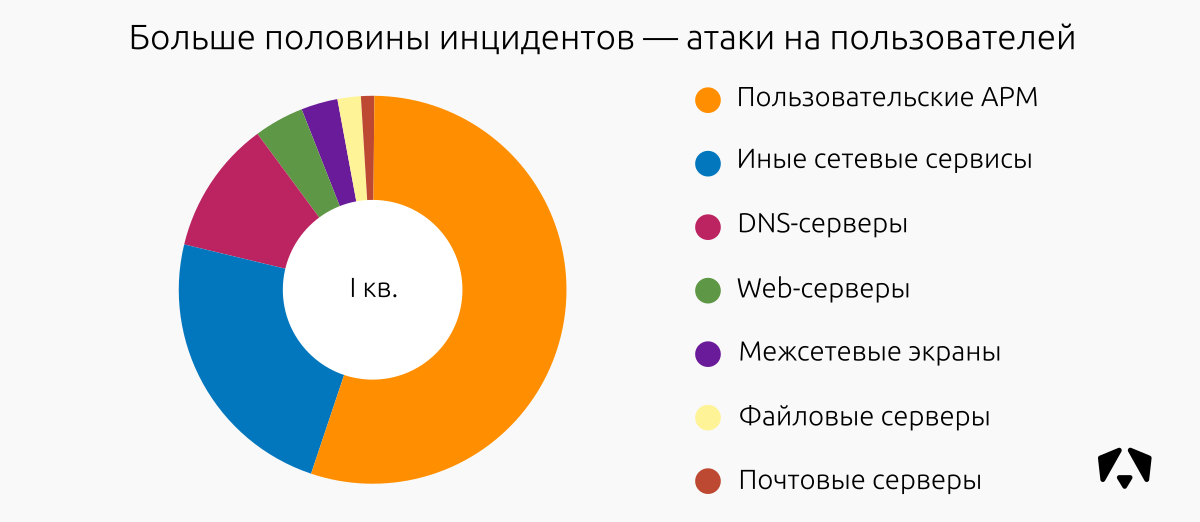

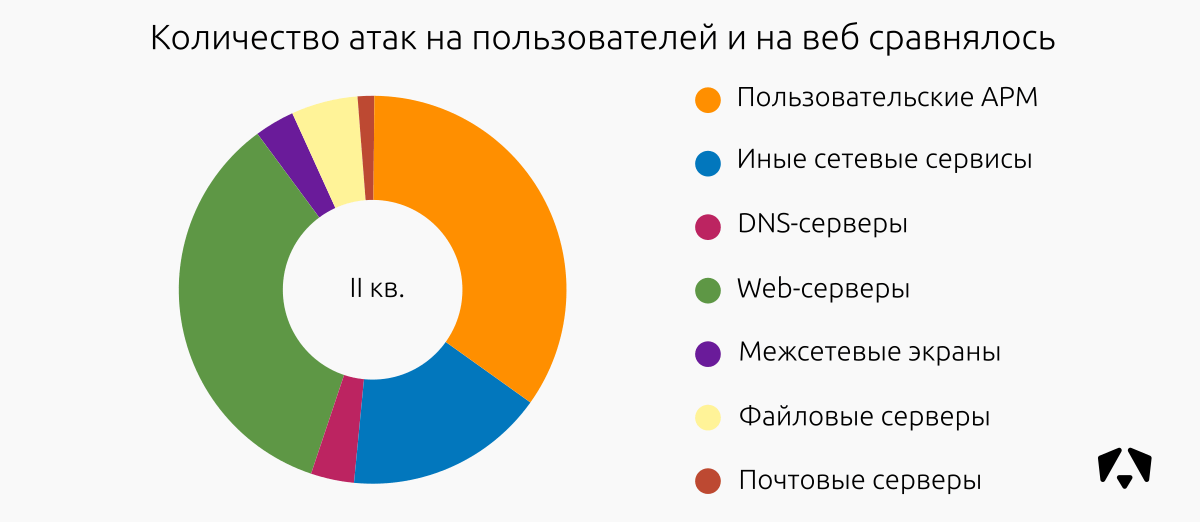

ТОП сегментов, подверженных инцидентам

Ситуация с объектами атак несколько изменилась по сравнению с предыдущим периодом.В первом квартале 2017 года более половины всех атак были направлены на рабочие станции пользователей.

За отчетный период веб-сегменты подвергались атакам так же часто, как и рабочие станции пользователей.

Мы связываем это с составом узлов, подключенных к мониторингу.

Никакой особой злонамеренной активности не было.

Наиболее часто используемые приемы воздействия на системы, в результате которых произошел инцидент ИБ.

| Угроза | Техника воздействия |

|---|---|

| Выбор пароля | Пытается выбрать аутентификационную информацию для доступа к сервисам и ресурсам подконтрольных организаций — RDP, SSH, SMB, DB, Web. |

| Нарушение политик информационной безопасности | Нарушение пользователями/администраторами подконтрольных ресурсов требований политик информационной безопасности в части использования устаревших версий или ненадежного программного обеспечения.

Это программное обеспечение может быть использовано злоумышленником для атаки путем использования уязвимости. Также использование ресурсов компании в личных целях (майнинг биткойнов/эфириума). Использование торрент-трекеров.

|

| Вредоносное ПО | Заражение конечной системы, распространение вируса по локальной сети, отключение/блокировка служб, препятствующих распространению вируса, попытки осуществления других атак внутри сети с целью получения критической информации и передачи ее на серверы управления.

|

| Попытки эксплуатации уязвимостей | Использование недостатков системы для нарушения работы центра управления и влияния на правильную работу системы.

Уязвимость может быть результатом ошибок программирования, недостатков конструкции системы, ошибок конфигурации или отсутствия обновлений. Некоторые уязвимости известны только теоретически, другие активно используются и имеют известные эксплойты.

|

Отчет за первый квартал 2017 года.

Спасибо Бэймакс за помощь в подготовке отчета.

Да, вы можете ему доверять, если он ответит вам в комментариях.

Теги: #соц #операционный центр безопасности #информационная безопасность #событие информационной безопасности #инциденты безопасности #инциденты #угроза #информационная безопасность

-

Nasdaq Составляет Индекс Доткомов

19 Oct, 24