Расширения для браузеров в последнее время, к сожалению, все чаще используются не с пользой, а как инструмент мошенников.

Сегодня мы хотим поделиться с вами опытом борьбы с вредоносными разработками, рассказать о мерах и технологиях, защищающих пользователей Яндекс.

Браузера.

Весной 2014 года служба поддержки Яндекс.

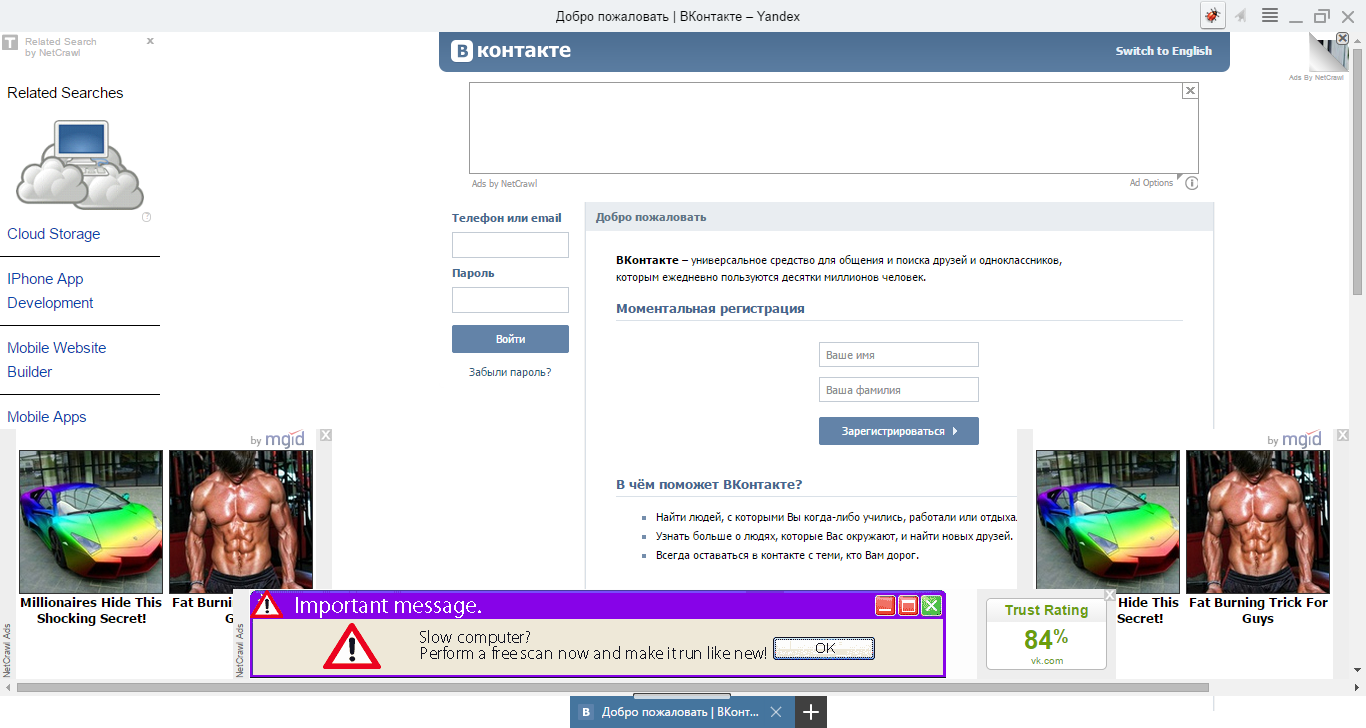

Браузера обратила внимание на стремительно растущее количество обращений пользователей, в которых говорилось о «заражении браузера вирусом» и появлении агрессивной рекламы на посещаемых сайтах.

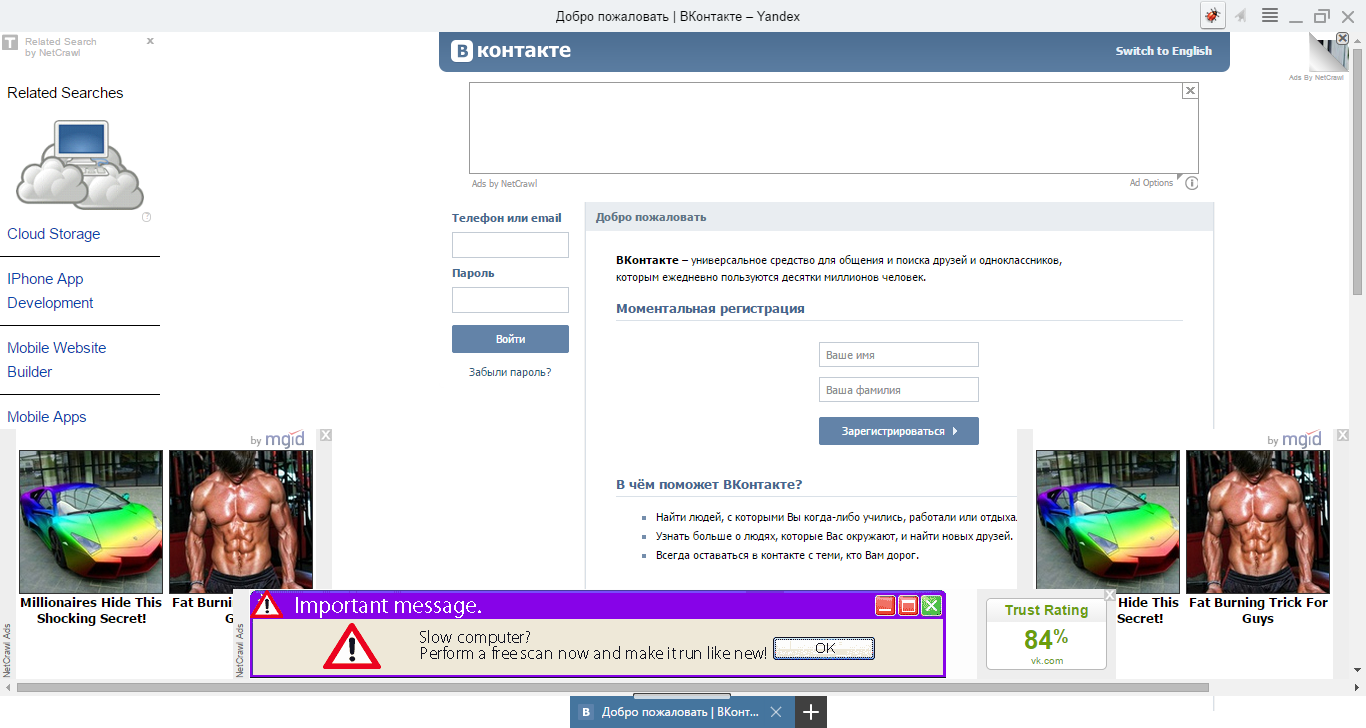

Наиболее частым симптомом была замена или добавление новых рекламных блоков на популярных сайтах Рунета (ВКонтакте, Яндекс,.

).

При этом разработчики вредоносных расширений не удосужились позаботиться о пользователях и не гнушались откровенно мошеннической или шокирующей рекламой.

Были и другие проявления.

Например, автоматическое открытие вкладки с определенным сайтом, замена поиска по умолчанию или даже кража данных.

В определенный момент количество таких запросов стало достигать 30% от всех сообщений поддержки.

Наблюдения службы поддержки также подтвердились статистикой основных причин удаления нашего браузера (при удалении пользователей просят описать причину).

Многие искренне считали, что именно наша команда решила монетизировать браузер таким способом.

За короткий период количество удалений Яндекс.

Браузера, связанных с деятельностью сторонних вредоносных разработок, выросло вдвое.

Необходимо было срочно вмешаться и начать работать над этой проблемой.

Первый удар Самое простое и быстрое, что мы могли сделать в этой ситуации — реализовать черный список расширений.

Здесь нам помогли коллеги, которые отвечают за безопасность в Яндекс.

Поиске и имеют солидный опыт борьбы с вредоносными сайтами.

Именно их данные лежат в основе технологии безопасного просмотра, используемой в Яндекс Браузере.

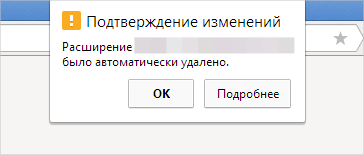

В результате совместной работы Яндекс.

Браузер 14.5 научился блокировать расширения, идентификатор которых входит в список вредоносных дополнений.

Сам список регулярно обновлялся, после чего новая версия в считанные часы распространялась среди пользователей через Safe Browsing API.

Это был наш первый серьезный удар по мошенническим расширениям, которые ранее не встречали особого сопротивления со стороны браузера.

Этот шаг привел к 10-кратному сокращению количества жалоб за считанные недели.

К сожалению, эффект длился недолго.

Радость от быстрой победы сменилась пониманием того, что это только начало настоящей борьбы за безопасность пользователей.

Безопасность или свобода? Прошлой весной мы научились быстро выявлять и блокировать широко распространенные вредоносные расширения с помощью черного списка.

Но создатели таких разработок не растерялись и перешли к новой тактике.

Об этом мы узнали из тех же жалоб.

Пользователи периодически отправляют нам на анализ плохие расширения.

Благодаря этой помощи мы пополняем наш черный список.

Но в какой-то момент к нам начали поступать очень странные образцы.

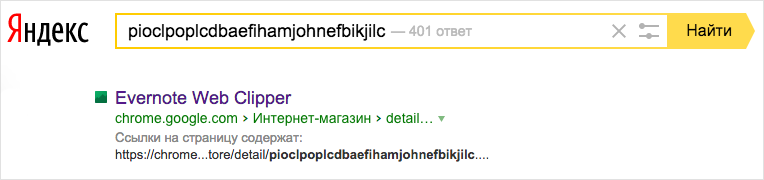

Например, нам прислали расширение под названием NxAxR, идентификатор которого был «pioclpoplcdbaefihamjohnefbikjilc».

Если вы теперь поищете этот идентификатор в поиске, то обнаружите, что он принадлежит совершенно безопасному расширению Evernote Web Clipper, которое опубликовано в Chrome Web Store и уж точно не могло делать никаких гадостей (но, кстати, мы все равно проверили).

Более того, со временем аудитория таких фейков стала даже больше, чем у оригинальных расширений.

Но забанить NxAxR по ID мы не смогли, потому что после такого шага забанили бы и Evernote.

Практически сразу же была отброшена идея взлома учетных записей Chrome Web Store, что теоретически могло объяснить обновление расширения хранилища заметок вредоносным рекламным ПО.

Аккаунт никто не взломал, а в каталоге по-прежнему распространялась правильная версия расширения.

К счастью, долго думать нам не пришлось, поскольку наши разработчики сами разобрались в механизме, который используют мошенники.

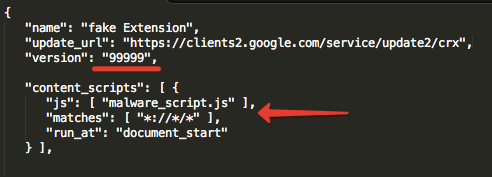

Вредоносная программа, запущенная на компьютере пользователя, установила свое расширение в браузер не стандартными для этого средствами, а путем непосредственного редактирования профиля.

В данном случае фейк был замаскирован на уровне идентификатора под известное расширение, опубликованное в интернет-магазине.

Даже «update_url» (адрес сервера, на котором браузер должен проверять наличие новых версий) был указан правильно.

Чтобы вредоносные функции расширения не исчезли после первого обновления оригинала, злоумышленники выпустили заведомо большую версию.

Браузер сравнил версии в манифесте расширения и на сервере.

Если компьютер новее, то обновления не произошло.

Кстати, со временем создатели опасных расширений поняли, что такие названия, как «NxAxR», привлекают ненужное внимание пользователей, поэтому их стали называть, например, «Переводчик для Chrome».

Такое удалять страшно: вдруг переводчик действительно перестанет работать.

Перед нашей командой стояла большая и интересная задача.

Необходимо было разработать технологию, которая могла бы обнаруживать подделки и защищать от них людей.

Мне бы хотелось рассказать вам на этом этапе о фантастических идеях, через которые мы прошли, но все было гораздо проще (и быстрее, что особенно важно).

Чтобы распознать подделку, нам нужно было сравнить ее с эталоном, т.е.

с заведомо оригинальной копией, которую пользователь устанавливает из официального каталога.

Проблема заключалась в том, что многие расширения распространялись альтернативными методами и никак не были связаны с каталогом.

В данном случае стандарта просто нет. И злонамеренные разработки особенно злоупотребляли этим.

В этой ситуации мы могли обеспечить защиту от подделок, только сначала ограничив установку расширений доверенными источниками.

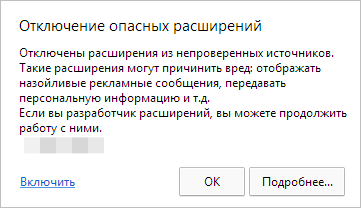

Как вы уже догадались (или даже помните, в августе прошлого года), мы ввели ограничение на установку расширений из сторонних источников.

Однако наша команда стремилась не только защитить пользователей от вредоносных расширений, но и сохранить право выбора.

Пользователи должны иметь возможность выбирать как расширения, так и каталог, из которого их устанавливать.

Именно поэтому в свое время мы добавили в браузер раздел «Дополнения».

И именно по этой же причине мы не только ввели ограничения, но и поддержали каталог Opera Addons, из которого вы можете устанавливать расширения так же легко, как и из Интернет-магазина Chrome. Кроме того, те разработки, которые были установлены из сторонних источников, не блокировались полностью.

Мы просто отключили их по умолчанию.

После перезапуска браузера у людей сохранялась возможность активировать их вручную и продолжить работу.

Как бы сложно ни было совместить безопасность и свободу выбора, похоже, нам удалось найти баланс между ними.

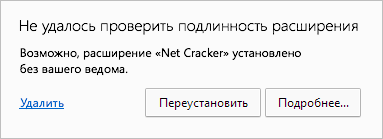

Аутентификация После того, как был введен запрет на установку из сторонних источников, браузер смог обнаруживать подделки, сравнивая их со стандартами.

Но как именно следует сравнивать? Если сравнивать только содержимое манифеста, то этого недостаточно, поскольку мошенники смогут внедриться в существующие js-файлы.

Сравните содержимое всех файлов js и html? Это занимает много времени и может повлиять на производительность.

Многие из вас, возможно, уже догадались, что в конечном итоге выбор пал на сравнение хешей.

Если расширение было установлено из Opera Addons, Интернет-магазина или Дополнений, то в Яндекс.

Браузере есть хеш защищенной копии.

Достаточно сравнить его с хешем текущего расширения, чтобы быстро выявить измененные.

Звучит просто, но на отладку этой технологии ушло много времени.

Пришлось искать золотую середину между эффективностью защиты, количеством ложных срабатываний и влиянием на производительность.

Приносим извинения, что не раскрыли здесь все подробности.

Мы надеемся, что вы понимаете причину.

Многие пользователи поплатились за безопасность неудобством установки расширений, но в конечном итоге эта мера позволила нам повторить успех черного списка и значительно сократить количество «зараженных» браузеров.

Групповые политики и другие лазейки Черные списки безопасного просмотра, ограничение источников и проверки подлинности значительно усложнили работу мошенникам.

Они отступили, подсчитали свои потери, но, как и в прошлый раз, нашли альтернативный вариант. Более того, на этот раз основной удар принял на себя Интернет-магазин Chrome. Каталог Интернет-магазина открыт для бесплатного добавления расширений и не требует предварительной модерации.

Этим воспользовались нападавшие.

В каталоге мы ранее уже встречали несколько, скажем так, не совсем полезных образцов.

Но в 2015 году такая активность явно возросла.

Мошенники пытались обойти защитные меры с помощью простых цифр: одно популярное расширение быстро попадает в черный список, но если загрузить много копий, у некоторых есть хорошие шансы выжить и окупить вложения.

Несмотря на то, что подобные расширения имели названия и функции, явно направленные на привлечение пользователей («Скачать музыку/видео из ВКонтакте» и тому подобное), основным каналом распространения по-прежнему оставалось программное обеспечение на компьютере пользователя.

Браузер никто не взламывал.

Достаточно было использовать задокументировано в проекте Chromium есть способ.

Установщик создал в реестре ключ вида HKEY_LOCAL_MACHINE\Software\Yandex\Extensions\extension_ID, в котором прописан адрес каталога Интернет-магазина.

После перезапуска браузер сам скачал CRX-файл с указанного адреса и установил его.

Подобный метод когда-то был изобретен для родных программ, носящих собственное расширение (например, Skype или антивирус Касперского).

Но благодаря относительной простоте использования этот инструмент был быстро принят на вооружение разработчиками вредоносных дополнений.

В проекте Chromium также есть возможность установить как сам браузер, так и расширения для него с помощью групповые политики .

Изначально они создавались для корпоративного сегмента.

Но, как и в случае с первым методом, основное применение нашлось совсем в другой области.

Расширения устанавливаются без какого-либо уведомления.

Но самое неприятное здесь то, что в групповых политиках можно установить запрет на отключение или удаление таких расширений.

И без умения работать с системным реестром пользователь не сможет от них избавиться.

Способы установки расширений через реестр или групповые политики, несмотря на их первоначальное назначение, использовались в основном мошенниками.

Проблемы многих тысяч наших пользователей важнее, чем удобство нескольких сторонних программ.

Поэтому этой весной мы отключили такие лазейки.

Что дальше? Нам бы не хотелось его портить и лишать удовольствия тех, кто по ту сторону баррикад, поэтому не будем рассказывать о наших планах и будущих технологиях.

Со всеми остальными мы можем поделиться некоторыми своими наблюдениями.

Во-первых, распространение рекламы и других опасных расширений — это целая индустрия, у которой есть деньги, время и лучшие умы для поиска все новых способов обхода защиты.

Чтобы успешно противостоять такой угрозе, мы выделили в команде целый отдел, отвечающий за безопасность пользователей.

Во-вторых, меры, принимаемые как в Яндекс.

Браузере, так и в других браузерах и каталогах, постепенно создают неблагоприятные условия для мошенников.

Им приходится искать альтернативные каналы для подмены рекламы или кражи данных на компьютере пользователя.

И здесь важно не упускать их из виду.

Об этом мы постараемся рассказать подробнее в следующих постах.

Теги: #информационная безопасность #браузеры #безопасность #Яндекс #Расширения для браузера #расширения #браузер #команда Яндекс.

браузера

-

Алекса Ранг

19 Oct, 24 -

Выберите Правильный Очиститель Реестра

19 Oct, 24 -

Пятая Информационная Революция

19 Oct, 24 -

Byod: Плюсы И Минусы

19 Oct, 24 -

Скайп 2.0 Для Linux

19 Oct, 24 -

Почему Мы Выбрали Электрон

19 Oct, 24