Введение Некоторое время назад наткнулся на обычный хсс на сайте МТС.

Моему удивлению не было предела, как могли разработчики такой компании допустить такую банальную ошибку?! Пару дней назад, вспомнив об этом хсс, было решено искать уязвимости на сайтах Большой Тройки.

Потом я понял, что это цветы.

Мой друг рассказал такую историю:

Поиск потенциальных целей

Поиск велся вручную, поэтому не все нашли, я уверен.Но то, что было найдено, меня потрясло.

В поиске использовался dork site:site.com inurl:php.

Билайн

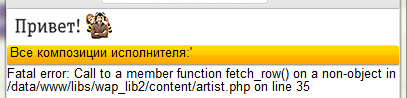

Здесь все не столько страшно, сколько очень много.Но это был единственный оператор, на котором были обнаружены раскрытия путей.

Я не удивлюсь, что вместе с ними есть и sql inj, но мои хакерские навыки недостаточно сильны, чтобы их продвигать.

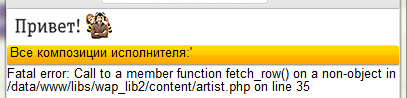

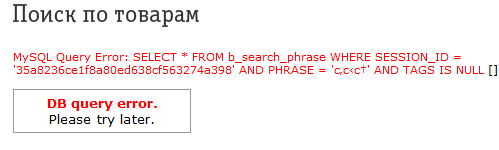

Раскрытие пути: wap.privet.beeline.ru

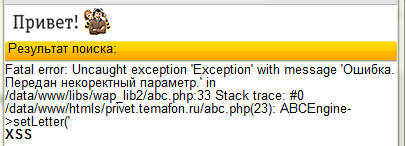

Раскрытие пути №2 + нарезанный xss: wap.privet.beeline.ru

Он обрезается, потому что функция вывода отсекает входные данные.

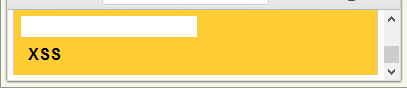

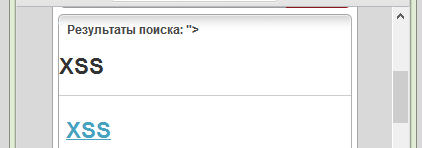

Полный хсс: ts.beeline.ru

Полный xss #2: Signup.beeline.ru

Блин.

Это вообще странная вещь.

Мышечная ошибка вызвана передачей русских символов.

Более того, судя по результатам поиска, когда-то оно работало нормально, а сейчас сломалось.

eshop.beeline.ru

Все, я закончил с Билайном.

Несмотря на то, что большую часть всего я там нашел, а вывод ошибок не был отключен, критических уязвимостей (по крайней мере очевидных) я не нашел.

МегаФон

Я почему-то думал, что на Мегафоне ошибок должно быть меньше.И отчасти я был прав.

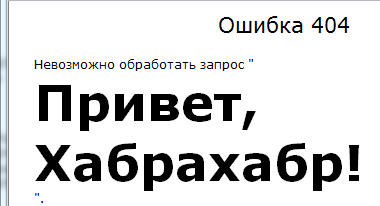

При всем возможном выскакивает ошибка 500, например здесь или здесь .

Но тут внезапно появилась SQL-инъекция!

По объективным причинам ссылку на него размещать не буду; любой может найти его сам, и Мегафон об этом уже знает. В качестве доказательств мы можем привести только следующее: http://fy2011.megafon.ru

Залить шелл на сервер не удалось из-за правильно выставленных прав, но пароли 111 и 123 - это перебор.

Но на сайте создателей никто не заморачивался с правами.

И кстати, я далеко не первый, кто оказался на их сайте :D Кстати, создатели сделали презентацию для «Сколково», которую показали президенту, и это было очень гордимся .

МТС

С самого начала хотел начать писать с МТС.Но дальше все получилось не так красиво, как должно было, но об этом я напишу подробнее.

Для начала это xss на сайте магазина.

www.shop.mts.ru-

Второй появился на wap-портале: Pulse.mts.ru

И затем я нашел SQL-инъекцию

Надо сказать, что он принадлежал не МТС, а украинскому поставщику ресурсов для мобильных телефонов.

Сервер администрировали и, вероятно, до сих пор администрируют некие Слава и Антон, по некоторым данным, найденным на сайте, похоже, что Слава является создателем travel.org.ua. Ребята оказались не очень хорошими программистами, потому что.

Они вроде вообще не знали о фильтрации входных данных, но за навыки администрирования серверов их даже хотелось бы похвалить.

К сожалению, мой шелл был удален через несколько часов после загрузки, и у меня не было времени рутировать сервер.

Да, и я думаю, они бы и это сожгли.

Оболочку залил через video.sport.mts.ru. Вообще-то Славу надо ругать за неумение создавать пользователей mysql с ограниченными правами.

На его сайте подключение к mysql осуществлялось под пользователем с root-правами.

Заключение

Все уязвимости отправлены операторам поддержки.Спасибо, что досмотрели текст до конца.

Критику и указания на ошибки в тексте с радостью приму в личку.

Информация для администраторов сайта: остались http://pulse.mts.ru (но думаю это продлится недолго) http://signup.beeline.ru http://eshop.beeline.ru И мегафон, или нижестоящий - смените пароли, а то может быть не я один их знаю.

Теги: #уязвимости #МТС #мегафон #Билайн #Сколково #Сколково #sql-инъекция #xss #информационная безопасность

-

Подготовка К Бою

19 Oct, 24 -

Сборник Анекдотов

19 Oct, 24 -

Xnview 1.90.2

19 Oct, 24