Где тонко, там и ломается.

Центр Positive Research совместно с порталом информационной безопасности SecurityLab.ru проанализировали уязвимости компьютеров за 2011 год. Оказалось, что серьезные проблемы с безопасностью наблюдаются в SCADA-системах, CMS, программах Adobe и практически во всех браузерах.

Традиционно отличилось дружественное семейство операционных систем Windows, где одну из уязвимостей воспользовался легендарным вирусом Duqu. Сколько уязвимостей исправлено? Всего за год было описано 4733 уязвимости.

Производители программного обеспечения к 1 января смогли устранить только 58% уязвимостей и выдали инструкции по устранению еще 7%.

Таким образом, более трети уязвимостей остались открытыми для киберпреступников.

Программы Adobe все чаще взламываются Уязвимости нулевого дня — головная боль для разработчиков.

Эти бреши в системе активно эксплуатируются хакерами еще до публикации сообщения об уязвимости и выхода патча.

Интересно отметить рост количества подобных уязвимостей в продуктах Adobe — в прошлом году их было обнаружено семь, и по этому показателю Adobe обогнала другого гиганта — Microsoft, у которой было 5 уязвимостей нулевого дня.

Недавние примеры включают уязвимость Adobe Reader CVE-2011-2462, обнаруженную в конце 2011 года и использованную для взлома ManTech, подрядчика Министерства обороны США.

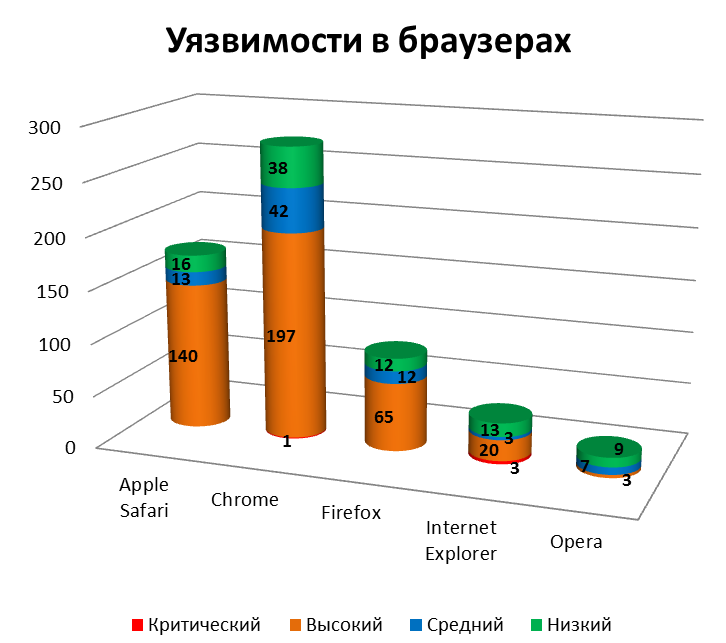

Является ли Opera самым безопасным браузером?

Самым безопасным браузером по количеству уязвимостей в 2011 году стала Opera. Во всех распространенных приложениях этого типа, кроме Opera, было обнаружено очень большое количество уязвимостей высокой степени опасности, которые можно использовать для компрометации системы.

В прошлом году в ведущих браузерах также было обнаружено 4 критические уязвимости, которые использовались злоумышленниками для проведения успешных атак на различные компании.

Большинство из них (три) возникли в Internet Explorer, а один — в Chrome 11.x.

Общее представление данных об уязвимостях в разных версиях браузеров следующее:

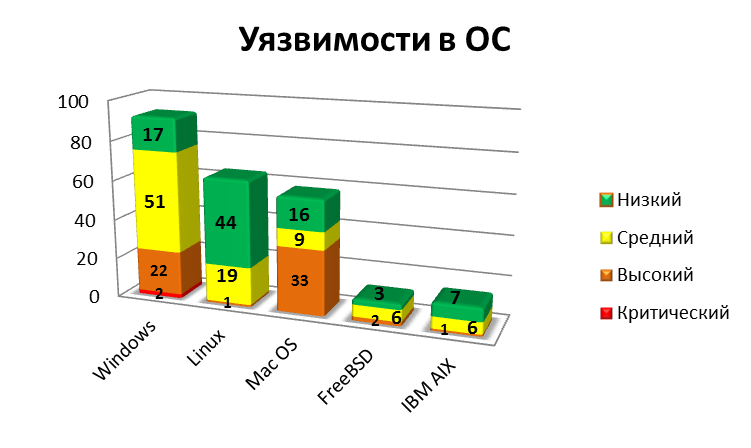

По сравнению с другими операционными системами, в продукте Microsoft их было больше всего.

Windows лидирует как в целом (92 уязвимости), так и индивидуально — только в этой ОС за отчетный период было опубликовано 2 критические уязвимости.

С другой стороны, максимальное количество уязвимостей высокой опасности (33) было обнаружено в Mac OS, 22 — в Windows и только одна — в разных версиях Linux.

Все внимание к SCADA-системам

В серверном ПО широкое распространение получили уязвимости в SCADA-системах: в 17 уведомлениях безопасности описано 37 уязвимостей.

Интерес исследователей к программной части АСУ ТП не случаен – именно в последние два года широкое распространение получили вирусы, нацеленные на приложения промышленной автоматизации.

CMS и форумы — благоприятная среда для хакеров Лучшие условия для несанкционированного проникновения в сегменте веб-приложений создают системы управления контентом (18%).

Хакеры постоянно ищут уязвимости в CMS и, как мы видим, находят их в большом количестве (204 уязвимости в год).

Администраторам сайтов, построенных на популярных платформах, необходимо не только отслеживать подозрительную активность, но и оперативно устанавливать обновления для CMS. Не следует также забывать о веб-форумах, которые находятся на втором месте по количеству уязвимостей (7%).

Безопасность Apple iTunes под вопросом Прошлогодний хит-парад наиболее уязвимых медиаплееров (среди популярных) возглавил Apple iTunes (133 уязвимости).

В середине списка находится широко распространенный VLC Media Player (15 уязвимостей), тогда как в Windows Media Player было опубликовано всего две уязвимости, что примерно в 70 раз меньше, чем у Apple iTunes. 77% «дыр» в системе можно эксплуатировать удаленно Если учесть все уязвимости за 2011 год, то злоумышленник мог работать удаленно, эксплуатируя при этом 77% уязвимостей.

15% требовалась локальная сеть, а 8% требовалось личное присутствие или инсайдерская информация.

Каждая четвертая уязвимость позволяет скомпрометировать систему Около четверти уязвимостей (24%) позволили хакеру скомпрометировать систему, выполнив произвольный код на компьютере жертвы.

Еще 21% обнаруженных дыр подходили для XSS-атаки, 15% могли быть использованы для отказа в обслуживании, 13% — для раскрытия конфиденциальных данных и 12% — для несанкционированной модификации данных.

Уязвимости как способ остановить АЭС и ядерную программу В 2011 году эксперты громко говорили о наступлении эпохи холодной кибервойны.

Объектами хакеров становятся промышленные предприятия и военные секреты.

Осенью стал известен троянский вирус Duqu. Он проникает в компьютер Windows с помощью критической уязвимости CVE-2011-3402. Вирус затем способен проникнуть в соседнюю SCADA-систему предприятия, чтобы похитить информацию об ИТ-инфраструктуре и установить контроль над промышленными объектами.

Некоторые эксперты отметили, что фрагменты основного модуля Duqu очень похожи на червя Stuxnet, который в 2010 году вывел из строя несколько иранских заводов по обогащению урана.

Поддельные SSL-сертификаты – месть Ирану? Весной и летом 2011 года иранские хакеры последовательно взломали серверы удостоверяющих центров Comodo и DigiNotar. Особенно плодотворным оказался второй случай.

Некоторые из украденных сертификатов безопасности принадлежали ЦРУ, Моссаду и МИ-6. Помимо международной киберразведки, украденные цифровые паспорта использовались для атак «человек посередине» (MitM).

Хакер пропускал интернет-трафик «клиента» через собственный прокси-сервер, где браузер жертвы обнаруживал поддельный сертификат и возвращал информацию в расшифрованном виде.

Атаке подверглись пользователи интернет-банкинга, онлайн-почты и других сервисов, использующих SSL-сертификаты.

Цифровые подписи и военные секреты США Взломав серверы RSA Security в середине марта 2011 года, неизвестные хакеры поставили под угрозу безопасность цифровых подписей RSA SecurID. Более 40 миллионов работников использовали эти ключи для получения доступа к закрытым сетям.

Атака началась с электронного письма, призывающего сотрудников материнской компании RSA открыть поддельный файл Excel с интригующим названием «Staffing Plan 2011.xls».

При открытии зараженная таблица устанавливала на ПК бэкдор Poison Ivy, эксплуатирующий уязвимость CVE-2011-0609 в Adobe Flash Player. Среди украденной информации была информация о новейших решениях двухфакторной аутентификации.

Позже с помощью украденных ключей они попытались взломать серверы крупнейшего в мире военно-промышленного комплекса корпорации Lockheed Martin. Что происходит из-за несоблюдения стандарта PCI DSS В мае 2011 года были пойманы румынские хакеры, которые взломали системы обработки транзакций торговых терминалов и перехватывали данные платежных карт клиентов в течение трех лет. Основной удар пришелся на Метро.

Проникновение в локальную сеть Subway, по данным The Wire, осуществлялось через беспроводные сети в ресторанах, а сами терминалы не соответствовали стандартам безопасности индустрии платежных карт (PCI DSS).

Кроме того, специалисты, осуществляющие удаленную техническую поддержку терминалов, не только не устанавливали обновления приложения удаленного администрирования PCAnywhere, но и выбрали простейшую комбинацию логина и пароля (администратор, компьютер) в более чем 200 системах.

УПД : Уязвимости ОС учитывались только те, которые присутствовали в самом ядре ОС и в его компонентах/сервисах, т.е.

уязвимости в стороннем ПО специально не учитывались УПД2 : полный обзор Теги: #позитивные технологии #уязвимости #лаборатория безопасности #позитивные исследования #информационная безопасность

-

Подводный Самолет Баклан

19 Oct, 24 -

Виджет Со Счетчиком Непрочитанных Сообщений

19 Oct, 24 -

29 Тысяч Маньяков Забанили На Myspace

19 Oct, 24