Система безопасности Microsoft (тогда Windows) Azure недавно представила новую функциональность — многофакторную аутентификацию.

MPP, конечно же, нужен для того, чтобы построить дополнительный уровень защиты вокруг учетной записи или облачных сервисов как от Microsoft, так и решений сторонних компаний или приложений и сервисов, использующих службу Microsoft Azure Active Directory в качестве системы аутентификации.

Локальную инфраструктуру также можно защитить — например, наш Сервер многофакторной аутентификации можно интегрировать в кольце RADIUS. Интересный? Под катом описание решения ситуации, когда нам нужно защитить доступ к подписке Azure не только логином и паролем, и немного о том, куда обращаться для более сложных вещей.

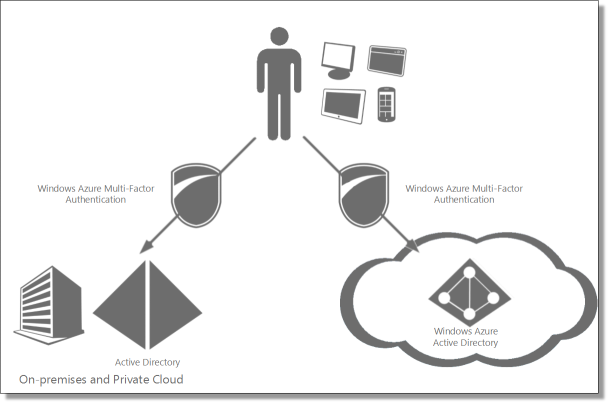

Многофакторная аутентификация Windows Azure обеспечивает дополнительный уровень аутентификации в дополнение к учетным данным пользователя.

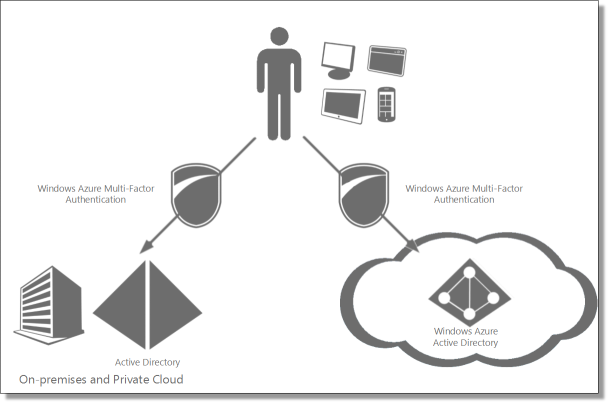

Однако многофакторную аутентификацию можно использовать для защиты доступа как к локальным, так и к облачным приложениям.

Возможные варианты многофакторной аутентификации включают в себя: • мобильные приложения, • телефонные звонки • текстовые сообщения, Пользователи могут выбирать то, что им удобно, как самостоятельно, так и принудительно – это может регулировать администратор.

В контексте защиты локальных приложений многофакторная аутентификация может использоваться для защиты VPN удаленного доступа, RADIUS и веб-приложений с помощью специального SDK. Если облачное приложение использует службы федерации Active Directory, то разработчик может настроить синхронизацию с Windows Server Active Directory или другим каталогом LDAP. Что касается других служб Microsoft, многофакторная проверка подлинности полезна для защиты доступа к Microsoft Azure, Microsoft Online Services, Office 365 и Dynamics CRM Online.

Давайте посмотрим, как подготовить многофакторную аутентификацию в Windows Azure.

Что нужно для повторения демо:

• Подписка Windows Azure — достаточно пробной версии: бесплатная пробная версия

• Клиент Windows Azure Active Directory.

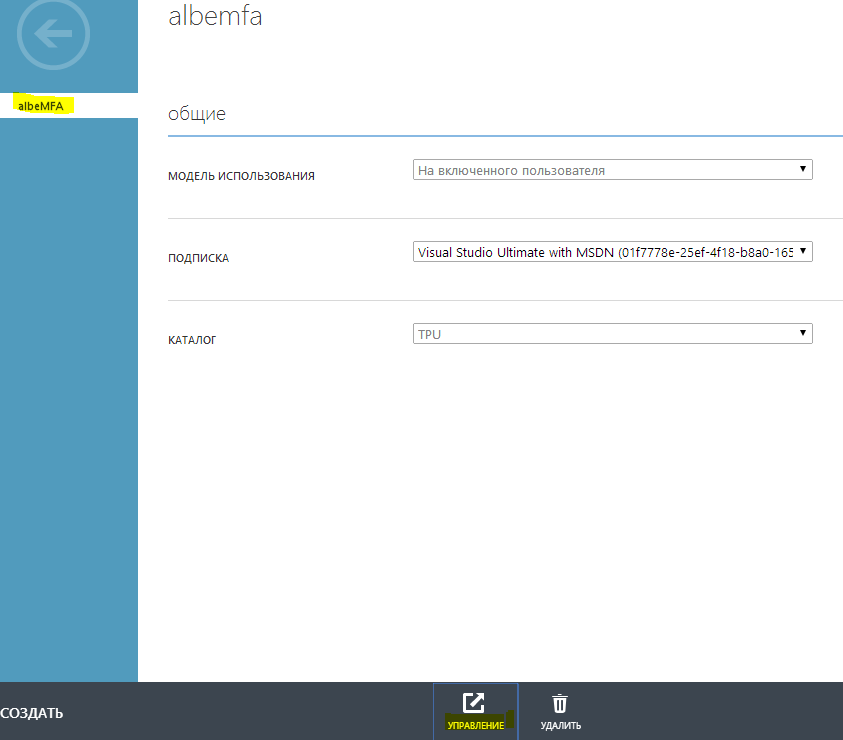

Сначала давайте создадим поставщика MFA: на вкладке Active Directory портала управления Azure перейдите на страницу ПОСТАВЩИКИ МНОГОФАКТОРНОЙ АУТЕНТИФИКАЦИИ.

Нажмите «Создать» и введите данные — имя поставщика (логическое), «на каждого включенного пользователя» и выберите каталог, к которому вы хотите привязать поставщика.

Теперь создадим нового пользователя на странице Пользователи — это необходимо для того, чтобы активировать MFA, так как MFA не работает для учетной записи Microsoft (только для организаций).

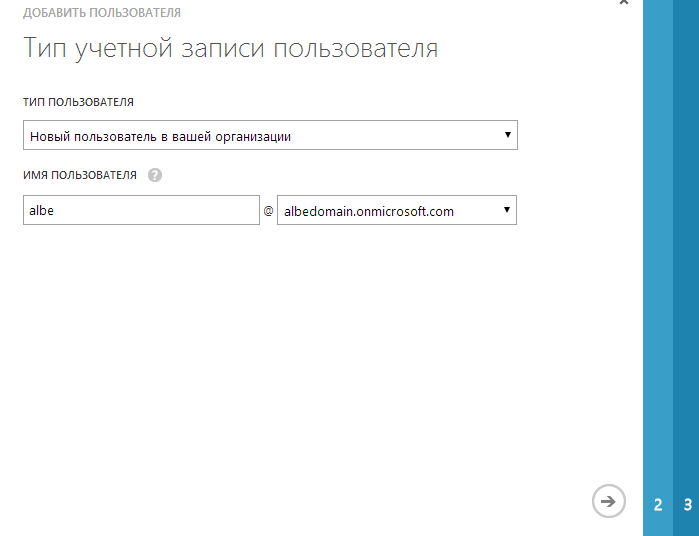

Добавление пользователя представляет собой трехэтапный процесс: тип учетной записи пользователя.

.

Его роли в организации и арендаторе (задайте роль глобального администратора и отметьте опцию включения многофакторной аутентификации).

.

и установка временного пароля.

Давайте создадим новый пароль и завершим настройку нового пользователя.

Позже мы войдем в систему под этим пользователем.

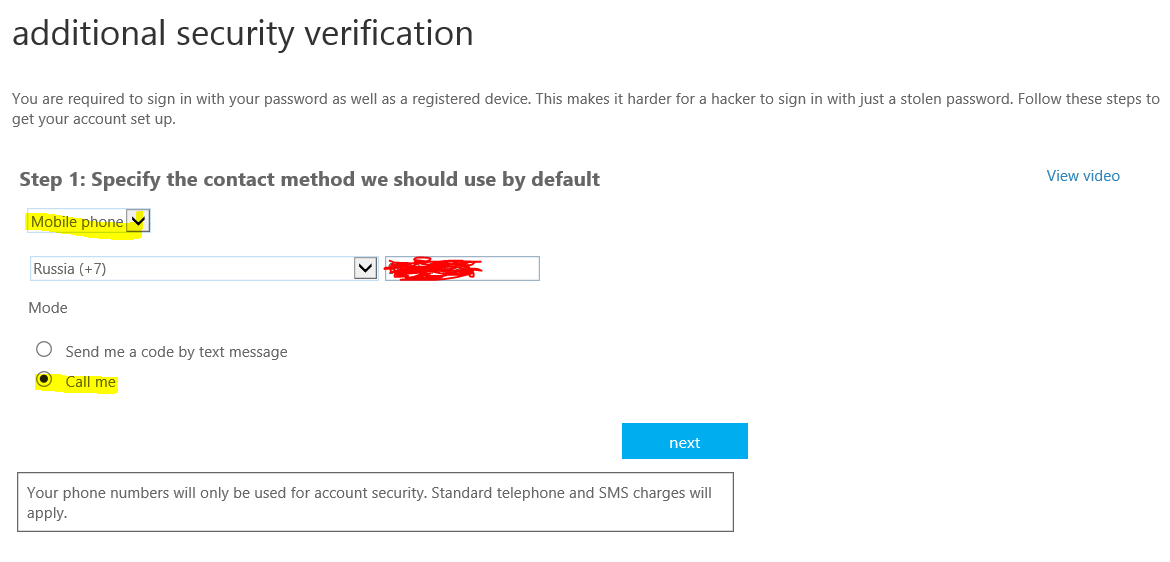

После создания пользователя зайдите на его страницу и укажите его мобильный телефон – обратите внимание, что код страны также указан в выпадающем меню – вводить его в поле не нужно.

Отлично — инфраструктурные задачи для нашего простого сценария выполнены.

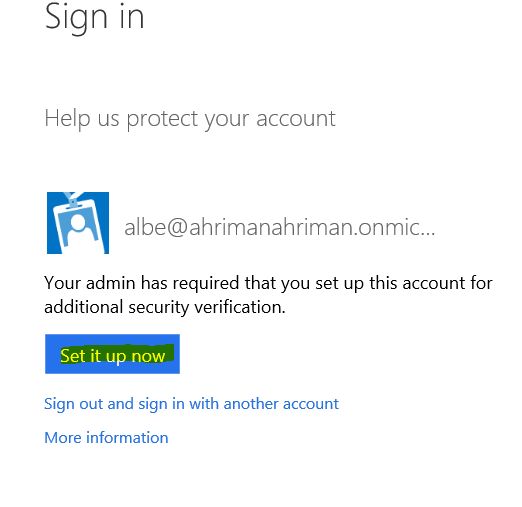

Теперь попробуем выйти из портала и снова войти, но уже под новым пользователем.

Появится новая опция — Настроить сейчас, что означает, что администратор клиента принудительно включил MFA для нашего пользователя.

Страница настройки MFA для нашего пользователя имеет все необходимые поля — выбор типа аутентификации, номера телефона и выбор между SMS и звонком.

На следующей странице нам будет предложено подтвердить выбранный тип аутентификации.

В нашем случае приятный женский голос по телефону подскажет, что нужно нажать, чтобы пройти дополнительный шлейф безопасности.

Попробуйте войти в свою учетную запись Azure с новой учетной записью — результат тот же.

Давайте теперь рассмотрим более сложные сценарии — использование MFA для каталога и локально.

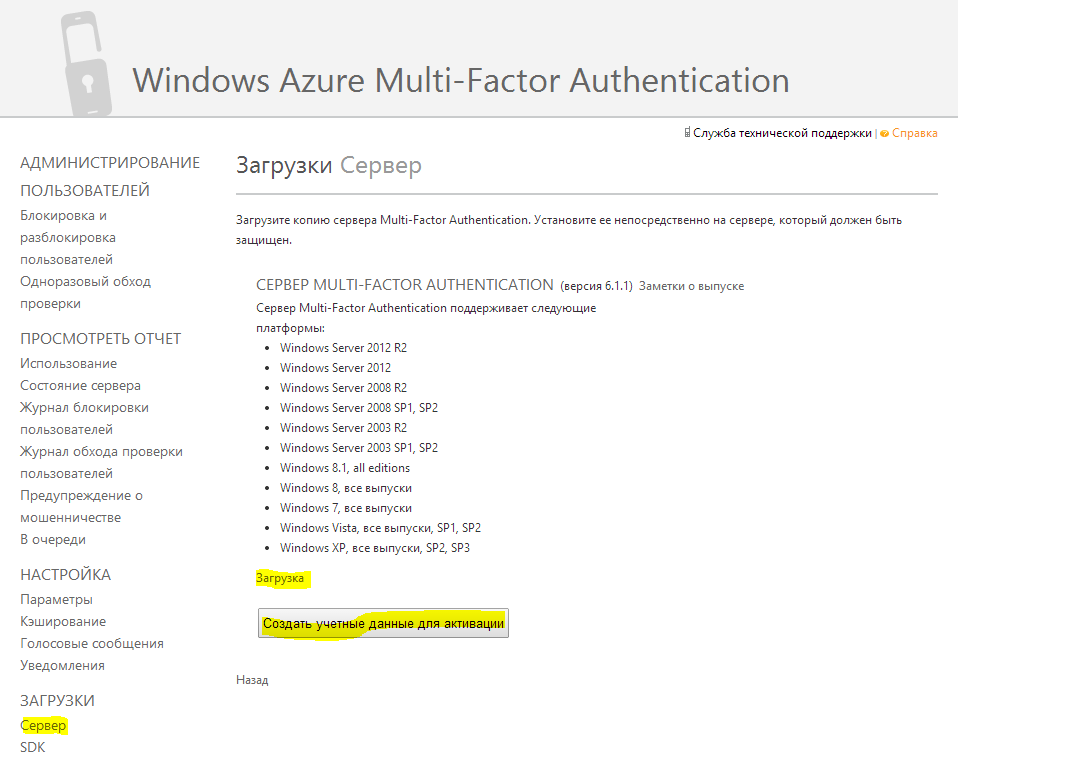

Чтобы использовать MFA On-Premise — например, интегрироваться с IIS, RADIUS, аутентификацией Windows или даже LDAP — нам необходимо загрузить и установить сервер многофакторной аутентификации.

Он загружается, если щелкнуть созданный ранее поставщик MFA, перейти к управлению этим поставщиком и нажать Сервер || Загрузка.

Пока сервер загружается, также нажмем «Создать учетные данные активации» — они понадобятся для активации сервера после установки.

Давайте установим и активируем сервер.

Обратите внимание, что пароль действителен в течение 10 минут после его создания, поэтому не затягивайте процесс активации.

В процессе настройки сервера вы увидите множество интересных опций — например, на вкладке «Приложения» вы можете настроить, какие службы и приложения будут защищены MFA.

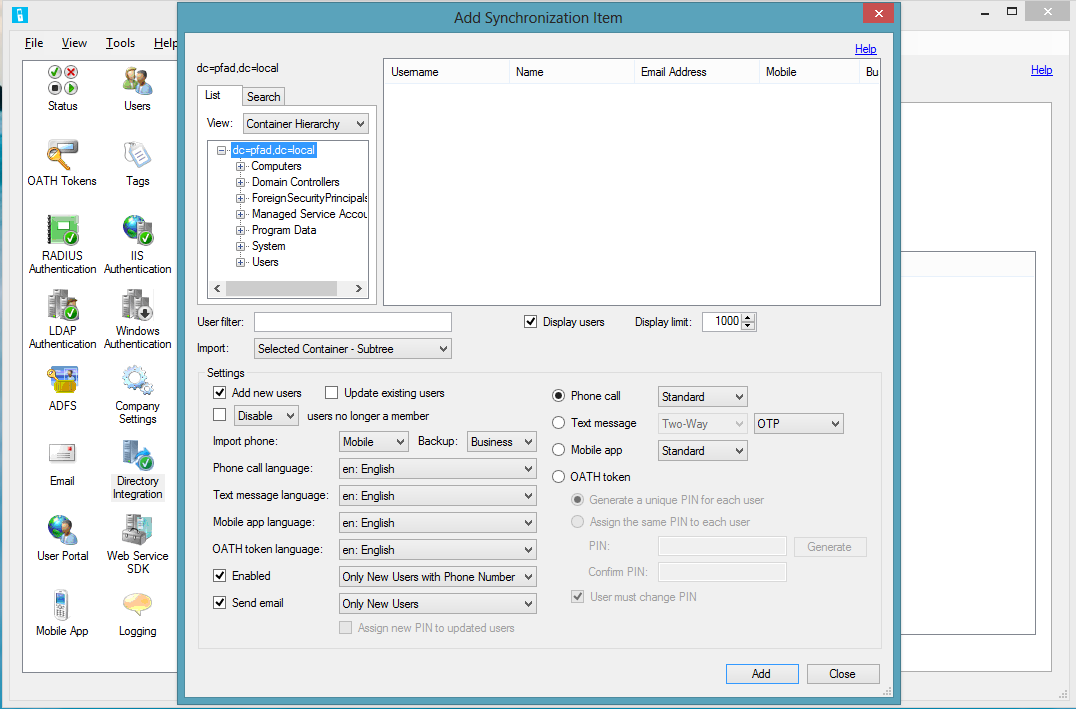

Сервер MFA по умолчанию настроен для каталога AD, но перенастроить или добавить другой каталог вообще не проблема — достаточно выбрать «Синхронизация» на вкладке «Интеграция каталогов» и нажать «ДОБАВИТЬ», затем настроить синхронизацию и ее частоту.

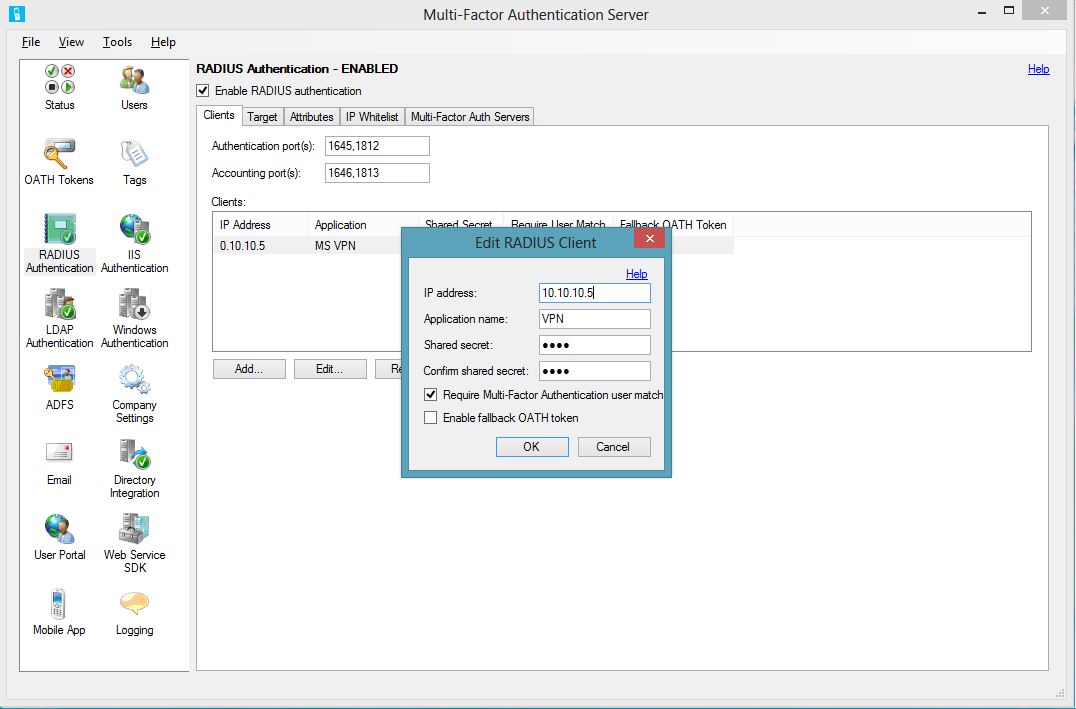

Еще одна типично корпоративная утилита — интеграция MFA с RADIUS для защиты VPN и других функций, таких как Microsoft Unified Access Gateway, TMG или даже RDG. Настройка интеграции на вкладке RADIUS Authentication.

Краткое содержание

Мы рассмотрели функцию многофакторной аутентификации Windows Azure Active Directory. Процесс его настройки существенно упростился по сравнению с периодом, когда он только вышел, и теперь не возникает особых проблем с настройкой MFA как в самых простых сценариях, таких как предоставление дополнительного уровня безопасности при входе в Windows. Подписка Azure, а в самом сложном корпоративе — интеграция с RADIUS. О других сценариях позже.Теги: #информационная безопасность #Microsoft Azure #безопасность #облако #аутентификация #azure #многофакторная аутентификация

-

Mozilla Labs Хочет Отслеживать Каждый Клик

19 Oct, 24 -

Меньшие Rss-Каналы Для Домашней Страницы.

19 Oct, 24