На китайских интернет-аукционах появилось огромное количество устройств для проведения различных атак на протокол Wi-Fi, например Jammer. Каждый из нас может столкнуться с ситуацией, когда в настроенной и успешно введенной в эксплуатацию сети появляются проблемы, причины которых могут быть весьма неожиданными.

В этой статье я хочу рассказать, как обнаружить DoS-атаку на радиоканал Wi-Fi и обозначить способы противодействия ей.

Материалы не несут технической сложности и доступны в интеллектуальном смысле широкому кругу читателей, которые могут просто столкнуться с соседом, который прочитал распространённые руководства по взлому Wi-Fi, оттачивает свои навыки на практике и тем самым намеренно или не очень очень вредит своими действиями добропорядочным соседям.

При чем здесь Wi-Fu и небольшая ретроспектива Более 15 лет назад мне совершенно случайно попалась книга «Wi-fu: боевые приемы взлома и защиты беспроводных сетей» (коллектив переводчиков: Владимиров А.

А.

, Гавриленко К.

В.

, Михайловский А.

А.

), довольно известная на тот момент. ), в котором теоретические и практические расчёты по информационной безопасности беспроводных сетей, а также вопросы общей теории были изложены достаточно подробно и качественно.

Именно картинка с обложки была использована в качестве первой иллюстрации к статье (забавно).

На данный момент эта книга представляет собой не что иное, как букинистический предмет, поскольку технологии уже пошли гораздо дальше.

Но мне было приятно вспоминать те времена, надеюсь, как и тем, кто ее узнавал.

1. Постановка задачи

Давайте смоделируем ситуацию.

Есть беспроводная сеть 2,4 ГГц, в которой регулярно, но без какой-либо явной причины и частоты, на клиентских устройствах происходит нечто подобное:

Я намеренно опускаю описание того, что такое уязвимости протокола Wi-Fi, как их можно эксплуатировать, какие риски информационной безопасности они представляют, а также существующий программный арсенал для их проведения, поскольку это не относится к теме статьи.

.

В Интернете вы легко найдете множество инструкций, с помощью которых можно научиться взламывать беспроводные сети.

Например, Здесь Сборка Wi-Fi Jammer на Arduino. Или Здесь взлом сетей Wi-Fi, защищенных WPA и WPA2. А Здесь Совсем недавнее отличное подробное руководство своими руками на аналогичную тему.

Их может использовать человек без специальных технических знаний, что впоследствии может создать проблемы для вашей сети.

Вернемся к предмету разговора.

Как видно из рисунка, были нарушены соединения L1–L3 с точкой доступа и роутером.

Отключение будет автоматически восстановлено через небольшой промежуток времени.

На устройствах Linux это выглядит примерно так:

Цель — показать, какие технические факторы сигнализируют о DoS-атаке на сеть Wi-Fi. Идти…wlan0 IEEE 802.11 ESSID:"TEST3" Mode:Managed Frequency:2.442 GHz Access Point: BB:BB:BB:BB:BB:BB Bit Rate=135 Mb/s Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off Link Quality=50/70 Signal level=-60 dBm <.> wlan0 IEEE 802.11 ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off

2. Исследования

Лог точки доступа (на примере устройства MikroTik) не содержит ничего явно указывающего на проблему: 14:05:54 wireless,info DD:DD:DD:DD:DD:DD@wlan: disconnected, received deauth: class 3 frame received (7)

14:05:55 wireless,info DD:DD:DD:DD:DD:DD@wlan: connected, signal strength -74

14:05:55 wireless,info DD:DD:DD:DD:DD:DD@wlan: disconnected, received deauth: class 3 frame received (7)

14:06:06 wireless,info DD:DD:DD:DD:DD:DD@wlan: connected, signal strength -69

Даже если активировать режим отладки, конкретики не прибавится:

14:08:04 wireless,debug wlan: DD:DD:DD:DD:DD:DD attempts to associate

14:08:04 wireless,debug wlan: DD:DD:DD:DD:DD:DD not in local ACL, by default accept

Анализ L1-соединения на стороне точки доступа показывает, что клиент внезапно пропадает, через некоторое время появляется в таблице регистрации:

/interface wireless registration-table print interval=0.2

# INTERFACE MAC-ADDRESS AP SIGNAL-STRENGTH TX-RATE UPTIME

0 wlan DD:DD:DD:DD:DD:DD no -77dBm@1Mbps 144. 4h16m40s

1 wlan 11:11:11:11:11:11 no -76dBm@HT40-1 120M. 3h24m33s

2 wlan 22:22:22:22:22:22 no -79dBm@6Mbps 86.6. 3h4m54s

3 wlan 33:33:33:33:33:33 no -71dBm@1Mbps 57.7. 2h9m56s

Имеем первую ясность, проблема на уровне L1 и скорее всего на стороне клиента, иначе лог был бы более подробным, чем просто «мерцающий» беспроводной клиент. Перейдем к радиоэкзамену, для которого мы воспользуемся бесплатной программой.

Линсид (платные аналоги, например inSSIDer И Wi-Fi сканер здесь бесполезно) с графическим интерфейсом: apt install linssid

linssid

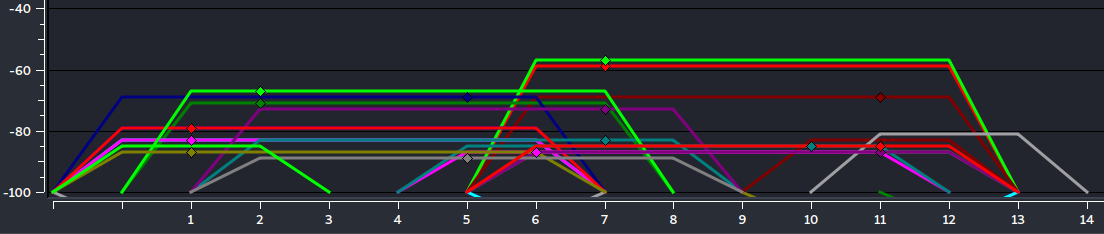

У нас есть табличное представление перегруженности воздушного движения в диапазоне 2,4 ГГц:

Графическая версия мало чем отличается по информативности.

Сразу понятно, что ситуация шаблонная.

Точки доступа работают там, где хотят, а не так, как хотелось бы.

О качественном использовании эфирного времени говорить не приходится.

В оптимальном варианте каналы Wi-Fi должны либо вообще не пересекаться, либо, наоборот, быть одинаковыми, как бы договариваясь за эфир, и не транслироваться даже незначительно:

В то же время средний уровень шума хороший, поэтому физические факторы, связанные с распространением радиоволн в окружающей среде, в том числе использование неинтеллектуальных подавителей Wi-Fi (таких как такой ), не имеет к этому никакого отношения: /interface wireless monitor wlan

status: running-ap

channel: 2442/20-Ce/gn

wireless-protocol: 802.11

noise-floor: -104dBm

overall-tx-ccq: 69%

registered-clients: 3

authenticated-clients: 3

wmm-enabled: yes

current-tx-powers: 1Mbps:24(24/29),2Mbps:24(24/29),5.5Mbps:24(24/29),11Mbps:24(24/29),

6Mbps:24(24/29),9Mbps:24(24/29),12Mbps:24(24/29),18Mbps:24(24/29),

24Mbps:24(24/29),36Mbps:23(23/28),48Mbps:22(22/27),54Mbps:21(21/26),

HT20-0:24(24/29),HT20-1:24(24/29),HT20-2:24(24/29),HT20-3:24(24/29),

HT20-4:24(24/29),HT20-5:23(23/28),HT20-6:21(21/26),HT20-7:20(20/25),

HT40-0:24(24/29),HT40-1:24(24/29),HT40-2:24(24/29),HT40-3:24(24/29),

HT40-4:24(24/29),HT40-5:23(23/28),HT40-6:21(21/26),HT40-7:20(20/25)

notify-external-fdb: no

Если у читателя нет понимания того, что написано выше, и в то же время есть сильное желание разобраться, то рекомендую онлайн.

хорошо чтобы улучшить свои навыки беспроводной связи.

На данном этапе мы выдвигаем гипотеза , что мы имеем дело с умышленным вмешательством в работу расследуемой нами сети третьей стороны.

Например, функционирование устройства Wi-Fi Jammer. Далее мы подтвердим гипотезу с помощью различных программных инструментов, используемых для анализа информационной безопасности.

Давайте использовать программное обеспечение Airodump-нг и начнем мониторить нашу точку доступа: airodump-ng -i wlan1 -c 7 --bssid BB:BB:BB:BB:BB:BB

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

BB:BB:BB:BB:BB:BB -56 100 909 1610 12 7 405 WPA2 CCMP PSK TEST3

BSSID STATION PWR Rate Lost Frames

BB:BB:BB:BB:BB:BB DD:DD:DD:DD:DD:DD -38 6e- 1e

Теги: #информационная безопасность #Сетевые технологии #wi-fi #информационные технологии #ruvds_articles #ruvds_articles #dos-атака #Wi-Fu

-

Выносливость Диеты Аткинса

19 Oct, 24 -

Обзор Разработки Приложений Для Android

19 Oct, 24 -

10 Сочетаний Клавиш, Которые Экономят Время

19 Oct, 24 -

Обзор Блога №35. Блогерская Правда

19 Oct, 24 -

Поиск Функций В Программах – Концепция

19 Oct, 24