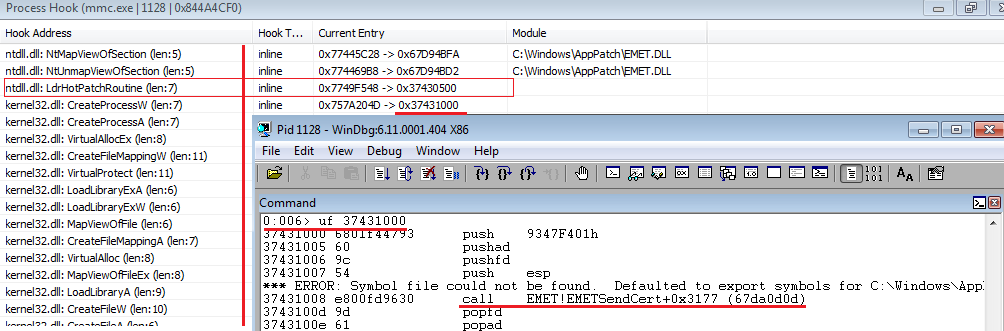

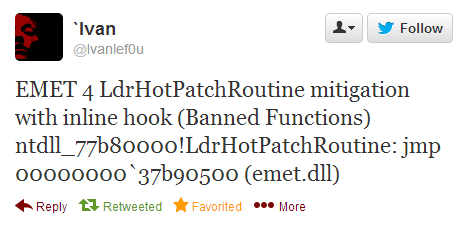

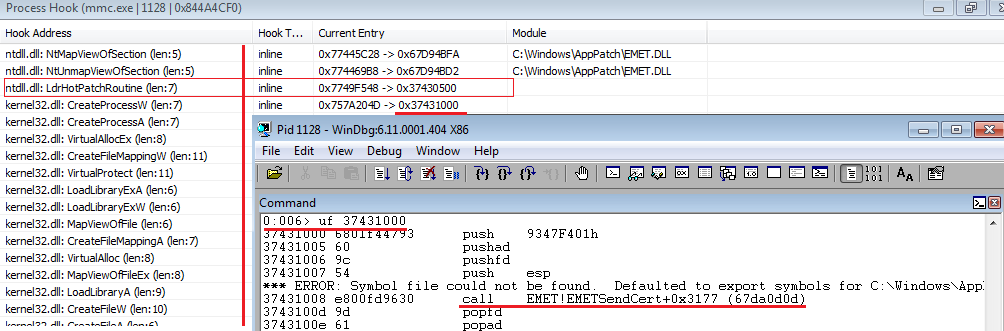

Вчера Microsoft выпустила набор обновлений безопасности для своих продуктов, включая обновление МС13-063 , который исправляет возможность обхода механизмов предотвращения атак, таких как DEP и ASLR. Технику обхода этих механизмов в эксплойтах продемонстрировали исследователи NSFocus Security Labs на конференции CanSecWest и VUPEN на Pwn2Own 2013. Мы готовы написал о механизмах EMET v4, в которых стало возможным противодействовать использованию метода ntdll!LdrHotPatchRoutine загрузить в память код нужной библиотеки, минуя ее.

ограничения, наложенные DEP&ASLR. LdrHotPatchПодпрограмма используется ОС в рамках «горячего патчинга» (исправления компонентов без перезагрузки) и позволяет загружать динамические библиотеки из различных мест, в том числе из сети (через UNC-адреса).

MS13-063 представляет исправление ОС, возможности которого аналогичны тем, что были продемонстрированы в EMET.

? операция LdrHotPatchПодпрограмма тесно связан с обходом ASLR при использовании известной структуры UserSharedData (KUSER_SHARED_DATA), которая проецируется на жестко закодированные адреса в пользовательском режиме (0x7ffe0000) и режиме ядра (0xffdf0000).

Структура используется для быстрого доступа компонентов ОС, работающих в пользовательском режиме и режиме ядра, к некоторым общим служебным данным (отладочная информация, информация о таймере, версия ОС и т. д.).

Используя некоторые указатели функций в UserSharedData, злоумышленник может быстро определить адрес необходимой функции.

В частности, 64-битные версии Windows до Windows 8 хранили в этой структуре указатели функций для 32-битной версии ntdll, которую ОС использует для WoW64.

Таким образом, описанный метод эксплуатации UserSharedData&LdrHotPatchRoutine возможность злоумышленника инициировать вызов недокументированной функции LdrHotPatchПодпрограмма с обязательным аргументом через один из указателей в UserSharedData , что делает DEP&ASLR бесполезным.

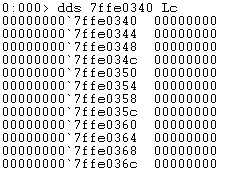

MS13-063 направлен на устранение желаемого указателя в UserSharedData, чтобы злоумышленник не смог предсказать адрес.

LdrHotPatchПодпрограмма .

На снимке экрана ниже показана часть UserSharedData, где видно, что обновление также устранило другие указатели функций в структуре (чтобы предотвратить их возможную эксплуатацию в будущем).

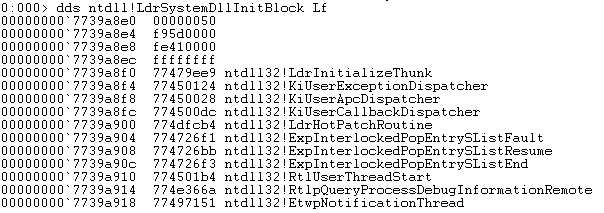

Указатели функций были перемещены в структуру ntdll!LdrSystemDllInitBlock, т. е.

сделали ее видимой для ASLR и исключили возможное раскрытие адреса в будущем.

http://blogs.technet.com/b/srd/archive/2013/08/12/mitigating-the-ldrhotpatchroutine-dep-aslr-bypass-with-ms13-063.aspx

Теги: #MS13-063 #информационная безопасность

-

Модели Реальности И Их Роль В Жизни Людей.

19 Oct, 24 -

Offer.io: На Пути К Идеальному Поиску

19 Oct, 24 -

Настроения На Сайте

19 Oct, 24