Microsoft выпустила уведомление о безопасности ( СА 2963983 ), в котором сообщается, что новая уязвимость 0day Remote Code Execution CVE-2014-1776 присутствует во всех версиях браузера MS Internet Explorer 6-11 и используется злоумышленниками в целевых атаках для доставки вредоносного кода (попутная загрузка).

Злоумышленники используют специально созданную веб-страницу и Объект Flash Player использовать эту уязвимость.

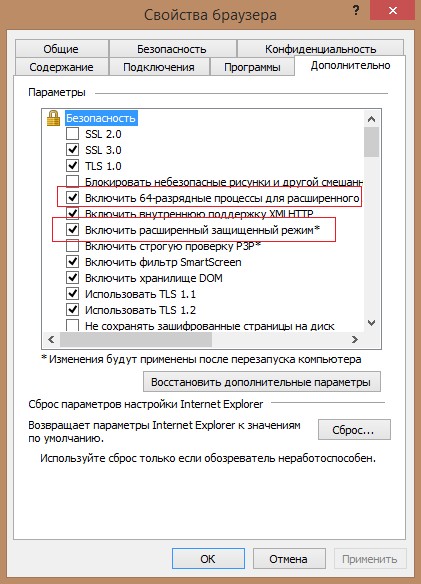

Наше первоначальное расследование показало, что расширенный защищенный режим, включенный по умолчанию для современных возможностей просмотра в Internet Explorer 10 и Internet Explorer 11, а также Enhanced Mitigation Experience Toolkit (EMET) 4.1 и техническая предварительная версия EMET 5.0, помогут защититься от этого потенциального риска.риск.

Таким образом, пользователи Internet Explorer 10 и 11 в Windows 7 x64 и Windows 8/8.1 с включенной настройкой «Расширенный защищенный режим» (EPM) защищен от действия этот подвиг.

Кроме того, защищены также пользователи EMET 4.1 и 5.0 TP. Эти версии ЭМЕТ включить процесс браузера в список защищенных по умолчанию.

Напомним, что EPM усиливает иммунитет браузера к эксплойтам, запуская процессы вкладок в специальном ограниченном режиме AppContainer в Windows 8+ (AppContainer также используется по умолчанию для всех приложений с современным пользовательским интерфейсом).

Рис.

Процесс браузера находится в списке защищенных в настройках EMET (приложения, включенные в список по умолчанию, выделены жирным шрифтом).

Microsoft выпустит соответствующее обновление, закрывающее эту уязвимость, в следующем патче во вторник или вне цикла, то есть внепланово.

Рис.

Самый безопасный режим работы — IE11 с включенной песочницей и 64-битными процессами для вкладок (анти-heap-spray) в Windows 8.1 x64. Теги: #CVE-2014-1776 #информационная безопасность #Internet Explorer

-

Apache, Mysql И Php Для Windows

19 Oct, 24 -

Споры Вокруг Корпоративного Блоггинга

19 Oct, 24 -

Установка Kde Из Svn В Gentoo

19 Oct, 24 -

День Jetbrains В Ярославле

19 Oct, 24