В этой статье будет кратко рассказано о том, что такое такая знакомая на вид вещь, как NetBIOS .

Какую информацию он может предоставить потенциальному злоумышленнику/пентестеру.

Демонстрируемая область применения методов разведки относится к внутренним, то есть изолированным и недоступным извне сетям.

Как правило, такие сети есть у любой, даже самой маленькой компании.

Самостоятельно NetBIOS Обычно используется для получения имени сети.

И этого будет достаточно, чтобы сделать как минимум 4 дела.

Обнаружение хоста

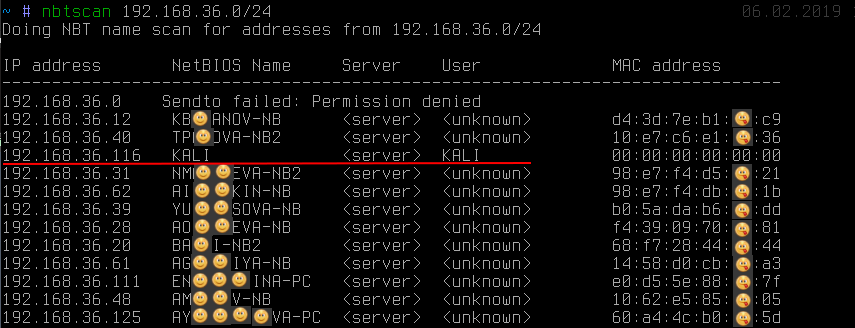

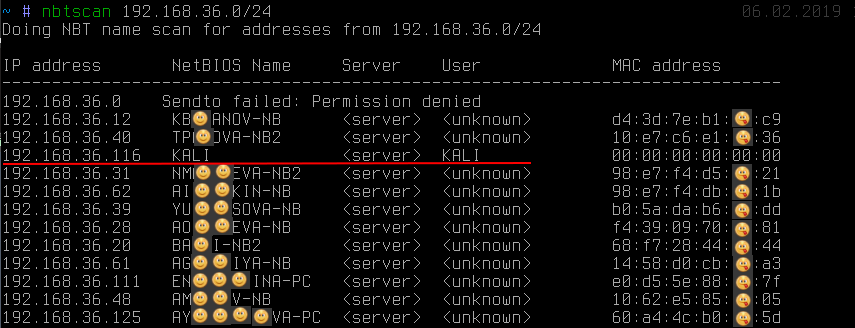

Поскольку NetBIOS может использовать UDP в качестве транспорта, его скорость позволяет обнаруживать хосты в очень больших сетях.Так, например, инструмент nbtscan , входящий в одноименный пакет, может разрешить сетевые адреса типа 192.168.0.0/16 всего за 2 секунды (может привести к сбою сети), в то время как традиционное сканирование TCP займет десятки минут. Эту функцию можно использовать в качестве метода очистки хоста в очень больших сетях, о которых до запуска nmap ничего не известно.

Хоть результат и не гарантирует 100% обнаружения, поскольку откликаются преимущественно Windows-хосты, а не все, он все равно позволит примерно определить, в каких диапазонах находятся живые хосты.

Идентификация хоста

Используя результаты получения имен по IP-адресам:

Как видите: помимо того, что имя раскрывает владельца рабочей станции (хотя это, кстати, происходит не всегда), один из адресов явно выделяется на фоне остальных.

Мы видим, что имя получено.

КАЛИ .

Такое поведение типично для Юникс -реализации SMB/НетБИОС как часть программного пакета самба или очень старый Windows 2000 .

Получение имени КАЛИ , в то время как на других хостах это так < неизвестный > указывает на наличие так называемого нулевая сессия .

С настройками по умолчанию СМБ -серверы на Linux склонен к этому.

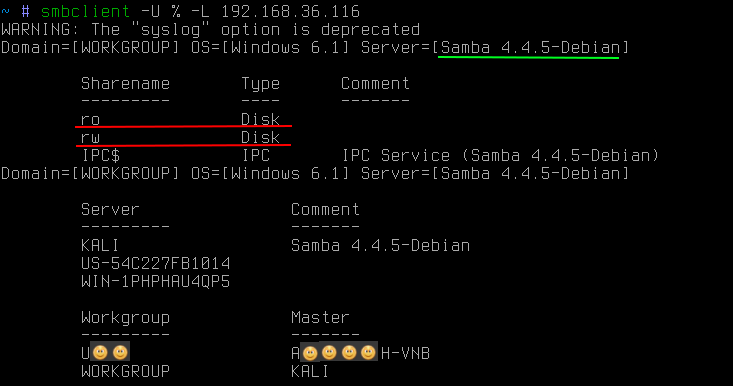

Нулевая сессия он позволяет лишь абсолютно анонимно (а никаких паролей мы не вводили, как вы можете видеть на скриншоте) получить достаточно много дополнительной информации, такой как локальная политика паролей, список локальных пользователей, групп и список общих ресурсов (доля):

Часто на Linux для малого и среднего бизнеса -серверы имеют общедоступные общие ресурсы не только для чтения, но даже для записи.

Наличие того и другого создает различные угрозы, использование которых выходит за рамки данной статьи.

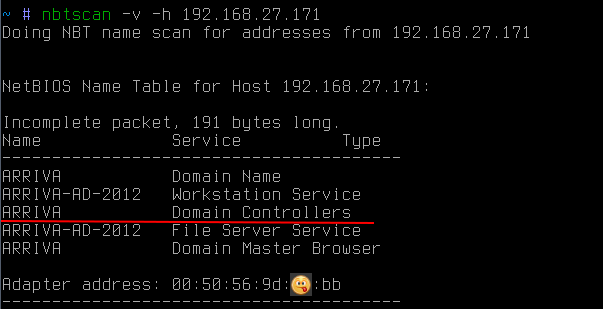

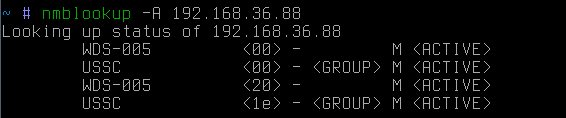

NetBIOS Также он позволяет получить названия всех типов, которые хранит рабочая станция:

в данном случае это позволяет узнать, что хост также является контроллером домена АРИВА .

Также стоит дополнительно отметить, что NetBIOS позволяет вам получить Мак -адрес.

Более того, в отличие от arp-запросов, запросы NetBIOS могут выходить за пределы подсети.

Это может быть полезно, если, например, вам нужно найти в сети ноутбук или конкретное оборудование, зная его производителя.

Поскольку первые три октета Мак -адреса идентифицируют производителя, тогда вы сможете отправить аналогичный NetBIOS -опросы ко всем известным подсетям, чтобы попытаться найти нужное устройство ( http://standards-oui.ieee.org/oui.txt ).

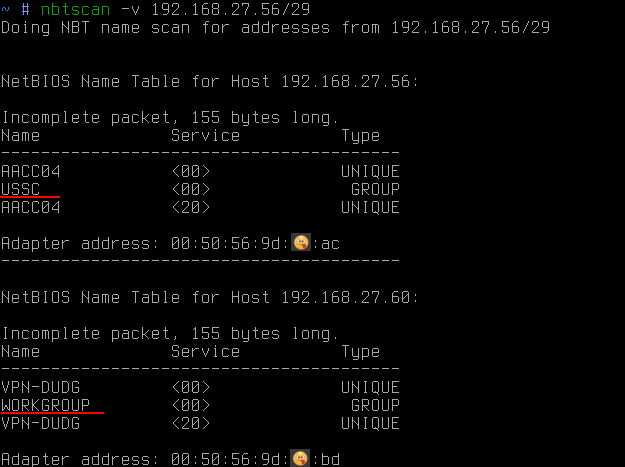

Определение членства в домене

Часто при перемещении по внутренним корпоративным сетям возникает необходимость атаковать рабочую станцию, включенную в домен (например, для повышения привилегий до уровня администратора домена) или наоборот. В этом случае NetBIOS еще раз это может помочь:

В этом случае, используя NetBIOS были получены все имена всех типов.

Среди них можно увидеть помимо имени ПК (того, что уже было получено ранее), еще и имя рабочей группы.

По умолчанию для окна обычно это что-то вроде РАБОЧАЯ ГРУППА или ИВАН-ПК , но если рабочая станция находится в домене, то ее рабочей группой является имя домена.

Таким образом, используя NetBIOS можно узнать, находится ли рабочая станция в домене и если да, то в каком.

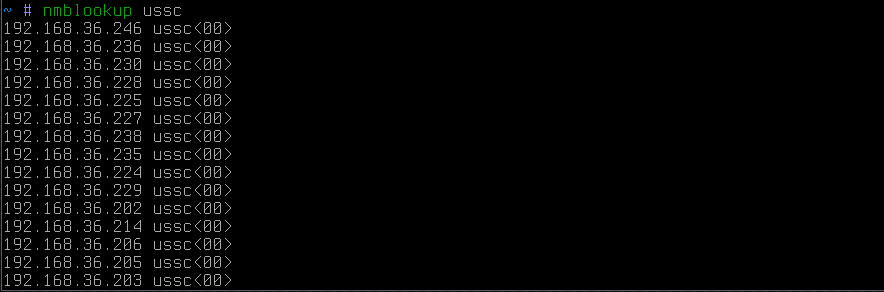

Если вам нужно получить список хостов домена внутри подсети, то достаточно одного широковещательного запроса с именем нужного домена:

В результате все хосты в этом домене ответят.

Обнаружение многосетевых хостов

И, наконец, еще одна, наверное, очень малоизвестная методика, просто незаменимая для поиск путей в безопасные, возможно, даже физически изолированные сети.Это могут быть цеховые сети предприятий, напичканные контроллерами.

Доступ к этой сети означает для злоумышленника возможность влиять на технологический процесс, а для предприятия риск понести колоссальные убытки.

Так вот, дело в том, что даже если сеть изолирована от корпоративной, то зачастую некоторые администраторы то ли от лени, то ли по чему-то еще любят установить на свои ПК еще одну сетевую карту для доступа к этой самой сети.

Причём всё это происходит, естественно, в обход всех правил корпоративных фаерволов.

Удобно, да, но не очень безопасно, если вас взломают, то вы станете мостом к этой сети и понесете ответственность.

Однако есть одна проблема для злоумышленника – найти того самого администратора, который таким незаконным способом присоединился к защищаемой сети.

Более того, это сложная проблема для самих поставщиков сетевой безопасности.

На крупных предприятиях это поистине сложная задача, как найти иголку в стоге сена.

В этой ситуации у злоумышленника есть два очевидных варианта:

- попробуйте использовать каждый компьютер в корпоративной подсети в качестве шлюза к нужной сети.

Это было бы очень удобно, но такое случается редко, потому что на окна хозяева IP-переадресация почти всегда отключен.

Причем такая проверка возможна только внутри собственной подсети, а также требует от злоумышленника точного знания адреса цели из изолированной сети.

- попробуйте удаленно зайти на каждый хост и выполнить банальную команду ipconfig/ifconfig .

И здесь все не так гладко.

Даже если злоумышленник обеспечил себе права администратора домена, межсетевые экраны и локальные межсетевые экраны никто не отменял.

Так что эта задача не автоматизирована на 100%.

В результате вам приходится мучительно заходить на каждый хост, преодолевая брандмауэры (часто блокируя порт 445/tcp), в надежде наконец увидеть нужный сетевой интерфейс.

Есть один чрезвычайно простой трюк, позволяющий получить список сетевых интерфейсов с конкретного хоста.

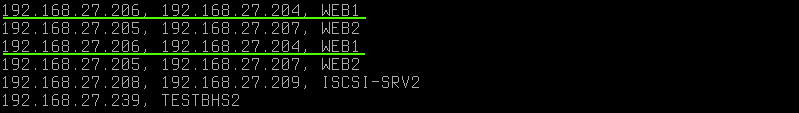

Допустим, у нас есть некий хост:

Это IP-адрес обратного разрешения → имя сети.

Если мы теперь попробуем выполнить прямое разрешение имени сети → IP-адрес:

потом мы узнаем, что этот хост также является шлюзом (видимо) в какой-то другой сети.

Стоит отметить, что в данном случае запрос был широковещательным.

Другими словами, его будут слышать только хосты из подсети злоумышленника.

Если целевой хост находится за пределами подсети, то вы можете отправить целевой запрос:

В этом случае ясно, что цель находится за пределами подсети злоумышленника.

С помощью ключа -B было указано, что запрос должен отправляться на конкретный адрес, а не на широковещательный адрес.

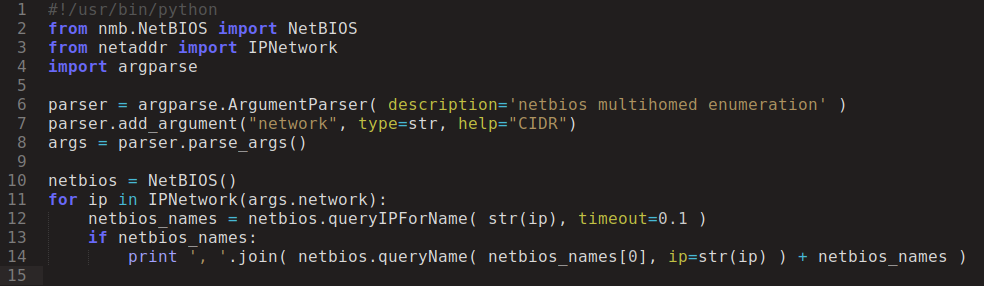

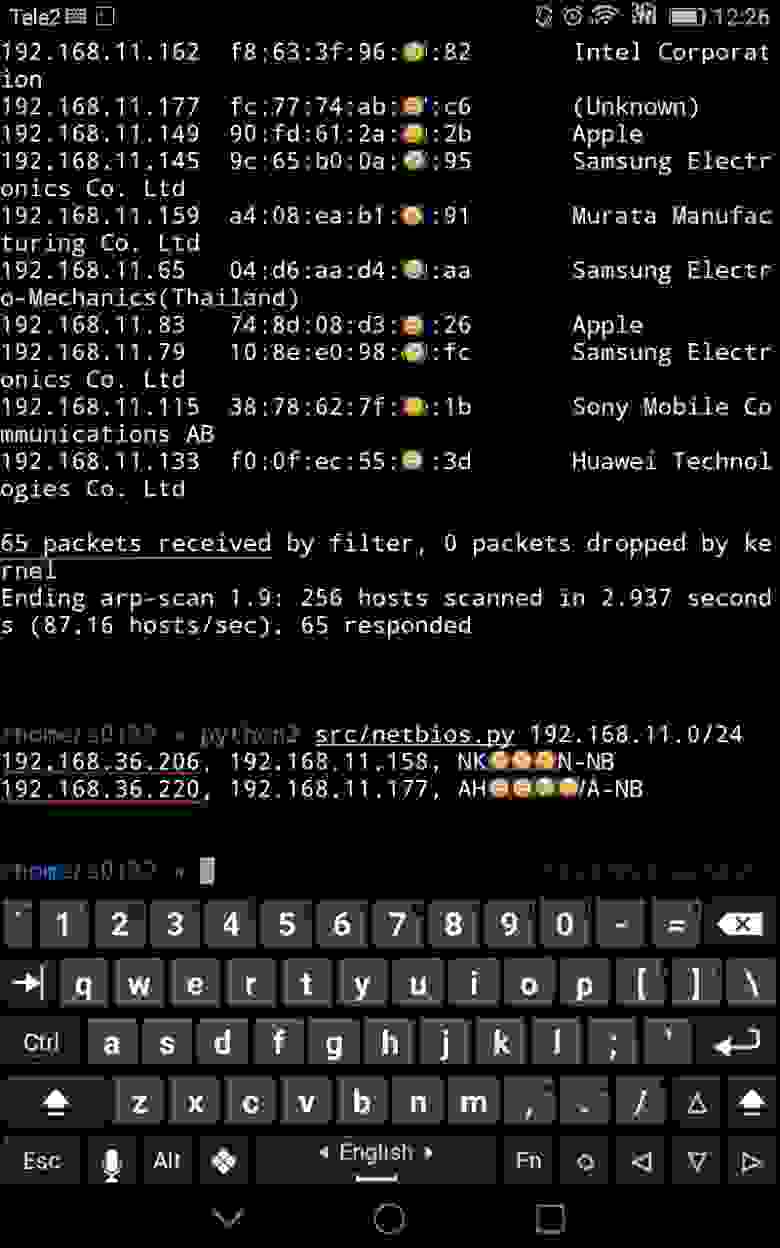

Теперь остается только быстро собрать информацию со всей интересующей подсети, а не с одного адреса.

Для этого вы можете использовать небольшой питон -скрипт:

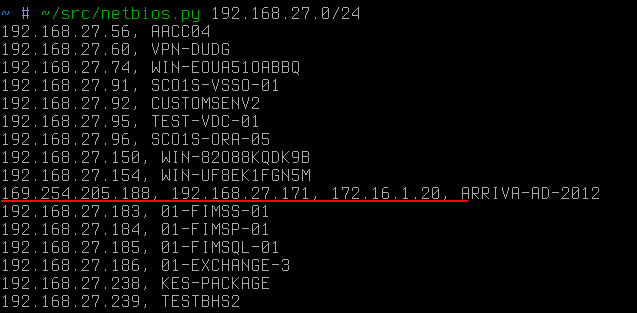

И через несколько секунд:

В этом импровизированном случае именно выделенный хост станет первой целью злоумышленника, если он попытается преследовать сеть 172.16.1/24.

Повторяющиеся имена на разных IP-адресах говорят о том, что у хоста также есть две сетевые карты, но в одной подсети.

Здесь стоит отметить, что NetBIOS не раскрывает псевдоним -s (который можно легко вычислить через arp-запросы как ip с тем же Мак ).

В этом случае IP-адреса разные.

Мак .

Другой пример использования этой техники — общедоступный Wi-Fi. Иногда можно столкнуться с ситуацией, когда среди гостевых устройств к публичной сети подключаются сотрудники, работающие в закрытом корпоративном сегменте.

Тогда с помощью этого метода разведки злоумышленник очень быстро сможет наметить себе путь для входа в закрытую сеть:

При этом среди 65 публичных Wi-Fi-клиентов было две рабочие станции, имевшие дополнительный интерфейс, вероятно, связанный с корпоративной сетью.

Если иногда между сегментами сети или непосредственно на рабочих станциях происходит фильтрация трафика по порту 445/tcp, препятствующая удаленному входу в систему (удаленному выполнению кода), то в этом случае для разрешения имен NetBIOS используется порт 137/udp, намеренная блокировка которого практически не встречается, так как от этого сильно пострадает удобство работы в сети, например, может исчезнуть сетевое окружение и т.п.

Как говорится, перечисление - это ключ Есть ли защита от этого? Ее не существует, потому что это вообще не уязвимость.

Это всего лишь стандартный функционал из того немногого, что доступно по умолчанию.

окна (В Linux поведение немного другое).

И если вы вдруг несогласованно, в обход правил сетевой маршрутизации, присоединились к закрытому сегменту, то злоумышленник обязательно вас найдет и сделает это очень быстро.

Теги: #информационная безопасность #*nix #Сетевые технологии #unix #it инфраструктура #Windows #intelligence #netbios #enumeration #recon

-

Простой Взгляд На Control Subversion

19 Oct, 24 -

Холланд, Джон Филипп

19 Oct, 24 -

Проект Seamonkey Официально Просит Поддержки

19 Oct, 24