Всем привет! После успешного дайджест новостей В 2014 году мы решили сделать рубрику регулярной, а точнее ежемесячной.

Сегодня самые важные новости информационной безопасности за январь.

Немного изменился метод отбора новостей.

Мы по-прежнему берем самые посещаемые новости с нашего сайта.

угрозпост и пытаемся понять, почему им было уделено такое внимание.

Но в ежемесячном дайджесте новостей их будет пять.

Напомню, что в Threatpost мы собираем все новости индустрии информационной безопасности.

Собственные исследования лаборатории опубликованы на сайте Список безопасности .

Краткое содержание : Дыра в glibc и почему физики не дружат с лириками, северокорейский браузер, зарядный кейлоггер и дыры в клавиатурах, криптолокеры вообще и в частности, взлом WiFi с помощью социальной инженерии.

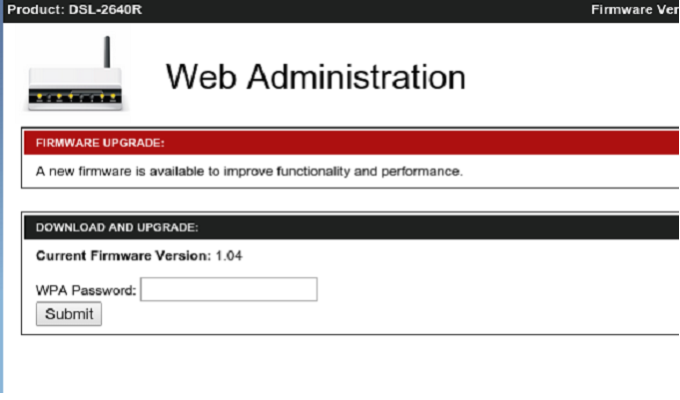

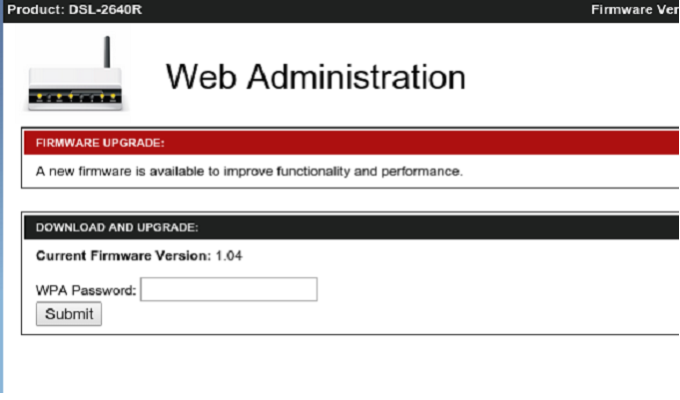

5. Wifiphisher: взлом Wi-Fi с толстым слоем социальной инженерии Новости .

Тематический нить на Stackexchange, где проблема была сформулирована три года назад. В предыдущем дайджесте мы говорили о том, что Интернет – это сломанный .

Итак, из всего, что сломано в Интернете, а точнее в компьютерных сетях вообще, больше всего сломаны беспроводные сети.

Мы постоянно ощущали святую простоту протокола WEP и неоднократно видели, что незащищенные общедоступные беспроводные сети.

это плохо , заглянул бездонная дыра безопасный под именем WPS. Сейчас мы наблюдаем цунами ошибок в прошивке роутера - пароль по умолчанию (или такая дыра ) будет найден в прошивке, то криво написано НАТ, потом что-то еще.

Короче говоря, единственное, чего здесь не хватает, — это социальной инженерии.

Если вам не хватило, вы это получите.

Все очень просто: достаточно создать точку доступа с точно таким же SSID в зоне приема жертвы.

Когда жертва попытается подключиться к ней, мы спросим у жертвы пароль к этой реальной точке доступа и бережно сохраним его.

Всё, у нас есть доступ и возможность провести MITM-атаку.

О нет, не все.

Сначала нам нужно уговорить компьютер или смартфон жертвы попробовать подключиться к нашей точке.

И сделаем мы это, наводнив эфир пакетами деаутентификации: они приводят к отключению легитимных клиентов, которые затем могут подключиться к поддельной точке доступа.

Другой обсуждение на Stackexchange дает понять, что проблема известна давно, и лечится она (в плане деаутентификации пакетов) плохо или не лечится вообще.

Какие новости тогда? Дело в том, что процесс кражи паролей указанным методом был автоматизирован, а соответствующая утилита Wifiphisher выложена на Github. Мораль этой истории: когда кто-то или что-то спрашивает у вас пароль (неважно где), подумайте дважды, прежде чем вводить его.

Есть две морали: нельзя защитить себя от атак «человек посередине», исключив саму их возможность.

Исключить не получится, по крайней мере, в этом Интернете.

Кстати деаут пакеты в свое время баловался сеть отелей Marriott, используя их для блокировки точек беспроводного доступа, которые гости привезли с собой.

И получила за это приличный штраф от американского Роскомнадзора.

4. Криптолокеры.

Чем скрытая угроза отличается от явной? Новости .

Другой Новости .

Детальное изучение криптолокеров как вид. Я уже писал, что если спросить компании, с какими видами киберугроз они сталкиваются чаще всего, то на первом месте, скорее всего, окажется спам.

Но спам – это вещь, ущерб от которой не очевиден.

Оно существует, но его трудно посчитать.

И если посчитать сложно, то и оценить, насколько обоснованы затраты на борьбу со спамом, тоже непросто.

Более того, технологии борьбы со спамом хорошо развиты, широко распространены и доступны.

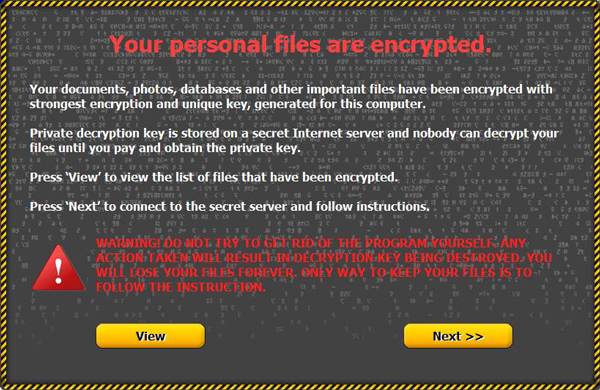

Криптолокеры — это совсем другая история.

В отличие от спама, ущерб, причиненный ими, легко оценить.

Ваша компания подвергается атаке, важные данные шифруются, что делает их недоступными, и требуют выкуп.

Вы теряете деньги.

Вы тратите свое время.

Более того, один-единственный инцидент может полностью убить вашу компанию, есть пример.

здесь .

Понятно, что защититься от криптолокеров необходимо.

С точки зрения криминала криптолокеры — это настоящие легкие деньги.

Это не ботнет, который нужно сначала построить, а потом кому-то продать.

Поэтому, к сожалению, криптолокеры активно развиваются, множатся и распространяются.

Какие именно новости? Ничего особенного :) Базовый тенденции О разработке криптолокеров мы рассказывали прошлым летом (и продолжаем их исследовать).

Почти все поставщики систем безопасности делают то же самое, включая, например, Microsoft и Cisco. Работы там столько, что хватит на всех.

Например, программы-вымогатели используют все современные технологии сокрытия противоправной деятельности: оплату в биткойнах, связь через Tor и I2P, маскировку от исследователей.

Но это не главное.

Наибольший интерес представляют технологии проникновения в компьютер жертвы.

Февральское исследование Cisco показало, что создатели одного из вариантов Cryptowall полагаются на наборы эксплойтов.

Для бизнеса это означает, что слабым звеном инфраструктуры компании является уязвимое программное обеспечение.

Не совсем открытие века, но тема чрезвычайно важная: тот факт, что практически каждая новость о криптолокаторах вызывает огромный интерес, еще раз доказывает это.

3. USB-зарядка со встроенным кейлоггером.

Новости .

Еще одна история о том, как сложно контролировать беспроводную связь, началась с работы трех исследователей, которые решили проанализировать безопасность беспроводных клавиатур Microsoft. Где-то в маркетинговых материалах к этим клавиатурам наверняка написано, что поток информации между устройством и USB-приемником надежно зашифрован.

Да, но есть вопросы к надежности.

Если коротко, то ключом к зашифрованным символам является MAC-адрес клавиатуры, который, во-первых, можно подсмотреть, а во-вторых, украсть удаленно, используя возможности чипа, отвечающего за передачу данных (и используемого в различных устройствах, в том числе, ой, медицинский).

Или не обязательно воровать: первый байт MAC-адреса у всех клавиатур одинаков, что значительно упрощает перебор.

Остается только придумать, как подобраться к клавиатуре достаточно близко, чтобы регулярно перехватывать нажатия клавиш.

И здесь исследователь Сами Камкар предложил оригинальное доказательство концепции.

Берем обычное USB зарядное устройство для смартфонов и планшетов, вставляем в него соответствующую прошивку Arduino и получаем электрического троянского коня.

Что, кстати, работает, даже если зарядное устройство не подключено к розетке: подойдет и небольшой аккумулятор.

Стоимость устройства всего $10, и хорошо, что это (пока) только концепт. Microsoft никак не прокомментировала исследование; точнее, там говорилось, что « исследует проблему А вот проблема интересная: сомневаюсь, что перепрошивка ее решит (и что это вообще возможно).

Только замена устройства.

Интересно, а что, если такой «неизлечимый» баг обнаружится не в клавиатуре за 40 долларов, а в клавиатуре за 40 долларов? Автомобиль за 70 000 долларов Однако я отвлекся.

2. В северокорейском браузере обнаружен бэкдор Новости .

Под впечатлением от истории взлом Исследователь Sony Pictures Entertainment Роберт Хансен решил внимательно изучить особенности северокорейского Интернета.

Напомню, что инициатором нападения, предположительно (атрибуция вообще большая проблема), выступила Северная Корея, обидевшаяся, что про ее лидера сняли, пожалуй, самую тупую комедию 2014 года.

Северная Корея использует свои собственные Операционная система На базе Linux, известный как Pulgeunbyeol Saeonja Yeonjegege или просто «Красная звезда».

Браузер — форк Firefox под названием Nenara («Моя страна»).

Изучая браузер, Хансен обнаружил, что каждый раз при загрузке Nenara он связывался с локальным IP-адресом в изолированной северокорейской сети.

При этом вся сеть всей страны организована так же, как обычно строится сеть компании: внутренние адреса, практически полная изоляция от внешнего мира и связь с ним только через прокси.

Вероятно, с возможностью отслеживать весь трафик, в том числе зашифрованный: браузер принимает только государственный сертификат, у которого наверняка тоже есть какое-то романтическое название.

То есть все необходимые инструменты для слежки за пользователями в стране с одним провайдером уже встроены в единственную доступную ОС.

И это происходит в Северной Корее.

Ух ты! Последние новости!

Разумеется, популярность этой новости связана исключительно с атакой на Sony Pictures Entertainment и вероятным участием Северной Кореи в этом мегахаке.

Но не только.

Роберт Хансен раскрыл несколько приемов, разработанных теми ребятами, которые действительно умеют запрещать и ограничивать.

все в целом , а не только Интернет. Особенно Интернет. Прочтите это! 1. Уязвимость GLIBC или почему важно исправлять Новости .

Записывать CVE .

Консультативный от Красной Шляпы.

Лирическое отступление.

Одним из важных событий прошлого года стала дыра в OpenSSL, известная теперь как Heartbleed. Было очень интересно наблюдать за развитием событий: как абсолютно техническая тема сначала обсуждается в технических сообществах и изданиях, а потом выплескивается в совершенно нетехнические СМИ.

И не зря! Проблема действительно коснулась всех: владельцы бизнеса , администраторы, разработчики, пользователи.

В общем, огромное количество людей и компаний.

Также возникла необходимость как-то просто и понятно объяснить нетехнарю (например, владельцу компании или топ-менеджеру): в чем именно проблема и что теперь делать? И вот вы приходите к этому нетехническому человеку и говорите что-то вроде этого: Heartbleed важен, потому что OpenSSL, в котором была обнаружена дыра, используется везде.

Ваш веб-сайт может быть уязвим, ваша инфраструктура может быть уязвима, даже ваша личная электронная почта Yahoo может быть уязвима.

Что значит «уязвимый»? Они могут украсть ваш пароль и адрес электронной почты.

Они могут заразить ваш сайт. Ваши конфиденциальные данные могут быть украдены.

Что делать? Всё исправляйте, всё проверяйте, меняйте пароли, усиливайте защиту инфраструктуры, ведь это не первая и не последняя дыра такого масштаба.

И вот гуманитарий вникает, понимает и говорит в ответ: вы где, технари? раньше было ? Почему не забили тревогу? Разве вы не давали рекламу в газетах «Таймс» и «Правда»? И в большинстве случаев оказывается, что да, предупреждали, обсуждали и расследовали.

Но в своем техническом стиле.

Если серьёзно: чтобы оценить масштаб той или иной уязвимости, нужно понимать, в чем на самом деле заключается брешь в безопасности, знать, какие сценарии атаки могут быть, и уметь оценить потенциальный ущерб (что можно украсть и в каком объеме) .

И это настолько разные задачи, что ими, как правило, занимаются разные специалисты, и даже если им всем удается объединить усилия, они обычно не тратят время на объяснение сути дела широкой аудитории.

Вот и получается, что для нетехнического человека такие проблемы, как Heartbleed, появляются из ниоткуда.

Итак, дыра в библиотеке GNU C сейчас находится на «технической стадии».

То есть обнаружили уязвимость, выяснили, что она действительно влияет на безопасность, и даже предложили некоторые сценарии атаки.

Но как это может обернуться в реальной жизни на реальной инфраструктуре и какой ущерб это может нанести, пока неясно.

В общем, неподготовленный человек сейчас видит описание уязвимости примерно таким:

Я постараюсь как можно проще объяснить, что произошло на GLIBC. Скажу сразу: я не программист. Моя работа — объяснять сложные вещи достаточно широкой аудитории.

Понятно, что Хабр — не то место, где нужно разбирать нюансы работы с GLIBC. Буду рад услышать ваши комментарии по тексту ниже.

Как бы вы решили проблему «объясни просто»? Что бы вы сказали по-другому? Я все правильно объяснил? :) У маркетологов есть такой простой инструмент: они трижды пишут какую-то важную идею: делают очень короткий текст, другой подлиннее и один очень длинный.

А затем, в зависимости от обстоятельств, используют один из них.

Так что я попробую это.

Укороченная версия: Необходимо регулярно обновлять программное обеспечение на компьютерах и серверах, это повышает безопасность.

Недавно мы обнаружили серьезную дыру в Linux, и ее тоже необходимо залатать, если вы используете Linux. Немного длиннее: Уязвимость GLIBC затрагивает практически все системы на базе Linux, теоретически допускает выполнение произвольного кода и поэтому довольно опасна.

Реальных и по-настоящему угрожающих сценариев атак пока нет, но это не значит, что они появятся в будущем.

Поэтому необходимо регулярно обновлять программное обеспечение.

И очень длинная версия: GLIBC — это стандартная библиотека языка C для всех операционных систем на базе Linux. Он содержит большое количество программ, которые выполняют стандартные действия: отображают что-то на экране, выделяют память для приложения и так далее.

То есть его используют те, кто пишет программы для Linux: вместо того, чтобы писать свой код для каждой задачи, они «берут» нужную программу из библиотеки GNU C. Таким образом разработчики не только серьёзно экономят время, но и обеспечивают стандартизированный подход к решению типовых задач.

То есть, прежде всего, нужно понимать, что GLIBC влияет на огромное количество программ: если в коде, хранящемся в библиотеке, есть ошибка, то это может повлиять на производительность программы, использующей этот код. Если в коде есть уязвимость, то программы, использующие его, также становятся потенциально уязвимыми.

Ага?

Давайте двигаться дальше.

Эта уязвимость была обнаружена в семействе функций gethostbyname. Это небольшие программы из коллекции GLIBC, которые выполняют одну простую задачу: получают на вход имя сайта (www.kaspersky.com), на выходе выдают его IP-адрес типа 123.123.123.123. Если вашей программе необходимо выполнить такую операцию (а она нужна практически любой программе, работающей с сетью), вы вызываете эту функцию.

Проблема в том, что функция недостаточно хорошо проверяет введенные данные.

Как это обычно бывает: программа получает на вход данные и хочет записать их в специально выделенную для этого область памяти определенного размера.

И совершенно не проверяет, поместятся данные в эту самую область или нет. Что происходит? Данные записываются за пределы указанной области.

Почему это плохо? Ну, во-первых, другие данные той же или другой программы могут оказаться за пределами необходимой области памяти, и последняя может перестать работать.

Лучший сценарий развития событий.

В худшем случае вместо кода, который необходимо выполнить, будут записаны данные.

А если нам удастся скормить кусок кода «дырявой» программе и убедиться, что он написан так, как надо и где надо: мы можем запускать некоторые наши программы (точнее, произвольный код) на компьютере, никого не спрашивая .

Да, мне очень нравится эта картинка :)

Итак, мы определились с постановкой задачи.

Какие сценарии атаки могут быть? Исследователи из Qualys показал , как можно выполнить произвольный код, используя эту уязвимость, когда почтовая программа Exim обращается к функции gethostbyname. Таким образом, теоретически мы можем атаковать почтовый сервер компании, используя Эксим и выполнить на нем произвольный код. Сможем ли мы украсть почту компании, получить доступ к важным документам или иным образом нанести реальный ущерб? В теории Может. Но учитывая все тонкости и нюансы (здесь не упомянутые), мы пока не можем оценить опасность использования уязвимости для кражи данных в реальном мире.

И в этом разница между уязвимостью GLIBC и Heartbleed. Там у нас была явная и ясная угроза, здесь эта угроза теоретическая.

Говоря об уязвимости, я упустил немало важных нюансов: сама функция gethostbyname уже устарела, а условия создания ситуации переполнения буфера весьма специфичны, и когда мы начнем «примерять» уязвимость к программам, использующим эту функция, все усложняется.

Но это - Пока .

Есть вероятность, что кто-то (и хорошо, если это будет исследователь, а не киберпреступник) найдет способ быстро и легко взломать большое количество Linux-серверов, используя эту уязвимость.

И только потом об уязвимости напишут журнал Forbes и газета «Жизнь», а Первый канал снимет историю.

Все будут говорить о том, что ой как так, дыра существует с 2000 года и никто не заметил .

Но будет слишком поздно.

Поэтому вывод такой: патч важен.

И важно закрывать обнаруженные уязвимости на собственных серверах, даже если прямой опасности вроде бы нет. Теги: #информационная безопасность #heartbleed #wifiphisher #glibc #glibc #cryptolocker #пейзаж угроз #музыкальная пауза

-

Настройки Smtp Outlook

19 Oct, 24 -

Почему Женщины Живут Дольше

19 Oct, 24 -

Опенсш. Монтаж

19 Oct, 24 -

Движение Поездов В Реальном Времени.

19 Oct, 24