Уязвимости в кредитных картах встречаются редко: хотя интерес киберпреступников очевиден, сами платежные карты достаточно хорошо защищены.

Их безопасность регулярно проверяется на протяжении многих лет, и к участникам рынка предъявляются очень высокие требования.

Возможно, последнее крупномасштабное мошенничество с кредитными картами произошло в Соединенных Штатах, и это произошло из-за устаревшей инфраструктуры, основанной на ненадежном методе хранения данных с использованием магнитной полосы.

Данные кредитной карты крадут и используют для онлайн-покупок и снятия наличных, но сами чиповые карты взломать не так-то просто: если ПИН-код не написан непосредственно на украденной карте, скорее всего, воры ничего не получат. Разве что они смогут оплатить покупку бесконтактным способом, не требующим ПИН-кода.

Но здесь вступает в силу ограничение на сумму покупки.

Исследователи из ETH Zurich найденный Уязвимость заключается именно в методе авторизации бесконтактных платежей, используемом в платежных картах Visa. Он позволяет выйти за пределы лимита транзакции без ввода ПИН-кода.

Это означает, что в случае кражи преступники могут оплатить картой очень дорогую вещь.

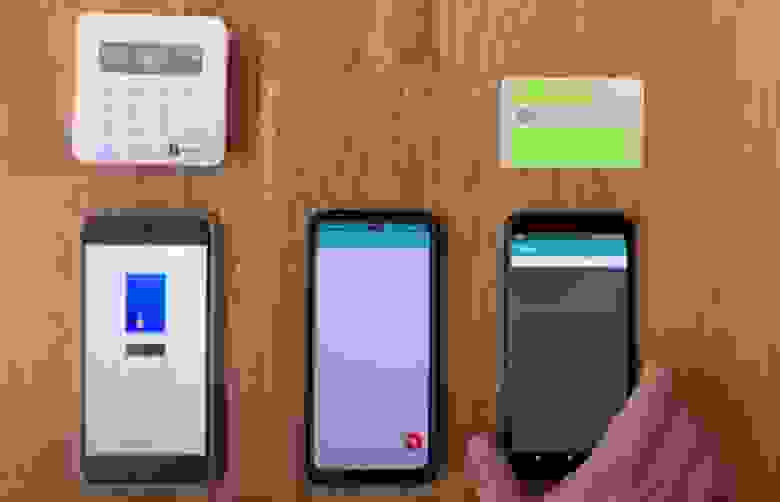

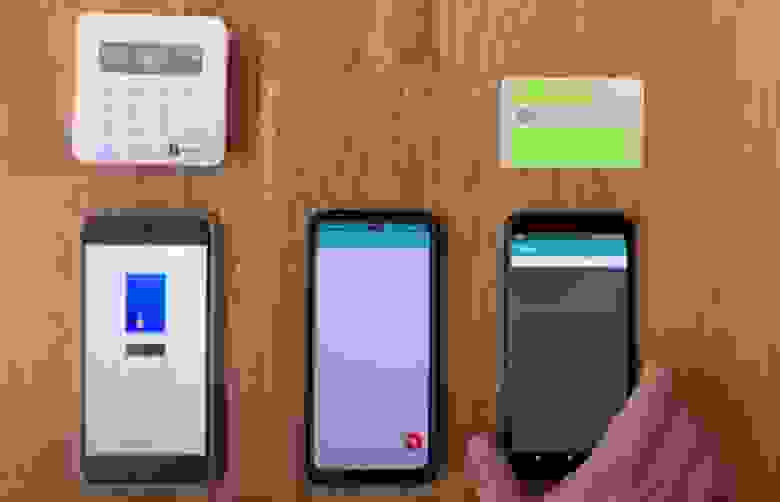

В PoC-видео заметна интересная деталь: используются два смартфона, один считывает данные с кредитной карты, другой подносится к платежному терминалу.

Предполагается, что карту даже не обязательно красть; достаточно удачно прикоснуться к кредитной карте в нужный момент. Раньше подобные атаки на системы бесконтактных платежей были просто нецелесообразны.

Они остаются такими, но исследования делают их немного более опасными, чем нам хотелось бы.

https://youtu.be/JyUsMLxCCt8 Подробное исследование по теме пока не опубликовано — исследователи обещают представить работу со всеми подробностями в мае 2021 года.

На данный момент известно следующее: уязвимость заключается в возможности изменения статуса платежной карты, который передается при контакте с терминалом.

Точнее, есть два статуса: один сообщает терминалу, что ввод ПИН-кода не требуется, второй - что карта авторизована на пользовательском устройстве (например, на смартфоне).

Обычно сочетание этих индикаторов приводит к тому, что терминал просит вас ввести PIN-код. В случае атаки данные с карты считываются смартфоном, передаются на другой смартфон и в процессе изменяются.

Лимит бесконтактных платежей в Швейцарии составляет 80 швейцарских франков (74 евро на момент публикации).

Исследователи совершили платеж в размере 200 франков без авторизации, воспользовавшись обнаруженной уязвимостью.

Многие кредитные и дебетовые карты Visa, вероятно, уязвимы.

Также существует вероятность изменения статуса по картам систем Discover и Union Pay. Карты Mastercard (кроме самых ранних бесконтактных) уязвимостям не подвержены, поскольку статус там, позволяющий обойти необходимость ввода ПИН-кода, невозможно изменить на лету.

Затронуты ли вообще все карты или только некоторые или отдельные банки в течение определенного периода времени, самим исследователям неизвестно.

Рекомендации простые: не теряйте карту и используйте кошелек, изолирующий беспроводную радиосвязь.

Ладно, кошелек не обязателен, но карту все же лучше не терять.

Что еще произошло

Очередной патч для решений Microsoft закрывается 129 уязвимостей, из них 23 критических.Одна из самых серьезных проблем обнаруженный на сервере Microsoft Exchange. Злоумышленник может выполнить произвольный код с высокими привилегиями на почтовом сервере, отправив специально созданное сообщение.

В ежемесячном патче для Android закрыто 53 ошибки, включая еще одну дыру в Media Framework. Пополнение среди уязвимостей протокола Bluetooth. Баг BLURtooth позволяет без авторизации подключаться к находящимся рядом устройствам с Bluetooth 4.0 и 5.0. Уязвимость в плагине WordPress для подписчиков и рассылок по электронной почте угрожает сотни тысяч сайтов.

Неправильная авторизация позволяет использовать ваш почтовый сервер для рассылки спама.

Интересный разработка Темы атак на Office 365: в одной фишинговой кампании был замечен механизм проверки данных, которые жертва вводит на фейковом сайте, в режиме реального времени.

То есть ваш логин и пароль не только украдут, но и вежливо сообщат, если вы допустили опечатку при его вводе.

Исследователи информационной безопасности отчет об атаке на VoIP-шлюзы на базе Linux. Злоумышленники охотятся за историей звонков.

От производителя ноутбуков, игровых ПК и аксессуаров Razer украденный данные о 100 000 клиентах.

Разработчики сервиса видеоконференций Zoom реализован двухфакторная аутентификация.

Теги: #информационная безопасность #эмв #виза #виза

-

Встреча Друпалеров На Icamp!

19 Oct, 24 -

Подкаст «Заметки О Qt» S01E02

19 Oct, 24 -

Управление Mozilla Firefox Через Gpo

19 Oct, 24