Добро пожаловать в еженедельный дайджест по безопасности, первый сезон, второй эпизод. В предыдущем выпуске мы научился о самооткрывающихся автомобилях, хронической боязни сцены у Android и о том, что нас больше не будут отслеживать в Интернете (на самом деле, мы будем).

В этом выпуске собраны две, казалось бы, совершенно не связанные между собой новости, которые, тем не менее, имеют одно общее: они не о том, что кто-то где-то уязвим, а о том, что уязвимость иногда вызвана нежеланием реализовать доступные меры безопасности.

А третий вообще не о безопасности, а скорее о частных случаях взаимоотношений внутри отрасли.

Интересно, что все три, если копнуть глубже, оказываются не совсем такими, какими кажутся изначально.

Напоминаю правила: каждую неделю редакция новостного сайта угрозпост выбирает три наиболее значимые новости, к которым добавляю развернутый и беспощадный комментарий.

Все серии сериала можно найти здесь .

Взлом дверей отеля Новости .

Говорят, есть гуманитарии, а есть технари, и эти две категории населения с трудом понимают друг друга.

А превратиться из гуманиста в технаря точно невозможно.

Этот стереотип однажды опроверг Джон Виганд, изначально выбравший карьеру музыканта.

В 30-е годы прошлого века он играл на фортепиано и руководил детским хором, пока не увлекся усилителями звука.

В 40-х годах он работал над новой для того времени продукцией — магнитной звукозаписью — и в 1974 году (в возрасте 62 лет) сделал свое главное открытие.

В проводе Виганда — сплаве кобальта, железа и ванадия, помещенном в магнитное поле, полярность жилы и оболочки меняется местами, из-за чего возникает разность потенциалов.

Причем полярность не меняется до следующего намагничивания, что позволило использовать эффект, скажем, для создания ключей от отелей.

В отличие от современных карточек, единицы и нули записываются не в микросхеме, а непосредственно в виде последовательности проложенных особым образом проводов.

Перепрограммировать такой ключ невозможно, да и в целом его конструкция больше похожа не на современные проездные в метро и кредитные карты, а на карты с магнитными полосами – только надежнее.

То есть ломаем бесконтактные карты? Не совсем .

В честь Виганда назван не только эффект, но и протокол , довольно древний, посредством которого происходит обмен данными.

Протокол очень плохой.

Во-первых, он никогда не был стандартизирован, и существует множество различных реализаций.

Во-вторых, изначально идентификатор карты мог быть записан максимум в 16 битах, что дает очень мало возможных комбинаций.

В-третьих, особенность тех самых бесконтактных карт с проводом, изобретенных еще до того, как в кредитную карту научились помещать целый компьютер, ограничивает длину ключа 37 битами — в дальнейшем надежность считывания снижается.

Так, на конференции Black Hat на прошлой неделе исследователи Рик Венчик и Марк Баседжио продемонстрировали свое устройство для перехвата (незашифрованных) последовательностей ключей при авторизации.

Что самое интересное, карты тут вообще ни при чем — данные крадут при передаче от картридера на дверной контроллер: исторически там используется один и тот же протокол Wiegand. Они назвали устройство BLEKey — это небольшая плата, которую можно воткнуть прямо в корпус считывателя, скажем, на двери отеля, и весь процесс, как было показано, занимает несколько секунд. Дальше все просто: читаем ключ, ждем, пока уйдет настоящий хозяин, и открываем дверь.

Или не ждем.

Или мы не открываем.

Не вдаваясь в технические подробности, диалог двери со считывателем/беспроводным ключом выглядит так: - Кто здесь? - Это я.

- И это ты.

Войдите.

Довольный Исследователь на фоне модели уязвимой двери.

Вроде всё понятно, но есть нюанс.

Ну и как водится, не все системы контроля доступа подвержены такой атаке.

И даже те из них, которые уязвимы, можно защитить, не заменяя их полностью.

По мнению исследователей, у читателей есть защита от таких взломов, просто они обычно, кхм, отключены.

Некоторые даже поддерживают протокол Открытый протокол контролируемого устройства , что позволяет зашифровать передаваемую последовательность ключей.

Эти «функции» не используются, потому что, я никогда не устану это повторять, не думать о безопасности – дешево и легко.

Вот еще один интересный изучать по теме 2009 года, с техническими подробностями.

Судя по всему, на уязвимость карт (не ридеров) указывалось еще в 1992 году, но тогда предлагалось либо разобрать саму карту, либо подвергнуть ее рентгену.

Для этого его надо, например, отобрать у владельца.

И теперь всё решает платок размером с монету.

Однако прогресс! Неуязвимость в Microsoft. Тонкости работы служб Windows Server Update Services в компаниях.

Новости .

Оригинал белая бумага исследователи.

Система Windows Server Update Services позволяет крупным компаниям централизованно устанавливать обновления на парк компьютеров, используя для распространения внутренний сервер вместо внешнего.

И это очень надежная и достаточно безопасная система.

Во-первых, все обновления должны быть подписаны Microsoft. Во-вторых, связь между корпоративным сервером обновлений и сервером вендора шифруется по протоколу SSL. И это довольно простая система.

Сервер компании получает список обновлений в виде файла в формате XML, где собственно и записано, что, где скачивать и как обновлять.

И это первоначальное взаимодействие, как оказывается, осуществляется в открытом виде.

Точнее не так.

Он должен быть зашифрован (ключевое слово «следует»), и администратору настоятельно рекомендуется включить шифрование при развертывании WSUS. Но по умолчанию он отключен.

Это не совсем ужас: просто подменить «инструкции» не получится, но если у злоумышленника уже есть возможность перехвата трафика (man-in-the-middle уже имел место), то это возможно.

Исследователи Пол Стоун и Алекс Чепмен обнаружили, что замена инструкций позволяет запускать произвольный код с высокими привилегиями в обновляемой системе.

Нет, он по-прежнему проверяет наличие цифрового сертификата Microsoft, но принимается любой сертификат компании.

Например, вы можете перетащить таким образом утилиту PsExec из набора SysInternals и с ее помощью запустить что угодно.

Почему это вообще происходит? Дело в том, что включение SSL при развертывании WSUS не может быть автоматизировано — нужно генерировать сертификат. При этом, как отмечают исследователи, Microsoft в данном случае не может сделать ничего, кроме как настоятельно рекомендовать включить SSL. То есть получается, что уязвимость вроде бы есть, но ее вроде бы нет. И ничего нельзя сделать.

Причем никто, кроме админа, не виноват.

Картина по запросу.

Кстати, обнаруженная Лабораторией кибершпионская программа Flame также использовал для заражения системы обновлений Windows, правда, другим способом: с помощью поддельного прокси они перехватывали запросы к серверу Microsoft и возвращали слегка неверные файлы, некоторые из которых даже были подписаны сертификатами вендора.

Реверс-инжиниринг и боль Новости .

Исходное сообщение CSO Oracle ( кэш Google, более один экземпляр).

Выше цитировались две презентации на конференции Black Hat, и их объединяет то, что авторы этих исследований — эксперты по безопасности — обнаружили какую-то уязвимость в технологии или продукте, который разрабатывает кто-то другой.

И они сделали это общедоступным, а в случае с BLEKey они также сделали общедоступным весь код и оборудование.

Это, в общем-то, стандартное взаимодействие индустрии безопасности с внешним миром, но такое расположение нравится не всем.

В принципе, я воздержусь от вынесения здесь суждений; Скажу только, что это очень деликатная тема.

Можно ли анализировать чужой код и при каких условиях? Как раскрыть информацию об уязвимостях так, чтобы не причинить вреда? Можно ли заплатить за найденные дыры? Законодательные ограничения, уголовный кодекс, неписаные правила отрасли – все это влияет. Недавний пост Мэри Энн Дэвидсон на посту директора службы безопасности Oracle создал эффект быка в посудной лавке.

Под названием (неточный перевод с английского)» Не совсем , нельзя», оно почти полностью адресовано клиентам компании (а не отрасли в целом), которые присылают информацию об уязвимостях, обнаруженных в продуктах вендора.

Можно цитировать пост, опубликованный в блоге Oracle 10 августа, абзацами, но вот главное: если клиент не смог получить информацию об уязвимости иначе, как путем реверс-инжиниринга, то клиент нарушает лицензионное соглашение, и это не хорошо.

Цитировать: Клиент не может проанализировать весь код и убедиться, что существует алгоритм, блокирующий потенциальную атаку, о которой ему сообщает какой-то сканер.

Клиент не может создать патч для решения проблемы — это может только вендор.

Клиент грубо нарушает лицензионное соглашение, используя утилиту статического анализа.

Реакция общественности была примерно такой: Так :

Или Так :

Или даже Так :

Короче говоря, пост пролежал не более суток и был удален из-за «несоответствия [официальным] взглядам на взаимодействие с клиентами» (но Интернет все помнит).

Напомню, что Oracle разрабатывает Java, уязвимости которой не эксплуатирует только ленивый.

Три года назад мы посчитал количество уязвимостей в Java за 12 месяцев найдено 160(!) штук.

Возможно, в идеальном мире только разработчик программного обеспечения должен действительно находить и исправлять уязвимости в программном обеспечении.

В реальном мире разве не случается так, что ответственные люди придерживаются менталитета «пчелы против меда»? Вот взгляд с другой стороны.

На прошлой неделе основатель Black Hat Джефф Мосс высказался по поводу ответственности разработчиков программного обеспечения за дыры в нем.

Мол, пора удалить из EULA все эти строки о том, что компания ничего не должна своим клиентам.

Заявление интересное, но не менее пафосное, чем «давайте запретим дизассемблер».

На данный момент ясно то, что пользователи (корпоративные и рядовые), вендоры и исследователи, если и смогут договориться между собой, то явно не посредством громких заявлений и шуток в Твиттере.

Что еще произошло: Другой презентация с Black Hat о взломе картридера Square Reader — ну той штуки, которая подключается к смартфону, и через него вы платите курьеру за доставку суши.

Требуется паяльник.

В ноутбуках Леново (не во всех, но в некоторых) снова обнаружили руткит от продавца.

Предыдущий история .

Древности:

Семейный «Маленький»

Резидентные вирусы обычно записываются в конец COM-файлов (кроме «Small-114, -118, -122», они записываются в начало) при загрузке файлов в память.

Большинство вирусов семейства используют команды POPA и PUSHA процессоров 80x86. «Small-132,-149» некорректно заражает некоторые файлы.

Принадлежат разным авторам.

Судя по всему, появление семейства «Маленьких» можно рассматривать как соревнование за самый короткий резидентный вирус для MS-DOS. Остается только определиться с размером призового фонда.

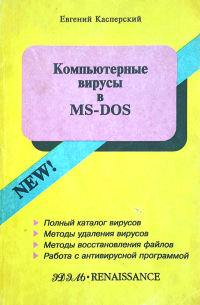

Цитата из книги Евгения Касперского «Компьютерные вирусы в MS-DOS».

1992 Страница 45. Отказ от ответственности: данная колонка отражает только личное мнение ее автора.

Она может совпадать, а может и не совпадать с позицией «Лаборатории Касперского».

Это зависит от вашей удачи.

Теги: #информационная безопасность #java #oracle #klsw #wiegand #wsus

-

«Восемь Битов»: О Звуках В Старых Играх

19 Oct, 24 -

Итоги Недели: Фрагменты Reader И Gmail

19 Oct, 24 -

Python: Вещи, Которые Вы, Возможно, Не Знали

19 Oct, 24