На прошлой неделе специалисты «Лаборатории Касперского» опубликовали изучать Троянская программа, распространявшаяся вместе с криптокошельком.

Особенности атаки указывают на ее связь с известной группировкой «Лазарь».

Сотрудничество с Корейским центром реагирования на киберугрозы KrCERT помогло исследовать не только вредоносный код на стороне клиента, но и серверную инфраструктуру.

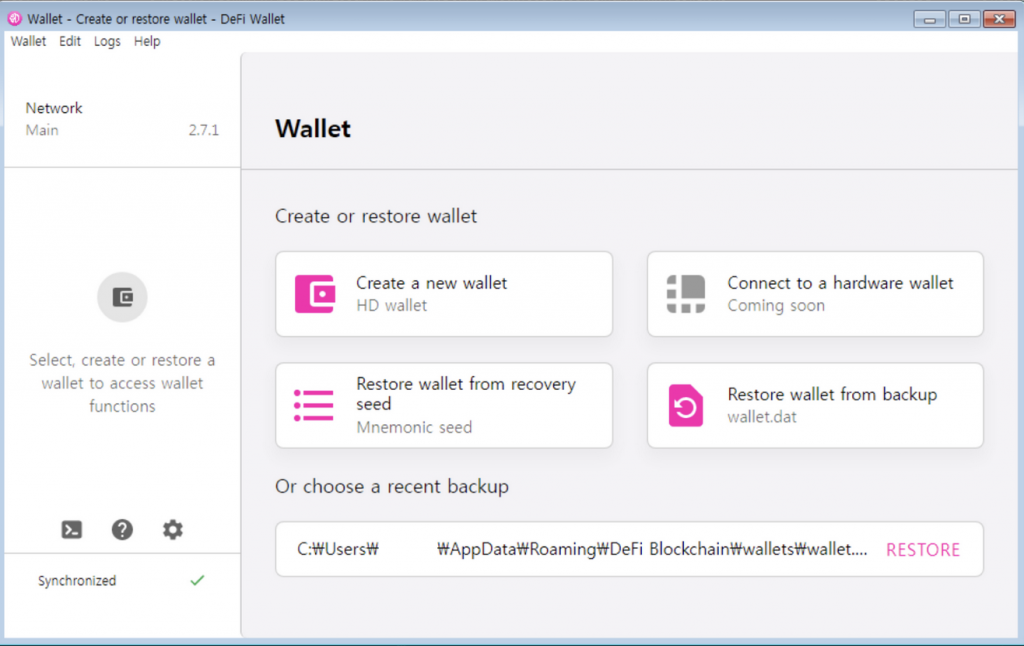

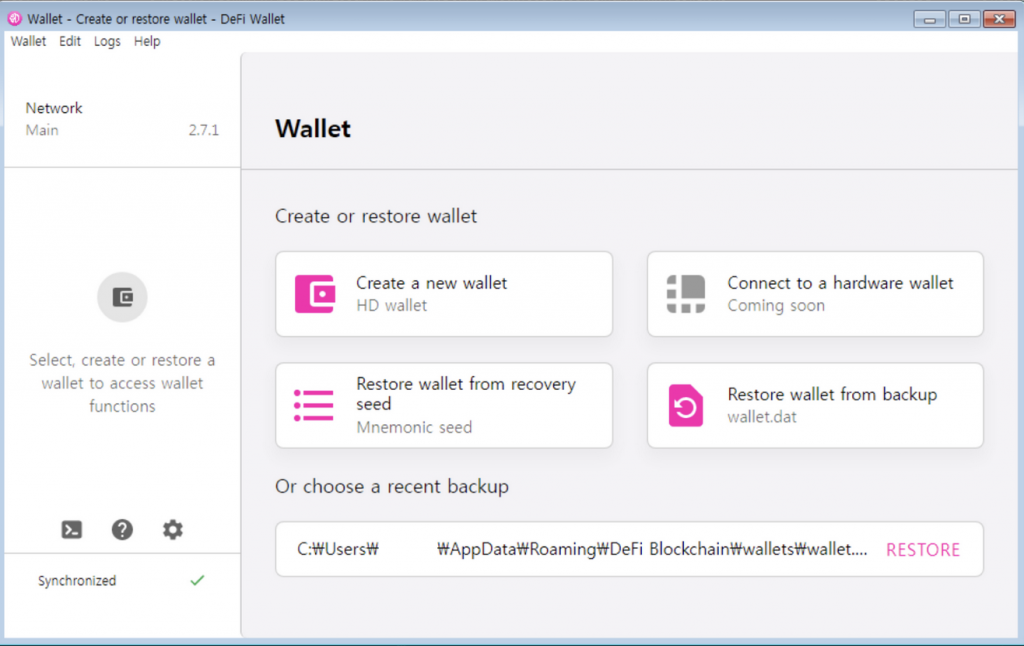

Вредоносный код распространялся вместе с легальной программой DeFi DeFi Desktop Wallet, имеющей открытый исходный код. источник .

Как и в предыдущих атаках Lazarus и связанных с ним групп, целью такой операции, скорее всего, была чистая прибыль — за счет кражи и последующей продажи криптовалют. Расследуемый вредоносный файл впервые был обнаружен в середине декабря 2021 года.

Способ его распространения неизвестен, но можно легко предположить, что он использует целевые фишинговые рассылки или сообщения в социальных сетях, предлагающие, например, скачать обновления криптокошелька.

Интерес представляет схема заражения, которая выглядит следующим образом:

Вредоносный установщик, загруженный жертвой, сохраняет его на жестком диске и запускает бэкдор, маскирующийся под браузер Google Chrome. При этом распаковывается и настоящий криптокошелек, который организаторы атаки не модифицировали.

Он перезаписывает исходный установщик, чтобы скрыть следы вредоносной атаки.

В результате запуск вредоносной программы приводит как к установке легитимного приложения, так и к запуску бэкдора.

Бэкдор получает доступ к одному из трех жестко закодированных адресов командного сервера.

Инфраструктура атаки проверяется на работоспособность — на сервер отправляется кодовое слово, бэкдор ожидает в ответ точно такую же обратную связь, иначе он не начинает работать.

Далее бэкдор работает обычным образом: ожидает команды от сервера, выполняет их и отправляет данные в ответ. Поддерживаемые функции наблюдения включают сбор информации о компьютере (версия ОС, архитектура процессора), установленных дисках, составление списка файлов и процессов, загрузку и выполнение файлов, выполнение команд. Довольно необычной особенностью данного исследования стал частичный доступ к серверной инфраструктуре атаки.

Он размещался на взломанных серверах, физически расположенных в Южной Корее.

Анализируемый скрипт написан на языке VBScript.Encode и используется для связи с бэкдором и сохранения полученных данных в журнале.

Структура этого скрипта практически полностью совпадает со скриптом, полученным в ходе анализа прошлогодней атаки.

УгрозаИгла , также связанный с группой Лазаря.

Однако даже без серверной части проанализированный вредоносный код содержит достаточное сходство с другими атаками Lazarus, чтобы с высокой степенью вероятности отнести новую операцию.

Среди множества сходств — общие методы связи с сервером, методы шифрования данных, процедуры генерации случайных чисел и так далее.

Ранее в этом году эксперты «Лаборатории Касперского» проанализировали атаку группировки БлюНорофф , что также связано с Лазарем.

В таком случае известен первоначальный способ заражения жертв – через сообщения в социальных сетях с распространением зараженных офисных документов.

BlueNoroff также распространяла поддельную версию криптокошелька Metamask (в виде расширения для браузера).

Таким образом, поддельное программное обеспечение DeFi Desktop Wallet является еще одним примером организованной атаки с целью кражи криптовалюты.

Теги: #информационная безопасность #Криптовалюты #LAZARUS #DeFi

-

Кофейное Дерево

19 Oct, 24 -

Превратности Обнаружения И Распаковки

19 Oct, 24 -

Dns-Over-Https – Как Проходит Адаптация?

19 Oct, 24 -

Почему Ооп

19 Oct, 24 -

Новые Логотипы Intel (Подробнее)

19 Oct, 24 -

83% Интернет-Пользователей «Кибербольны»

19 Oct, 24