В конце марта Motherboard опубликовала опубликовано статья о потенциальном взломе инфраструктуры Asus. Получив частичный доступ к ресурсам компании, злоумышленники смогли распространить подписанную официальным сертификатом версию программы с вредоносным функционалом среди клиентов, установивших утилиту Asus Live Update для своевременной загрузки новых драйверов.

Мы писали об атаке, обнаруженной специалистами «Лаборатории Касперского» в начале апреля .

«Лаборатория Касперского» опубликовала расширенный отчет о ShadowHammer 23 апреля.

Этот очень увлекательный, хотя и полностью технический документ рекомендуется прочитать целиком, и в этом посте будут лишь кратко описаны некоторые выводы.

Самое интересное — это потенциальная связь ShadowHammer с зараженными копиями не очень хорошей компьютерной игры про зомби и скоординированная атака на разработчиков программного обеспечения.

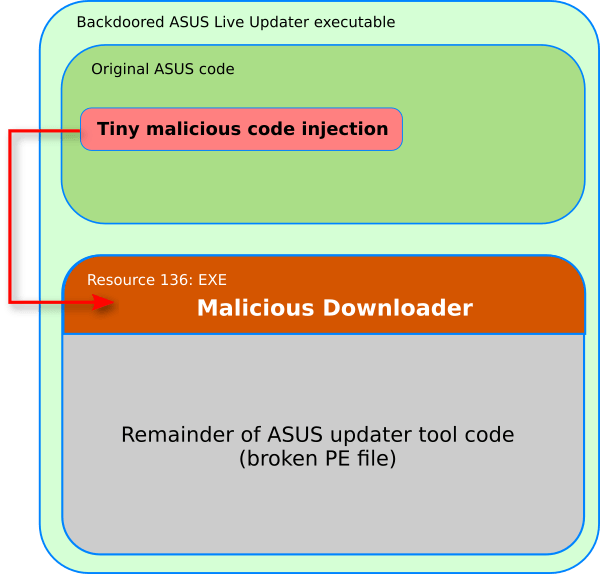

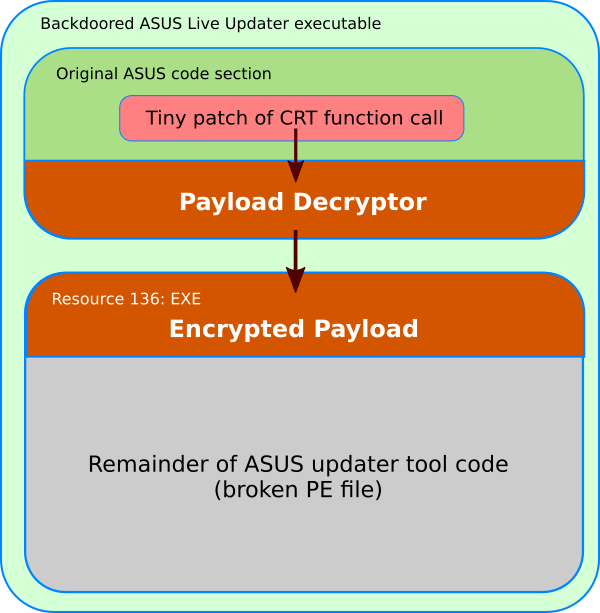

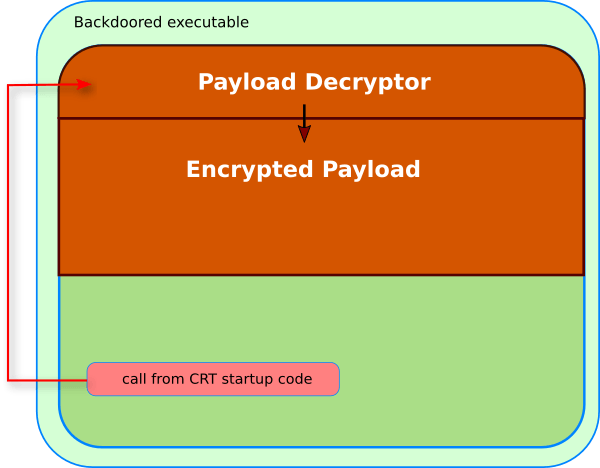

Всего специалисты «Лаборатории Касперского» обнаружили 230 образцов зараженной утилиты для обновления драйверов на устройствах Asus. Во всех случаях исходная версия датируется 2015 годом, но позже атака изменила метод внедрения собственного исполняемого кода, скорее всего, для более эффективного уклонения от обнаружения:

В период с июля по декабрь 2018 года менялся способ внедрения вредоносного кода.

Дата начала атаки достоверно не известна, но она была обнаружена в январе 2019 года.

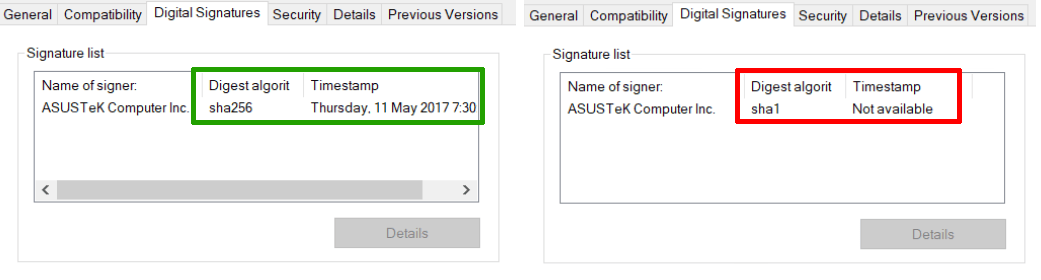

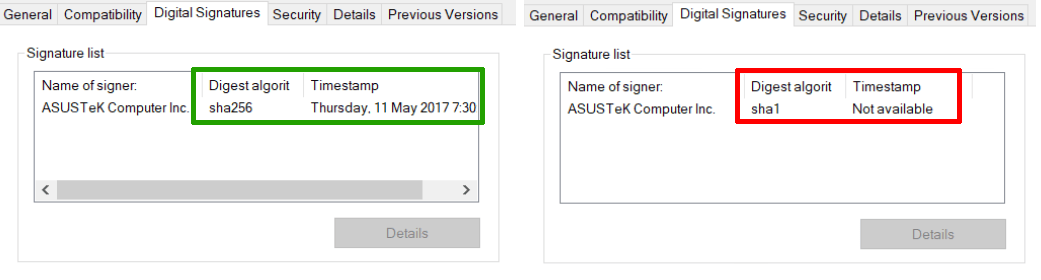

Самым эффективным способом заразить компьютеры пользователей и остаться незамеченными было использование легитимных Asus сертификаты, которыми также подписывались «официальные» безвредные утилиты, выпускаемые этой компанией.

На приведенном выше снимке экрана показан пример легитимной утилиты Asus, подписанной тем же сертификатом, что и вредоносная версия Asus Live Update. Датой подписи стал март 2019 года, после того как вендор получил информацию об атаке и использованных сертификатах.

Операторам кампании пришлось при этом менять цифровую подпись модифицированных исполняемых файлов, поскольку срок действия первого украденного сертификата истек в августе 2018 года.

Судя по использованию старой версии легитимной программы и различиям в цифровой подписи официального и модифицированного ПО, организаторы атаки имели ограниченный доступ к внутренним ресурсам вендора.

Например, нам удалось взломать компьютер одного из разработчиков и украсть сертификаты, но не сам исходный код утилиты.

Кроме того, злоумышленники получили доступ к инфраструктуре доставки обновленных версий утилиты с целью распространения вредоносной модификации.

Ключевой особенностью атаки ShadowHammer является ограниченное количество целей для атаки.

Потенциальных жертв было много: только с помощью инструментов «Лаборатории Касперского» вредоносная версия Asus Live Update была обнаружена у 57 тысяч пользователей.

Реальное число жертв могло быть еще выше, но на большинстве компьютеров вредоносное ПО не делало ничего явно противозаконного.

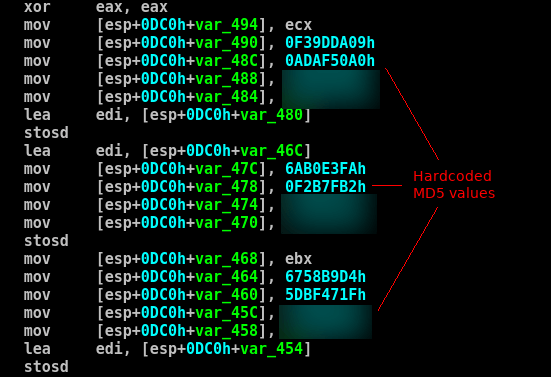

Во всех случаях модифицированная утилита собирала данные о MAC-адресах всех доступных сетевых адаптеров и сравнивала их MD5-хеши с собственным списком.

Только в случае обнаружения одного из MAC-адресов из списка осуществлялся вызов командного сервера, с которого загружался очередной исполняемый файл.

Количество адресов варьируется от образца к образцу: самый короткий список состоит из восьми MAC-адресов, самый длинный содержит 307. Всего удалось выявить более 600 идентификаторов сетевых устройств, которые злоумышленники использовали для поиска интересующих систем.

Вы можете проверить свои MAC-адреса на наличие в этом списке здесь .

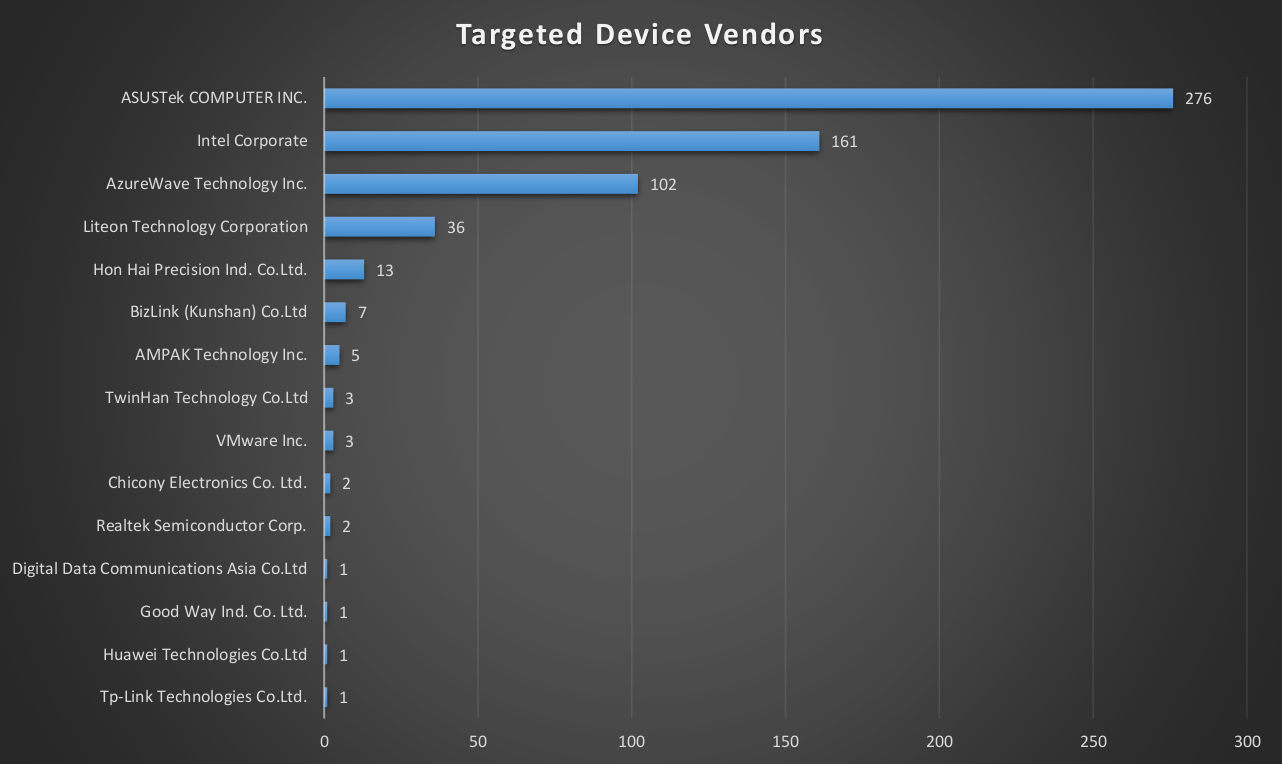

Логично, что большинство MAC-адресов в списке предназначены для устройств, произведенных самой Asus. Но есть и адреса, охватывающие большое количество пользователей, например 00-50-56-C0-00-08 — идентификатор виртуального сетевого адаптера VMWare. Однако такое совпадение не всегда приводило к развитию атаки: она начиналась только в том случае, если MAC-адрес физического сетевого адаптера также совпадал с требуемым.

На скриншоте показано, как это выглядело на практике.

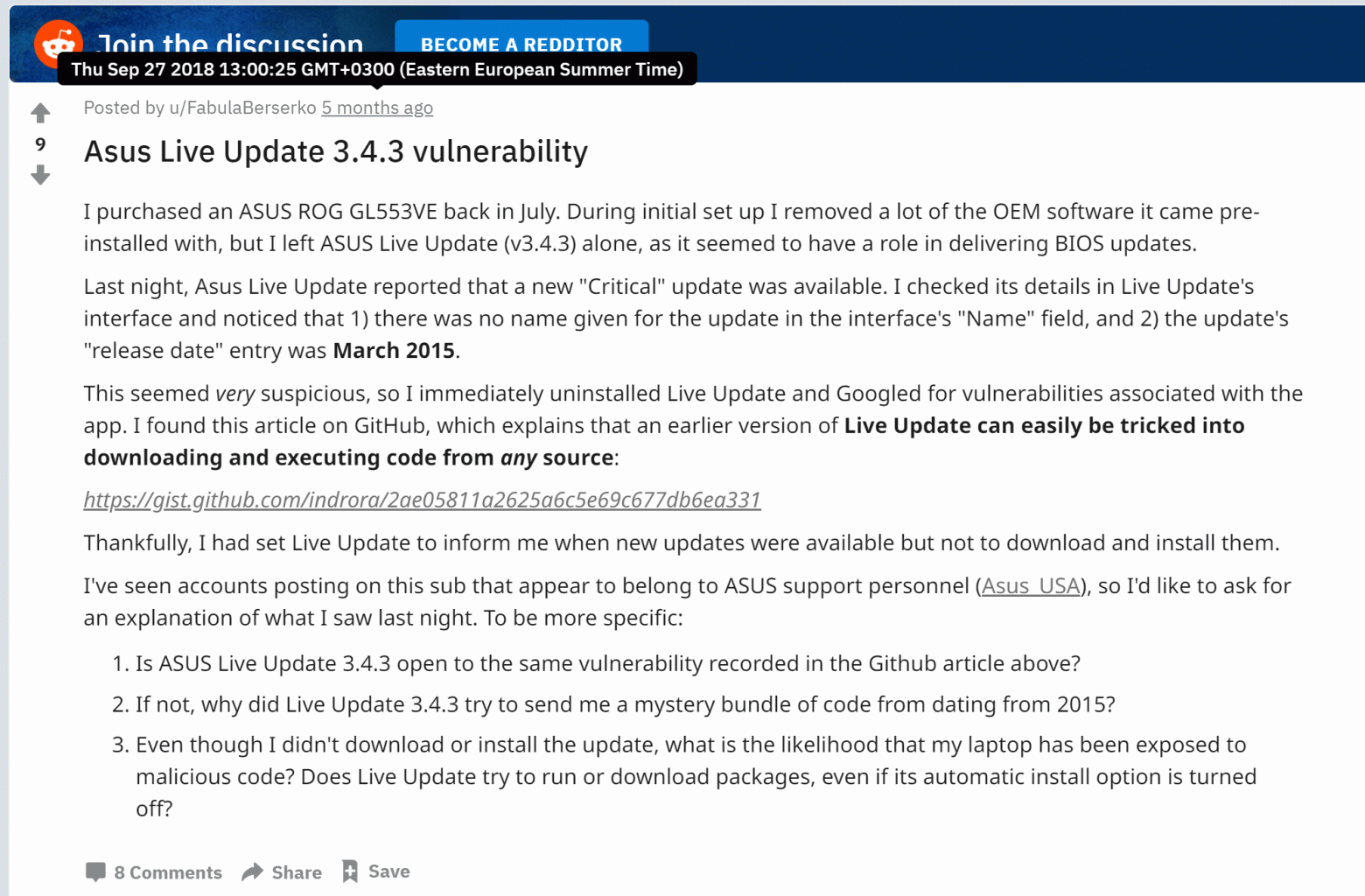

обсуждения на Реддите.

Пользователь с установленной утилитой Asus Live Update получает уведомление о «критическом обновлении» и предлагает скачать программу трехлетней давности.

Не факт, что речь идет об этой конкретной атаке (поскольку идентификатора файла нет), но судя по дате сборки бинарника, это была она.

Учитывая, что поиск ссылок дал только два сообщения о потенциальных проблемах ( второй точно не имел отношения к ShadowHammer), можно сказать, что атака осталась незамеченной, несмотря на достаточно большое количество потенциальных жертв.

Что случилось с теми, чей MAC-адрес оказался в списке, неизвестно.

Когда атака была обнаружена в январе 2019 года, командный сервер был отключен, и исследователям до сих пор не удалось получить исполняемые файлы, загруженные на компьютеры реальных жертв.

Связь с другими атаками

И вот они врываются на пост живой мертвец !

В марте 2019 года специалисты ESET исследовал зараженные версии игры Infestation: Survivor Stories. Учитывая тематику игры, это само по себе звучит как анекдот, но ситуация для разработчика (который, вероятно, использовал исходный код более ранней игры The War Z) не самая веселая.

Скорее всего, вредоносный код появился в официальных сборках после взлома компьютеров разработчиков.

В этом и еще паре инцидентов, связанных с атаками на игровые студии, для внедрения вредоносного кода использовался метод, аналогичный ShadowHammer:

Ладно, это не достоверное доказательство связи между двумя инцидентами.

Но есть совпадение и в алгоритмах хеширования данных, собранных на компьютерах жертв, и в паре других общих технических особенностей атак.

Судя по строкам вредоносного кода, можно предположить, что исходный код более ранней игры War Z мог распространяться как своеобразный троянский конь для разработчиков игр, желающих им воспользоваться.

Эксперты «Лаборатории Касперского» также обнаружили в бэкдоре признаки повторного использования алгоритмов от ShadowHammer. PlugX , скорее всего, разработан в Китае.

Эта потенциальная связь между различными атаками придает истории ShadowHammer новое измерение и является предупреждением для разработчиков.

Программисты могут стать невольными распространителями вредоносного кода благодаря скоординированным и последовательным действиям злоумышленников.

При этом могут использоваться разные инструменты «инъекции»: кража сертификатов, включение вредоносного кода в исходный код, внедрение в исполняемые файлы (например, перед отправкой заказчику).

Судя по количеству белых пятен в этом и других расследованиях, злоумышленникам удалось проникнуть в инфраструктуру разработчиков программного обеспечения, распространить вредоносный код среди большого числа жертв, при этом тщательно выбирая цели, чтобы оставаться незамеченными как минимум в течение нескольких месяцев (так как в случае с ShadowHammer).

Дисклеймер: Мнения, высказанные в дайджесте, не всегда могут совпадать с официальной позицией «Лаборатории Касперского».

Уважаемая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Теги: #информационная безопасность #цепочка поставок #asus live update #shadowhammer #заражение