При обсуждении компьютерных угроз под словом «вирус» часто подразумевают любую вредоносную программу, но это не совсем правильно.

Классический вирус — явление доинтернетовской эпохи, когда информация между компьютерами передавалась преимущественно на дискетах, и для распространения вредоносного кода необходимо было «прикреплять» его к исполняемым файлам.

На прошлой неделе эксперты «Лаборатории Касперского» опубликовали изучать Вирус КБОТ.

Он распространяется путем заражения исполняемых файлов и является первым живым вирусом, обнаруженным в дикой природе за несколько лет.

Несмотря на проверенный временем способ заражения, функционал этой вредоносной программы вполне современный: кража платежных данных и паролей с последующей загрузкой на управляющий сервер, обеспечивающий возможность удаленного доступа к зараженному компьютеру по стандартному протоколу RDP. При необходимости КБОТ может загружать с сервера дополнительные модули, то есть обеспечивает полный контроль над системой.

Все это стандартный джентльменский набор для любой современной кибератаки, но здесь мы имеем дело еще и с деструктивным заражением exe-файлов.

После запуска зараженного файла КБОТ привязывается к системе, регистрируясь в автозагрузке и планировщике задач.

В исследовании подробно описан процесс заражения исполняемых файлов: вирус модифицирует их так, что исходный функционал программы не сохраняется.

Из-за этого файлы модифицируются только на подключенных логических дисках: внешних носителях, сетевых дисках и так далее, но не на системном разделе, иначе вместо кражи данных ОС будет полностью неработоспособна.

Помимо прочего, KBOT является полиморфным вирусом, что означает, что он меняет свой код каждый раз, когда заражает файл.

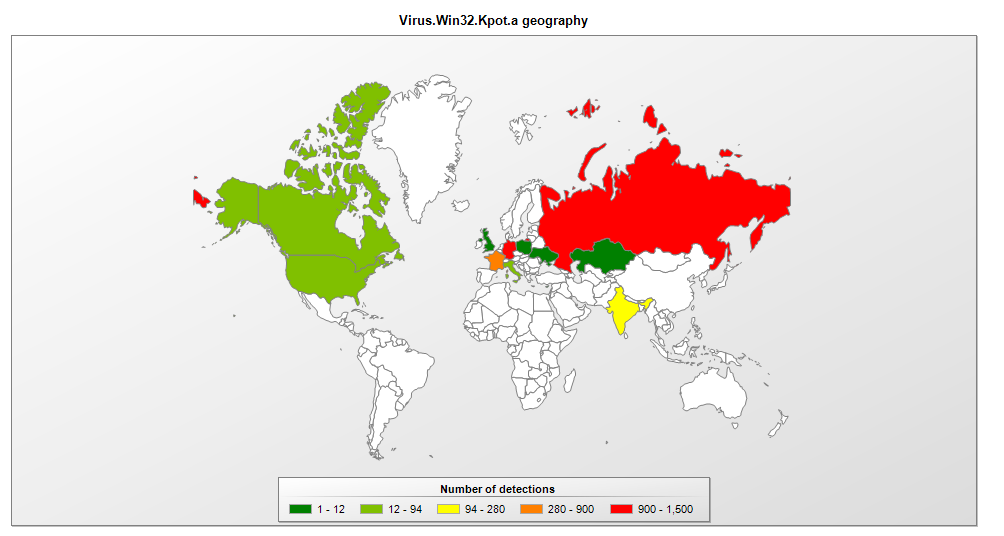

Вирус наиболее распространен в России и Германии, но общее количество атак относительно невелико.

KBOT и его модули детектируются решениями «Лаборатории Касперского» как Virus.Win32.Kpot.a, Virus.Win64.Kpot.a, Virus.Win32.Kpot.b, Virus.Win64.Kpot.b и Trojan-PSW.Win32.Coins. .

нав.

Традиционный подход к распространению этой вредоносной программы интересен, но не обязательно эффективен.

Во-первых, хранение исполняемых файлов на внешних носителях теперь является скорее исключением, чем правилом.

Во-вторых, если 30 лет назад повреждение данных на жестком диске было нормой для вирусов, то сейчас задача киберпреступника — получить доступ к персональным данным, оставаясь незамеченным как можно дольше.

Неисправность исполняемых файлов не способствует секретности.

Что еще произошло

Критический уязвимость находится в плагине GDPR Cookie Consent для Wordpress, простом дополнении для отображения сообщения типа «мы используем файлы cookie на нашем сайте».Баг позволяет любому пользователю, зарегистрированному в Wordpress, получить права администратора.

Особенно опасна проблема на сайтах с открытой регистрацией, например для комментирования публикаций.

Затронуто около 700 тысяч сайтов.

Опубликовано исследование F-Secure о аппаратный взлом Умная колонка Amazon Alexa. Специалисты подключились к стандартному отладочному интерфейсу колонки, загрузились с внешнего носителя (SD-карта, подключенная к контактам того же интерфейса для отладки) и получили доступ к файловой системе устройства.

Этот сценарий позволяет установить вредоносное ПО на динамик.

Версия браузера Firefox 73 закрыто Несколько серьезных уязвимостей, в том числе как минимум одна с возможностью выполнения произвольного кода при посещении «инсценированного» веб-сайта.

Palo Alto Networks исследовала примеры небезопасная конфигурация Докер.

С помощью Shodan были обнаружены примеры незащищенных серверов реестра Docker. Соответственно, были доступны сами образы Docker и хранящиеся в них приложения.

Из магазина расширений браузера Google Chrome. удалено пятьсот вредоносных программ: все они собирали пользовательские данные и перенаправляли жертв на сайты для последующего заражения компьютера.

Компания Малваребайтс сказал об интересном примере вредоносной программы для Android, которая восстанавливается после перезагрузки устройства.

Теги: #информационная безопасность #вирусы #docker #kbot

-

Азиатский Банк Развития (Абр)

19 Oct, 24 -

Подкаст Unclesoky - Эпизод №24

19 Oct, 24 -

Суп От Рыкова

19 Oct, 24