Как решить вопрос с аутентификацией, если инфраструктура очень маленькая и под рукой нет ничего, кроме аппаратного межсетевого экрана? Как можно избежать установки второго сервера RADIUS и при этом реализовать отказоустойчивое решение? А как выглядит вариант, когда все управляется из облака?

В этой статье рассказывается сразу о двух вариантах аутентификации: встроенной службе аутентификации на межсетевом экране и аутентификации в Zyxel Nebula. В статье Настройка WPA2 Enterprise с RADIUS Мы описали вариант использования корпоративной схемы аутентификации с внешним RADIUS-сервером.

Для создания такой системы понадобится не меньше, чем сам RADIUS-сервер (для этого нам понадобилось развернуть пакет Free RADIUS на отдельной Linux-машине).

Напомню, зачем это нужно.

Когда используется простая схема WPA2 Personal с единым ключом для всех беспроводных устройств, это подходит только для небольших сетей.

Основное ограничение заключается в том, что заменить такой ключ очень сложно – вам придется вводить его заново на всех устройствах всех пользователей, подключающихся к сети Wi-Fi. И рано или поздно вам придется измениться.

Среди причин наиболее распространены компрометация со стороны пользователей и чисто кадровые процессы: увольнение, перевод на другую работу и так далее.

Примечание.Но что делать, если такого в виде отдельного RADIUS-сервера (даже виртуального) нет. В статье " Что останется в серверной» вырисовывается вполне понятная картина: по вполне естественным причинам в небольшой серверной комнате в лучшем случае остается сетевое оборудование для удаленного доступа и вспомогательные системы типа NAS для резервных копий рабочих станций.Ситуация усложняется при работе с VIP-пользователями.

Достать их на месте для замены ключа довольно сложно; помимо всего прочего, у них обычно имеется целая куча устройств: смартфон, ноутбук, планшет и даже телевизор.

И всем нужен доступ к общей сети, а затем к Интернету.

Для совсем небольших организаций может возникнуть другой вопрос: «Где разместить виртуальную машину с RADIUSЭ» Вы можете арендовать виртуальную машину на облачном сервисе.

Это стоит денег.

Тем более, что за такой виртуальной машиной еще нужно ухаживать: обновлять, проверять безопасность, читать логи, следить за состоянием файловой системы и так далее.

То есть это вполне ощутимые затраты: как финансовые, так и трудовые.

И все только ради РАДИУСА? Можно ли как-то.

по-другому? Чтобы вам не пришлось разворачивать сервис авторизации и не нужно было разворачивать виртуальную машину и делать все это бесплатно? Оказывается, у Zyxel есть два варианта, как это сделать красиво, просто и без лишних затрат. Для начала рассмотрим метод, близкий к уже знакомому традиционному сервису.

Проверьте — может быть, у вашего шлюза есть RADIUS?

Шлюзы от Zyxel уже имеют встроенный сервис RADIUS. То есть если, например, используется межсетевой экран, то в нем уже есть все необходимое для аутентификации WPA2 Enterprise. Вам просто нужно приобрести необходимое вам устройство, подключиться к нему удаленно и настроить.Практически в любой современной ИТ-инфраструктуре можно найти межсетевой экран для доступа в Интернет. В случае с оборудованием от Zyxel вы можете получить не только защиту от внешних (и внутренних!) атак, но и систему аутентификации WPA2 Enterprise с детализацией отдельных пользователей, при этом ничего устанавливать не нужно, все работает из коробка.

Однако любая замечательная функция без конкретного описания останется потенциальной функцией.

Чтобы в этот раз такого не произошло, проиллюстрируем на примере, как все можно настроить с помощью существующих инструментов.

Мы используем облачный брандмауэр в качестве шлюза или RADIUS-сервера.

Помимо своих основных обязанностей, он может выполнять функции контроллера точки доступа.

Об устройствах этой линейки мы уже писали в статье Убираем старые проблемы защиты больших и малых сетей .

Для примера такой схемы аутентификации отлично подойдет USG FLEX 200 — это уже не устройство начального уровня, но и не топ-модель в линейке.

Данная модель хорошо подойдет в качестве межсетевого экрана для небольших и средних офисов.

Коротко о межсетевом экране USG FLEX 200:

- поддержка облачных технологий — Zyxel Security Cloud (в первую очередь отличный инструмент для сбора информации об угрозах из различных источников) и Cloud Query Express (облачная база данных для надежной защиты от вирусов);

- Фильтрация URL-адресов и IDP для отражения внешних атак;

- патрулирование приложений и фильтрация контента для контроля доступа пользователей к приложениям и веб-сайтам.

Рисунок 1. Межсетевой экран USG FLEX 200. В качестве точки для нашей демонстрации мы выберем тот же NWA210AX, уже знакомый нам по статье.

Настройка WPA2 Enterprise с RADIUS .

Коротко об устройстве точки доступа WA210AX:

- поддержка Wi-Fi 6;

- 6 пространственных потоков (4х4:4 на частоте 5 ГГц, 2х2:2 на частоте 2,4 ГГц);

- Поддержка OFDMA и MU‑MIMO;

- Управление есть как локальное, так и облачное — через Zyxel Nebula.

Рисунок 2. Точка доступа NWA210AX. В результате мы должны получить тот же результат, что и с внешним сервером, но без затрат дополнительных ресурсов на размещение виртуальной машины и без лишних усилий по развертыванию службы RADIUS, настройке межсетевого экрана, настройке средств безопасности и так далее.

От слов к делу – настройка встроенного RADIUS-сервиса

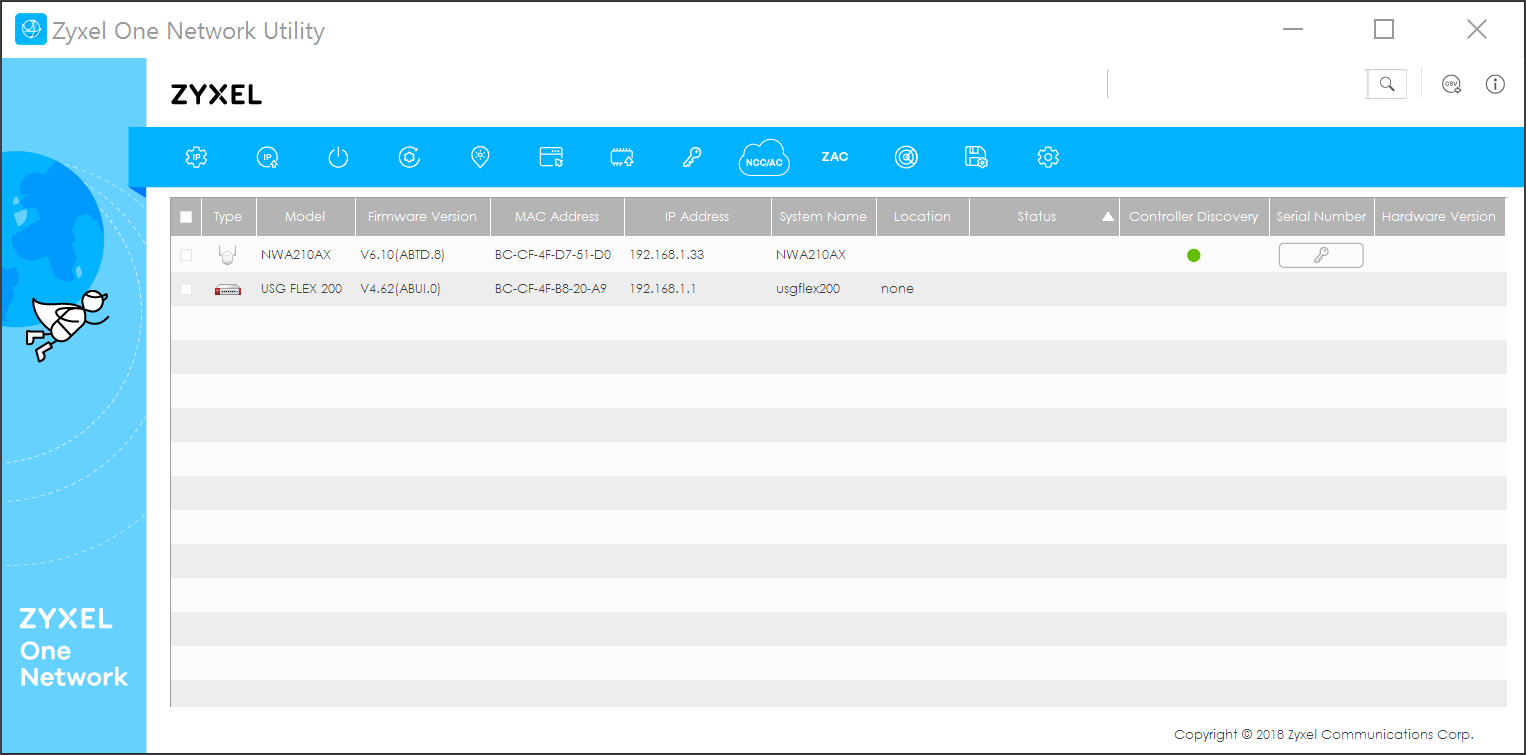

Начнем с получения IP-адреса.Для этого воспользуемся утилитой ZON — Zyxel One Network Utility, которая собирает данные обо всех устройствах Zyxel в доступном сегменте сети.

Примечание .На самом деле программа ZON имеет множество других замечательных возможностей, но описание всех возможностей выходит за рамки данной статьи.

Рисунок 3. Утилита ZON для нашего примера Итак, мы знаем IP-адреса устройств, к которым нам необходимо подключиться.

Настройка службы на брандмауэре

Сначала давайте настроим службу аутентификации на брандмауэре.Для этого вам необходимо зайти в веб-интерфейс.

Вводим его адрес в браузере и переходим на нужную страницу.

Здесь нас спросят логин и пароль.

Поскольку это первый запуск, мы используем значения по умолчанию: администратор И 1234 , нажмите кнопку «Войти» и попадете на панель Dashboard.

Рисунок 4. Окно входа в систему USG FLEX 200.

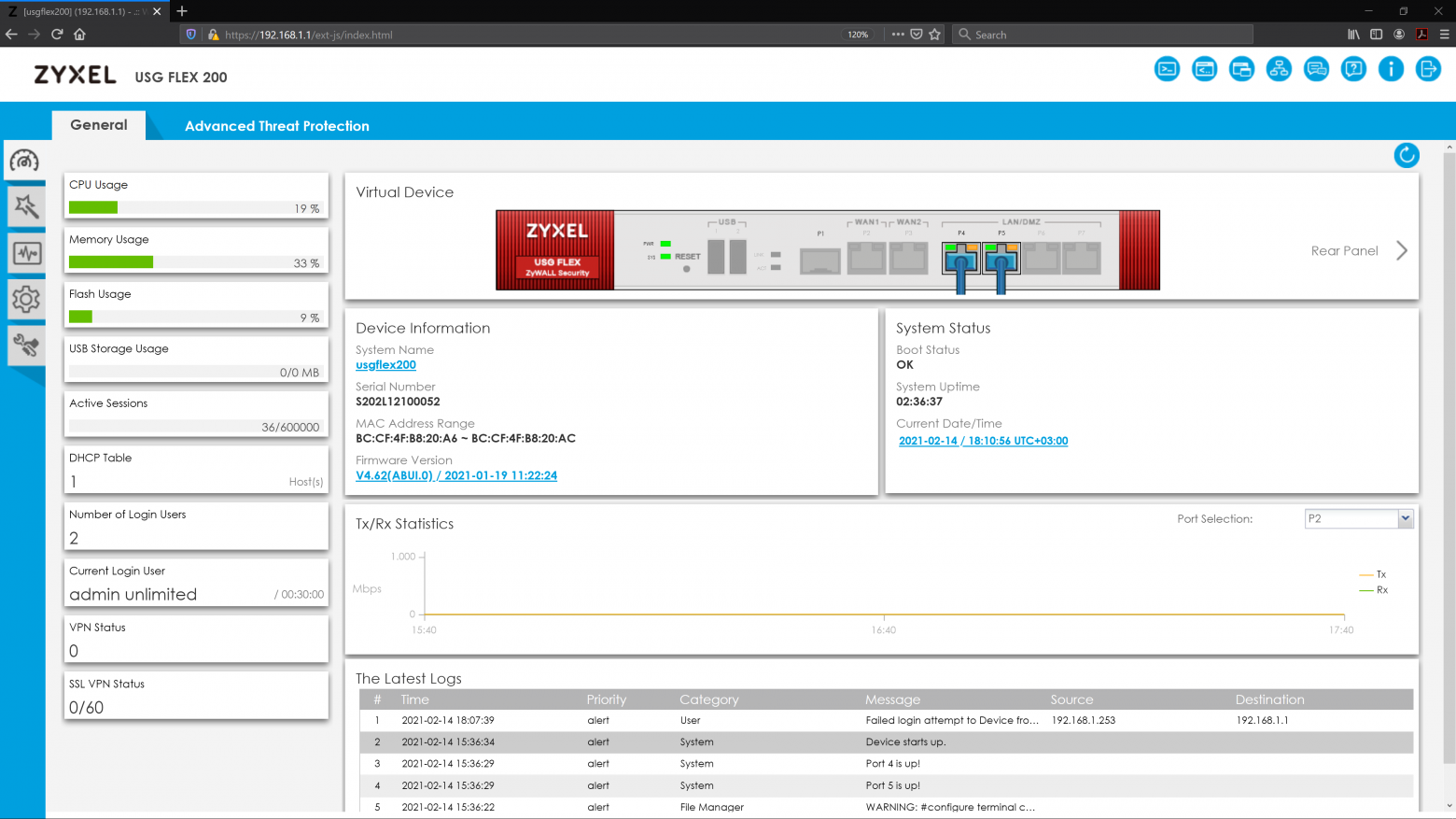

Рисунок 5. Панель мониторинга USG FLEX 200. Далее переходим в раздел «Конфигурация – Система – Авторизация».

Сервер».

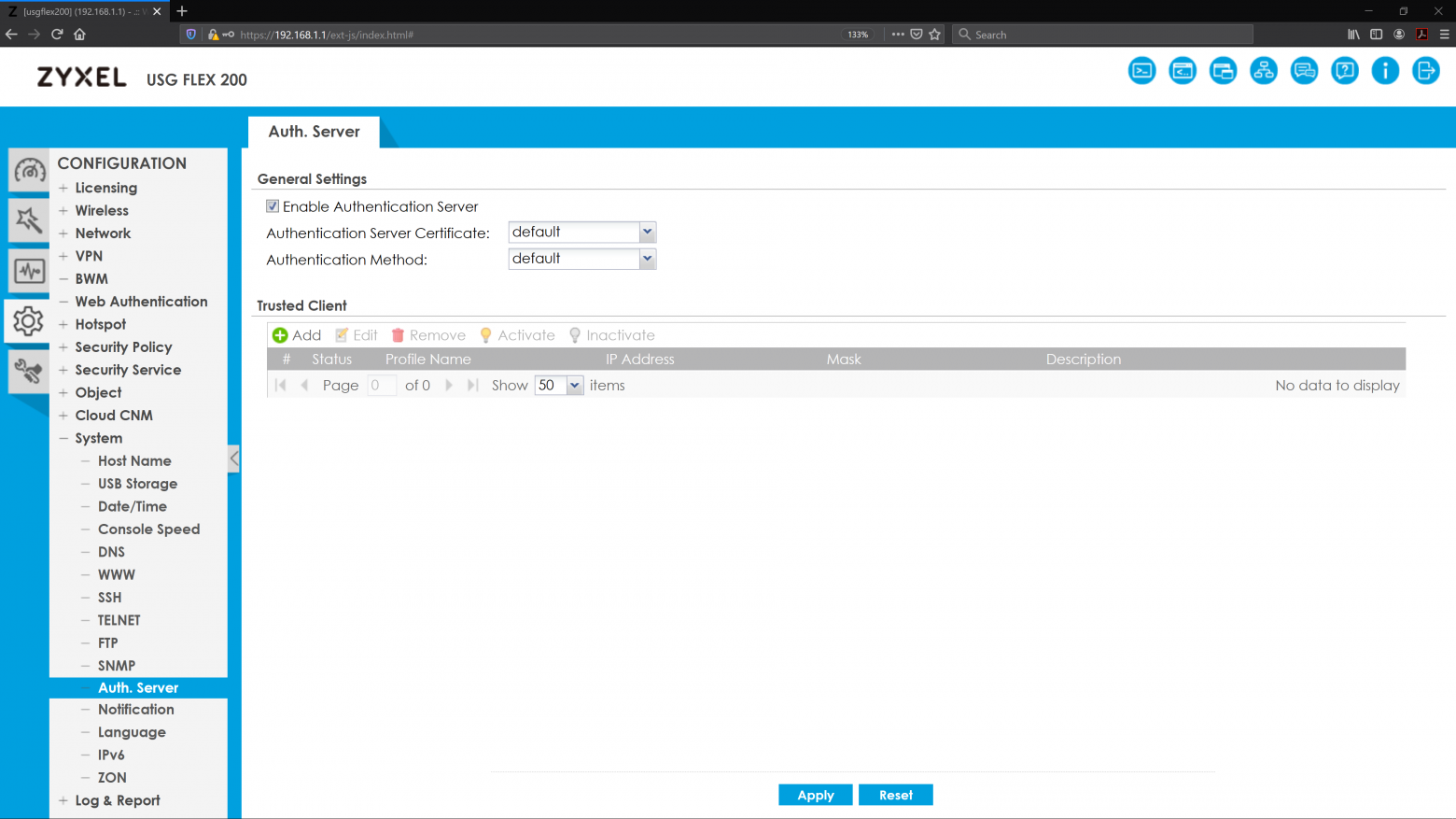

Первое, что вам нужно сделать, это включить саму службу сервера аутентификации.

Активируем элемент «Включить сервер аутентификации», нажимаем «Применить» внизу экрана и наш сервис переходит в активное состояние.

Рисунок 6. Включите сервер аутентификации.

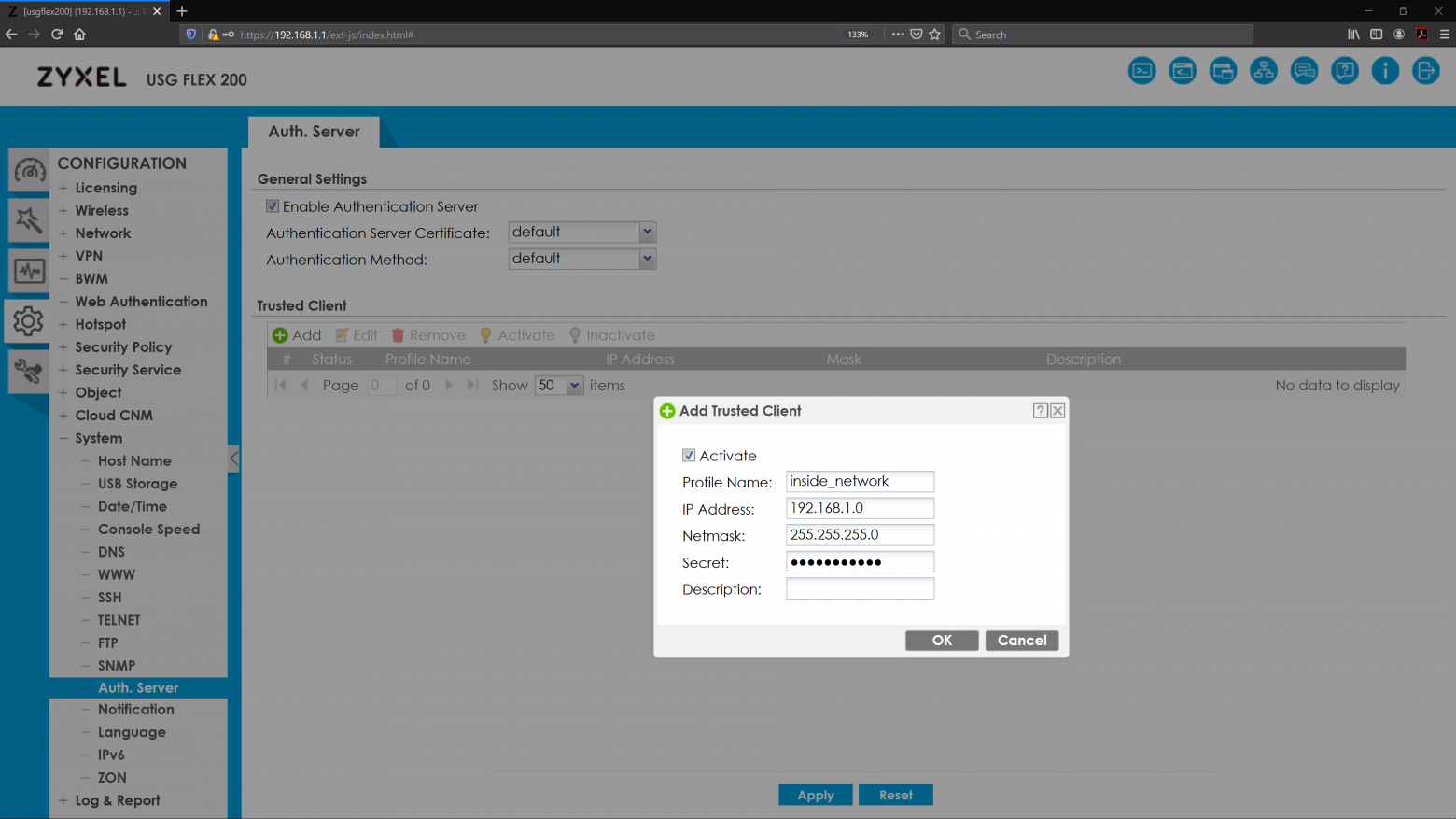

Теперь по той же схеме, что и при внешнем RADIUS, в области «Доверенный клиент» нужно указать сегмент сети, из которого будут приходить запросы, и записать туда секретный ключ для аутентификации.

Нажмите кнопку «Добавить», чтобы открыть окно «Добавить доверенного клиента».

Рисунок 7. Окно «Добавить доверенного клиента».

Соответственно, в поле Имя профиля указываем имя сети, в нашем случае — внутри_сети IP-адрес и маска подсети (адрес и маска подсети) — 192.168.1.0 255.255.255.0. Поле Описание заполняется по желанию.

Не забудьте про флажок «Активировать», иначе эта клиентская сеть будет игнорироваться нашим сервером аутентификации.

Нажмите «ОК» для окна «Добавить доверенного клиента», а затем кнопку «Применить» для всего окна «Auth. Сервер».

Вот и все, наши ценности должны применяться.

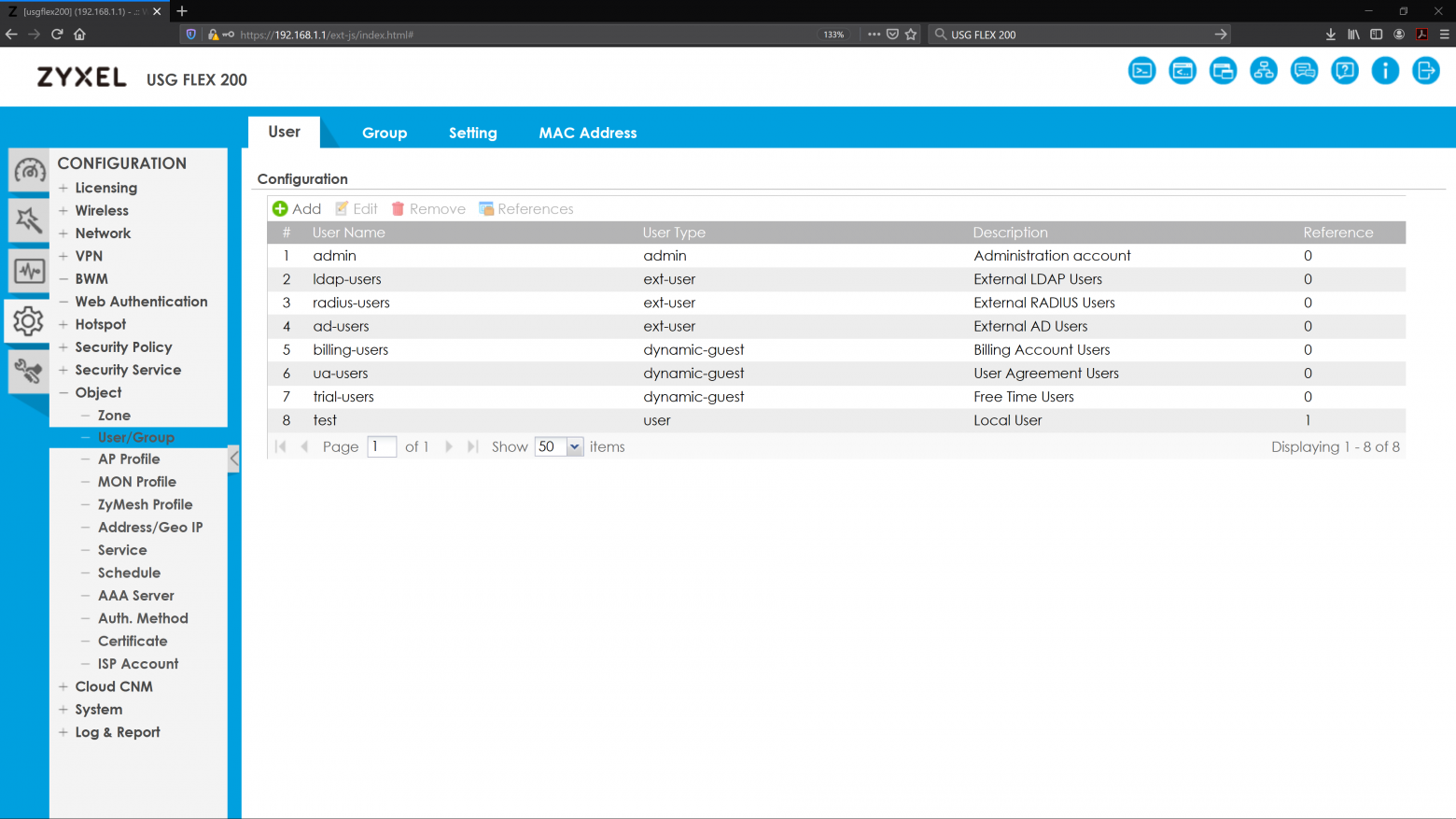

После этого перейдите в раздел «Конфигурация – Объект – Пользователь/Группа» и добавьте учетные записи нужных пользователей.

Рисунок 8. Учетные записи пользователей/групп в разделе «Объект (Конфигурация)».

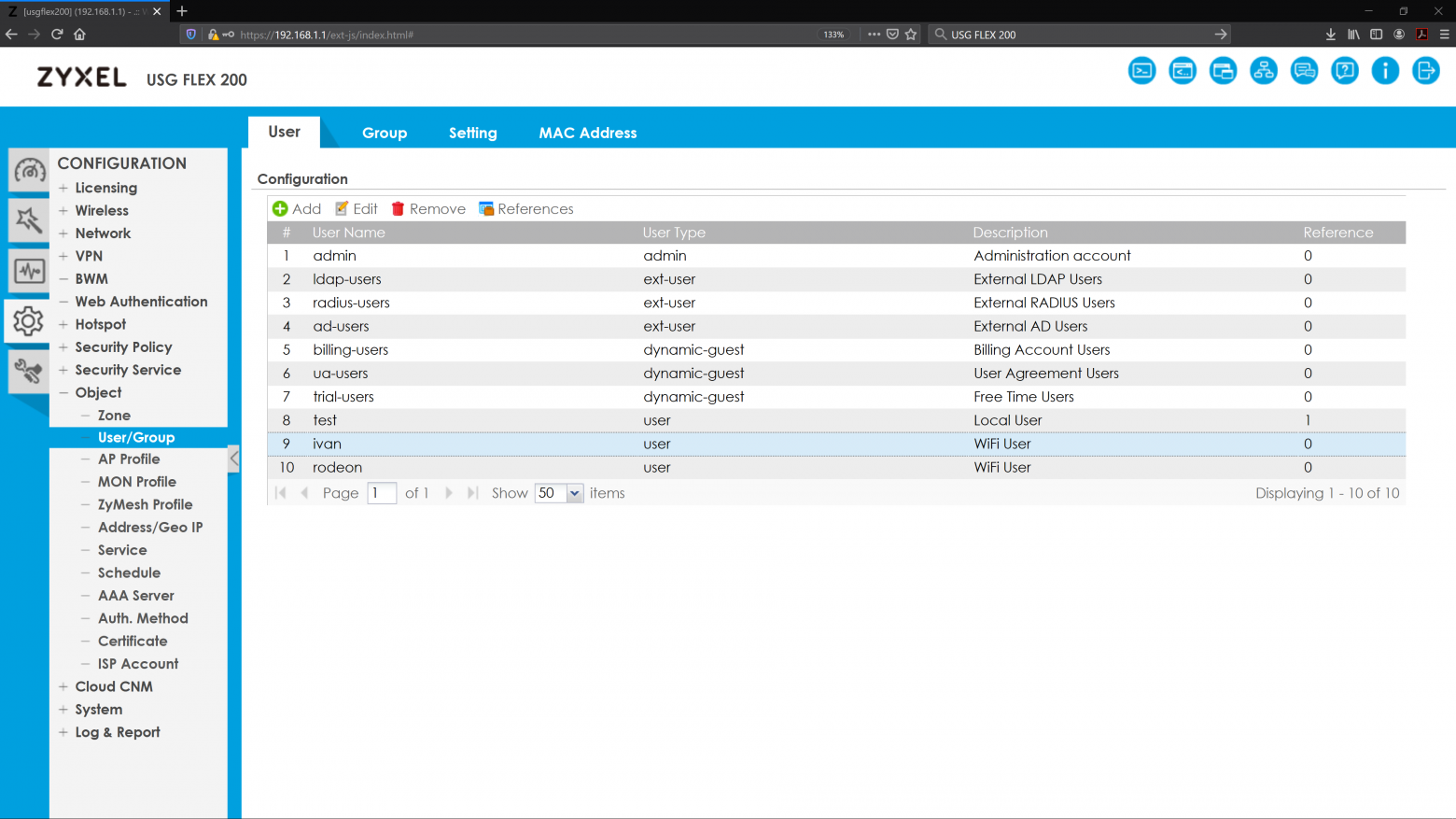

Нажмите «Добавить», и появится окно «Добавить пользователя».

Рисунок 9. Окно ввода данных пользователем.

По сути, нам нужно только ввести имя пользователя и пароль, мы также можем добавить описание.

Остальные настройки лучше оставить без изменений.

Рисунок 10. Новые учетные записи: Иван и Родеон с пометкой «Пользователь WiFi».

Настройка точки доступа для использования службы аутентификации

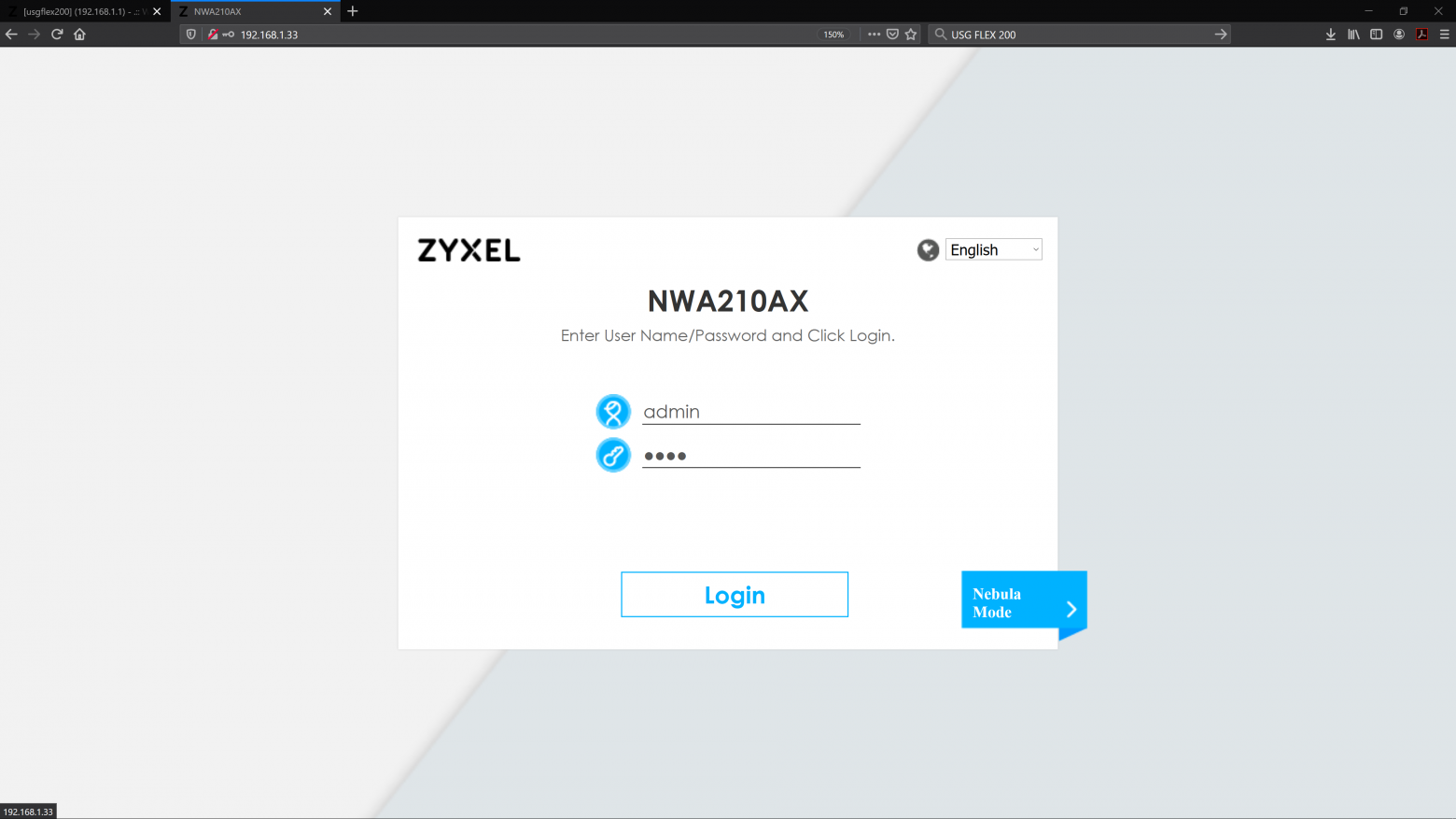

В принципе, настройка точки доступа для аутентификации со встроенным RADIUS на шлюзе Zyxel делается так же, как было показано в статье.Настройка WPA2 Enterprise с RADIUS Сначала подключаемся к нужному IP через окно браузера, вводим логин и пароль (по умолчанию тоже admin и 1234).

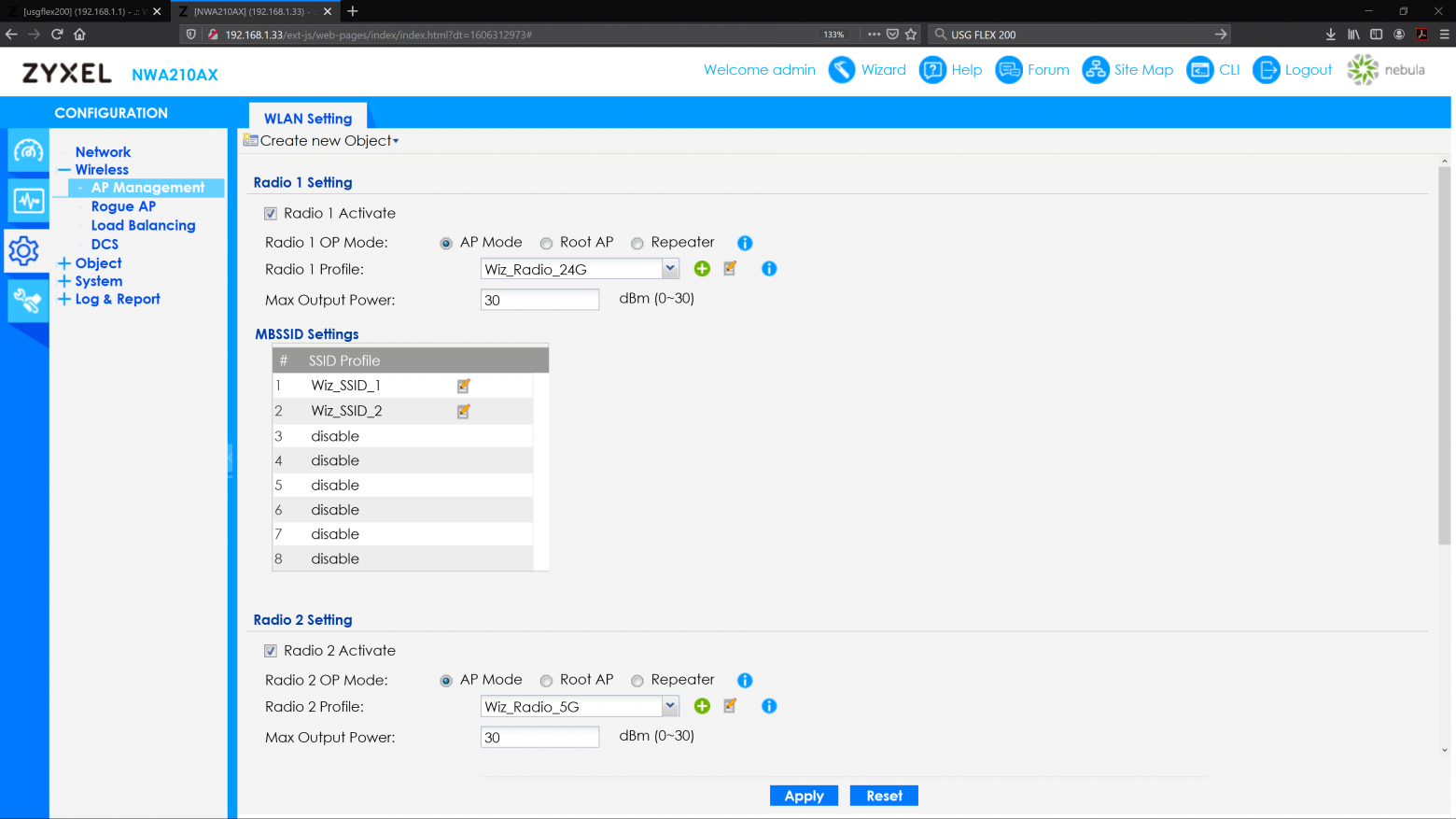

Рисунок 11. Окно входа в систему на NWA210AX. Далее заходим в меню «Конфигурация – Управление AP – Настройка Wlan».

Нас интересует область настройки MB SSID. Здесь вам необходимо отредактировать профили Wiz_SSD_1 и Wiz_SSD_2.

Рисунок 12. Конфигурация – Управление точками доступа – Настройка Wlan.

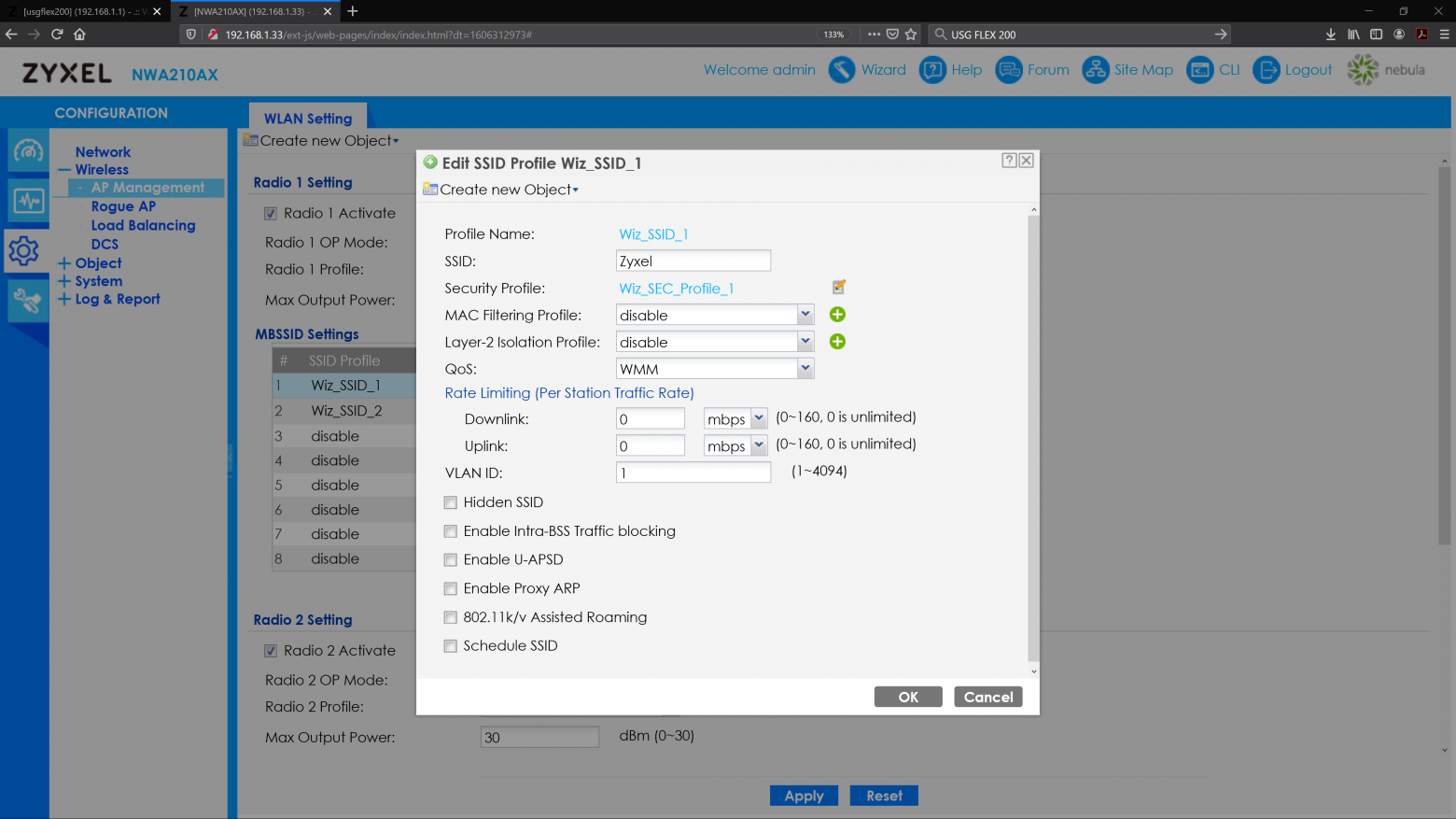

Рисунок 13. Настройка профиля SSID Wiz_SSD_1. Нажмите на кнопку «редактировать», напоминающую блокнот редактора с карандашом.

Появится окно «Редактировать профиль SSID Wiz_SSD_1».

В нем нас интересуют настройки «Профиль безопасности Wiz_Sec_Profile_1» (та самая кнопка «редактировать» в виде блокнота с карандашом).

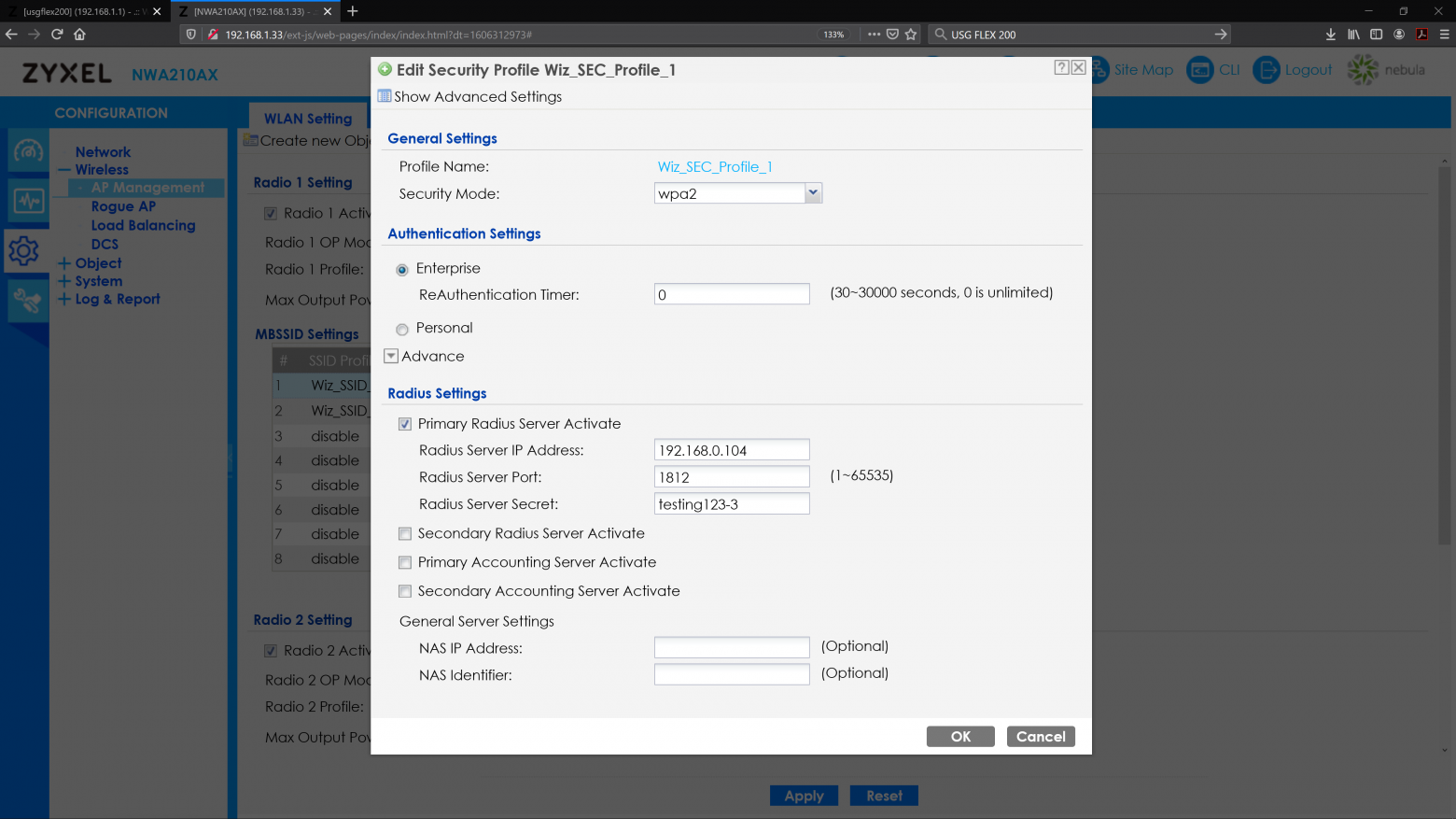

Затем появится окно «Редактировать профиль безопасности Wiz_Sec_Profile_1».

Рисунок 14. Окно «Редактирование профиля безопасности Wiz_Sec_Profile_1».

В этом окне делаем необходимые настройки.

Для главного сервера введите IP-адрес, порт UDP и секретный ключ.

Для подтверждения нажмите «ОК».

Аналогично редактируем второй профиль — SSID Profile Wiz_SSD_2. Нажмите «Применить» в разделе «Конфигурация — Управление точками доступа — Настройка Wlan», чтобы применить настройки.

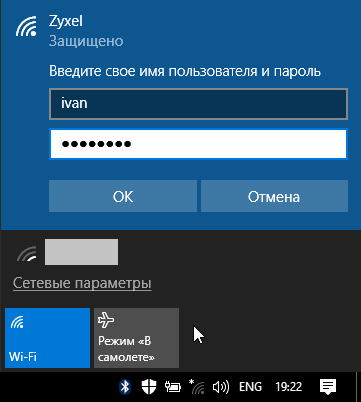

Перейдем к настройке клиента

В статье Настройка WPA2 Enterprise с RADIUS Там была иллюстрация на примере Mac OS X. Теперь для разнообразия подключим ноутбук с Windows 10. Нажмите значок средства запуска беспроводной сети внизу в разделе уведомлений на панели задач.В появившемся списке выберите Zyxel. Появится окно с запросом вашего имени пользователя и закрытого ключа.

Рисунок 15. Настройка клиента.

Введите необходимые данные и подключитесь к системе.

Мы прошли весь этап настройки с внешним готовым RADIUS-сервисом на брандмауэре.

Даже без стандартных действий для серверной системы: установка пакетов, настройка фаервола, тестирование самого сервиса.

— операция все равно занимала довольно много времени.

Можно ли это сделать быстрее и с меньшими трудозатратами? Вы можете, если используете Zyxel Nebula. Но об этом ниже.

Отказоустойчивость и второй RADIUS-сервер

Для производственной среды в компаниях уровня Enterprise необходимо отказоустойчивое решение.Для таких целей часто используется второй сервер аутентификации.

Достаточное распространение получили системы на базе MS Windows, где благодаря роли сервера Network Policy Server и авторизации в Active Directory можно настроить два сервера аутентификации для WPA2 Enterprise, и они будут иметь единую синхронизированную базу данных пользователей и ключей.

Что касается схемы с RADIUS-сервером на одном шлюзе, то этот вариант больше подходит небольшим офисам, не имеющим собственной внутренней инфраструктуры.

Проще говоря, для тех, у кого нет своих серверов и бизнес-процессы завязаны на использовании облачных ресурсов.

Электронная почта, обмен файлами, резервное копирование и даже учет — все это можно получить с внешних ресурсов.

Честно говоря, в этом случае при выходе из строя единственного межсетевого экрана офисная сеть становится практически бесполезной, и в принципе не важно, что произойдет со службой аутентификации.

примечание .Эту проблему можно решить и другим способом — реализовать отказоустойчивую схему из двух шлюзов.При сбое службы аутентификации сетевые соединения, установленные службой аутентификации, не разрываются сразу.

Все уже подключенные клиенты продолжат работать в локальной сети.

Но установить новые связи будет невозможно.

При этом наличие отказоустойчивой схемы из двух шлюзов позволит избежать подобных неприятностей.

В этом случае, если основное устройство выйдет из строя, резервное устройство возьмет на себя управление, и все службы, размещенные на сетевом шлюзе, включая аутентификацию, продолжат работать.

Но все можно решить еще проще при использовании аутентификации в облачном сервисе Zyxel Nebula. В этом случае за отказоустойчивость самой системы отвечает мощный промышленный аппаратно-программный комплекс.

Разумеется, серверы Nebula расположены в дата-центре, проводятся все необходимые процедуры для поддержания заявленного уровня высокой доступности и так далее.

Единственное, что требуется от местного офиса – это подключение к Интернету.

Пользователю остается лишь подключить устройство к облаку Zyxel Nebula и воспользоваться всеми заявленными преимуществами.

Использование Nebula на конкретном примере

Теперь мы больше не будем настраивать наш фаервол, так как для облачной аутентификации он не играет никакой другой роли, кроме шлюза в Интернет. Доступ к беспроводной сети по-прежнему будет осуществляться через точку доступа NWA210AX, а за все остальное, включая аутентификацию пользователей и настройку оборудования, будет отвечать Zyxel Nebula. В этой статье мы не будем подробно описывать весь процесс первоначальной настройки сервиса Zyxel Nebula, поскольку он касается не только беспроводной сети, но и многих других аспектов сетевой инфраструктуры.Будем считать, что организация уже зарегистрирована в Zyxel Nebula, уже есть учетная запись администратора и создан хотя бы один сайт. И теперь мы просто заходим на сайт nebula.zyxel.com по адресу вводим пароль и попадаем в интерфейс облака.

Рисунок 16. Вход в Zyxel Nebula. Для начала необходимо зарегистрировать точку доступа.

Вы можете использовать специальное приложение для IOS или Android и просто отсканировать QR-код. Это удобно, если устройство находится под рукой.

Если вам необходимо зарегистрироваться удаленно, это можно сделать, зная MAC-адрес и серийный номер, указав их в интерфейсе.

Это самый универсальный метод, и мы им воспользуемся.

примечание .

Для настройки устройств с Zyxel Nebula нам достаточно, чтобы точка доступа была подключена к сети, при этом используется исходящее соединение.

То есть нет необходимости открывать входящие порты или пробрасывать трафик через PAT — все делается в рамках исходящего подключения к облаку.

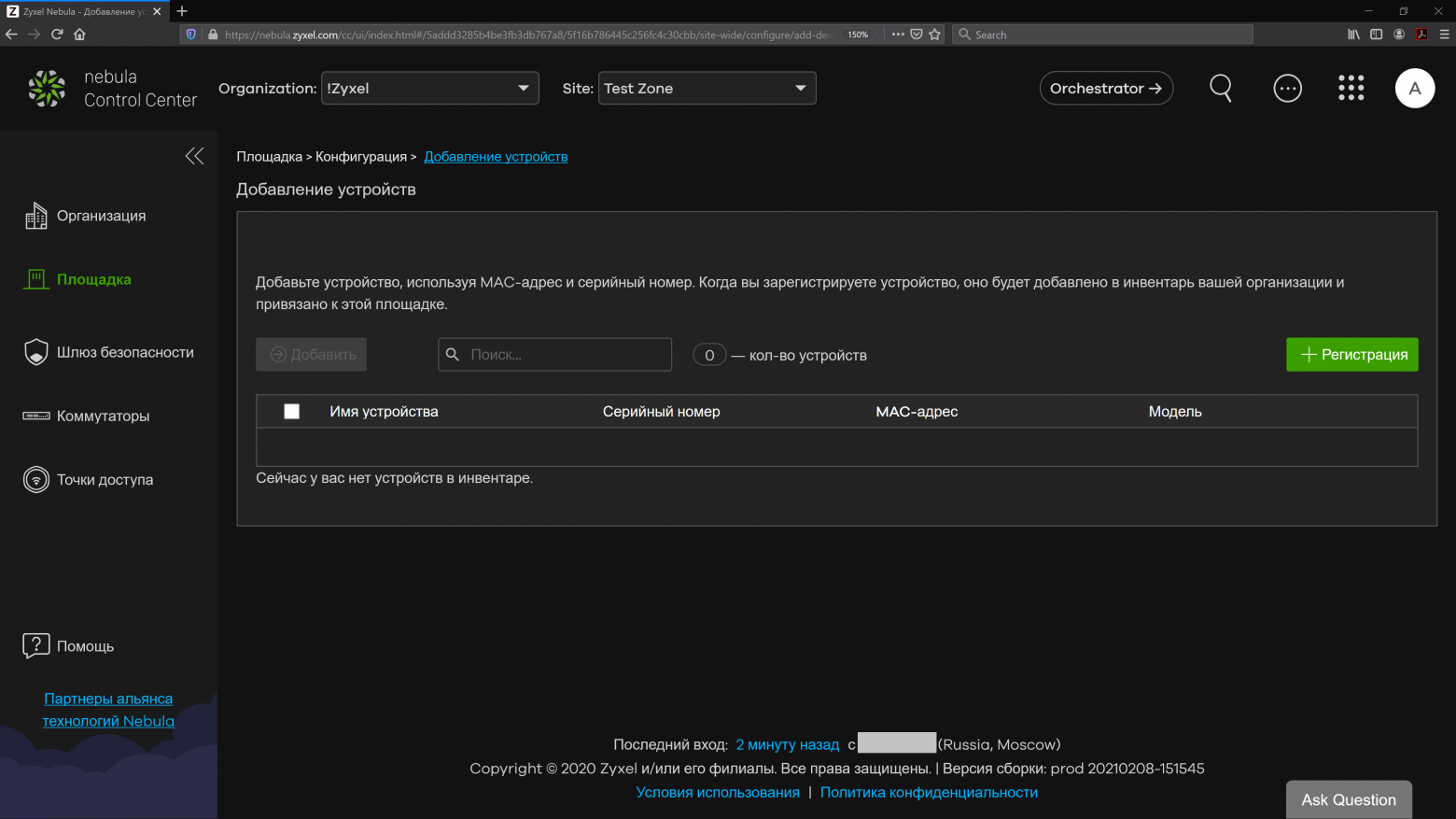

Зайдите в «Сайт – Конфигурация – Добавить устройства» и нажмите кнопку «Регистрация».

Рисунок 17. Раздел «Сайт – Конфигурация – Добавление устройства».

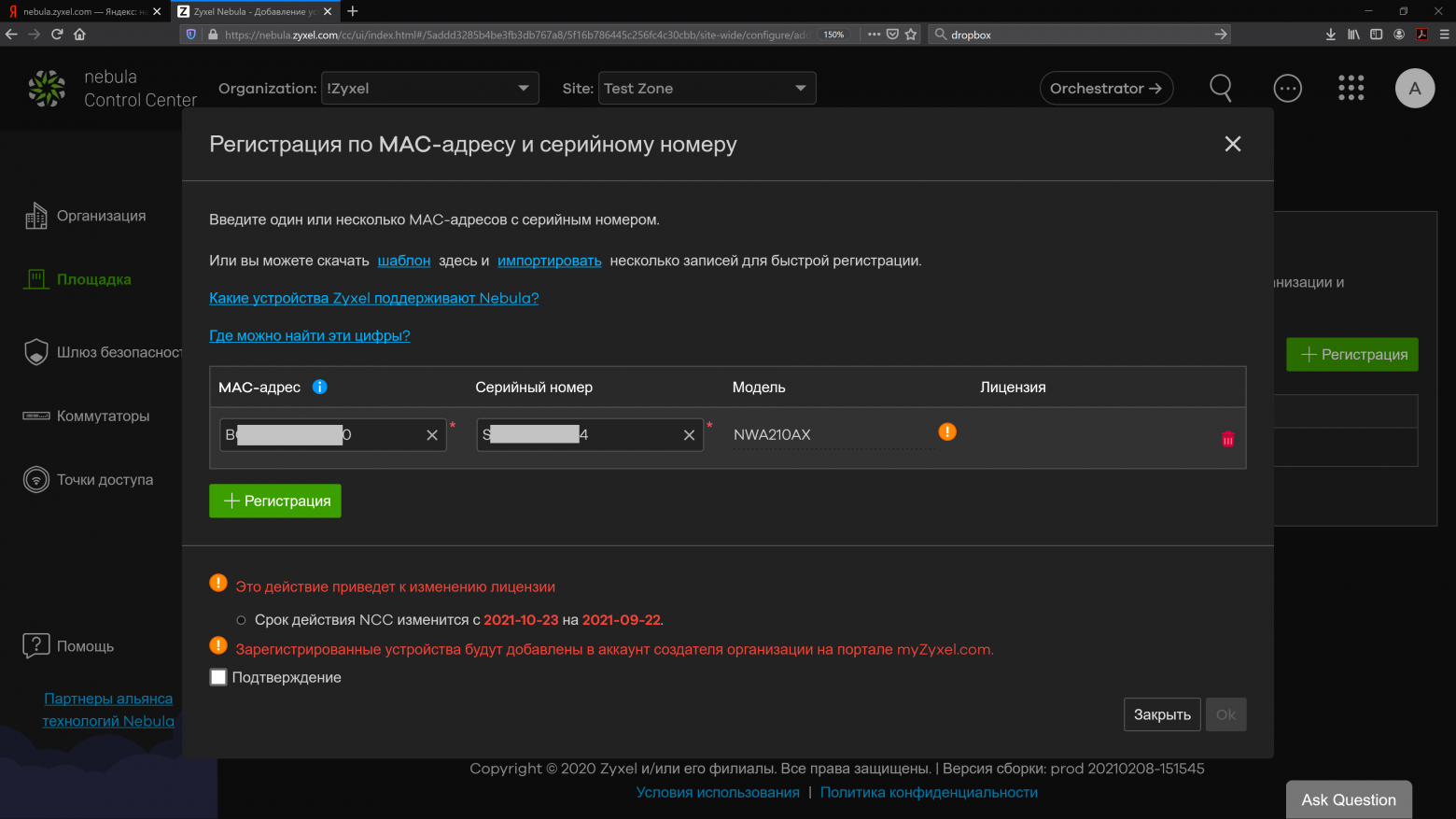

Появится окно «Регистрация по MAC-адресу и серийному номеру».

Введите необходимые параметры.

После ввода серийного номера и MAC Nebula сразу идентифицирует устройство.

Рисунок 18. Окно «Регистрация по MAC-адресу и серийному номеру».

Обратите внимание на важное предупреждение на красном символе со значком «i»: «Устройства Nebula Flex будут настроены в Центре управления Nebula, а настройки, используемые в автономном режиме, будут потеряны.

После отмены регистрации в Центре управления Nebula устройства будут сброшены до заводских настроек».

В нашем случае это хорошо — для аутентификации важно соблюдать принцип единоначалия.

Важно помнить, что все настройки, которые были выполнены для RADIUS на шлюзе, отменяются при переходе в облако.

Если действия пользователя приводят к смене лицензии, это также отображается внизу окна.

Установите флажок «Подтверждение» и нажмите «ОК».

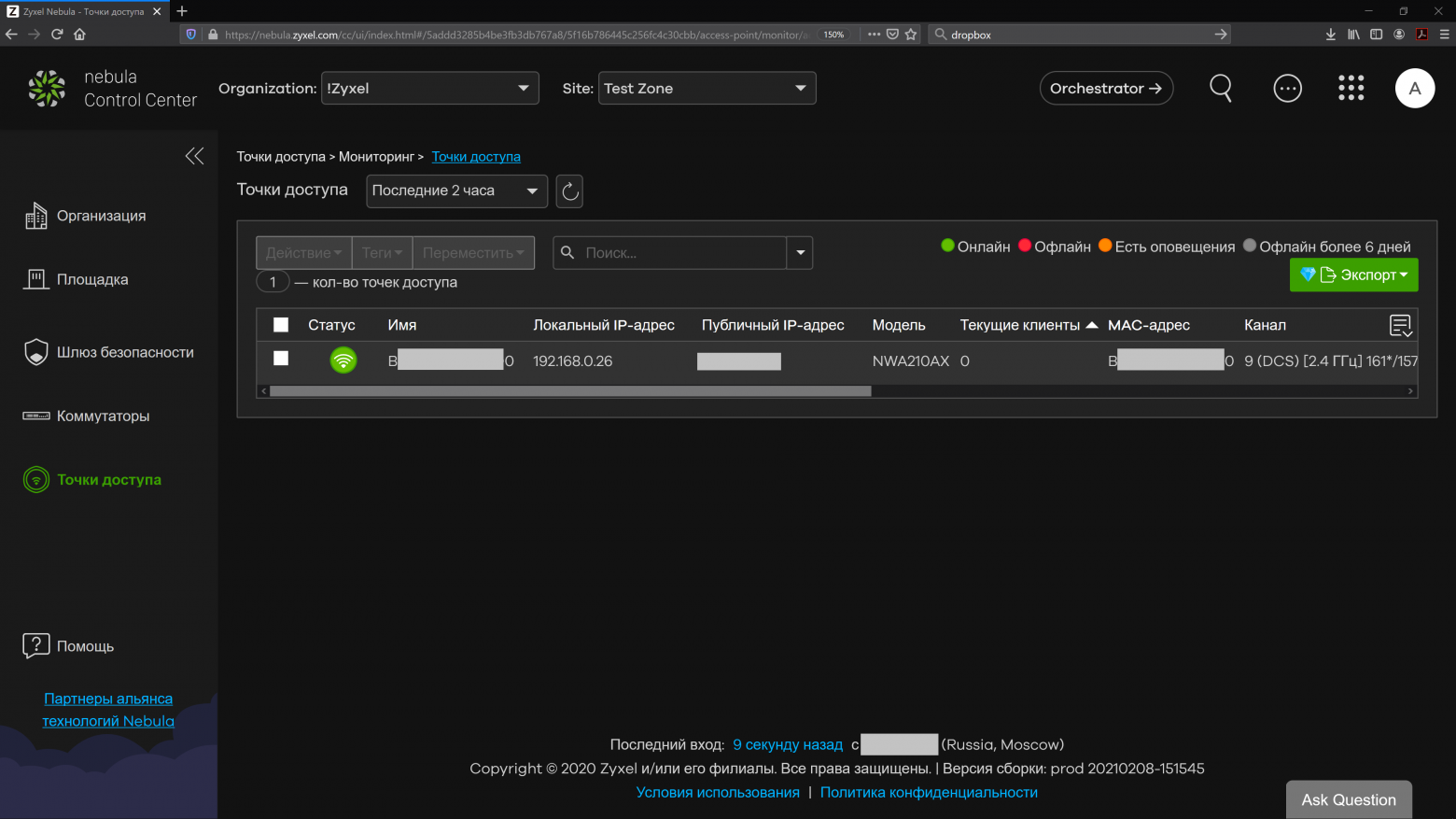

Вновь добавленную точку доступа можно увидеть в разделе «Точки доступа – Мониторинг – Точки доступа».

Рисунок 19. Раздел «Точки доступа – Мониторинг – Точки доступа».

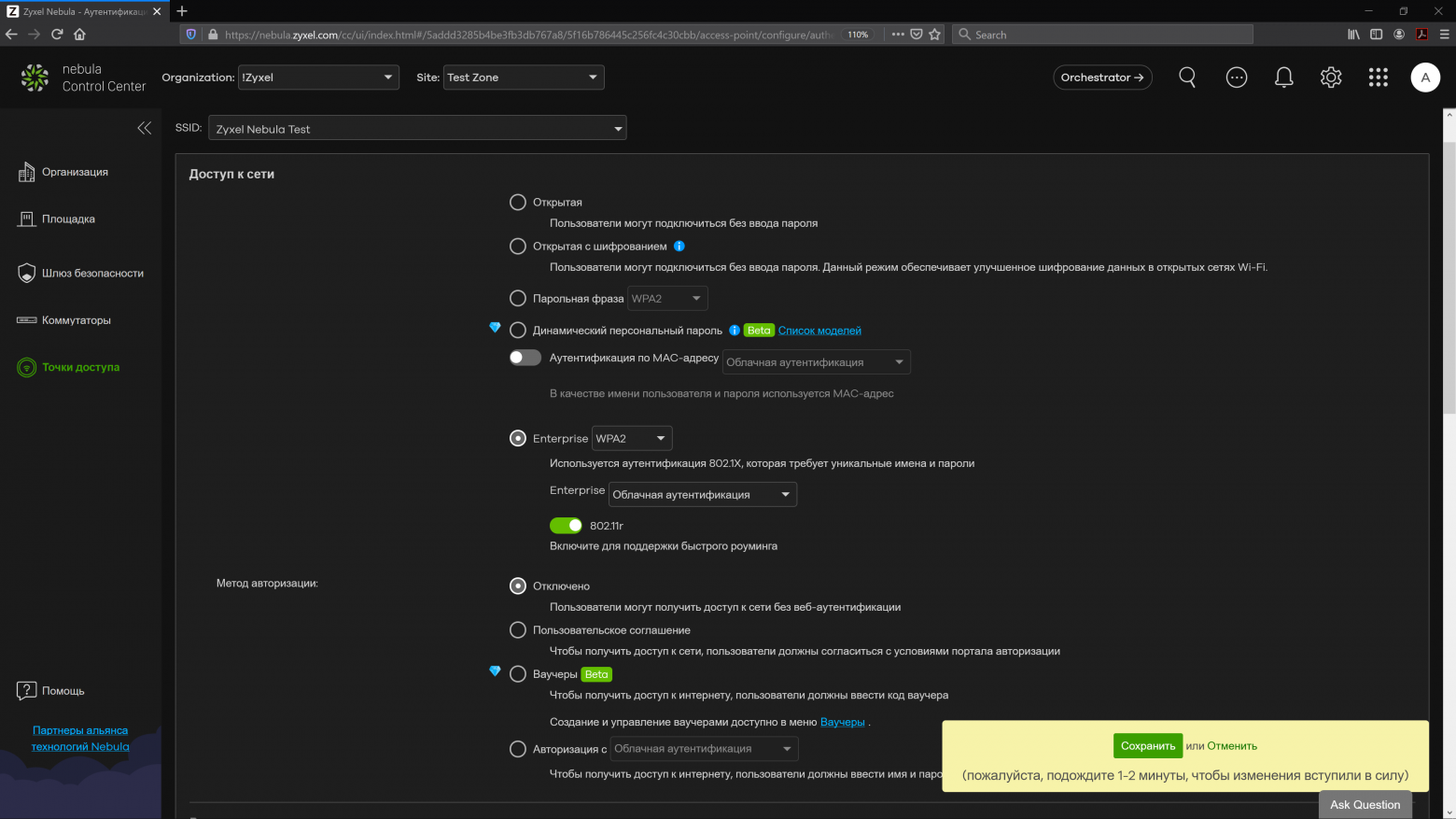

Зайдите в раздел «Точки доступа – Аутентификация».

Здесь мы просто выбираем тип аутентификации WPA2 Корпоративный .

Рисунок 20. Раздел Точки доступа – Мониторинг – Точки доступа

примечание .Все, что нам нужно сделать, это ввести учетные записи пользователей.Поскольку устройства в Nebula используют исходящее соединение, им требуется некоторое время, чтобы получить и применить новую конфигурацию.

В сообщении интерфейса Nebula указано, что это займет не более 1-2 минут. На практике это занимает несколько секунд.

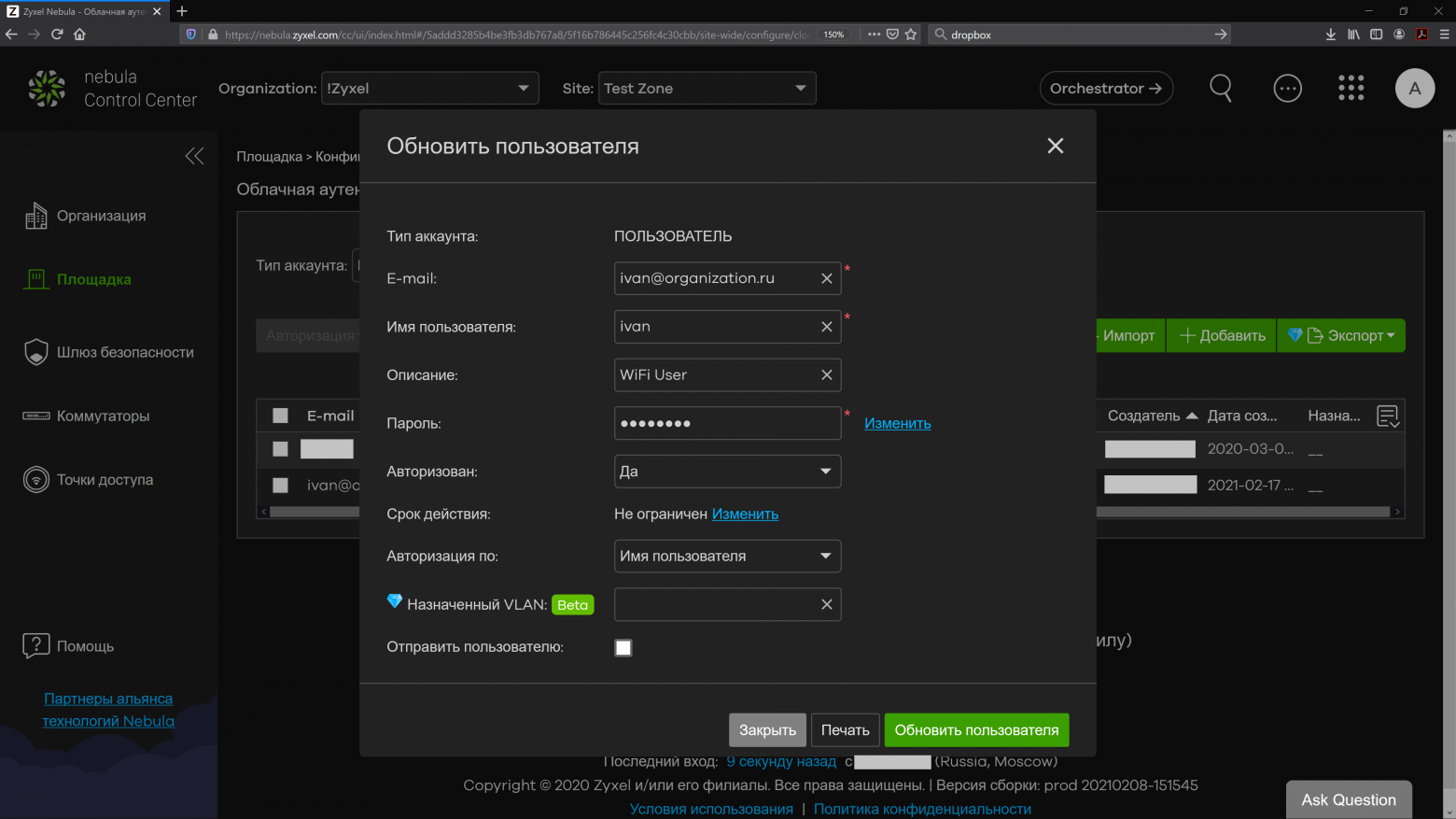

Нам нужен раздел аутентификации «Сайт — Конфигурация — Облако», а затем раздел «Пользователи».

Нажмите кнопку «Добавить» и появится окно создания пользователя.

На картинке ниже мы уже создали пользователя Иван и откроется окно редактирования деталей.

Рисунок 21. Учетная запись пользователя.

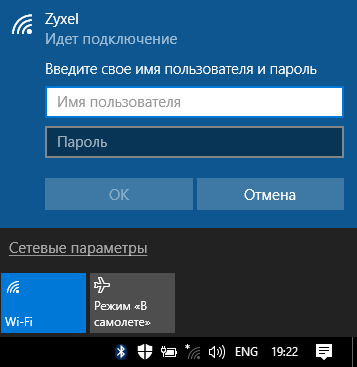

Далее снова берем ноутбук и настраиваем доступ к сети.

Windows отображает знакомое приглашение для ввода журналов и пароля.

Рисунок 22. Подключение к Wi-Fi. Как видите, кроме регистрации устройств, которая выполняется один раз, вся настройка сводится к выбору типа аутентификации и созданию учетных записей пользователей.

Нет необходимости настраивать какие-либо сторонние сервисы.

Подведение итогов

Проблемы аутентификации и авторизации можно решить несколькими способами.Например, взять на себя полную инициативу и реализовать услугу с нуля, начиная с выбора оборудования для физического сервера (или виртуальной среды), соответствующего приложения, базы данных для хранения аккаунтов и интерфейса для настройки.

Вы можете упростить задачу и использовать встроенные решения, например межсетевой экран USG FLEX. А может быть лучше максимально упростить задачу и просто использовать облачный сервис со всеми удобными функциями? Выбор, как всегда, за конечным потребителем.

Полезные ссылки

- Telegram чат Zyxel

- Форум оборудования Zyxel

- Много полезных видео на канале YouTube

- Настройка WPA2 Enterprise с RADIUS

- Особенности защиты беспроводных и проводных сетей.

Часть 1. Прямые меры защиты

- Двухдиапазонная точка доступа 802.11ax (WiFi 6) NWA210AX

- Межсетевой экран USG FLEX 200

- Сетевая утилита Zyxel ONE (ZON)

- Зиксель Небула

-

Какой Центр Компьютерного Обучения Лучше?

19 Oct, 24 -

Seo, Основанное На Эффективности

19 Oct, 24