Здравствуйте, меня зовут Дмитрий, в команде Бастион я отвечаю за этап внутреннего тестирования на проникновение.

Сегодня я на конкретном примере покажу, как антивирус может подвергнуть атаке всю корпоративную сеть.

Давайте разберемся, почему средства централизованного управления нужно беречь как зеницу ока, а затем сформулируем рекомендации по защите таких систем.

В моей практике было много случаев, когда хорошо защищенные сети были скомпрометированы из-за централизованных систем управления.

Один из них произошел этим летом.

Крупная промышленная компания заказала у нас пентест. Для внутреннего тестирования мы выбрали сценарий, при котором злоумышленник подключил свой ПК к локальной сети организации.

Я развернул Kali Linux на машине и начал исследовать сеть.

Nmap показал около двух с половиной тысяч активных IP-адресов.

Нам пришлось пройти через ряд потенциальных векторов атаки.

В сети не было ни одного контроллера домена, который можно было бы скомпрометировать с помощью ZeroLogon ( CVE-2020-1472 ), Блукип ( CVE-2019-0708 ) или атаки LLMNR-отравления (кстати, Responder, входящий в состав Kali, является удобным инструментом для ее проведения).

Прорыв произошел только тогда, когда Metasploit обнаружил три хоста, подозреваемых в наличии уязвимости EternalBlue ( CVE-2017-0147 ).

В первом действительно была уязвимость, но охранник не позволил ей воспользоваться.

На тот момент я еще не знал, какая система безопасности развернута в сети.

Во втором случае наличие уязвимости не подтвердилось, но атаке поддался третий хост, и я получил удаленный доступ к системе с максимальными привилегиями.

Ээксплуатация уязвимости EternalBlue Существует множество сценариев эксплуатации такой дыры.

Я решил создать новую учетную запись с правами администратора.

Я вошел под этой учетной записью по протоколу RDP, снял дамп памяти процесса lsass.exe, а затем с помощью Mimikatz извлек действительные учетные данные в виде логинов и NTLM-хешей паролей учетных записей пользователей.

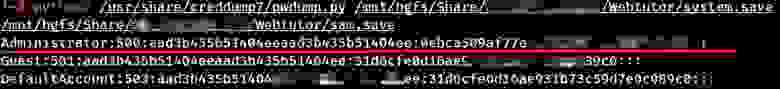

Потом вытащил из локального хранилища аккаунтов файлы: SAM,SYSTEM,SECURITY. Внутри находился NTLM-хеш учетной записи локального администратора.

Получение учетных данных из дампа локального хранилища учетных записей Этого вполне достаточно для горизонтального продвижения по инфраструктуре, ведь есть атака Pass-the-hash. Он предполагает использование хэша пароля и разрешает доступ ко всем хостам, доступным этому локальному администратору.

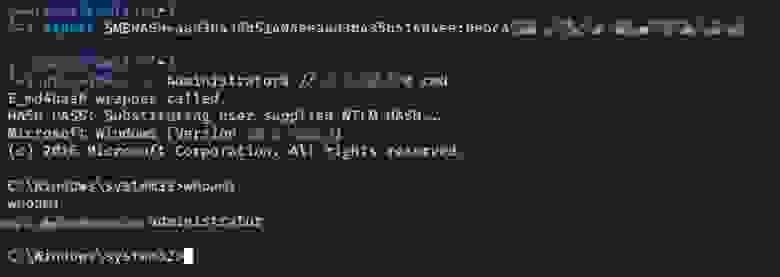

Аутентификация с использованием атаки Pass-the-hash Среди хостов, доступных администратору, была машина, защищенная антивирусом Касперского.

В его настройках был указан IP-адрес сервера управления антивирусной защитой.

Оказалось, что одна из учетных записей пользователей, извлеченных из lsass.exe на предыдущем этапе пентеста, имела доступ к этому серверу.

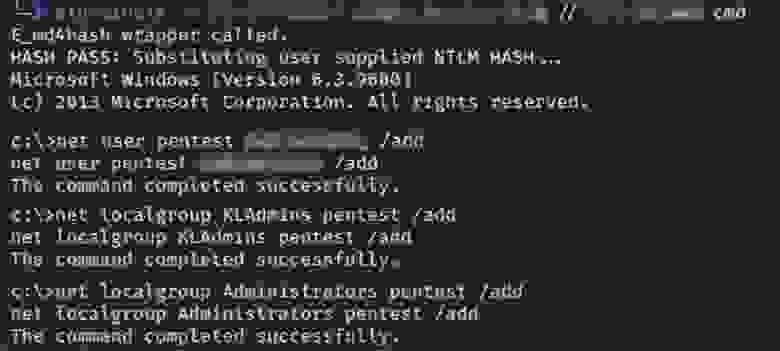

Используя хэш, я получил сессию на сервере администрирования и создал локальную вспомогательную учетную запись, пентест. Затем я добавил пентест в локальную группу «Администраторы» (для получения права подключения по RDP) и локальную группу KLAdmins, содержащую учетные записи администраторов антивирусной защиты.

Антивирусная защита компании была под моим контролем.

Сеанс администрирования на сервере управления антивирусной защитой Теперь осталось развернуть консоль управления и авторизоваться на центральном сервере антивирусной защиты.

Центр управления предоставил исчерпывающую информацию о структуре сети: где расположены рабочие станции, серверы и базы данных, где сидят бухгалтеры, а где программисты, какая ОС установлена на машинах.

Атаковать, например, базы данных можно было, отключив антивирус и ослабив их защиту.

Но это довольно грубый шаг.

Гораздо интереснее играть на том, что центр управления позволяет устанавливать приложения удаленно.

Обычно так развертывается прикладное программное обеспечение, но я собрал установочный пакет, который делает только одно — создает локальную учетную запись с правами администратора.

Параметры запуска утилиты в составе инсталляционного пакета.

Исполняемые команды видны в параметрах запуска.

Затем я нашел хост с сессиями для учетных записей, принадлежащих группе «Администраторы домена», и загрузил туда пакет через центр управления антивирусной защитой.

Свежесозданный установочный пакет PsExec в списке программ для удаленной установки Основным пакетом была утилита ПсExec .

Он имеет цифровую подпись Microsoft, не запускает антивирусные решения и позволяет выполнять любые команды операционной системы.

Значит все успешно установилось.

Доступ к скомпрометированному хосту через RDP После этого я подключился к хосту через RDP, сделал еще один дамп памяти процесса lsass.exe и на этот раз извлек NTLM-хеши паролей учетных записей администратора домена.

Получение NTLM-хеша пароля учетной записи администратора домена на скомпрометированном хосте Злоумышленник может внедрить NTLM-хеш учетной записи администратора домена в процесс lsass.exe на контролируемом хосте и выполнить атаку DCSync. Ведь по умолчанию все члены группы администраторов домена имеют право выполнять синхронизацию.

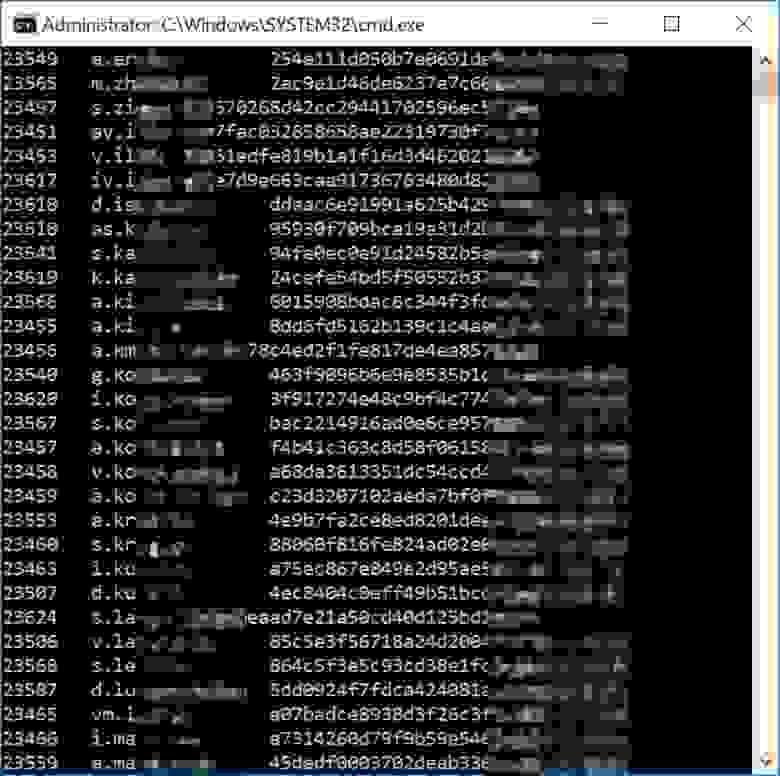

Таким образом, все содержимое хранилища учетных записей домена NTDS загружается на управляемый хост с любого контроллера домена в сети.

Это NTLM-хеши всех учетных записей компьютеров и пользователей, в том числе служебных.

Фрагмент дампа хранилища аккаунта С помощью этих данных вы сможете легко закрепиться в домене с помощью атак Golden Ticket и Silver Ticket, а также найти в лесу учетные записи, имеющие права DCSync, в других доменах и скомпрометировать их.

разбор полетов

Подобную атаку можно осуществить практически с помощью любой централизованной системы управления.Информационная безопасность, DLP, центры управления обновлениями, системы резервного копирования, системы удаленной технической поддержки и системы контроля работы сотрудников — все это является потенциальным источником проблем и заманчивой мишенью для хакерских атак.

Стратегически скомпрометировать центр управления даже более выгодно, чем администратора домена.

Права администратора обычно предоставляют доступ только к определенным сегментам сети, но сервер управления обычно имеет доступ ко всей сети организации.

Не говоря уже о том, что его можно использовать для распространения вредоносного ПО.

Меры защиты

Когда централизованная система управления подвергается риску, сетевая безопасность разваливается, даже если в остальном она хорошо спроектирована.Здесь необходимо сделать оговорку.

Все это не означает, что централизованное управление — это плохо или что поставщики таких решений не позаботились о защите от хакерских атак.

Это архитектурная уязвимость, неразрывно связанная с функциональностью централизованных систем управления.

К сожалению, просто взять и заклеить заплаткой нельзя.

Чтобы минимизировать риски, необходимо правильно выстроить защиту всей сети.

И здесь можно дать несколько советов.

Это простые рекомендации, но они сделают мою работу интереснее, а жизнь злодеев – сложнее.

Замаскировать центр управления

Первое, что нужно сделать, это переименовать хост. И пентестеры, и злоумышленники часто идентифицируют цели по имени.Если хост обозначен, например, как kis.domain.local или ksc.domain.local, считайте его целевым.

Создать отдельный аккаунт

Еще один простой шаг, существенно усложняющий атаки, — это отдельная локальная учетная запись для работы с сервером, на котором развернут центр управления.Вы не должны использовать его где-либо еще.

Часто случается так, что злоумышленник компрометирует систему на более низком уровне и обнаруживает в ней учетные данные, которые также относятся к серверу администрирования.

И кстати, не стоит полагаться на системы управления паролями, хранящие данные в Active Directory. Это не панацея.

Настройте антивирусную защиту

В случае с антивирусами обратите внимание на их настройки.Стоит включить автоматический перезапуск антивирусных программ на клиентских машинах, а также настроить их так, чтобы хост был недоступен для внешних подключений по RDP и SMB при отключенном антивирусе.

Настройте мониторинг и уведомления об инцидентах

На практике встречаются сети, в которых развернуты два или три сервера администрирования для разных контролируемых зон: для рабочих станций, серверов, критических систем.Это может задержать злоумышленников, но не поможет, если администратор будет спать во время атаки.

Поэтому рекомендуется использовать системы оповещения, которые отправляют уведомления об аутентификации учетных записей администратора домена, изменении настроек и других потенциальных инцидентах.

Относитесь к серверам управления как к критической инфраструктуре

Если вы серьезно обеспокоены безопасностью централизованного управления, не оставляйте такие хосты на одном уровне с обычными серверами.К ним следует относиться как к элементам критической инфраструктуры и относиться к ним соответственно.

В идеале спрятать его подальше, вынести в отдельный закрытый сегмент сети со своей системой безопасности и отдельным администратором.

С технической точки зрения в этом нет ничего космического сложного, но такой основательный подход встречается редко.

Теги: #информационная безопасность #ит-инфраструктура #уязвимости #тестирование ИТ-систем #аудит безопасности #пентест #тестирование на проникновение #антивирусы #КАЛИ #аудит внутренней сети #централизованное управление

-

Geotaxe Es Программа Учета Звонков

19 Oct, 24 -

Тестирование Хранилища Данных

19 Oct, 24 -

Как Вы Ищете Заказы Фрилансера На Биржах?

19 Oct, 24