Майкрософт обновлено свои продукты, выпустив три обновления со статусом «Критический» и шесть «Важных».

Были исправлены продукты Windows, Internet Explorer, Office и серверное программное обеспечение; Для них исправлено 56 уязвимостей, а в IE исправлена 41 уязвимость ( МС15-009 ).

Это максимальное количество уязвимостей, закрытых для этого браузера за последние несколько лет. Большинство из этих уязвимостей относятся к типу Удаленное выполнение кода и может использоваться злоумышленниками для проведения атак с попутной загрузкой.

Одна из закрытых уязвимостей в IE (CVE-2015-0071) используется злоумышленниками в целевых атаках для обхода Механизм безопасности ASLR .

Обновлять МС15-009 Исправляет 41 уязвимость в IE 6-11. Большинство исправленных уязвимостей относятся к типу удаленного выполнения кода (RCE) и могут быть использованы злоумышленниками для установки вредоносного ПО с помощью специально созданной веб-страницы.

Исключением являются следующие уязвимости.

Уязвимости обхода ASLR могут использоваться злоумышленниками только в сочетании с другими уязвимостями RCE в IE и сделать эксплойт более надежным в работе, предоставив ему информацию об адресах памяти.

Критический.

Обнаружена эксплуатация .

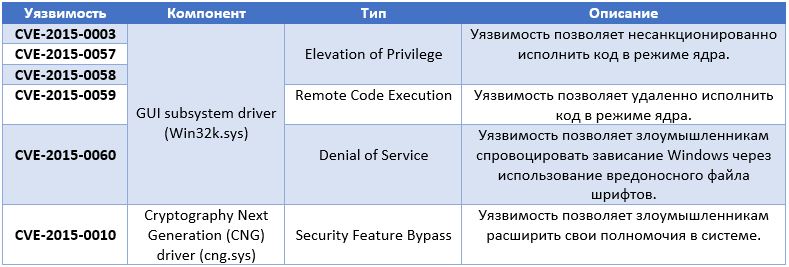

Обновлять МС15-010 Устраняет шесть уязвимостей различного типа в драйверах режима ядра (Windows 2003 Server — 8.1/RT 8.1).

Уязвимость CVE-2015-0059 очень опасна, поскольку позволяет злоумышленникам удаленно выполнять код в режиме ядра.

Для этого специально созданный файл шрифта можно разместить на сетевом ресурсе.

Ээксплуатация такой уязвимости позволит выполнить шеллкод из файла шрифта непосредственно в режиме ядра( обход ограничений пользовательского режима ).

Критический.

Эксплуатация менее вероятна .

Обновлять МС15-011 Устраняет одну уязвимость CVE-2015-0008 типа Remoe Code Execution в механизме групповой политики.

Воспользовавшись уязвимостью, злоумышленник может удаленно выполнить код в уязвимой системе, заманив пользователя на вредоносный веб-сайт в сети, находящейся под контролем злоумышленника.

Критический.

Эксплуатация более вероятна .

Обновлять МС15-012 Устраняет три уязвимости во всех поддерживаемых версиях Office 2007-2010-2013. Уязвимости в Word и Excel позволяют злоумышленникам удаленно выполнять свой код через специально созданный документ Office. Чтобы воспользоваться уязвимостью, такой документ можно отправить жертве в виде вложения к электронной почте.

Важный.

Эксплуатация более вероятна .

Обновлять МС15-013 Устраняет одну уязвимость обхода функций безопасности (SFB) CVE-2014-6362 (использование после освобождения) во всех поддерживаемых версиях Office. Уязвимость позволяет злоумышленникам обойти ASLR (обход ASLR) и разработать более стабильные эксплойты для удаленного выполнения кода через Office или IE. Для последней версии Office 2013 необходимо обновить Otkloadr_msosec.dll (x64), Msosec.dll, Msvcr71.dll, Otkloadr.dll. Важный.

Эксплуатация более вероятна .

Обновлять МС15-014 Устраняет одну уязвимость SFB CVE-2015-0009 в компоненте групповой политики (Windows 2003 Server — 8.1/RT 8.1).

Использование механизма атаки Человек посередине злоумышленник может поставить под угрозу контроллер домена.

Важный.

Эксплуатация менее вероятна .

Обновлять МС15-015 исправляет одну уязвимость типа CVE-2015-0062 Повышение привилегий в ядре Windows (ntoskrnl.exe и hal.dll).

Злоумышленник может повысить свои привилегии в системе из-за ошибки в функции создания процессов (WIndows 7 – Windows 8.1/RT 8.1).

Важный.

Эксплуатация менее вероятна .

Обновлять МС15-016 Устраняет одну уязвимость CVE-2015-0061 типа «Раскрытие информации» в компоненте обработки графических файлов TIFF в Windows 2003 Server — 8.1/RT 8.1. Злоумышленник может получить несанкционированный доступ к информации пользователя (клиента) при размещении на веб-ресурсе специально созданного файла TIFF. Важный.

Эксплуатация менее вероятна .

Обновлять МС15-017 Устраняет одну уязвимость несанкционированного повышения привилегий, CVE-2015-0012, в компоненте Virtual Machine Manager (VMM) для System Center Virtual Machine Manager. Используя эту уязвимость, злоумышленник может повысить свои привилегии в системе до СИСТЕМНОГО уровня.

Важный.

Эксплуатация менее вероятна .

0 — обнаружена эксплуатация Уязвимость эксплуатируется в открытом доступе.

То есть установлено, что злоумышленники использовали эксплойт данной уязвимости для успешной атаки на пользователей.

Самый высокий индекс опасности.

1. Эксплуатация более вероятна Вероятность использования уязвимости очень высока; злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2. Эксплуатация менее вероятна Вероятность эксплуатации средняя, поскольку злоумышленникам вряд ли удастся добиться ситуации устойчивой эксплуатации, а также из-за технического характера уязвимости и сложности разработки эксплойта.

3. Эксплойт маловероятен.

Вероятность эксплуатации минимальна, и злоумышленники вряд ли смогут разработать успешно работающий код и использовать эту уязвимость для проведения атаки.

Мы рекомендуем нашим пользователям как можно скорее установить обновления и, если вы еще этого не сделали, включить автоматическую доставку обновлений с помощью Центра обновления Windows (эта функция включена по умолчанию).

быть в безопасности.

Теги: #патч вторника #информационная безопасность