Microsoft объявила о выпуске очередной серии патчей, направленных на устранение уязвимостей в своих продуктах.

Объявлено ранее в предварительной версии (4 апреля) исправления безопасности охватывают в общей сложности 12 уникальных уязвимостей ( 2 исправления со статусом «Критический» и 7 со статусом «Важно».

).

Подробный отчет (включая сопоставление исправлений с идентификатором CVE) можно найти.

Здесь .

Одно из критических обновлений (как и в прошлом месяце) направлено на устранение уязвимости, присутствующей во всех версиях Internet Explorer, начиная с версии 6 и заканчивая последней версией IE 10 ( МС13-028 ).

Уязвимость относится к классу Remote Code Execution. и потенциально может использоваться для успешного проведения атак с загрузкой/установкой диска.

Также три исправления со статусом «Важное» направлены на устранение уязвимостей в ядре, связаны с некорректной работой кода с объектами в памяти и относятся к типу «Повышение привилегий».

Источник говорит, что речь идет об уязвимостях (недостатках) в IE, успешная эксплуатация которых продемонстрировал Исследователи VUPEN на конкурсе Pwn2Own в Ванкувере.

За демонстрацию эксплойта они получили 100 000 долларов.

Патч Internet Explorer устраняет две уязвимости: CVE-2013-1303 и CVE-2013-1304. Эксплуатация этих уязвимостей происходит при просмотре специально созданной веб-страницы в браузере, при этом злоумышленник получает в системе те же права, что и текущий пользователь.

При этом используется метод использования после освобождения, при котором код браузера продолжает использовать блок памяти после того, как он был фактически освобожден.

Напомним, что уязвимость типа Remote Code Execution имеет статус критической, поскольку его работа может привести к ситуациям выполнения кода без взаимодействия с пользователем .

То есть уязвимость потенциально может быть использована вредоносным кодом, обладающим способностью к самораспространению (например, сетевыми червями).

В другом случае возможна скрытая/тихая установка кода при переходе по вредоносной ссылке.

Для применения исправления к IE требуется перезагрузка.

Очередное критическое обновление направлено на устранение уязвимости в RDP-клиенте ( МС13-029 ).

Уязвимость также относится к типу «Удаленное выполнение кода» и содержится в компоненте ActiveX клиентов Remote Desktop Connection 6.1 и Remote Desktop Connection 7.0 (mstscax.dll).

В которой дефект распространяется на ОС до Windows 8 и не включает Windows RT (Windows XP — Seven как Critical и серверные версии как Moderate) .

Пользователь также подвергается риску при просмотре специально созданной веб-страницы.

Обе критические уязвимости отмечены как:

Об этой проблеме сообщалось в частном порядке, и мы не обнаружили никаких атак или воздействия на клиентов.Это подчеркивает тот факт, что они не использовались в дикой природе.

Для применения исправления может потребоваться перезагрузка.

Три исправления со статусом «Важный» относятся к ядру и уязвимости относятся к типу «Повышение привилегий».

Речь идет о МС13-031 , МС13-033 И МС13-036 .

В MS13-031 говорится о двух уязвимостях: CVE-2013-1284 и CVE-2013-1294 (Код эксплойта будет сложно построить), которые, судя по всему, находятся в коде ядра ntoskrnl (некорректная работа с объектами в ядре).

Применимо ко всем версиям от Windows XP до Windows 8 и RT x32, x64. .

После успешной эксплуатации злоумышленник может прочитать память режима ядра.

MS13-033 закрывает ошибку в процессе csrss (подсистема выполнения клиента/сервера) — части подсистемы Win32/Windows, которая работает в пользовательском режиме.

Уязвимость в случае csrss также связана с некорректной работой с объектами в памяти.

MS13-036 имеет схожие симптомы и относится к win32k.sys, части подсистемы Win32, работающей в режиме ядра, и драйверу файловой системы NTFS ntfs.sys. «Эксплуатация этих недостатков возможна с помощью специально подготовленного приложения, запускаемого на локальной машине.

Напомним, MS выпускает ежемесячные обновления для Windows XP, начиная с SP3, и Windows XP x64, начиная с SP2. .

МС объявил прекращение поддержки Windows XP SP3 с 8 апреля 2014 года, т.е.

через год.

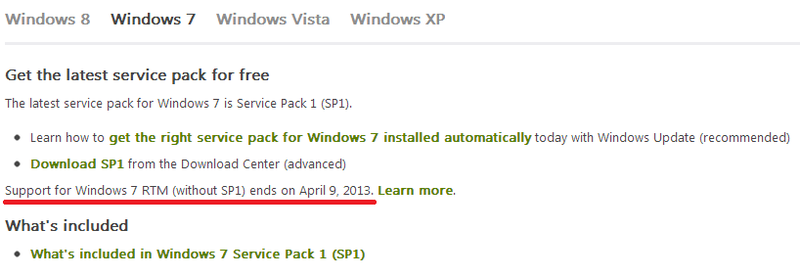

Поддержка Windows 7 без SP1 уже снят с производства .

В целом апрельский набор обновлений направлен на устранение уязвимостей в следующих продуктах: Microsoft Internet Explorer (6–10 в Windows XP-8 x32 и x64), Windows, SharePoint Server, Office Web Apps, Защитник Windows для Windows 8 и Windows RT .

Мы рекомендуем нашим пользователям как можно скорее установить обновления и, если вы еще этого не сделали, включить автоматическую доставку обновлений с помощью Центра обновления Windows (эта функция включена по умолчанию).

быть в безопасности.

Теги: #Центр обновления Windows #patchtuesday #patchtuesday #patchtuesday #информационная безопасность

-

Рождественская Реклама 2016 Г.

19 Oct, 24 -

Первые Призывники В Зал Славы Видеоигр

19 Oct, 24 -

Дороти И Asus Eee Pc

19 Oct, 24 -

Темный Лорд?

19 Oct, 24 -

Pagerank Разбит По Формулам

19 Oct, 24 -

Компьютерный Календарь

19 Oct, 24