В Solar JSOC мы регулярно собираем данные о событиях и инцидентах информационной безопасности в инфраструктурах клиентов.

На основе этой информации мы каждые полгода проводим аналитику, которая показывает, как меняются атаки на российские организации.

Сегодня мы собрали для вас самые интересные тренды второй половины 2017 года.

Итак, сначала немного общей статистики, а потом мы более подробно рассмотрим угрозы и векторы атак.

Всего во втором полугодии 2017 года поток мероприятий по информационной безопасности составил около 8,243 млрд (в первом полугодии – 6,156 млрд).

Из них около 1270 в день (всего 231 623 за шесть месяцев) были событиями с подозрением на инцидент, которые требовали проверки инженером-аналитиком.

Примерно каждый шестой инцидент был классифицирован как критический.

В нашей терминологии к критическим инцидентам относятся инциденты, которые потенциально могут привести к финансовым потерям, превышающим 1 миллион рублей, компрометации конфиденциальной информации или отключению критически важных бизнес-систем.

В этот раз мы сравнили эффективность всех ключевых показателей за 4 года, и кое-где это дало интересные результаты.

Например, оказалось, что с каждым годом доля критических инцидентов неуклонно растет. Если в первом полугодии 2015 года этот показатель составлял 8,1%, то во втором полугодии 2017 года он уже составил 15,5% (при росте количества клиентов).

Количество атак на компании выросло в среднем на 26% с 2014 года.

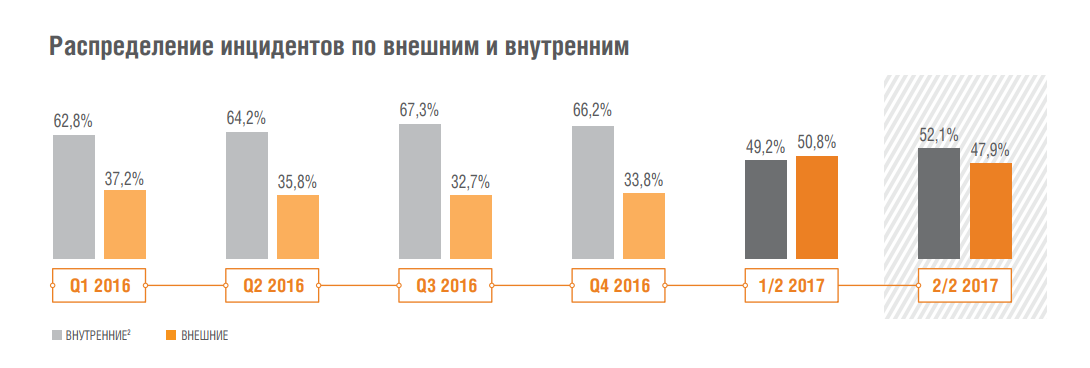

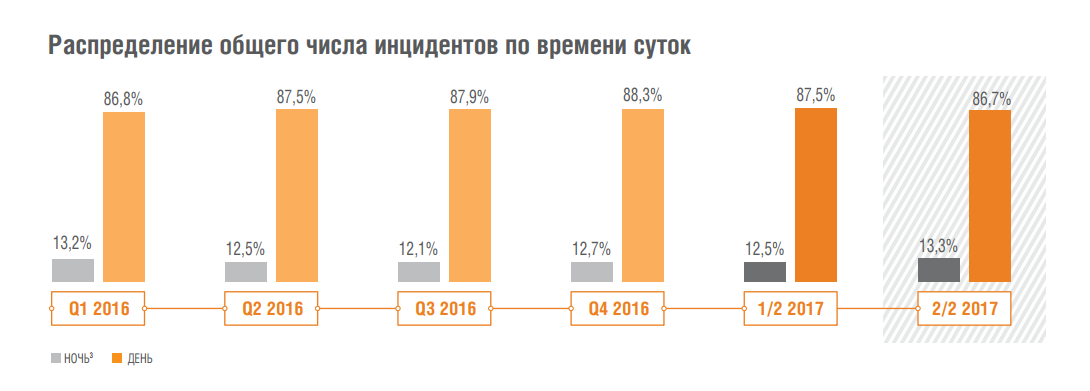

Большая часть всех происшествий (86,7%) произошла днем, однако если говорить о критических внешних происшествиях, то в 58,7% случаев они произошли в ночное время.

Это самый высокий показатель за последние четыре года.

Этот феномен вполне объясним: с большой вероятностью ночной инцидент не будет обнаружен сразу, и у киберпреступников будет больше времени, чтобы закрепиться в инфраструктуре или даже проникнуть в целевые сегменты, позволяющие монетизировать атаку.

Цепь убийств

Отдельно рассмотрим инциденты, составляющие Kill Chain – цепочку последовательных действий киберпреступника, направленных на взлом инфраструктуры и компрометацию ключевых ресурсов компании.

Классическая и самая распространенная схема Kill Chain выглядит так:

Казалось бы, обычным пользователям постоянно рассказывают об угрозах, исходящих из Интернета.

Однако социальная инженерия остается удивительно эффективной.

Во второй половине 2017 года в 65% случаев он использовался для проникновения в инфраструктуру компании.

При этом в первом полугодии этот показатель составил 54%.

Пользователи открывали вредоносные вложения и переходили по фишинговым ссылкам, тем самым загружая вредоносное ПО, служившее целям киберпреступников.

Говоря о вредоносном ПО, можно отметить, что количество заражений вирусами-шифровальщиками снизилось примерно на треть по сравнению с первым полугодием 2017 года.

Но их место быстро заняли вирусы-майнеры.

Интересно, что определенная отраслевая специфика прослеживается и в отношении программного обеспечения для майнинга.

Так, в банках они чаще всего обнаруживаются на рабочих станциях, зараженных через электронную почту или зараженные веб-сайты и, как правило, в составе вредоносных пакетов.

За пределами финансового сектора ситуация иная: в среднем в каждом третьем организациях мы фиксируем инциденты, когда майнеры устанавливаются непосредственно на серверное оборудование компании сотрудниками ИТ-подразделения.

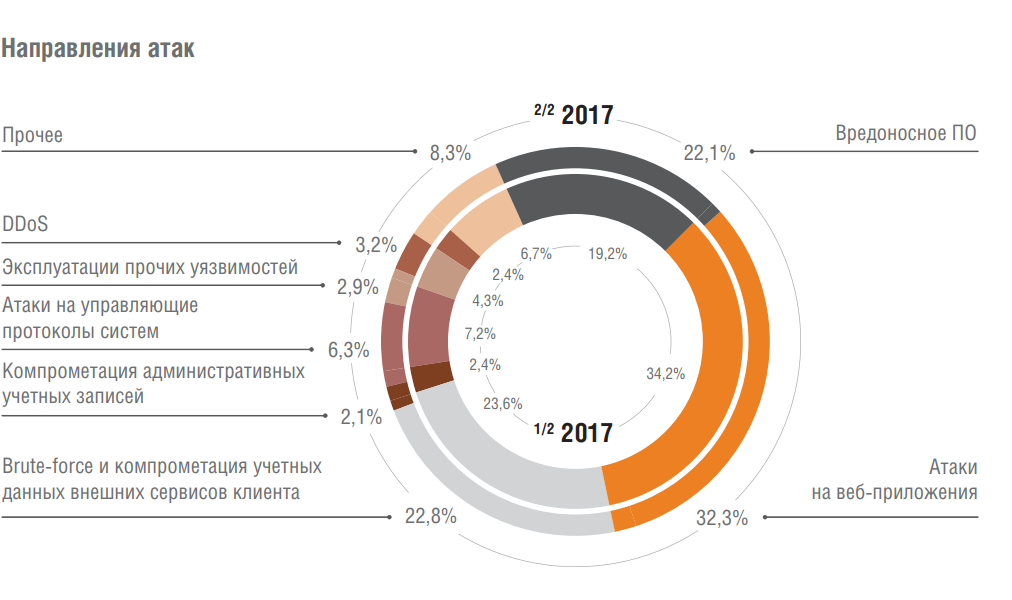

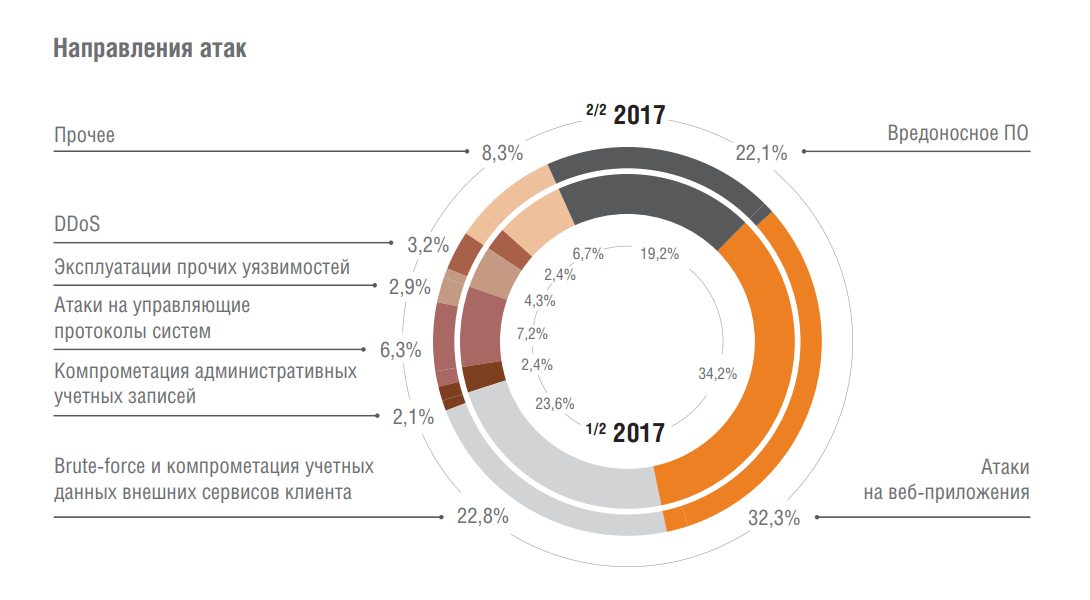

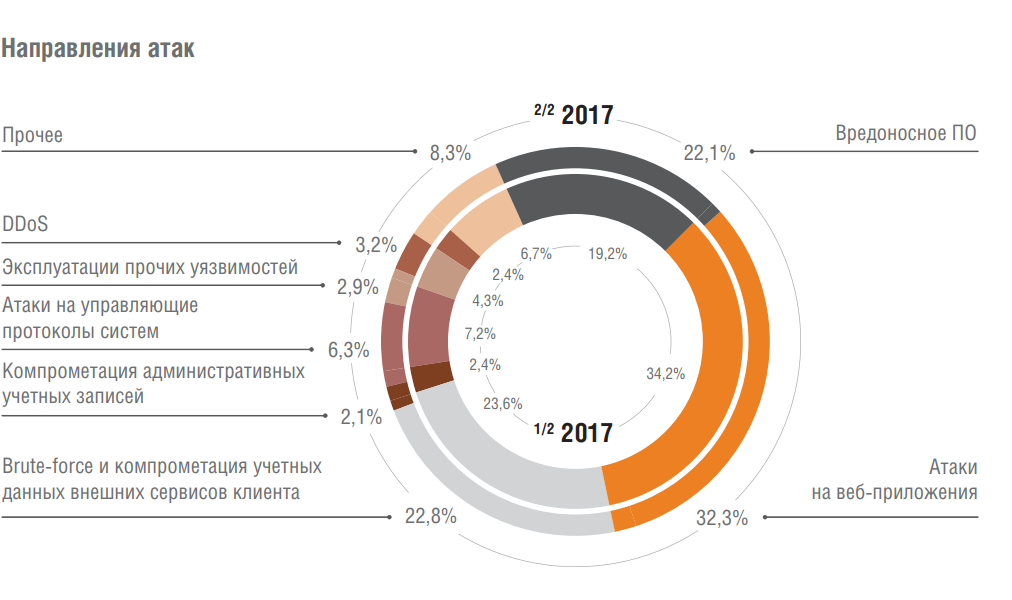

В целом внешние злоумышленники чаще всего атакуют веб-приложения организаций (32,3%), в 22,8% прибегают к брутфорсу и компрометируют учетные данные внешних клиентских сервисов, еще в 22,1% случаев пытаются внедрить в организацию вредоносное ПО.

.

К.

Инциденты, связанные с действиями внутренних злоумышленников, распределились следующим образом: утечки конфиденциальных данных – 48,2%, компрометация внутренних учетных записей – 22,6%, нарушение политик доступа в Интернет – 8,2%.

Отметим, что утечки составляют почти половину всех внутренних инцидентов.

Видимо, желание повысить свою ценность в глазах других потенциальных работодателей зачастую непреодолимо.

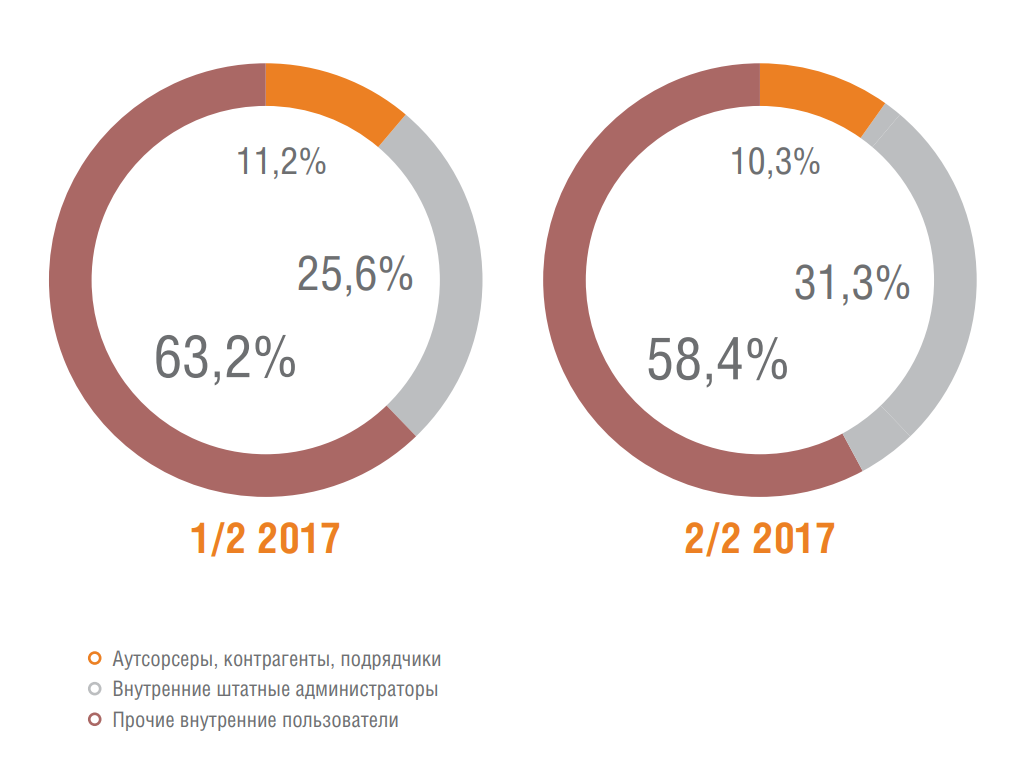

Во втором полугодии 2017 года существенно выросло количество инцидентов по вине ИТ-администраторов компаний (с 25,6% до 31,3%).

Сюда входят утечки конфиденциальной информации и несоблюдение политики информационной безопасности со стороны ИТ-подразделения.

Можно предположить, что такие цифры связаны со слабым контролем над этими сотрудниками (или способностью ИТ-специалистов обходить технические меры безопасности).

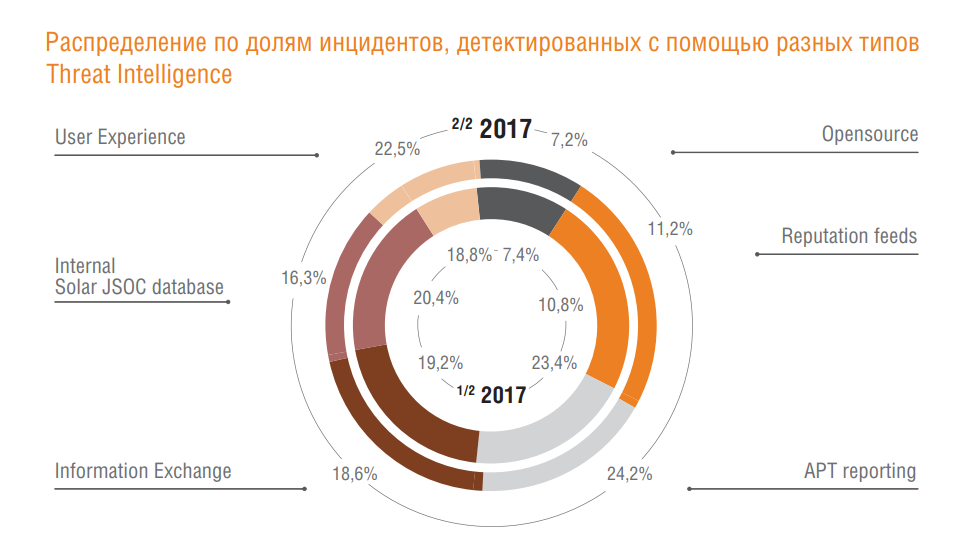

Более того, некоторое время назад мы сказал , как правильно структурировать процесс использования внешних источников данных об угрозах.

Вот типы анализа угроз, которые мы используем сами:

- Opensource – открытые базы данных индикаторов вредоносного ПО, серверов управления и фишинговых ссылок.

Как правило, с точки зрения обнаружения с помощью SIEM-платформ актуальны только сетевые индикаторы.

- Ленты репутации — платные подписки на списки репутации вредоносного ПО, серверов управления и фишинговых ссылок.

Как правило, с точки зрения обнаружения с помощью SIEM-платформ актуальны только сетевые индикаторы.

- Отчеты APT/IOC — платные подписки на подробные описания вредоносных тел 0day, включая, помимо прочего, описание используемых уязвимостей и индикаторов хостов вредоносного ПО.

- Обмен информацией – информация, полученная в рамках информационного обмена с правительственными, ведомственными и зарубежными центрами реагирования на инциденты (CERT).

- Внутренняя база данных Solar JSOC — показатели, полученные в результате собственных исследований Solar JSOC или расследований инцидентов.

- Пользовательский опыт – информация, полученная непосредственно от пользователей клиента (успешное противодействие социальной инженерии, обнаружение фишинговых писем и т. д.).

Теги: #информационная безопасность #Исследования и прогнозы в ИТ #Читальный зал #аналитика #исследования #soc #SaaS/S+S #solar jsoc

-

Амбициозные Юниоры Идут Выше Головы

19 Oct, 24 -

Утилизация Картриджей Hp: Суровая Реальность

19 Oct, 24 -

Не Используйте Lockstep В Стратегиях Rts.

19 Oct, 24 -

В Мире Есть Справедливость

19 Oct, 24