Если вы выходите в Интернет со своего ноутбука с Linux, вам следует знать о функциях виртуальных частных сетей (VPN).

Эта технология особенно актуальна для тех, кто подключается к Интернету через точки доступа, расположенные в общественных местах, однако во многих ситуациях VPN не навредит компьютеру, используемому дома.

VPN позволяет защитить данные, передаваемые из точки «А» в точку «Б».

Точка «А» — ваш компьютер.

Точка «Б» — это VPN-провайдер, либо VPN-система, которую вы развернули самостоятельно либо в облаке, либо где-то еще, например, в офисе.

Взаимодействовать с VPN-сервисами можно по самым разным протоколам, но их суть остается той же: трафик, который проходит между компьютером и VPN-сервисом, шифруется.

Это гарантирует защиту данных от перехвата на пути от источника к месту назначения.

Существует множество сценариев маршрутизации, которые применяются при работе с VPN. Типичным сценарием является перенаправление всего трафика через VPN-соединение, но также можно применить концепцию «разделенного туннелирования».

При таком подходе часть данных проходит через VPN, а часть — через обычное интернет-соединение в соответствии с правилами маршрутизации.

О VPN часто говорят как об инструменте, который позволяет безопасно пользоваться Интернетом тем, кто не хочет раскрываться, например, из-за страха преследования за свои действия.

Однако возможности и варианты использования VPN гораздо шире.

Например, использование VPN позволяет избежать проблем при подключении к Интернету через общедоступные сети.

Зачем нужны VPN?

Для начала давайте поговорим о причинах использования VPN. Чаще всего к ним относятся соображения конфиденциальность и безопасность данных , Но это еще не все.Например, независимо от того, используете ли вы домашнее широкополосное соединение или используете мобильные данные в международном роуминге, есть вероятность, что вы можете подвергнуться выравниванию трафика.

Эта операция выполняется поставщиками услуг для ограничения скорости передачи некоторых данных с целью определения приоритета определенных типов трафика.

Например, многие провайдеры в Великобритании используют сглаживание трансграничного трафика, чтобы замедлить работу сервисов потокового видео и музыки.

Это сделано в целях экономии трафика, создания неудобств пользователям при использовании данных сервисов.

Некоторые провайдеры широкополосного доступа в Интернет делают то же самое, ограничивая скорость загрузки файлов в часы пик.

VPN может помочь вам избежать этого, поскольку технологии VPN шифруют весь трафик, проходящий через ваше подключение к Интернету.

Это значит, что провайдер не сможет понять, что именно проходит через ваш канал связи.

Небольшим недостатком этого подхода является то, что некоторые провайдеры могут обнаруживать и замедлять сам VPN-трафик.

Хотя, учитывая разнообразие различных доступных виртуальных частных сетей и протоколов, этого можно избежать, используя малоизвестные сервисы (обычно не OpenVPN).

Защита данных

Классический сценарий использования VPN – использование этой технологии при работе в общедоступные сети Wi-Fi .Если вы везде носите с собой ноутбук (или телефон, или что-нибудь еще, что подключается к Интернету), то неудивительно, что в каком-нибудь кафе можно бесплатно подключиться к Интернету.

Проблема в том, что вы не можете точно знать, что происходит с данными, когда они передаются от вашего компьютера к интернет-сервису, который вы хотите использовать.

Данные могли быть перехвачены кем-то в Интернете или, если сеть Wi-Fi кафе была взломана, непосредственно в этой сети.

Если вы собираетесь работать с данными, которые не хотите, чтобы они попали в чужие руки, будь то сообщения в социальных сетях или банковская информация, вам нужно серьезно подумать о безопасности.

Использование VPN обеспечит надежную защиту трафика, проходящего по сетям общего пользования.

Еще один очень распространенный вариант использования VPN — обеспечение внешних подключений к корпоративным сетям.

Использование такого подхода означает, что компьютеры в таких сетях напрямую недоступны извне.

Вместо этого в Интернете виден только VPN-сервер.

Когда пользователи подключаются к VPN, они могут получить доступ к внутренним ресурсам корпоративной сети, как если бы они подключались к ней из офиса.

Использование раздельного туннелирования при удаленном подключении к сети организации позволяет, с одной стороны, работать в Интернете или какой-либо локальной сети в обычном режиме, но при этом обмениваться данными с корпоративными IP-адресами через VPN. Тот же подход можно использовать в домашней сети.

Установив дома VPN-сервер или воспользовавшись возможностями VPN многих популярных маршрутизаторов, вы сможете подключиться к домашней сети из любого места и работать в ней, как если бы вы были дома.

Это особенно полезно, если у вас есть данные, хранящиеся на NAS, или, возможно, вы хотите удаленно просмотреть образ безопасности.

IP-камеры не открывая к нему доступ из сети Интернет. Многие организации в наши дни развертывают инфраструктуру в облаке с помощью таких поставщиков, как Amazon Web Services. Распространенной концепцией облачного хостинга является виртуальное частное облако (VPC).

Этот подход позволяет компаниям размещать в облаке несколько серверов, которые взаимодействуют друг с другом, но недоступны для всех, кто подключен к Интернету.

VPN также можно развернуть внутри VPC, что опять-таки приводит к тому, что внешнему миру становится видимым минимальное количество портов, что помогает повысить общий уровень безопасности.

Где находится VPN?

Одним из соображений при использовании VPN-сервисов является их географическое положение.Если вы находитесь, скажем, в Великобритании, но подключены к VPN в другой стране, скажем, в США, это повлияет на такие действия, как просмотр веб-страниц, поскольку целевой сервер сможет видеть только ваш «выходной» IP-адрес, который — это IP-адрес сервера, на который вы в конечном итоге перенаправляете трафик.

Это вполне может вам не подойти.

Например, если вы используете Google, все может быть на языке, который вы не понимаете, или нужные вам данные могут быть геоблокированы.

Но в этом есть свои преимущества — например, если вы находитесь за границей и используете VPN в Великобритании для работы с данными, которые могут быть недоступны в другом месте.

ограниченное (BBC iPlayer — отличный пример).

VPN и VPS

Возможно, если вас интересует тема VPN, вы слышали о VPS и хотите узнать, что это такое и в чем разница между VPN и VPS. VPS — это виртуальный частный сервер — виртуальный компьютер, размещенный в облаке.Вот основные характеристики VPN и VPS, раскрывающие особенности этих технологий.

Возможности VPN

- Эту услугу обычно предоставляют специализированные компании.

- VPN могут развертывать технически подкованные пользователи.

- Цены на услуги VPN сильно различаются: от бесплатных до очень дорогих.

- Обычно качество VPN зависит от его стоимости.

- Если ключ шифрования используется разными пользователями, теоретически данные могут быть перехвачены.

- Популярные провайдеры VPN часто имеют точки присутствия (PoP) в разных странах.

- Скорость доступа обычно варьируется в зависимости от местоположения пользователя.

- Поставщики VPS ежемесячно предоставляют определенные ресурсы процессора, памяти, хранилища и трафика.

- Обычно облачные серверы поставляются с базовыми сборками ОС, которые пользователь может настроить.

- Чаще всего это Linux-серверы.

- VPS идеально подходят для развертывания собственного решения VPN.

Лучшие VPN-решения для Linux

Вот четыре лучших VPN-решения для Linux, которые вы можете использовать для защиты своих интернет-соединений.

Первые три — это инструменты «сделай сам», а четвертый — традиционный поставщик VPN.

▍Стрейзанд

Когда дело доходит до развертывания собственного VPN-сервера, существует множество вариантов.

Можно взять чистый Linux, затем установить и настроить необходимые пакеты.

Такой подход даст максимальный уровень контроля, но потребует значительных затрат времени.

Другой вариант — использовать инструменты для автоматического развертывания VPN-сервисов.

Существует немало проектов с открытым исходным кодом, предлагающих такую возможность, наиболее значимыми из которых можно считать Стрейзанд .

Сценарий Стрейзанд создает новый сервер с использованием L2TP/IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, Tor Bridge и WireGuard. Это дает пользователю множество методов подключения, которые могут удовлетворить практически любые потребности, позволяя подключаться к VPN с любой платформы.

Что особенно приятно, Стрейзанд генерирует инструкции для всех этих сервисов.

После установки пользователь получает файл руководства в формате HTML, который можно передать друзьям или родственникам; инструкция по подключению также есть на самом сервере.

Скрипт предназначен для работы в Ubuntu 16.04 (текущий LTS-релиз), его можно использовать как для подготовки существующего сервера через Интернет, так и для автоматического развертывания нового на одном из многочисленных облачных VPS-провайдеров, включая Amazon EC2, DigitalOcean. , Google Compute Engine, Linode, Rackspace. Разработчики Streisand планируют добавить поддержку Amazon Lightsail в ближайшем будущем.

Процесс установки сервера полностью автоматизирован и занимает всего около 10 минут. При необходимости VPS можно полностью переустановить.

Это очень удобно и снижает риск взлома VPS. Стрейзанд — проект с открытым исходным кодом; его проверяют многие независимые разработчики, что говорит о высоком уровне его безопасности.

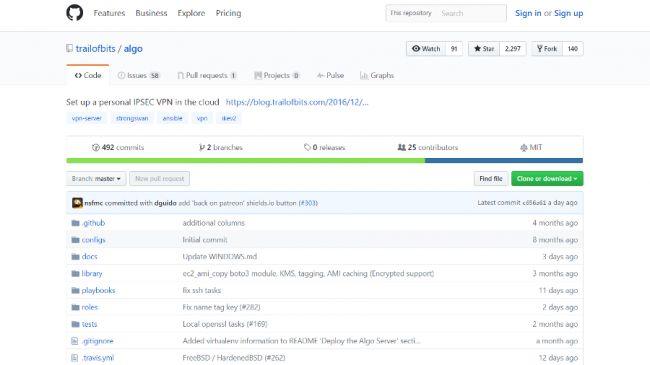

▍Алго

Хотя Streisand — очень популярная VPN-платформа, она далеко не единственное решение такого рода.

Часто используемой альтернативой является Алго — набор Ansible-скриптов (типа Streisand), упрощающих установку собственного IPSEC VPN. По умолчанию Algo включает наиболее безопасные настройки.

Он, опять же, работает с популярными облачными провайдерами и, что самое главное, не требует клиентского ПО на большинстве устройств, которые могут к нему подключиться.

Так почему же использовать Algo, а не Streisand? Алго гораздо более ограничен, чем Стрейзанд, и это часто называют его главным преимуществом.

Кроме того, Algo поддерживает только IKEv2 с одной подсистемой шифрования — AES-GCM, HMAC-SHA2 и P-256 DH. Он не устанавливает Tor, OpenVPN или другие серверы, в безопасности использования которых некоторые сомневаются.

Algo поддерживает только один широко используемый протокол; для большинства устройств не требуется клиентское программное обеспечение.

Кроме того, Algo намного лучше, чем Стрейзанд, поддерживает большое количество пользователей, предоставляя сценарий, который можно использовать после установки сервера для обновления списка пользователей по усмотрению администратора.

Помимо этого основного различия, многие другие аспекты Algo схожи со Стрейзанд. Он развертывается в Ubuntu и может быть установлен на DigitalOcean, Amazon EC2, Microsoft Azure или на ваш собственный сервер.

После завершения установки Algo генерирует файлы конфигурации, необходимые для подключения.

Algo также имеет свои собственные дополнительные функции установки, такие как блокировка рекламы через локальный преобразователь DNS и HTTP-прокси, а также ограниченное количество пользователей SSH для туннелирования трафика.

На сайте Algo есть подробная информация о том, как подключиться к созданным с его помощью VPN-сервисам с устройств под управлением ОС Apple, с устройств Android и Windows и, конечно же, с компьютеров под управлением Linux. Подключение Linux-устройств осуществляется с помощью клиента StrongSwan, который позволяет очень быстро и надежно организовать соединение.

Если вы хотите подключиться от других типов клиентов или настроить соединение самостоятельно, предоставляются файлы сертификатов/ключей.

Как и в случае со Стрейзанд, проект с открытым исходным кодом, он постоянно обновляется и исправляется.

▍WireGuard

Многие протоколы и решения VPN, используемые сегодня, существуют уже очень давно и многими считаются неэффективными.

Если вы посмотрите обсуждения Стрейзанд и Algo, то найдете много дискуссий о том, какие сервисы и протоколы следует включить в эти продукты.

Очень разные подходы, использованные в этих решениях, усиливают накал страстей.

В результате вопрос о том, какие инструменты следует использовать для организации VPN, остается открытым.

Хотя, возможно, на него можно ответить WireGuard .

WireGuard — очень простой, но быстрый и современный VPN-сервис, использующий новейшие методы шифрования данных.

Разработчики заявляют, что его цель — быть быстрее, проще, меньше и удобнее сервисов IPSec как в плане работы, так и в плане установки.

Говорят, что он разработан значительно лучше, чем вездесущий стандарт OpenVPN. WIreGuard спроектирован как многоцелевая VPN, которая может работать на нескольких платформах и подходит для всех типов использования.

WireGuard изначально создавался для ядра Linux, но планируется, что он будет кроссплатформенным и сможет развертываться в нескольких средах.

Насколько он хорош? Хотя в настоящее время оно находится в активной разработке, многие уже назвали его самым безопасным, простым в использовании и простым VPN-решением в отрасли.

На сайте WireGuard есть управление при установке, и, конечно, есть два варианта — скомпилировать его из исходного кода или установить как готовый пакет. PPA предоставляется для Ubuntu и может быть установлен в таких системах, как Debian, Arch, Fedora, CentOS, OpenSUSE и многих других дистрибутивах.

Есть версия для тех, кто предпочитает macOS. WireGuard — это нечто большее, чем что-то милое, но бесполезное, несмотря на то, что проект находится в активной разработке.

По крайней мере, стоит попробовать.

Благодаря продуманной реализации в виде простого сетевого интерфейса, потрясающей производительности и минимальной поверхности атаки, он вполне может стать самым популярным VPN-решением будущего.

▍ВыпрVPN

Что, если вместо развертывания собственного VPN-решения вы предпочитаете подписаться на использование готовой услуги? В этой сфере много чего, например сервис ВыпрВПН от GoldenFrog, которую называют «самым мощным VPN в мире».

Что вам дает VyprVPN? Среди его особенностей — высокие скорости, размещение серверов, которых более семисот, примерно в 70 локациях по всему миру.

VyprVPN имеет около 200 000 IP-адресов, предлагает простые приложения для широкого спектра устройств и интеллектуальную технологию маскировки туннелей OpenVPN под названием Chameleon. Пожалуй, главным недостатком VyprVPN является закрытый исходный код. Среди преимуществ можно отметить то, что GoldenFrog заявляет, что не пользуется услугами сторонних компаний, самостоятельно владеет всем своим программным и аппаратным обеспечением, включая сетевую инфраструктуру, и самостоятельно ее обслуживает. По заявлениям компании, такой подход обеспечивает очень высокий уровень защиты конфиденциальности.

Сервис VyprVPN основан на серверах Ubuntu и огромном стеке с открытым исходным кодом, который включает OpenVPN, StrongSwan, Nginx, OpenSSL, Python и многие другие технологии.

Части системы с закрытым исходным кодом — это, по сути, то, что объединяет все остальное — веб-интерфейсы, клиенты, API и т. д. По оценкам GoldenFrog, примерно 0,7% стека программного обеспечения компании имеет закрытый исходный код. Функция VyprVPN Chameleon также имеет закрытый исходный код, но это один из веских аргументов в пользу использования сервиса.

Хамелеон основан на OpenVPN. Он берет пакеты, которые необходимо отправить по сети, и добавляет уровень обфускации, предназначенный для противодействия глубокой проверке пакетов (DPI), неприятному инструменту, который интернет-провайдеры используют для сглаживания трафика.

Кроме того, в отличие от других VPN, Chameleon может справиться даже с особенно агрессивными провайдерами.

Если эта функция интересует вас больше всего, возможно, нет лучшего VPN, чем ВыпрВПН вы не найдете его.

▍Результаты

Какой бы ни была ваша причина поиска VPN для Linux, мы надеемся, что этот обзор дал вам пищу для размышлений.Если вы хотите глубже погрузиться в поиск подходящего для вас VPN — Здесь обзор лучших VPN-сервисов 2017 года и Здесь — полезный ресурс для тех, кто занимается выбором VPN. Уважаемые читатели! Вы используете VPN? Теги: #информационная безопасность #linux #Системное администрирование #vpn #конфигурация Linux #защита информации

-

Вавилов Николай Иванович.

19 Oct, 24 -

Спаркл - Сервис Заказа Мойки На Стоянке

19 Oct, 24 -

Танго - Операционная Система Из Будущего

19 Oct, 24 -

Шаблоны Revit От Autodesk – Что Было Дальше?

19 Oct, 24 -

Samsung Ускоряет Память

19 Oct, 24 -

Работа С Flexbox В Gif-Файлах

19 Oct, 24