Привет, Хабр.

7-9 февраля 2019 года на платформе киберталантов прошел отборочный этап конкурса, целью которого был поиск киберталантов для Омана и Саудовской Аравии.

Люди из других стран, согласно правилам мероприятия, участвуют вне конкурса.

Ниже под катом анализ некоторых задач.

Соревнование состоит из 9 заданий, четыре из них уровня сложности «легкий», четыре уровня сложности «средний» и одно уровня сложности «сложный».

Каждое задание оценивается в 50, 100 и 200 баллов соответственно.

Задания также разделены на категории.

Ниже приведены решения некоторых проблем.

Вернуться к основам

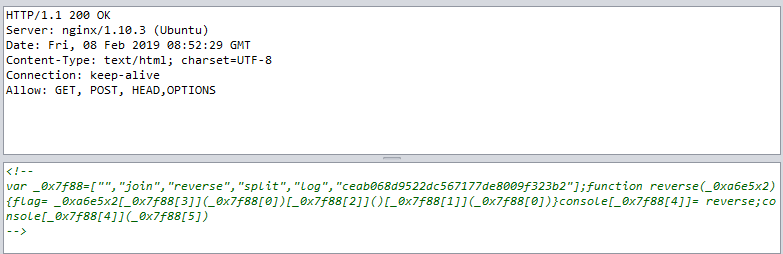

Просто, веб-аналитикане так уж и много вариантов.Дана ссылка типа example.com/somepage. Когда мы нажимаем на нее, нас перенаправляет (301 Moved Permanently) на ту же страницу со слэшем в конце, а она, в свою очередь, перенаправляет на google.com:Не нужно открывать ссылку из браузера, всегда есть другой способ

Давайте попробуем отправить POST-запрос на вторую страницу:

Аккуратно передаем код через JS beautify:var _0x7f88=["","join","reverse","split","log","ceab068d9522dc567177de8009f323b2"];function reverse(_0xa6e5x2){flag= _0xa6e5x2[_0x7f88[3]](_0x7f88[0])[_0x7f88[2]]()[_0x7f88[1]](_0x7f88[0])}console[_0x7f88[4]]= reverse;console[_0x7f88[4]](_0x7f88[5])

function reverse(_0xa6e5x2) {

flag = _0xa6e5x2['split']('')['reverse']()['join']('')

}

console['log'] = reverse;

console['log']('ceab068d9522dc567177de8009f323b2')Флаг:

2b323f9008ed771765cd2259d860baecЯ люблю изображения

Простая цифровая криминалистикаХакер оставил нам что-то, что позволяет отследить его на этом изображении.К задаче прилагается картинка:Сможете ли вы это найти?

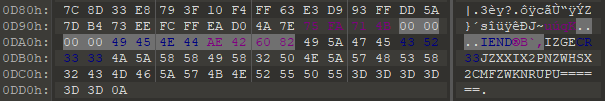

Ссылка на картинку Решение Откройте его в шестнадцатеричном редакторе.

Обратите внимание, что формат png имеет окончание «IEND» (49 45 4Е 44).

Давайте посмотрим в конце:

Замечено, что в конец файла добавлена дополнительная информация.

Первое предположение — base32, поскольку все буквы написаны в одном регистре.

Давайте расшифровать: FLAG{Not_Only_Base64}

Я люблю этого парня

Средний уровень, реверс-инжиниринг вредоносных программСможете ли вы найти пароль для получения флага?Дэн файл Решение Пропускаем файл через Detect It Easy:

Открыть DNSpy x86 Файл действительно очень маленький и состоит из одного пользовательского события — Button_Click:

string value = new string(new char[]

Теги: #информационная безопасность #ctf #writeup #writeup #writeup #writeup

-

Вечерние Платья Для Красноречивых Женщин

19 Oct, 24 -

Универсальный Последовательный Автобус

19 Oct, 24 -

Полезны Ли Подкасты Для Деловых Целей?

19 Oct, 24 -

Платформа Match-3 «Проста»

19 Oct, 24 -

Microsoft В Фотографиях: Ноябрь 1979 Г.

19 Oct, 24 -

Сертификаты Ssl, Sha-1 И Nic.ru

19 Oct, 24