Автор статьи: Брюс Шнайер — американский криптограф, писатель и специалист по компьютерной безопасности.

Автор нескольких книг по безопасности, криптографии и информационной безопасности.

Основатель криптографической компании Counterpane Internet Security, Inc., член совета директоров Международной ассоциации криптологических исследований и член консультативного совета Информационного центра электронной конфиденциальности.

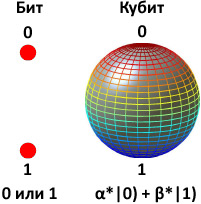

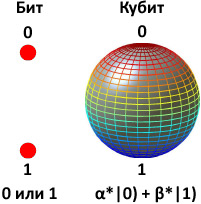

Квантовые вычисления — это новый способ выполнения вычислений, который позволит человечеству выполнять вычисления, которые просто невозможны с помощью современных компьютеров.

Возможность быстрого поиска сломает некоторые современные алгоритмы шифрования.

А простая факторизация больших чисел сломает криптосистему RSA с ключом любой длины.

Именно поэтому криптографы сейчас интенсивно разрабатывают и анализируют «квантово-устойчивые» алгоритмы с открытым ключом.

В настоящее время квантовые вычисления еще не готовы к нормальной оценке того, что безопасно, а что нет. Но если предположить, что инопланетяне полностью разработали эту технологию, то квантовые вычисления — это не конец света для криптографии.

Для симметричной криптографии легко обеспечить квантовую стабильность, и теперь мы ищем квантовоустойчивые алгоритмы шифрования с открытым ключом.

Если криптография с открытым ключом окажется временной аномалией, существующей из-за пробелов в наших математических знаниях и вычислительных способностях, мы все равно выживем.

И если какая-то немыслимая инопланетная технология взломает всю криптографию, у нас все равно останется секретность, основанная на теории информации, хотя и со значительной потерей возможностей.

По сути, криптография опирается на математическое изобретение, согласно которому некоторые вещи легче сделать, чем отменить.

Точно так же, как легче сломать тарелку, чем склеить ее обратно, так и умножить два простых числа гораздо проще, чем разложить результат обратно.

Асимметрии такого рода — односторонние функции и односторонние бэкдорные функции — лежат в основе всей криптографии.

Чтобы зашифровать сообщение, мы объединяем его с ключом для формирования зашифрованного текста.

Без ключа повернуть процесс вспять сложнее.

Не просто немного сложнее, а астрономически сложнее.

Современные алгоритмы шифрования настолько быстры, что без особого замедления зашифруют весь ваш жесткий диск, а взлом кода будет продолжаться до тепловой смерти Вселенной.

При использовании симметричной криптографии, используемой для шифрования сообщений, файлов и дисков, этот дисбаланс является экспоненциальным и ухудшается по мере увеличения размера ключей.

Добавление одного ключевого бита увеличивает сложность шифрования менее чем на процент (грубо говоря), но удваивает сложность взлома.

Таким образом, 256-битный ключ кажется всего в два раза сложнее, чем 128-битный ключ, но (с нашими нынешними знаниями в области математики) его взломать в 340 282 366 920 938 463 463 374 607 431 768 211 456 раз сложнее.

Шифрование с открытым ключом (используется в основном для обмена ключами) и цифровые подписи более сложны.

Поскольку они основаны на сложных математических задачах, таких как факторизация, существует больше уловок, чтобы обратить их вспять.

Итак, здесь вы увидите ключи длиной 2048 бит для RSA и 384 бита для алгоритмов на основе эллиптических кривых.

Но опять же, взлом шифров с помощью этих ключей находится за пределами нынешних возможностей человечества.

Поведение односторонних функций основано на наших математических знаниях.

Когда вы слышите о том, что криптограф «взломал» алгоритм, это означает, что он нашел новый трюк, который упрощает обратный процесс.

Криптографы постоянно находят новые трюки, поэтому мы склонны использовать более длинные ключи, чем это абсолютно необходимо.

Это справедливо как для симметричных алгоритмов, так и для алгоритмов с открытым ключом: мы пытаемся гарантировать их надежность в будущем.

Квантовые компьютеры обещают многое изменить в этой ситуации.

По своей природе они хорошо подходят для вычислений, необходимых для обращения этих односторонних функций.

Для симметричной криптографии это не так уж и плохо.

Алгоритм Гровера показывает, что квантовый компьютер настолько ускоряет атаки, что эффективная длина ключа уменьшается вдвое.

То есть 256-битный ключ для квантового компьютера так же сложен, как 128-битный ключ для обычного компьютера: оба они безопасны в обозримом будущем.

Для криптографии с открытым ключом результаты хуже.

Алгоритм Шора легко взламывает все популярные алгоритмы с открытым ключом, основанные как на факторизации, так и на дискретном логарифме.

Увеличение длины ключа вдвое увеличивает сложность взлома в восемь раз.

Этого недостаточно для устойчивого развития.

К последним двум абзацам есть много предостережений, главное из которых заключается в том, что квантовых компьютеров, способных делать что-то подобное, в настоящее время не существует, и никто не знает, когда и сможем ли мы их создать.

Мы также не знаем, какие практические трудности возникнут, когда мы попытаемся реализовать алгоритмы Гровера или Шора на чем-либо ином, чем ключи размером с игрушку (механизм исправления ошибок на квантовом компьютере может легко стать непреодолимой проблемой).

С другой стороны, мы не знаем, какие еще методы будут открыты, когда люди начнут работать с настоящими квантовыми компьютерами.

Я уверен, что мы преодолеем инженерные проблемы и что будет много достижений и новых технологий, но на их изобретение потребуется время.

Точно так же, как нам потребовались десятилетия, чтобы создать карманные суперкомпьютеры, потребуются десятилетия, чтобы решить все инженерные проблемы, необходимые для создания достаточно мощных квантовых компьютеров.

В краткосрочной перспективе криптографы прикладывают значительные усилия к разработке и анализу квантово-устойчивых алгоритмов.

Вероятно, они останутся в безопасности на протяжении десятилетий.

Этот процесс, вероятно, будет медленным, поскольку хороший криптоанализ требует времени.

К счастью, у нас есть время.

Реальные квантовые вычисления на практике кажутся всегда «на десять лет вперед».

Другими словами, никто понятия не имеет. Но всегда есть шанс, что алгоритмы будут взломаны инопланетянами с более совершенными квантовыми технологиями.

Меня меньше беспокоит симметричная криптография, где алгоритм Гровера, по сути, является максимальным пределом возможностей квантовых вычислений.

Но алгоритмы с открытым ключом, основанные на теории чисел, кажутся более хрупкими.

Вполне возможно, что однажды квантовые компьютеры сломают их все — даже те, которые сегодня считаются квантовоустойчивыми.

Если это произойдет, мы останемся в мире без криптографии с открытым ключом.

Это будет огромным ударом по безопасности и сломает многие системы, но мы сможем адаптироваться.

В 1980-х годах Kerberos представлял собой полностью симметричную систему аутентификации и шифрования.

И теперь стандарт сотовой связи GSM выполняет как аутентификацию, так и распределение ключей — в больших масштабах — с использованием только симметричной криптографии.

Да, в этих системах есть централизованные точки доверия и сбоев, но можно спроектировать и другие системы, которые используют как совместное использование секретов, так и совместное использование секретов, чтобы минимизировать этот риск.

(Представьте, что пара партнеров по связи получает часть сеансового ключа от каждого из пяти разных серверов ключей).

Повсеместное распространение коммуникаций упрощает задачу.

Мы можем использовать внеполосные протоколы: например, ваш телефон поможет сгенерировать ключ для вашего компьютера.

Для дополнительной безопасности можно использовать личную регистрацию: возможно, в магазине, где вы покупаете смартфон или регистрируете интернет-сервис.

Достижения в области аппаратного обеспечения также помогут защитить ключи в этом мире.

Я не пытаюсь ничего выдумывать, просто говорю, что возможностей много.

Мы знаем, что криптография основана на доверии, и у нас есть гораздо больше методов управления доверием, чем на заре Интернета.

Некоторые важные технологии, такие как прямая секретность, станут намного сложнее, но пока работает симметричная криптография, мы будем в безопасности.

Это странное будущее.

Возможно, вся идея криптографии на основе теории чисел, как и современных систем с открытым ключом, является временным явлением, существующим из-за пробелов в вычислительной модели.

Теперь, когда модель расширилась и включает в себя квантовые вычисления, мы можем оказаться там, где были в конце 1970-х и начале 1980-х годов: симметричная криптография, криптография на основе кода, подписи Меркла.

Это будет смешно и иронично.

Да, я знаю, что квантовое распределение ключей является потенциальной заменой криптографии с открытым ключом.

Но давайте будем честными: кто-нибудь вообще верит, что система, требующая специализированного коммуникационного оборудования и кабелей, будет использоваться для чего-либо, кроме нишевых приложений? Будущее за мобильными, постоянно работающими компьютерными устройствами.

Все системы безопасности для них будут исключительно программными.

Есть еще один сценарий будущего, не говоря уже о квантовых компьютерах.

Односторонние функции основаны на нескольких математических теориях, которые еще не доказаны.

Это одна из открытых проблем информатики.

Точно так же, как умный криптограф может найти новый трюк, облегчающий взлом определенного алгоритма, мы можем представить инопланетян, обладающих достаточным количеством математической теории, чтобы взломать все алгоритмы шифрования.

Для нас сегодня это просто смешно.

Криптография с открытым ключом — это теория чисел, которая потенциально уязвима для математически более грамотных инопланетян.

Симметричная криптография настолько нелинейно сложна, а длину ключа так легко увеличить, что трудно представить будущее.

Представьте себе вариант AES с 512-битным размером блока и ключа и 128-раундовым шифрованием.

Если мы не придумаем фундаментально новую математику, такое шифрование будет безопасным до тех пор, пока компьютеры не будут состоять из чего-то иного, чем материя в каком-то другом измерении.

Но если произойдет невообразимое, останется криптография, основанная исключительно на теории информации: одноразовые блокноты и их варианты.

Это будет огромным ударом по безопасности.

Теоретически одноразовые блокноты могут быть безопасными, но на практике они непригодны ни для чего, кроме специализированных нишевых приложений.

Сегодня только сумасшедшие пытаются строить общедоступные системы на основе одноразовых блокнотов, а криптографы смеются над ними, потому что они заменяют проблемы разработки алгоритмов (простые) проблемами управления ключами и проблемами физической безопасности (которые намного сложнее).

Возможно, в нашем фантастическом будущем, захваченном инопланетянами, это единственный вариант, который у нас будет. Против этих богоподобных инопланетян криптография останется единственной технологией, в которой мы можем быть уверены.

Ядерные бомбы могут не взорваться, а истребители могут упасть с неба, но мы все равно можем безопасно общаться с помощью одноразовых блокнотов.

В этом есть определенный оптимизм.

Теги: #информационная безопасность #математика #Алгоритмы #Криптография #квантовая криптография #Научная фантастика #Факторизация #дискретный логарифм #Алгоритм Шора #Алгоритм Гровера #односторонние функции #бэкдорные функции #инопланетные математики

-

Ядерная Война

19 Oct, 24 -

«Текстовое Радио»

19 Oct, 24 -

Как Найти Идею Для Стартапа В Робототехнике?

19 Oct, 24 -

Проблема С Sql

19 Oct, 24