Конференция DEFCON 20. Как обмануть плохих парней (и мафию) с помощью JavaScript-ботнета.

Часть 1 Этот парень вел все чаты с теми, кому была интересна анкета этой девушки.

На этом слайде показан мой любимый чат: kkbill1980 изображает из себя девушку, а fiat176punto — его жертва.

«kkbill1980: привет, сладкий! — fiat176punto: здравствуй, моя милая мышка!» и так далее, очень смешной разговор.

Далее в чате они обсуждают детали своих любовных отношений, и самая интересная деталь — 700 евро, которые жертва должна отправить своей «милой мышке» якобы для бронирования отеля на время поездки фальшивой девушки в Германию.

А потом фанат пишет, что в ту ночь он прислал возлюбленной «полностью обнаженное фото», на что она отвечает: «о, детка, это красиво»! Дело в том, что этот парень-мошенник одновременно общался со многими людьми, используя фейковые анкеты девушек на сайтах знакомств, и под тем или иным предлогом вымогал деньги у своих жертв.

Однако где-то в середине чата этот парень допустил ошибку, видимо перепутав открытые вкладки, и начал писать по-немецки.

Все в его почтовом ящике было прекрасно организовано, а все свои чаты он хранил в специальной папке, с которой продолжал работать и сейчас.

Мы решили поискать в переписке все упоминания о мужчинах, собиравшихся использовать Western Union для отправки денег своей «любовнице», и нашли 158 таких сообщений.

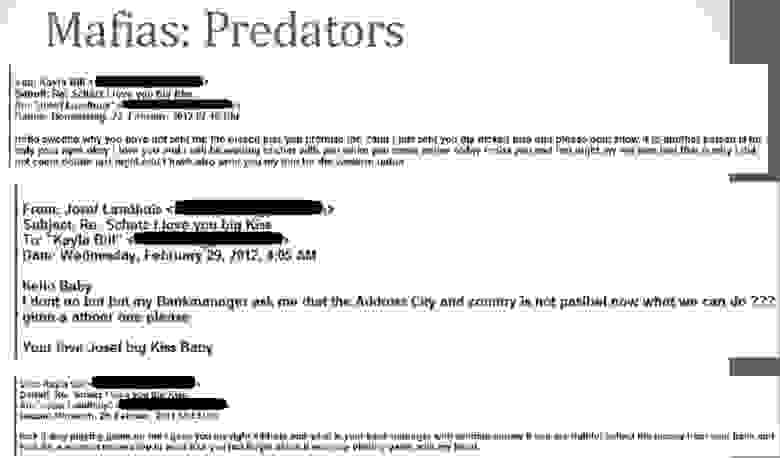

На следующем слайде представлен образец переписки этой девушки и потерпевшей.

Здесь снова упоминаются фотографии – девушка спрашивает, почему мужчина не прислал ей обещанные «обнаженные» фотографии.

А он отвечает, что не знает почему, но менеджер в банке ему сказал, что по указанному адресу отправить деньги невозможно, поэтому пусть девушка даст ему какой-нибудь другой адрес.

Это связано с тем, что в профиле девушки был указан фейковый адрес, который, видимо, не устроил сотрудницу банка.

На что фейковая девушка сердито отвечает: «Бля, хватит со мной в игры играть! Я дал тебе правильный адрес, так что возьми деньги из банка и отправь мне через Western Union, иначе забудь все и перестань играть сердцем в игры! В общем, можете себе представить, что это была за переписка.

И эта схема сработала, ведь для отправки денег через Western Union нужно всего лишь указать город и имя получателя перевода, а затем сообщить ему секретный код. Следующий случай, который нас заинтересовал, — афера с собаками.

Нам стало интересно, а что он делает с собаками, если для его деятельности нужен анонимный прокси-сервер?

Как обычно, мы решили использовать его имя пользователя и пароль, чтобы проникнуть в его почтовый ящик.

И там мы нашли что-то тяжелое, так что если вы любите животных, не смотрите следующую картинку.

На следующем слайде мы даже поместили такое предупреждение: «Внимание! «Эта фотография может ранить ваши чувства!» А вот, собственно, и сама картинка.

Он выкладывал этого фальшивого йоркширского терьера, фейкового, потому что он выставлял одну и ту же собаку на продажу по всему миру, так что это самый прибыльный йорк на земле.

Он разместил эту картинку и заработал на ней деньги, так как всех соблазнила дешевизна породистой собаки и они внесли предоплату.

Естественно, мы встречали и психопатов.

На этом слайде показана панель управления, где видно, как парень с одного IP-адреса постоянно искал на сайте video.xnxx.com видео на темы «мама», «изнасилование сестры», «насильственное изнасилование», «насилие» и как .

Мы решили сообщить его IP-адрес местной полиции, потому что этот парень явно сумасшедший.

Итак, многие люди стремятся к анонимности в Интернете, поэтому первым делом проверяют свою анонимность.

Но проблема в том, что при использовании прокси вы анонимны для целевой страницы, но не для самого прокси-сервера.

Например, вы утверждаете, что ваш IP-адрес находится в США, мы смотрим на ваш реальный IP-адрес и проверяем, правда это или нет. Никакой анонимности на прокси-сервере! Наше внимание привлек еще один тип анонимной активности в Интернете, когда мы обнаружили человека, который зарабатывал деньги, читая сообщения в блоге.

Это бизнес, в котором вы читаете посты в блогах людей со всего мира, и они вам за это платят. За месяц этот человек заработал колоссальные 24 доллара, так что это тоже хороший бизнес.

Мы назвали это явление «Странные люди в странном мире».

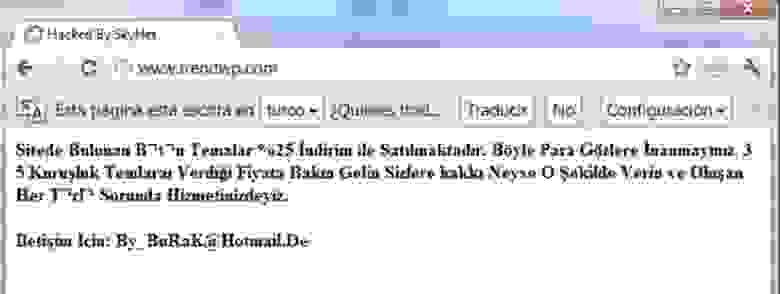

Многие пользователи нашего прокси-сервера взламывали и повреждали данные сайта.

Один из таких пользователей привлек наше внимание — на панели управления можно увидеть локальные файлы, перехваченные нами со взломанного сайта; этот хакер использовал для взлома вредоносный скрипт WebShell, который можно использовать для повреждения JavaScript. На следующем слайде показан взлом, мы наблюдали за ним в реальном времени.

Ниже вы можете увидеть адрес электронной почты злоумышленника.

Когда мы выяснили, как был взломан этот сайт, мы поняли, что хакер использовал зараженную WebShell, которая загрузила файл JavaScript, который, в свою очередь, сообщил URL-адрес этой WebShell. Этот файл JavaScript также был заражен нашим прокси-сервером и позволил нам узнать, где находится этот WebShell. Оказывается, нашим взломом был взломан сам хакер.

На следующем слайде показан запрос WebShell, вызывающий JavaScript.

Как вы, возможно, помните, интересной особенностью нашей системы было то, что даже после того, как клиент отключился от нашего прокси-сервера, он все еще был заражен нашим вредоносным JavaScript. До сих пор все получалось путем пассивного наблюдения за навигацией, поэтому мы задавались вопросом, можно ли заразить Интранет, то есть внутреннюю сеть, которая не просматривалась через наш прокси-сервер.

Поэтому одним из моментов, который привлек наше внимание при рассмотрении собранных данных, стала возможность поиска информации о машинах, не опубликованных в Интернете, то есть о приложениях, которые используются внутри сети Интранет, о чем можно судить по следующие данные во внутренней ERP-системе.

Мы следили за одним парнем из Мексики, он искал порно в Интернете.

Он отключился от прокси-сервера, но остался зараженным, поэтому здесь вы видите внутренний сервер, к которому мы пытались подключиться.

Здесь много данных, паролей, имен пользователей.

Это ясно показывает, что использование удаленных файлов JavaScript в интрасети может быть нежелательным и открывает возможности для потенциальных атак такого рода.

Видя это, мы подумали, что было бы легко подготовить целевую атаку на любое приложение в интрасети или Интернете, проанализировав ранее загруженные файлы JavaScript и заставив клиентов загружать эти файлы из любого домена, поскольку мы включили принудительное кэширование.

И конечно же, пользователи нашего прокси-сервера увлекались порнографией.

Здесь было много порно, порно — это настоящий бизнес.

Мы даже читали интересную историю о том, как в католической церкви были обнаружены «разоблачительные» рисунки, сделанные монахом в 700 году нашей эры.

Мы собираем URL-адреса и накопили обширную коллекцию имен пользователей и паролей и, конечно же, будем продавать их через Интернет (шучу).

Но больше всего наше внимание привлек интернет-чат об изнасилованиях.

Мы всегда думали, что изнасиловать кого-то через Интернет очень сложно, но оказалось, что это не так.

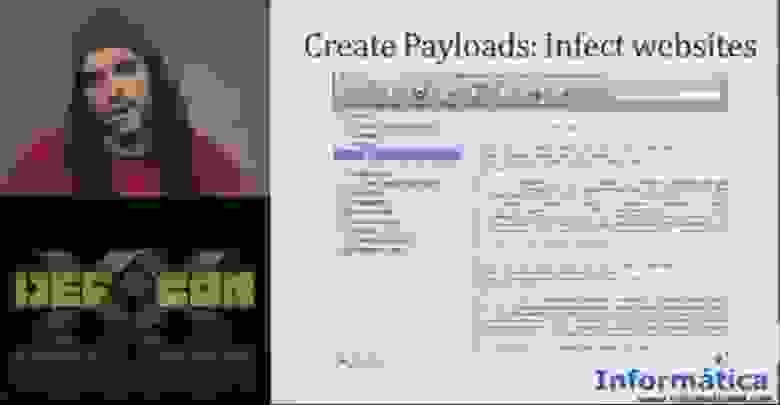

Итак, мы создали файл JavaScript, который заразил веб-сайты.

Мы создали «полезную нагрузку».

Чтобы подготовить целевую атаку на конкретный сайт, т.е.

обеспечить заражение пользователя, входящего в ботнет, после посещения определенного сайта, необходимо знать, какие файлы JavaScript загружаются на этом сайте.

Для этого вы можете использовать проверку сети в Google Chrome или Firefox Firebug и выбрать файл, который хотите заразить.

Конечно, если вы подключитесь к сети через прокси-сервер, вы не подключитесь ни к банковской системе, ни к своему профилю в социальной сети, ни к Интранету, ни к своему личному сайту, но если вы не очистите кеш, то вы в руках тех, кто заставил вас загрузить вредоносный файл JavaScript. И если этот файл окажется на странице, которую вы собираетесь открыть после посещения прокси-сервера, вас взломают.

На следующем слайде показан код на странице социальной сети linkedin.com, где вы можете увидеть некоторые скрипты, загружаемые на Java, поэтому, если вы используете прокси, мы можем создать собственную полезную нагрузку, загрузить эти файлы JavaScript. Затем эти файлы будут заражены, и как только вы отключитесь от прокси-сервера и подключитесь к linkedin.com, полезная нагрузка будет выполнена.

Это очень просто: мы можем создавать целевые атаки на несколько веб-сайтов, чтобы собрать пароли людей, которые использовали наш прокси-сервер до того, как они начали пользоваться обычным неанонимным Интернетом.

Для этого сначала нужно выбрать цель: банк, соцсеть, Интранет, проанализировать загруженные на сайт файлы и запустить «полезную нагрузку».

То есть заразите и загрузите зараженный файл для выбранной цели, и он окажется на каждом сайте, который жертва посетит в будущем.

Теперь я хочу показать вам, как мы проникли в банковскую систему и показать, как выглядит наша панель управления.

Конечно, мы давно отключили наш прокси-сервер, но я создал новую панель управления для конференций BlackHat и DefCon. Я не размещал этот прокси-сервер в Интернете.

Но после моего доклада в BlackHat, не знаю почему, кто-то опубликовал его в Интернете (смех в зале).

Итак, мы настроили этот прокси так, чтобы он разрешал только 10 одновременных подключений, и прямо сейчас, сегодня утром, я готов показать вам всех ботов, всех наших зомби на сегодняшний день, 28 июля.

Вы видите здесь большое количество ботов из разных стран, США, Бразилии и так далее.

Сейчас мы собираем от них очень много информации, но не используем ее, не публикуем эти IP-адреса, поверьте мне.

Итак, я хочу показать вам, как проникнуть в банковскую систему.

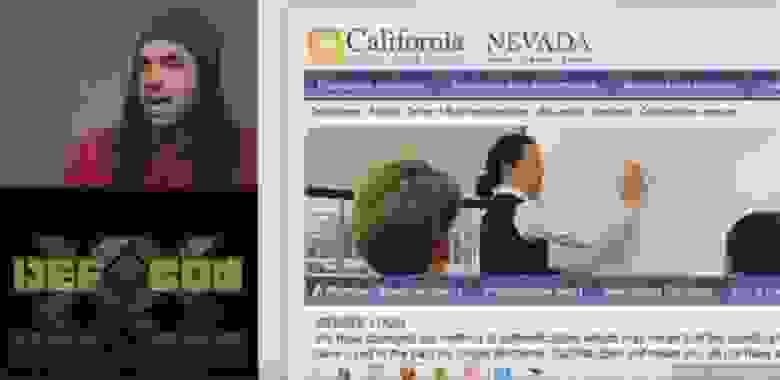

Сейчас я покажу вам этот сайт. Это Объединенная кредитная лига Калифорнии.

Как видите, этот сайт идеально подходит для атак, поскольку это HTTP-сайт.

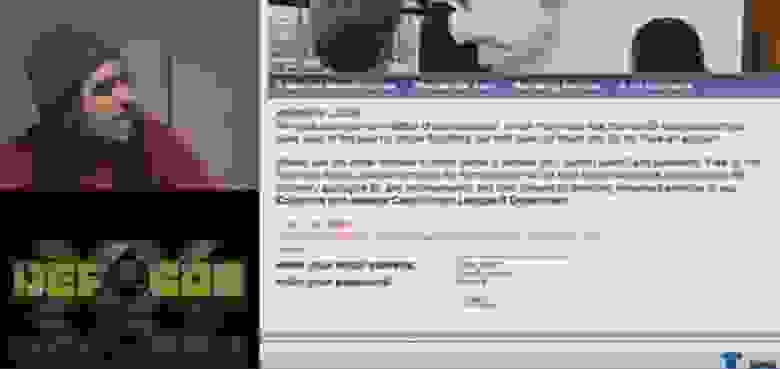

Здесь вы видите форму входа пользователя, где вам нужно ввести свой адрес электронной почты и пароль.

Поскольку мы можем очень легко вставить наш зараженный файл JavaScript на HTTP-сайт, я подключил форму и извлек имена пользователей и пароли с этого сайта.

Единственное, что нам нужно было сделать в панели управления нашим прокси-сервером, — это проанализировать цель и выбрать один файл.

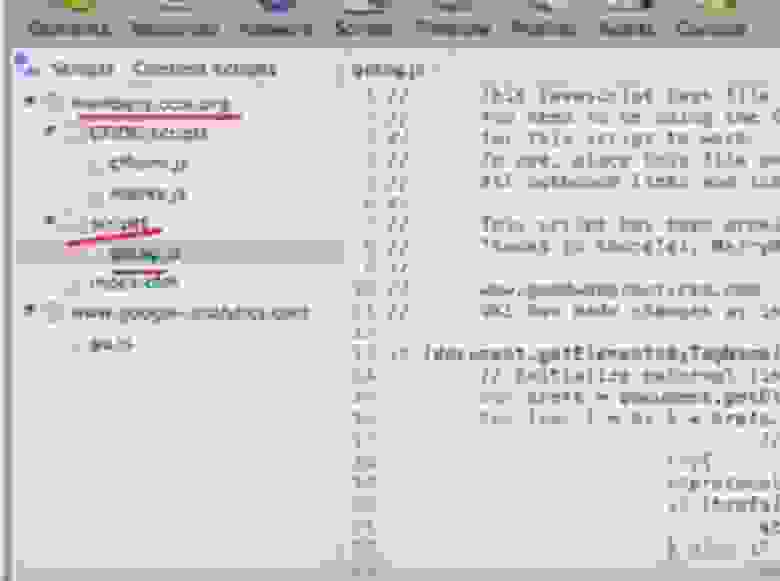

В нашем примере это страницаmembers.ccul.org, а файл — скрипт gatag.js.

Затем я создал «полезную нагрузку» в нашей панели управления и создал пресет для интересующего нас сайта.

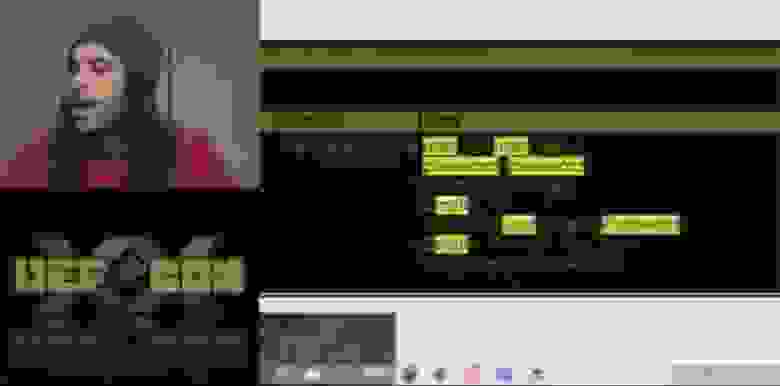

На следующем слайде вы можете увидеть, как целевой сайт выглядит в панели управления — здесь находится команда выполнения функции по адресуmembers.ccul.org для скрипта gatag.js, который запустит нашу «полезную нагрузку».

Итак, парень, который использует наш прокси-сервер для просмотра порно, загрузит этот файл в кеш.

Он может смотреть порно, взламывать сайты, делать что угодно и в то же время загружать этот JavaScript-файл для целенаправленной атаки.

После того, как он отключится от нашего прокси-сервера и в настройках сети своего компьютера выберет «Не использовать прокси-сервер», наш файл все равно останется в кеше его браузера, поскольку он уже был загружен ранее и не имеет срока действия.

Как только этот парень подключится к целевому сайту и введет данные пользователя, мы «подцепим» эту форму и отобразим все эти данные в панели управления нашего прокси-сервера.

Это очень просто.

Теперь я выскажу вам некоторые мысли о преимуществах ботнета JavaScript:

- Нас не волновали заранее кэшированные объекты, такие как электронные теги или сроки действия, поэтому мы не стали с ними бороться;

- нас не заботили безопасные HTTPS-соединения, потому что мы не хотели поднимать тревогу или сжигать сертификаты аутентификации.

Кроме того, Мокси был слишком занят, чтобы мы могли проконсультироваться с ним по поводу использования этих сертификатов (докладчик имеет в виду Мокси Марлинспайка, который выступал на DefCon на тему подделки сертификатов SSL CA);

- нам потребовался всего один день, чтобы настроить наш прокси для поиска IP-адресов, генерации JavaScript и сбора всей необходимой информации.

Но тысячи и тысячи сайтов говорят людям – если хотите анонимности в Интернете, используйте прокси-сервер.

И эта проблема существует уже очень и очень давно.

Итак, помните – не используйте прокси-серверы! Не доверяйте им, чтобы обеспечить вашу анонимность.

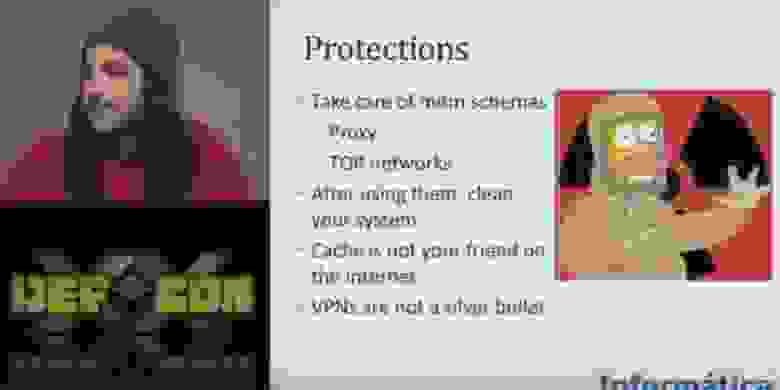

Вот несколько способов защитить себя.

Помните о «человеке посередине», потому что кто-то может настроить ваш браузер в соответствии со своими потребностями через прокси-сервер.

Подумайте дважды, прежде чем использовать прокси.

Подумайте, не слишком ли вы доверяете сети TOR. Потому что в последнее время мы много слышим о фейковых сетях TOR и взломах этой сети.

После того, как вы использовали анонимную сеть или прокси-сервер, очистите в своем браузере всю информацию, полученную с сайтов, очистите кеш и удалите файлы cookie. Помните, что VPN – это не панацея, поскольку в этом случае к этой сети подключаются многие люди, затем используют прокси-сервер, и поэтому ваша виртуальная сеть может очень легко заразиться, так как происходит свободный обмен вредоносными файлами и трафиком.

Помните еще раз: кэш вам не друг, поэтому относитесь к нему соответственно.

На этом я заканчиваю сегодняшний разговор и хочу вам сообщить, что завтра в 17-00 я выступлю на SkyTalks на тему «Домен «Выдерни вилку»: Бюрократический DOS».

Большое спасибо!

Спасибо, что остаетесь с нами.

Вам нравятся наши статьи? Хотите увидеть больше интересных материалов? Поддержите нас, разместив заказ или порекомендовав друзьям, Скидка 30% для пользователей Хабра на уникальный аналог серверов начального уровня, который мы придумали для вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от 20$ или как правильно расшарить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40 ГБ DDR4).

VPS (KVM) E5-2650 v4 (6 ядер) 10 ГБ DDR4 240 ГБ SSD 1 Гбит/с бесплатно до декабря при оплате на срок от шести месяцев и более вы можете заказать здесь .

Dell R730xd в 2 раза дешевле? Только здесь 2 x Intel Dodeca-Core Xeon E5-2650v4 128 ГБ DDR4 6x480 ГБ SSD 1 Гбит/с 100 ТВ от 249 долларов США в Нидерландах и США! Прочтите об этом Как построить корпоративную инфраструктуру класса, используя серверы Dell R730xd E5-2650 v4 стоимостью 9000 евро за копейки? Теги: #информационная безопасность #ботнет #ИТ-инфраструктура #Конференции #Evil FOCA #Evil FOCA

-

Немного О Работе С Контейнерами

19 Oct, 24 -

Позвоните В Блог

19 Oct, 24